这是中软杯网络拓扑故障检测那个题目的官方讲解总结

不打算做了,就发出来供大家参考下,有做出来的大佬还望不吝赐教

-

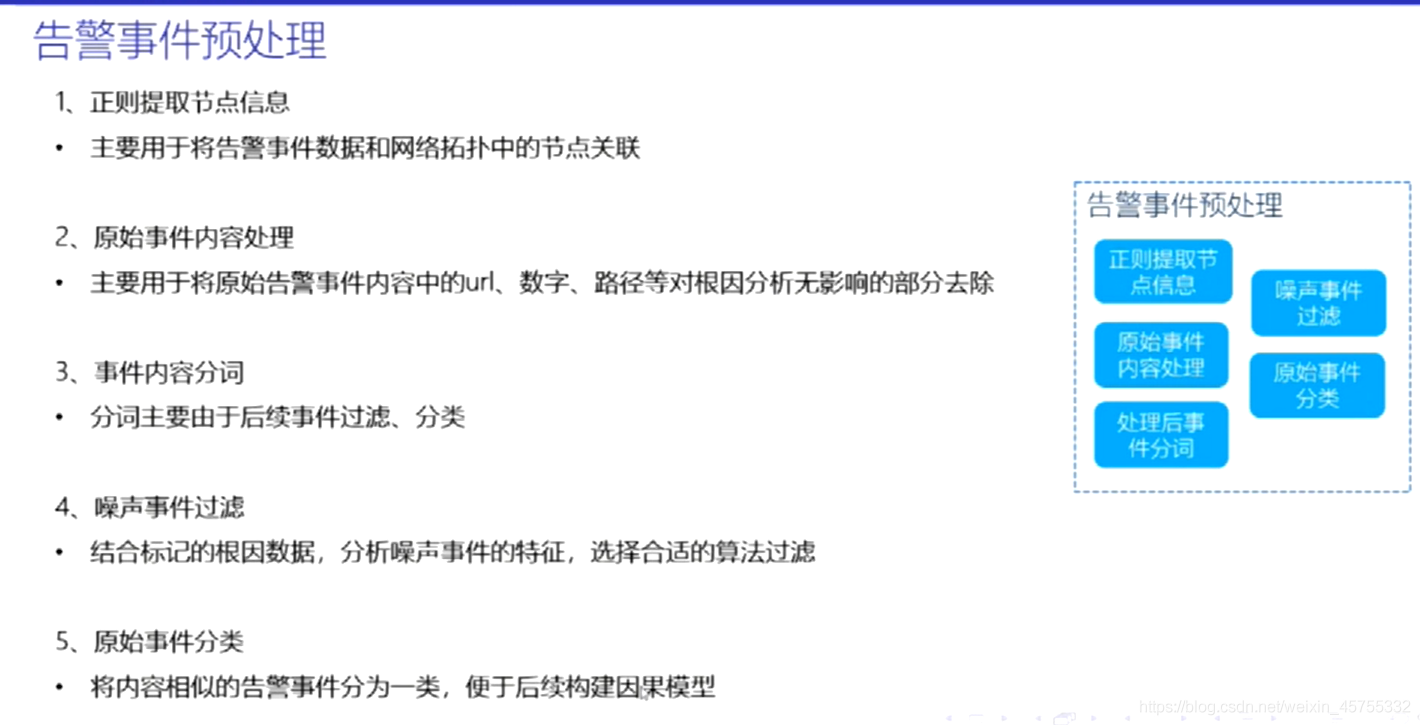

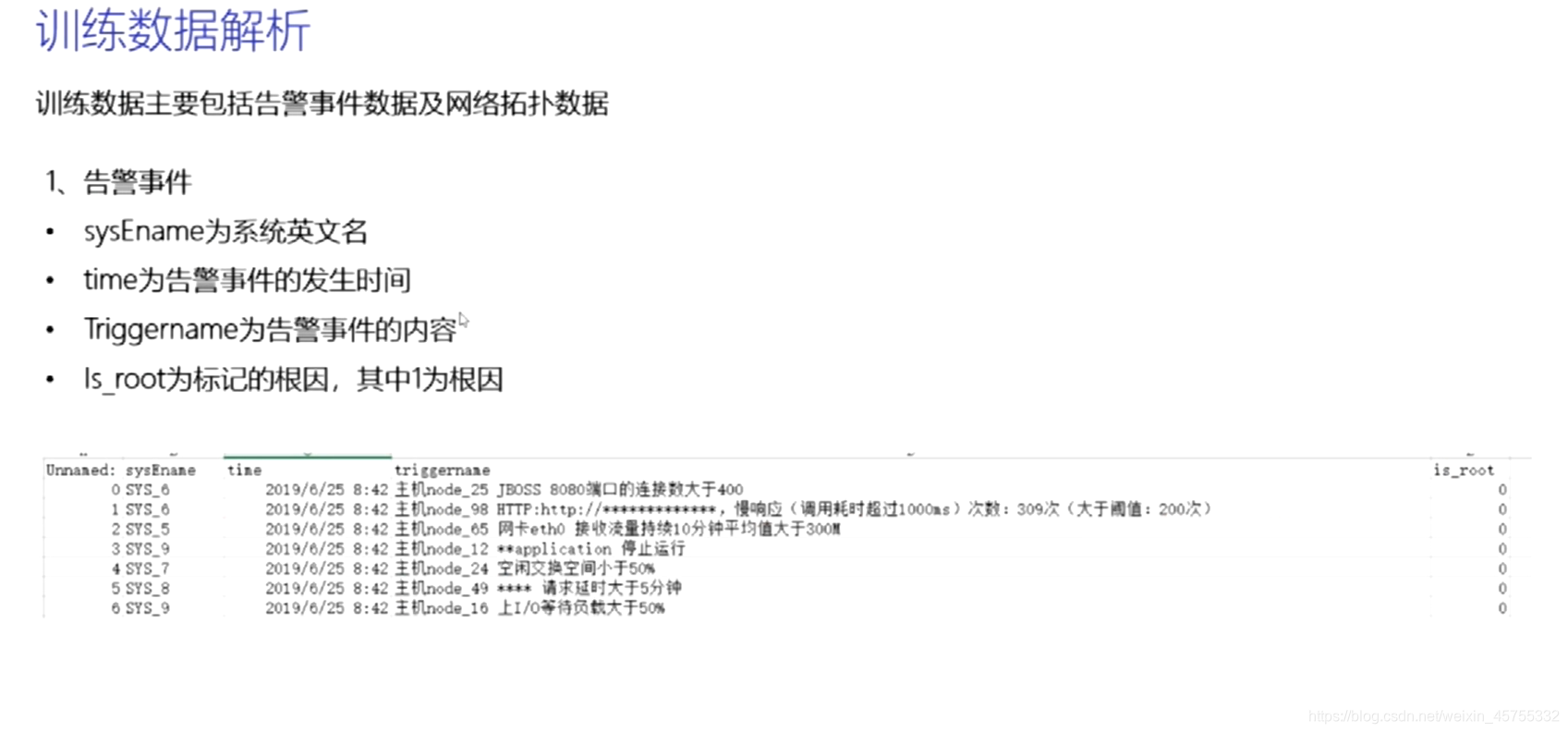

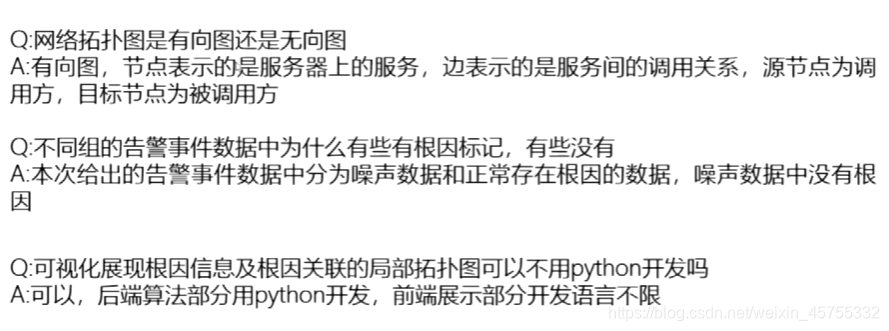

每组数据都是有噪声的,根因的位置不确定。虽然后面的报警是根因引起,但由于报警采集间隔等其他原因,并不是完全按时间顺序得到报警日志的。

-

什么是数据噪声,有些与密集结点没啥关系的孤立的不会影响其他节点就是噪声。可以用熵的方式分析噪声,还有一些像网卡流量这种高频的噪声,要具体分析。

-

根因:这个系统某个节点出现故障,并对其他系统造成错误混乱。但如果某个系统节点出错,但是别的系统节点并没有来访问这个出错节点,他就不是根因,只能是噪声

-

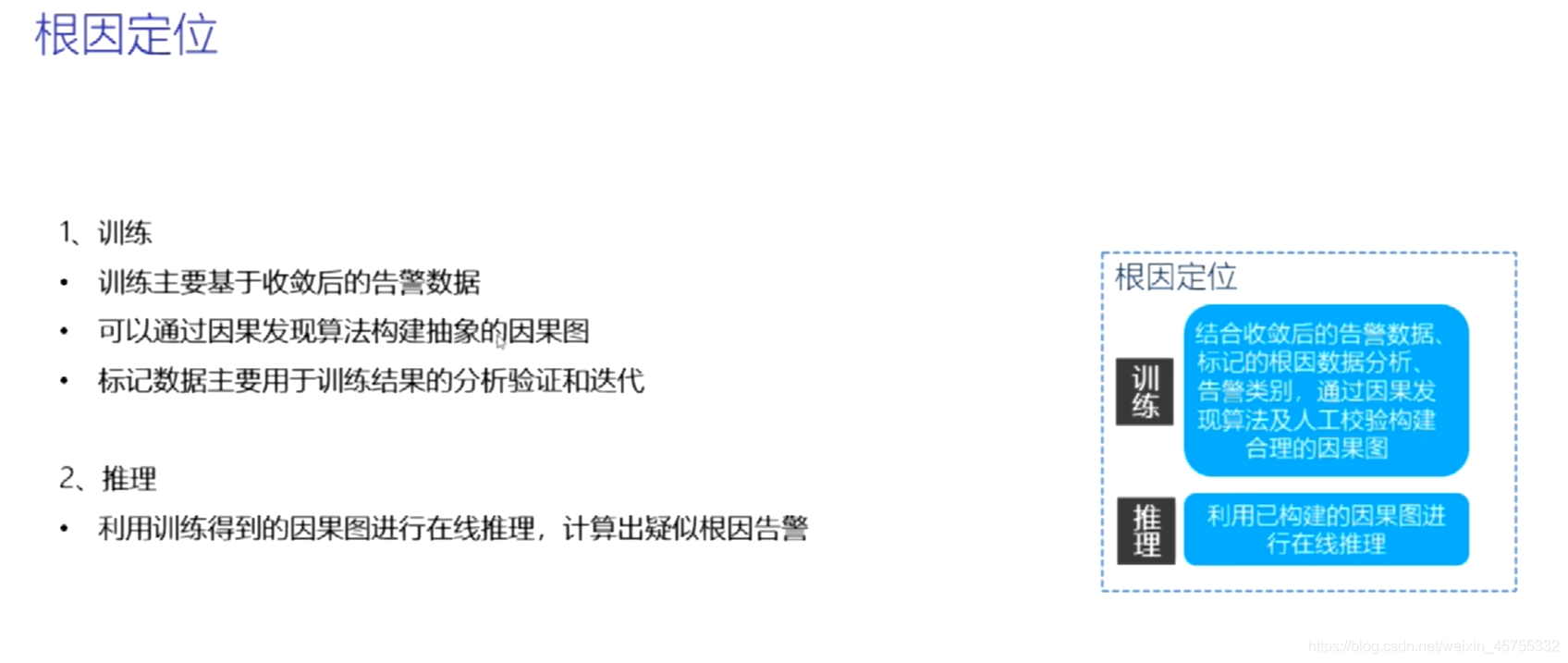

因果结构学习算法,因果关系算法,结构化算发,爬山算法 ,都有一些现成算法,基本用不到神经网络,不会用到tf框架

-

一般一个根因影响一到两跳的节点,一组数据只有一个根因

-

根因是一组一组找的,不需要合并。不同组之间是有关联性的,很多都是共因果图或者因果关系的

-

有必要对无用数据处理,不一定完全依赖于关键词,因为可能过滤掉很多信息

-

信息论 交叉熵 图论 有向图

-

用二分类做异常麻烦

-

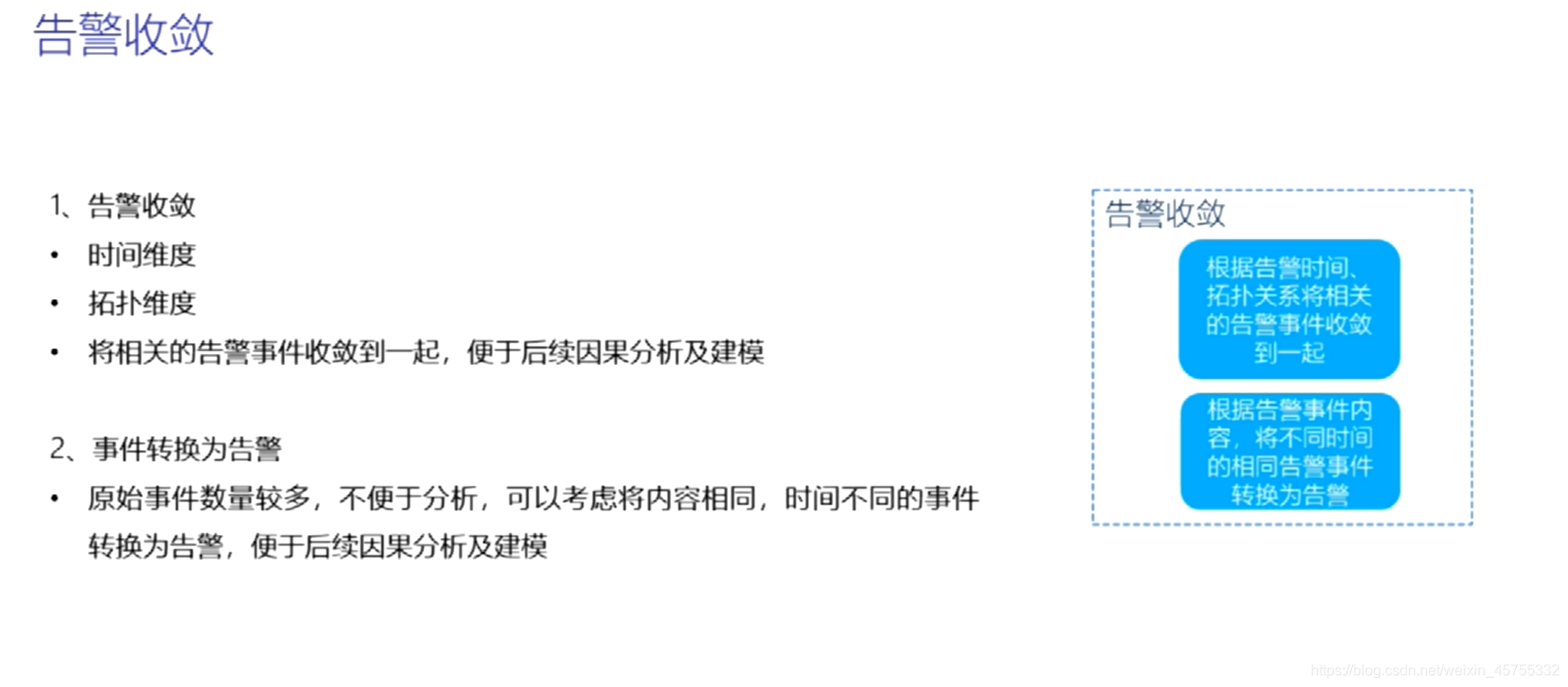

一个节点可能有多个报警信息

-

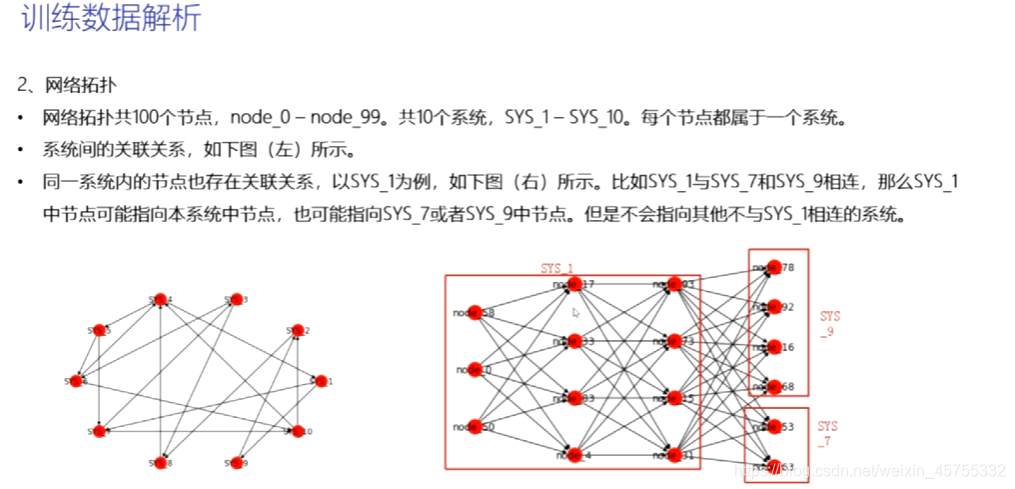

时间序列是很稀疏的一个序列(一般用不到这个特征),重要的是拓扑信息。

-

系统之间的拓扑关系并不是很大,节点之间的拓扑才是重点

-

频率可以作为一种特征或者参考,像一些噪音频率也是很高的,不能太依靠频率划分 种特征或者参考,像一些噪音频率也是很高的,不能太依靠频率划分

-

上次答疑视频里提到的评分搜索,结构学习,因果图,爬山法这些,感觉几乎没用,因为数据太少,得不到足够信息

3083

3083

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?