目录

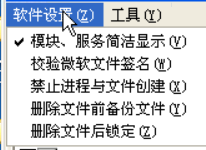

4.1.2下面我们来看看“软件设置”这一栏的功能,在这一栏里一共有几个选项,我们来看下。

4.1.3“工具”选项里的功能就不再多加说明了,需要注意的是,如果在修复能力有限时,可以直接尝试使用“构建安全环境”(但也可能会使一些正常工具出现问题)。

一、实验目的及要求

(1)学习Wsycheck的基本功能;

(2)掌握Wsycheck的基本使用方法;

二、实验原理

windows操作系统的基本知识如:进程、网络、服务和文件等的了解。

Wsycheck是一款强大的系统检测维护工具,进程和服务驱动检查,SSDT强化检测,文件查询,注册表操作,DOS删除等一应俱全。也可以理解为一款手动清理病毒木马的工具,其目的是简化病毒木马的识别与清理工作。

三、实验环境

Windows XP SP3

四、实验步骤及内容

4.1:了解程序主界面

4.1.1看看Wsyscheck的标题栏,标题栏看似没什么异样,仔细观察就会发现它的特点:随机文件名。这是IceSword自我保护的方式之一:每次打开出现的字串都是随机生成,这样那些通过标题栏来关闭程序的病毒木马就无用了。

4.1.2下面我们来看看“软件设置”这一栏的功能,在这一栏里一共有几个选项,我们来看下。

模块、服务简洁显示:此项默认选上,自动隐藏了微软服务,这样看起来更简单明了,红色的表示是非微软服务,且不是sys驱动,一般为exe或dll驱动,注意观察签名和路径了。

检验微软文件签名:可以通过校验微软文件的签名来看下是否有冒充微软文件,紫红色显示的都是未通过微软的正式签名的文件(标注为no pass)。

禁止进程与文件创建:很多病毒会出现删除了又自动生成情况,这个选项就是为了防止这种现象专门设计的,可以很好的抑制病毒文件和进程的再次生成。强烈建议在删除恶意程序时选中此项。

删除文件前备份文件:如果对将要删除的文件不太确定是否是正常文件还是病毒,只是觉得可疑,出于安全起见,你可以选上此项进行删除前的备份,以用来误删正常文件的恢复。

删除文件后锁定:选上此项后,在删除文件或程序后,会在Wsyscheck关闭之前,保留文件或程序的尸体,程序清空为0字节,当用户操作完成关闭Wsyscheck后,被删除的文件或程序也就被直接删除了,可以在有病毒程序有自我保护的情况下使用,以确保其删除。

4.1.3“工具”选项里的功能就不再多加说明了,需要注意的是,如果在修复能力有限时,可以直接尝试使用“构建安全环境”(但也可能会使一些正常工具出现问题)。

4.2:了解进程管理模块

下面介绍工具栏里的选项功能了,Wsyscheck提供了非常方便和强大的修复功能,而且用颜色对正常和非正常的程序加以区分,对进程dll插入也用非常简洁的方式同时显示出来,非常成功。

4.3:了解内核检查模块

4.3.1SSDT

SSDT即系统服务表,一些 "rootkit" 经常通过hook截获你系统的服务函数调用,以实现注册表、文件的隐藏。被修改的值以红色显示,不过,有些安全程序也会修改,如windows\System32\drivers\klif.sys 就是卡巴斯基内核驱动。

我们来看一下Wsyscheck的SSDT相关选项:

4.3.2 FSD

FSD即:file system driver,就是文件系统驱动。FSD如果对恶意HOOK的话,则表现为对其相关程序进行保护,拒绝一些文件操作请求。

4.3.3内核扫描

这里要解释一下ntoskrnl.exe进程,是NT OS KerneL的缩写形式,它是初始化执行程序子系统并引导系统的驱动程序,如果这个文件出现丢失或损坏的话,很可能出现无法正常进入系统的故障,并且它是Windows系统内核服务进程,并且提供了相对应的各个系统服务函数,点击选项中的“代码扫描”选项,可以查看其INLINE-HOOK的情况。

4.3.4系统模块

该项比较简单,所有标注很清楚。

4.4:了解服务管理模块

服务管理项显示非常的简洁,功能相当的强大,更值得一提的是,Wsyscheck的功能机制非常全面, 在服务管理项里我们可以看到,在对某项服务操作时,可以同时进行对其文件和服务的一并删除,重启删除,定位文件,查看属性,定位注册表选项等等,它不会像其它工具那样删服务、相关注册表键值和文件时那样找来找去,可以直接相互关联很快很方便的进行定位操作,概括一下:对于检查键值保护,这个是检查此相关驱动是否有自我保护,作者声明如下:使用“检查键值”后,蓝色显示的是有键值保护的随系统启动的驱动程序。它们有可能是杀软的自我保护,也有可能是木马的键值保护。

4.5:了解安全检查模块

这个选项中,一共有四个大项,分别是HOST、winsock、映像劫持列表、重要键值变动。

4.5.1 HOST查看:

hosts文件是用来记录主机ip地址和主机名的对应关系,建立后就可以用主机名来访问主机,而不必记ip地址了。在Windows2000/XP系统中位于C:\Windows\System32\Drivers\Etc目录中。

HOST一个很重要的功能是屏蔽恶意插件和恶意网站,例如会变成:“127.0.0.1网址”,但有些恶意脚本同样可以达到修改HOST文件的目的,也就会出现通常所说的域名解析错误。

4.5.2活动文件查看:

哪些进程程序正在运行,一目了然:

4.5.3 IE安全:

实际上就是我们通常所说的IE浏览器加载项:

4.5.4端口状态:

可以查看所有的远程连接和路径:

4.5.5文件搜索:

因为修复了系统后,会有些许文件残留需要清理,这样的话会干净很多。

4.5.6重启删除:

建议使用直接删除文件,或者是锁定删除,但很少用到,一般作为备用功能。

4.6:了解文件管理模块

文件管理模块可对文件进行管理等相关操作,界面较清晰明了。如图所示:

4.7:了解注册表管理模块

这个选项的功能很方便,很强大,可以对任意的注册表的键值、子项备份删除操作。

五、实验总结

五、实验总结

通过这个实验我们了解了Wsyscheck工具的基本功能,6大功能进程管理,内核检查,服务管理,安全检查,文件管理,和注册表管理。知道Wsyscheck是一款强大的系统检测维护工具,进程和服务驱动检查,SSDT强化检测,文件查询,注册表操作,DOS删除等一应俱全。

六、分析与思考

Wsyscheck工具对于反病毒的意义:

Wsyscheck是一款强大的系统检测维护工具(简称WSC),也是一款ARK工具,可以用来修复系统设置或手工清理病毒.

这是一款强悍的工具,一般的工具软件在驱动被恶意阻止无法加载的情况下,基本成了“废铁”,而WSysCheck却面不改色,除极少数功能略受影响外,大部分功能仍能用不需要驱动的方法来完成对系统的修复。WSysCheck有一项十分实用的功能:“构建安全环境”,当电脑已经沦陷但尚且能开机时,想必大部分友友的第一想法是“快拷一部杀软过来!”,可惜的是病毒抑或木马本身大都带“kill杀软”的功能,一般的杀软连安装都无法进行,怎么办?使用WSC的“构建安全环境”即可使除系统必需进程外的进程会被WSysCheck通杀,然后即可顺利的安装杀软,让它们收拾残局去吧!

1500

1500

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?