-

VPN概述

-

VPN安全功能

- 保密性服务:防止传输的信息被监听

- 完整性服务:防止传输的信息被修改

- 认证服务:提供用户和设备的访问认真,防止非法接入

-

-

VPN类型和实现技术

-

VPN类型

- 链路层VPN:实现方式有ATM、Frame Relay、多协议标签交换MPLS(PPTP、L2TP都基于PPP协议)

- 网络层VPN:实现方式有受控路由过滤、隧道技术(GRE、IPSec)

- 传输层VPN:通过SSL来实现。SSL安全套阶层、TLS传输层安全协议

-

密码算法

- VPN的核心技术:密码算法

- 目前,除了国外的DES、AES、IDE、RSA 等密码算法外,国产商用密码算法 SM1、SM4分组密码算法、SM3 杂凑算法等也都可应用到 VPN

-

密钥管理

-

密钥的分发方法:

- 手工配置:手工配置的方法虽然可靠,但是密钥更新速度慢,一般只适合简单网络。

- 采用密钥交换协议动态分发:采用软件方式,自动协商动态生成密钥,密钥可快速更新,可以显著提高VPN的安全性。目前,主要的密钥交换与管理标准有 SKIP(互联网简单密钥管理协议)和ISAKMP/Oakley(互联网安全联盟和密钥管理协议)

-

-

访问认证控制

- 用户身份认证

- 在 VPN连接建立之前,VPN服务器对请求建立连接的 VPN 客户机进行身份验证,核查其是否为合法的授权用户。如果使用双向验证,还需进行 VPN 客户机对 VPN 服务器的身份验证,以防伪装的非法服务器提供虚假信息

- 数据完整性和合法性认证

- VPN除了进行用户认证外,还需要检查传输的信息是否来自可信源,并且确认在传输过程中信息是否经过篡改。

- 用户身份认证

-

IPSec(用于增强IP网络的安全性)

-

IP AH

- 一种安全协议、又称认证头协议

- 安全目的:保证IP包的完整性和提供数据源认证,为IP数据报文提供无连接的完整性、数据源鉴别和抗重放攻击服务

-

IP ESP(加密、完整性)

- IP ESP的基本方法是将IP包做加密处理,对整个IP包或IP的数据域进行安全封装,并生成带有 ESP 协议信息的IP包,然后将新的正 包发送到通信的接收方

- IP AH和IP ESP 都有两种工作模式,即透明模式(Transport mode)和隧道模式(TunnelMode)。透明模式只保护IP 包中的数据域(data payload),而隧道模式则保护 IP 包的包头和数据域。因此,在隧道模式下,将创建新的I包头,并把旧的包(指需做安全处理的PP 包)作为新的 IP 包数据

-

密钥交换协议

- IPSec还涉及密钥管理协议,即通信双方的安全关联已经事先建立成功,建立安全关联的方法可以是手工的或是自动的。手工配置的方法比较简单,双方事先对AH 的安全密钥、ESP的安全密钥等参数达成一致,然后分别写入双方的数据库中。自动的配置方法就是双方的安全关联的各种参数由KDC(Key Distributed Center)和通信双方共同商定,共同商定的过程就必须遵循一个共同的协议,这就是密钥管理协议。目前,IPSec的相关密钥管理协议主要有互联网密钥交换协议 IKE、互联网安全关联与密钥管理协议 ISAKMP、密钥交换协议 Oakley

-

-

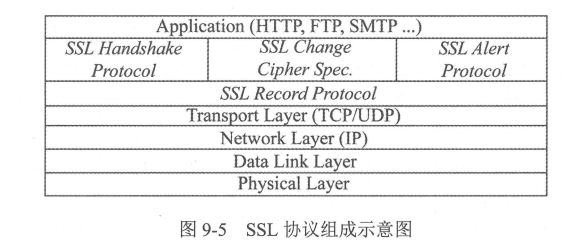

SSL

- 传输层

- 用于构建客户端和服务端之间的安全通道。

- 握手协议:用于身份鉴别和安全参数协商

- 密码规格变更协议:用于通知安全参数的变更

- 报警协议:关闭通知和对错误进行报警

- 记录层协议:传输数据的分段、压缩及解压缩、加密及解密、完整性校验

- 三种安全通信服务

- 保密性通信:握手协议产生秘密密钥(secret key)后才开始加、解密数据。数据的加、解密使用对称式密码算法,例如 DES、AES 等

- 点对点之间的身份认证:采用非对称式密码算法,例如RSA、DSS 等

- 可靠性通信:信息传送时包含信息完整性检查,使用有密钥保护的消息认证码,MAC 的计算采用安全杂凑函数,例如 SHA、MD5

-

PPTP

- 点到点安全隧道协议。该协议的目标是给电话上网的用户提供VPN安全服务

-

L2TP

- 用于保护设置 L2TP-enabled 的客户端和服务器的通信

-

-

VPN主要产品与技术指标

-

VPN主要产品

-

IPSec VPN

- 支持隧道模式和传输模式,隧道模式适用于主机和网关实现,传输模式是可选功能,仅适用于主机实现

-

SSL VPN

- 工作模式分为客户端-服务端模式、网关-网关模式

-

-

VPN产品主要技术指标

-

密码算法要求

- IPSec VPN

- 非对称密码算法使用1024比特RSA 算法或256比特SM2椭圆曲线密码算法,用于实体验证、数字签名和数字信封等

- 对称密码算法使用128比特分组的SM1分组密码算法,用于密钥协商数据的加密保护和报文数据的加密保护该算法的工作模式为 CBC 模式

- 密码杂凑算法使用SHA-1算法或SM3 密码杂凑算法,用于对称密钥生成和完整性校验。其中,SM3算法的输出为256 比特

- 随机数生成算法生成的随机数应能通过《随机性检测规范》规定的检测

- SSL VPN

- 非对称密码算法包括 256 位群阶 ECC椭圆曲线密码算法SM2、IBC标识密码算法SM9和 1024 位以上 RSA 算法

- 分组密码算法为 SM1算法,用于密钥协商数据的加密保护和报文数据的加密保护。该算法的工作模式为 CBC 模式

- 密码杂凑算法包括 SM3 算法和 SHA-1 算法,用于密钥生成和完整性校验

- IPSec VPN

-

VPN产品功能要求

- IPSec VPN的主要功能包括:随机数生成、密钥协商、安全报文封装、NAT 穿越、身份鉴别。身份认证数据应支持数字证书或公私密钥对方式,IP协议版本应支持IPv4协议或IPv6 协议

- SSL VPN 的主要功能包括:随机数生成、密钥协商、安全报文传输、身份鉴别、访问控制、密钥更新、客户端主机安全检查

-

VPN 产品性能要求

- IPSec VPN

- 加解密吞吐率

- 加解密时延

- 加解密丢包率

- 每秒新建连接数

- SSL VPN

- 吞吐量

- 最大并发用户数

- 最大并发连接数

- 每秒新建连接数

- IPSec VPN

-

-

-

VPN技术应用

-

VPN应用场景

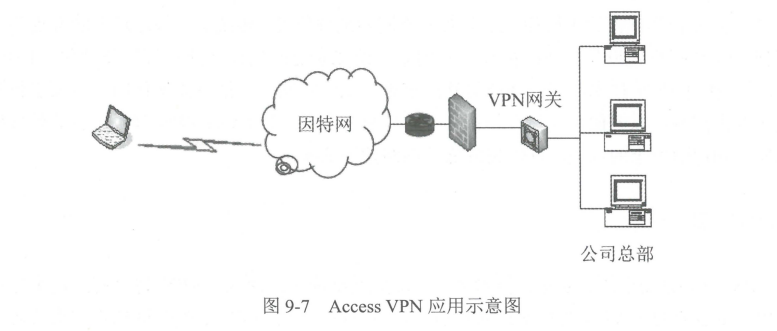

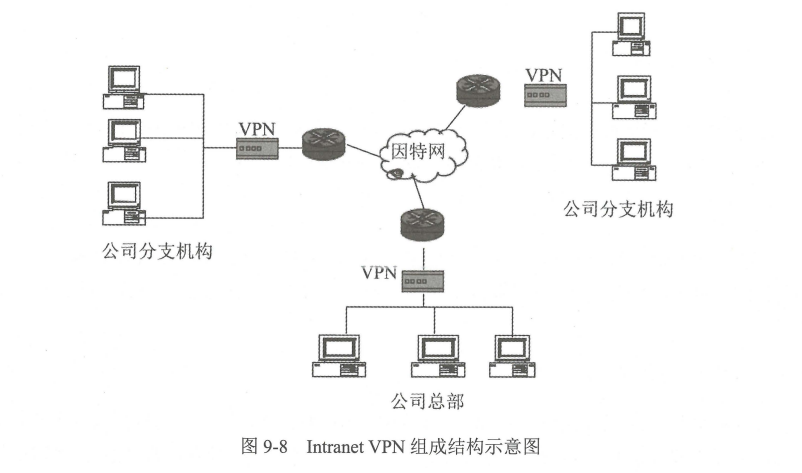

- VPN可分为三种应用类型:远程访问虚拟网(AccessVPN)、企业内部虚拟网(Intranet VPN)和企业扩展虚拟网(ExtranetVPN)

-

远程安全访问

- Access VPN 主要解决远程用户安全办公问题,远程办公用户既要能远程获取到企业内部网信息,又要能够保证用户和企业内网的安全。Access VPN 一般包含两部分,远程用户 VPN 客户端软件和 VPN 接入设备

- Access VPN 主要解决远程用户安全办公问题,远程办公用户既要能远程获取到企业内部网信息,又要能够保证用户和企业内网的安全。Access VPN 一般包含两部分,远程用户 VPN 客户端软件和 VPN 接入设备

-

构建内部安全专网(分公司)

- Intranet VPN的用途就是通过公用网络,如因特网,把分散在不同地理区域的企业办公点的局域网安全互联起来,实现企业内部信息的安全共享和企业办公自动化

- Intranet VPN的用途就是通过公用网络,如因特网,把分散在不同地理区域的企业办公点的局域网安全互联起来,实现企业内部信息的安全共享和企业办公自动化

-

外部网络安全互联(合作伙伴)

- Extranet VPN 则是利用 VPN 技术,在公共通信基础设施(如因特网)上把合作伙伴的网络或主机安全接到企业内部网,以方便企业与合作伙伴共享信息和服务。Extranet VPN解决了企业外部机构接入安全和通信安全的问题,同时也降低了网络建设成本

-

05-26

262

262

262

262

09-21

1190

1190

1190

1190

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?