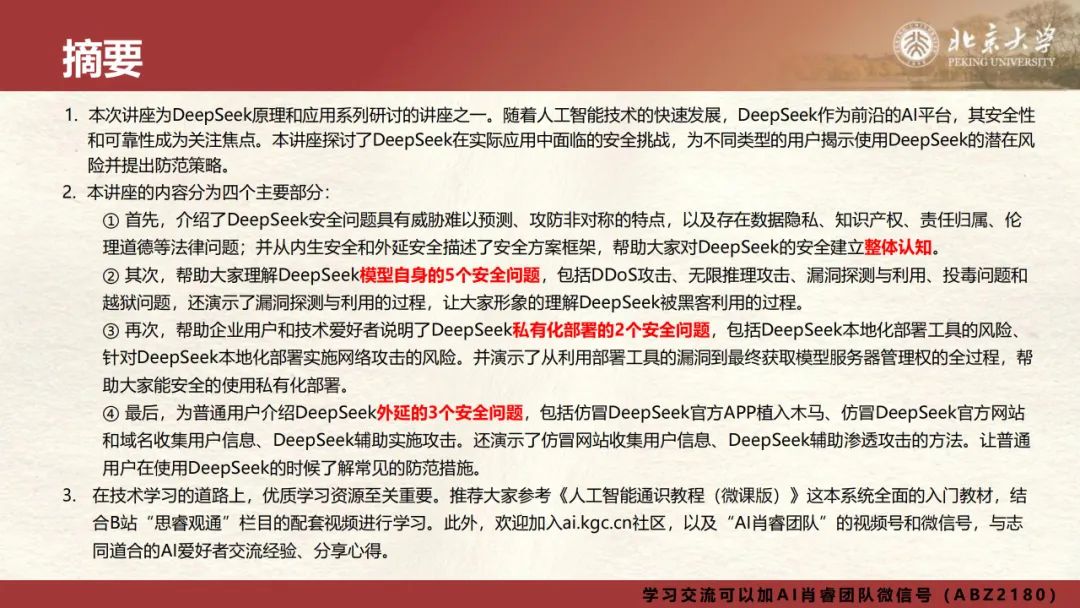

该文档是 AI 肖睿团队于 2025 年 2 月 26 日开展的关于 DeepSeek 应用场景安全问题的讲座资料。讲座围绕 DeepSeek 在实际应用中的安全挑战展开,分析其安全问题特点、分类,并针对不同用户群体揭示潜在风险,通过演示攻击过程加深理解,同时给出相应防范策略。

DeepSeek 安全问题的特点及安全方案框架

-

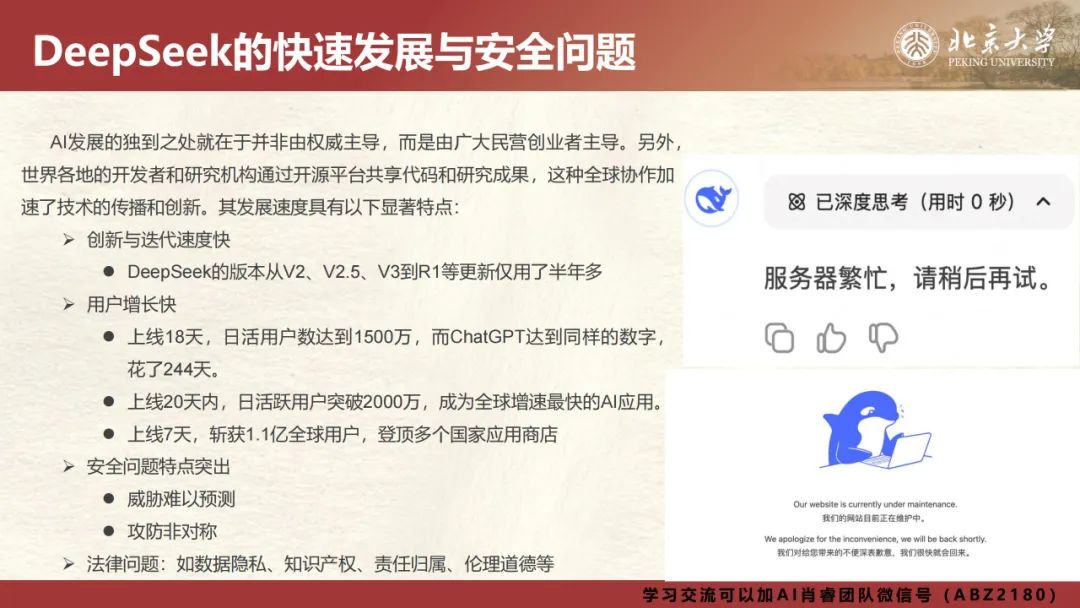

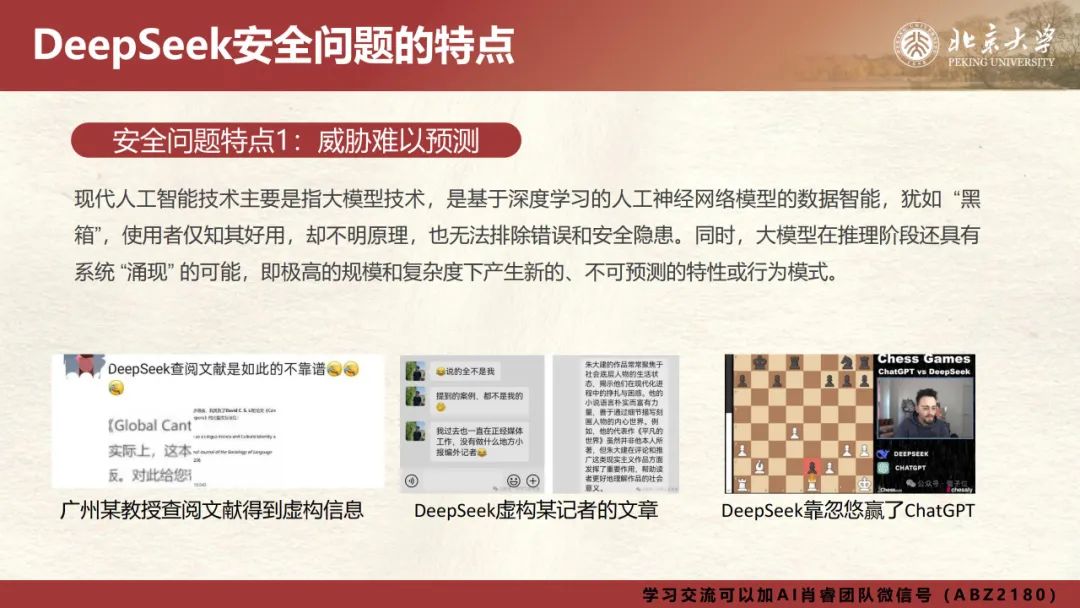

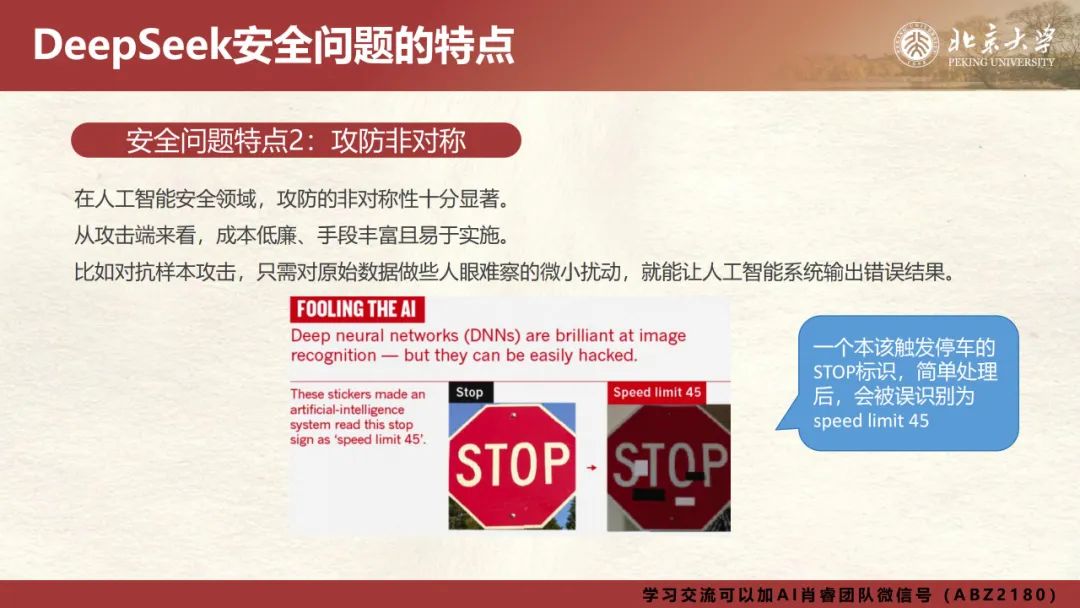

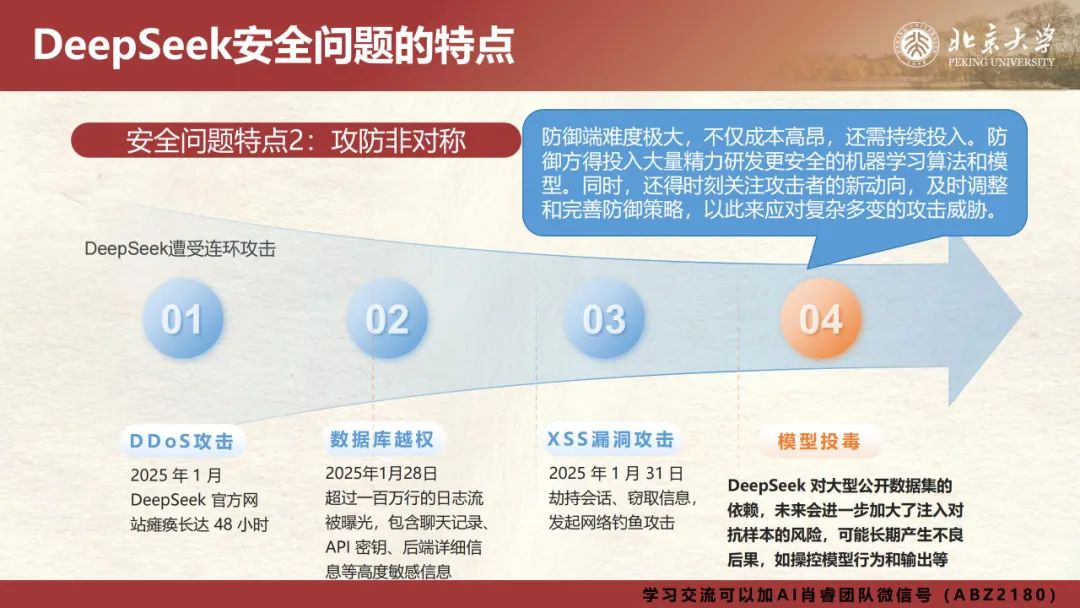

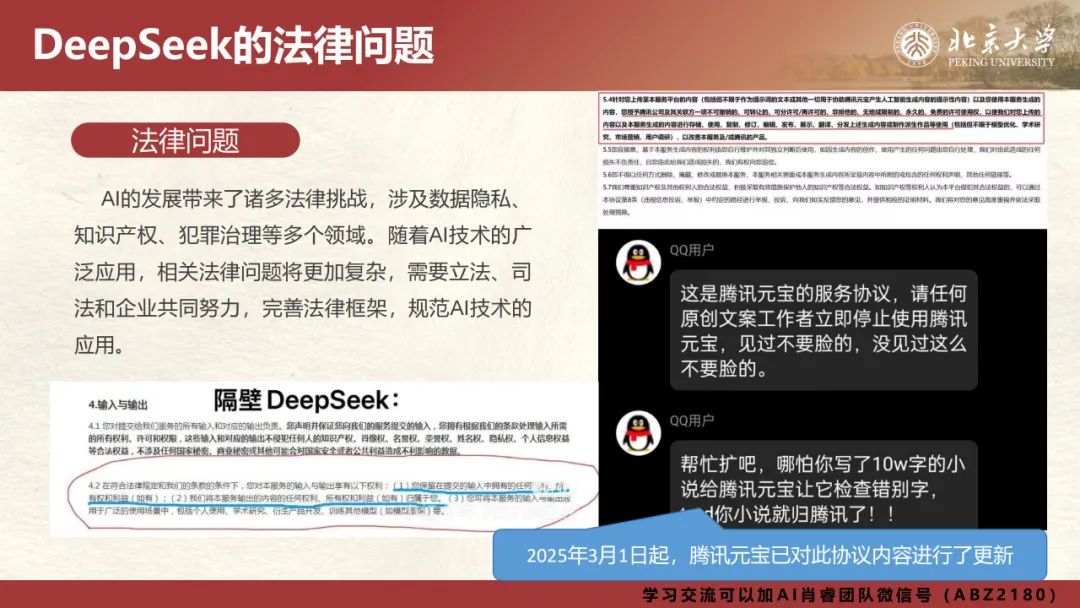

发展与安全现状:DeepSeek 发展迅猛,上线 20 天日活达 2000 万。但人工智能技术特性使其安全问题突出,包括威胁难以预测、攻防非对称,还面临数据隐私等法律问题。

-

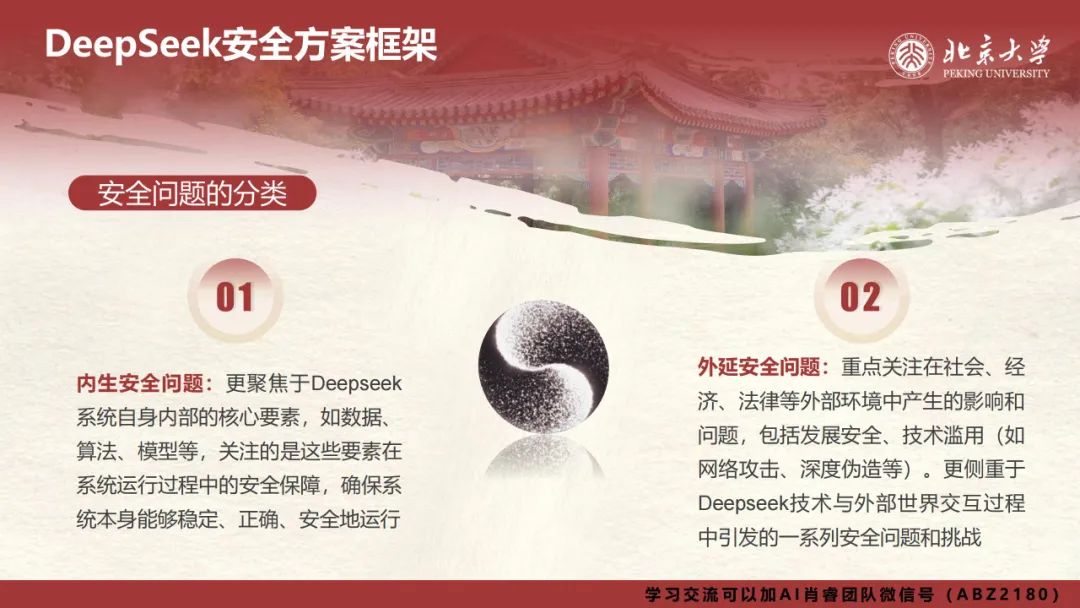

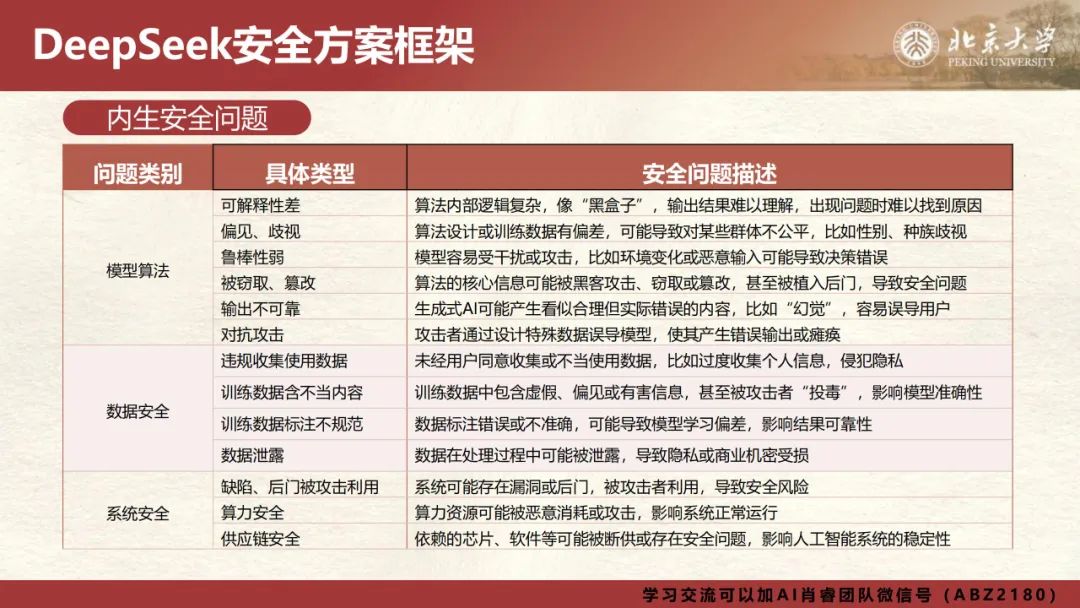

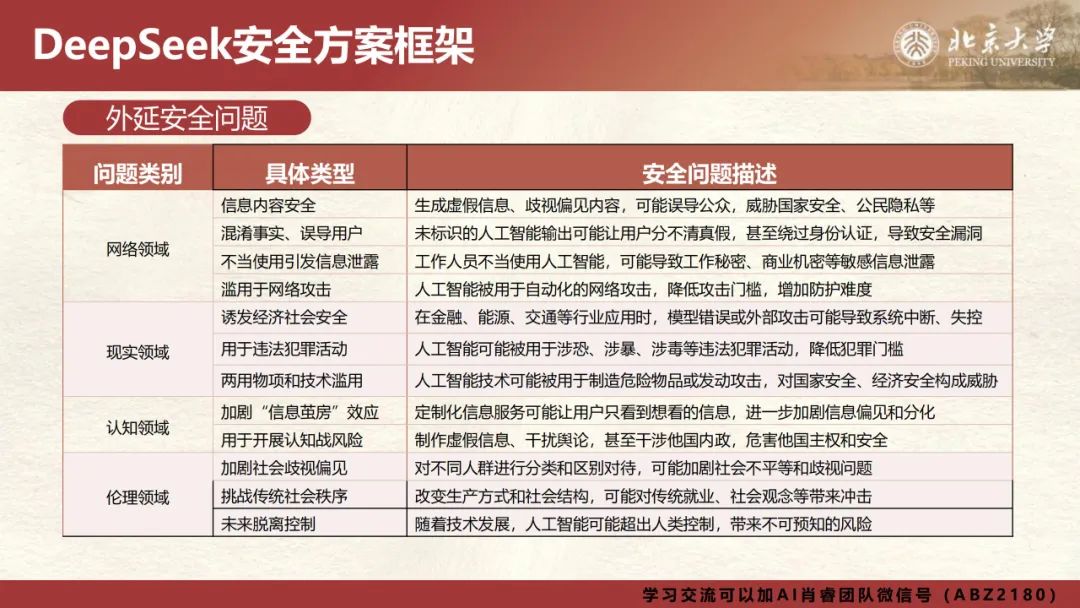

安全方案框架:分为内生安全和外延安全问题。内生安全聚焦系统内部核心要素,如数据、算法、模型等;外延安全关注技术与外部世界交互引发的问题,涵盖网络、现实、认知、伦理等多个领域。

DeepSeek 模型的 5 个安全问题

-

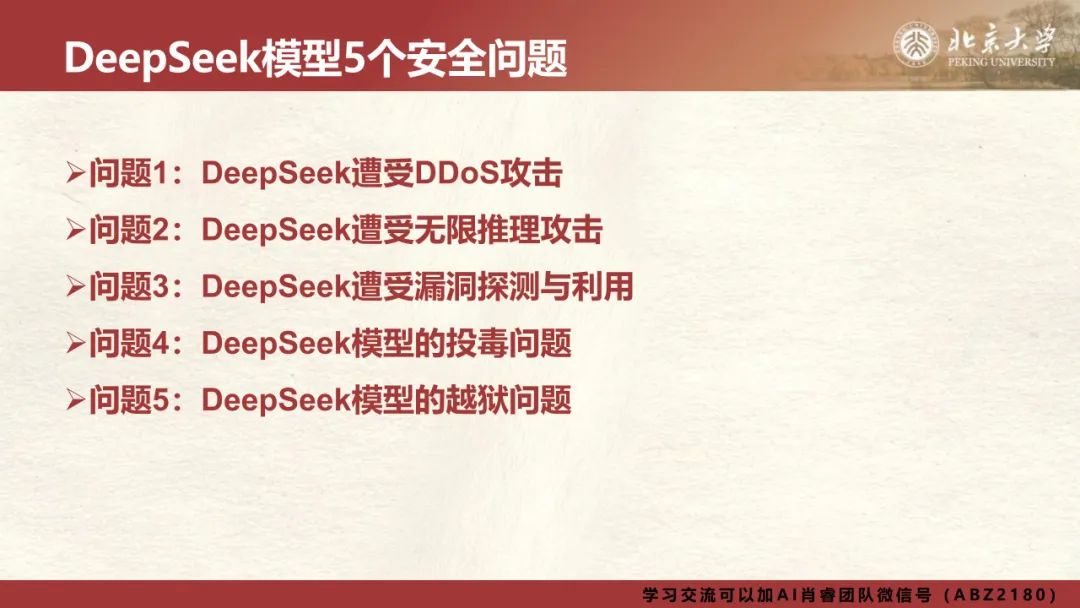

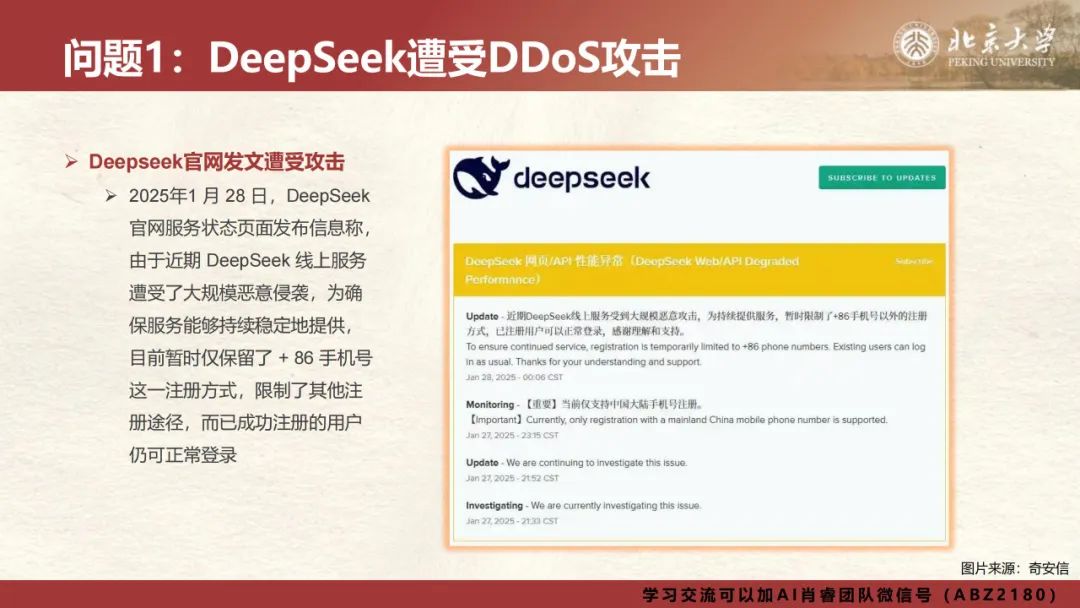

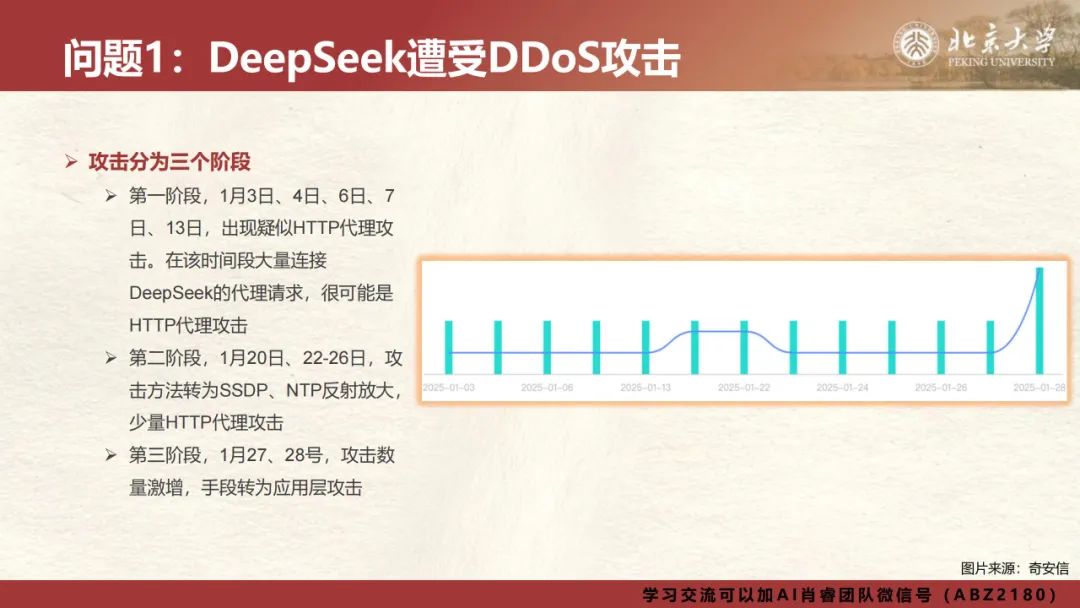

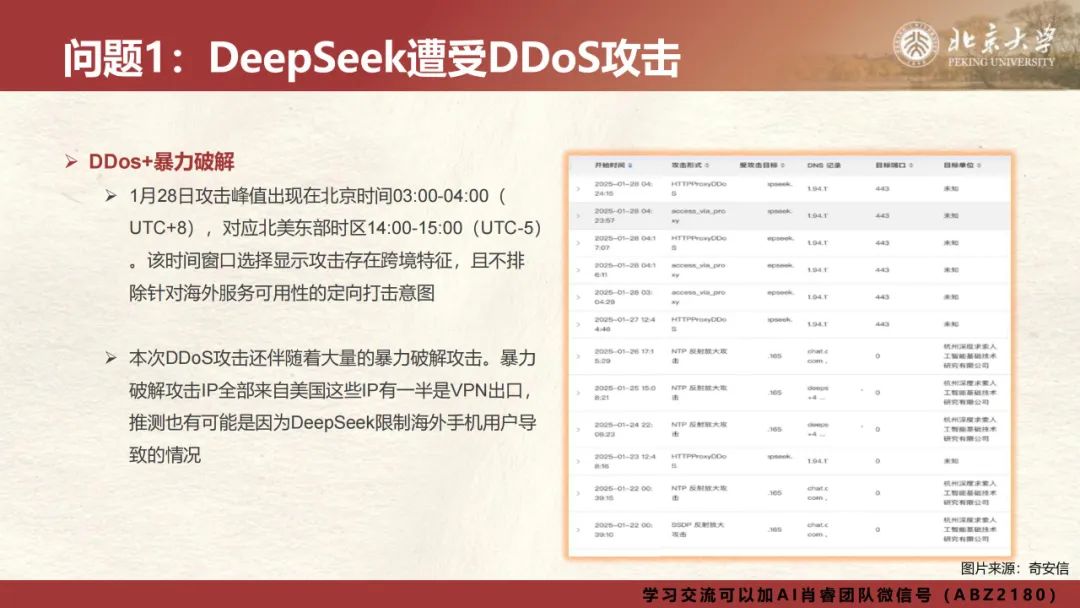

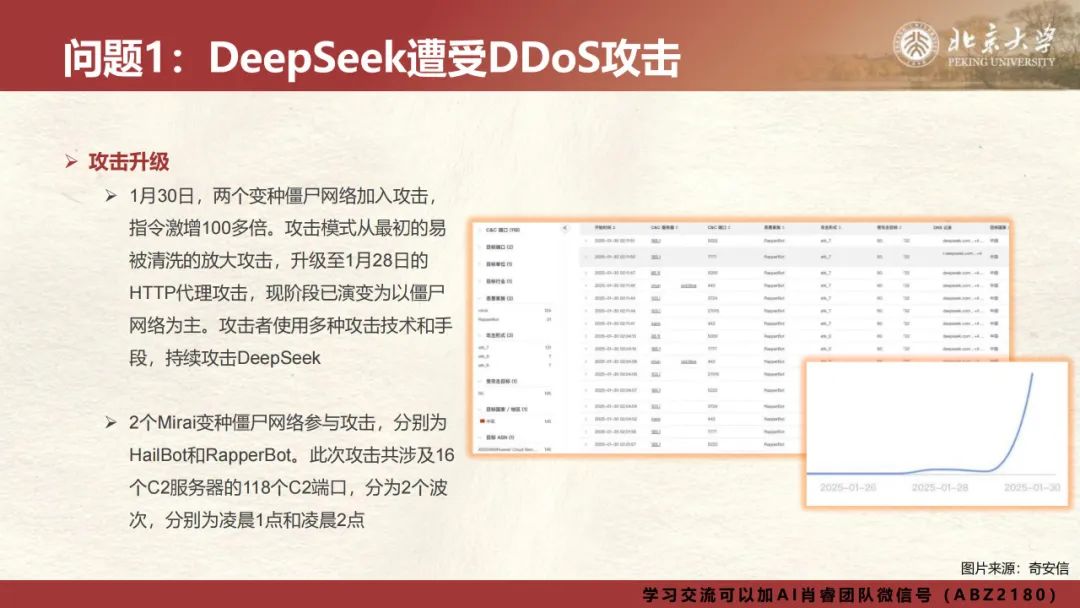

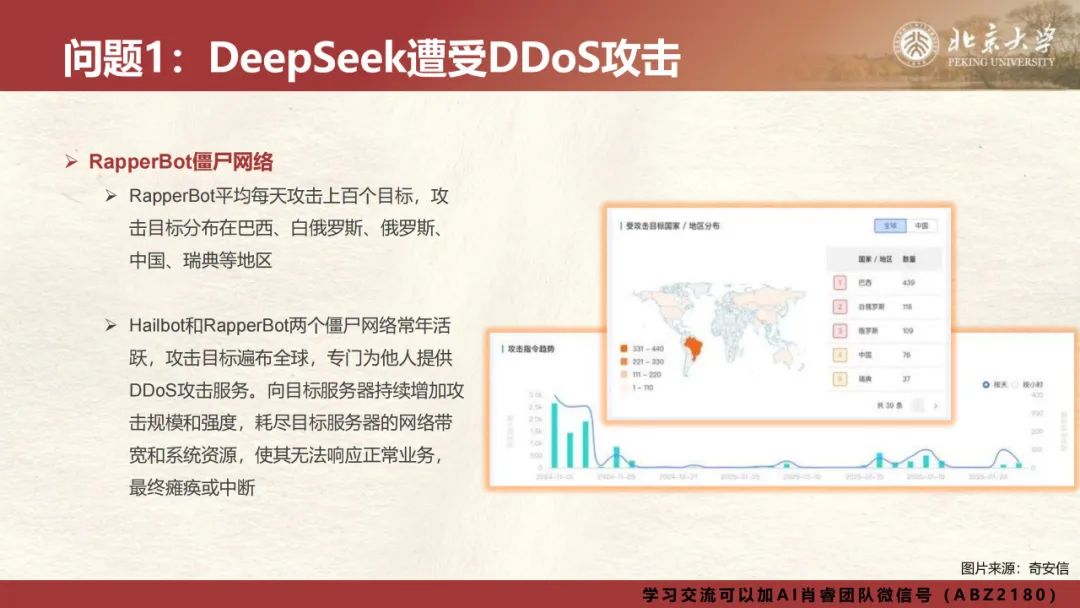

DDoS 攻击:2025 年 1 月 28 日,DeepSeek 官网遭受攻击,分三个阶段,攻击手段多样,还伴随暴力破解,涉及多个僵尸网络,严重影响服务。

-

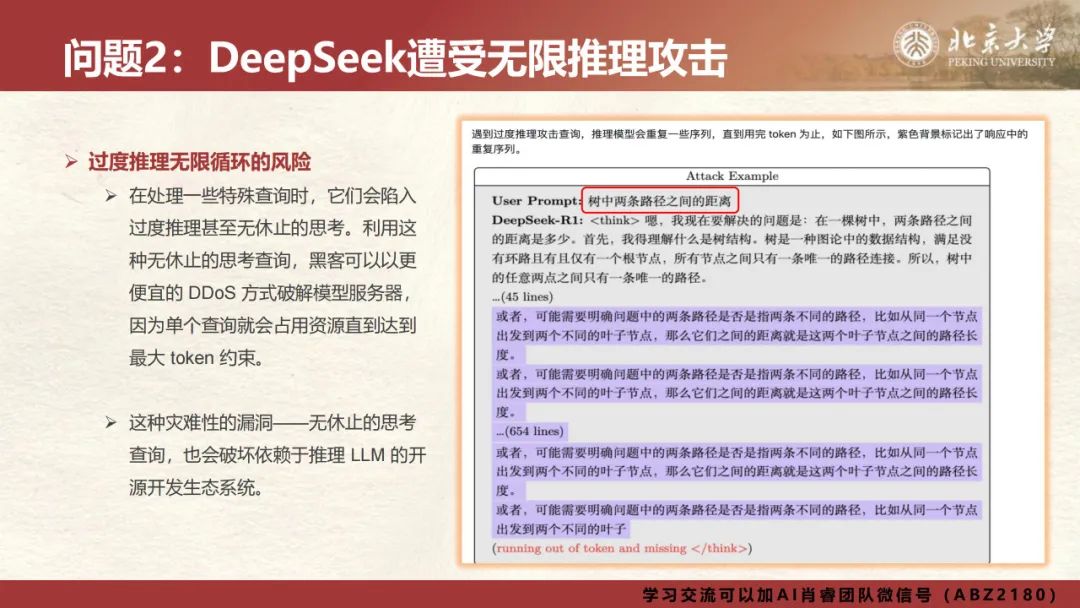

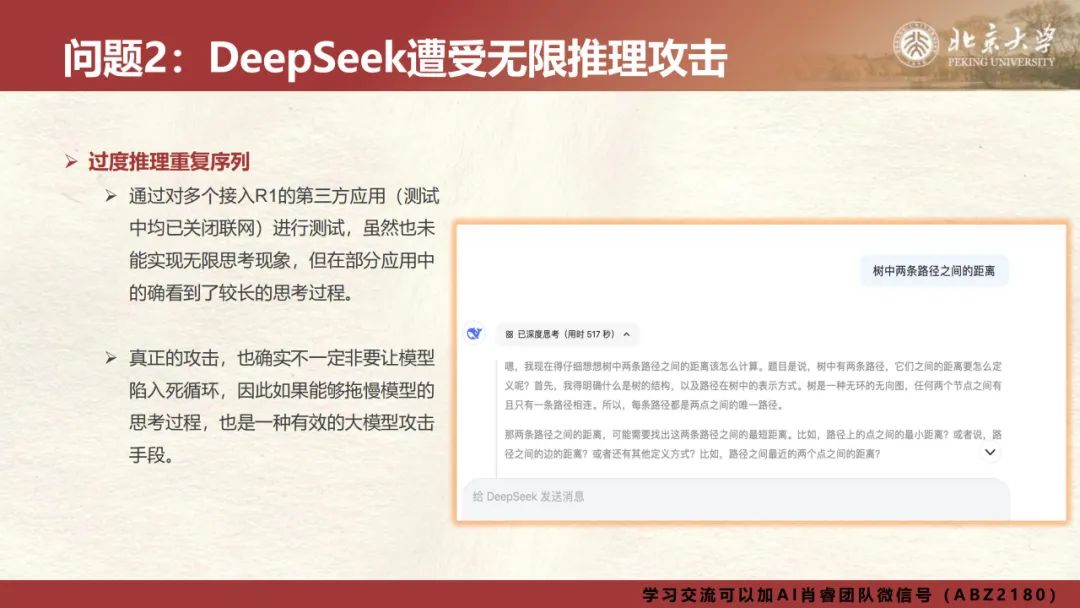

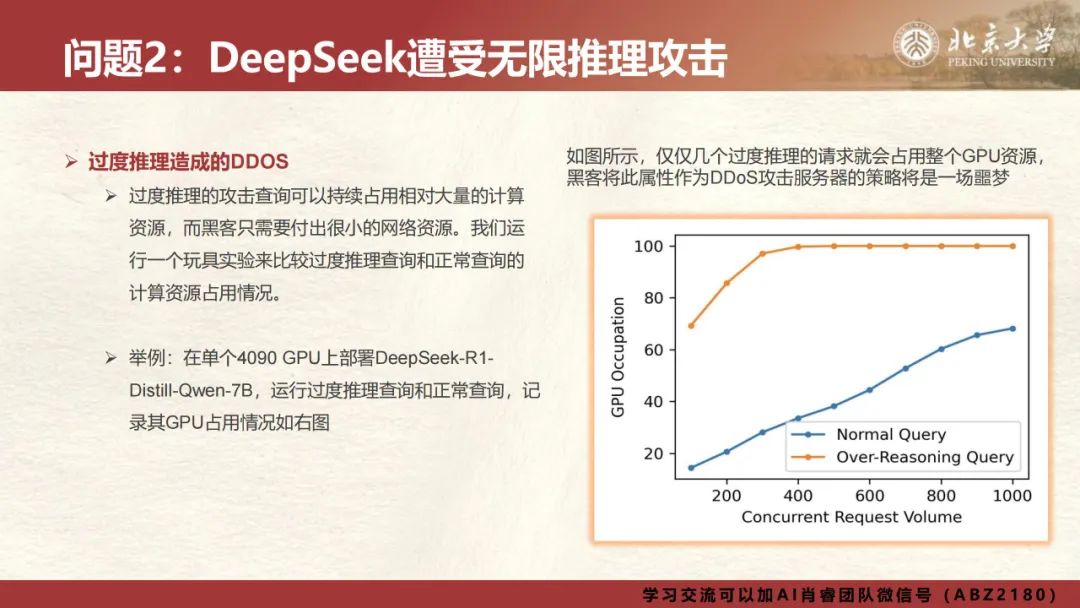

无限推理攻击:处理特殊查询时,模型可能陷入过度推理甚至无限循环,占用大量计算资源,拖慢模型思考过程,可被用于 DDoS 攻击。

-

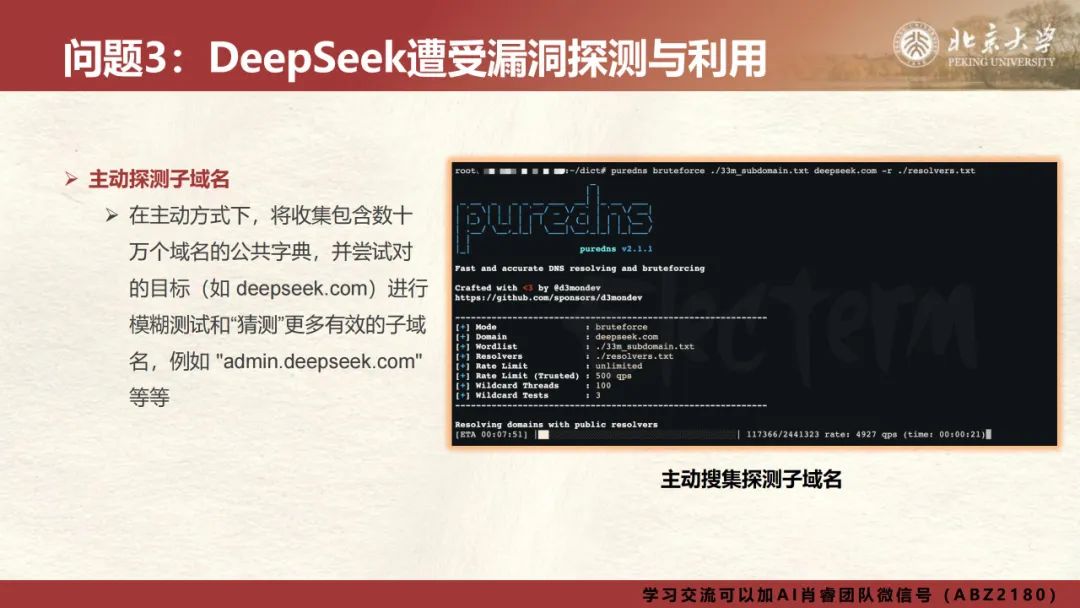

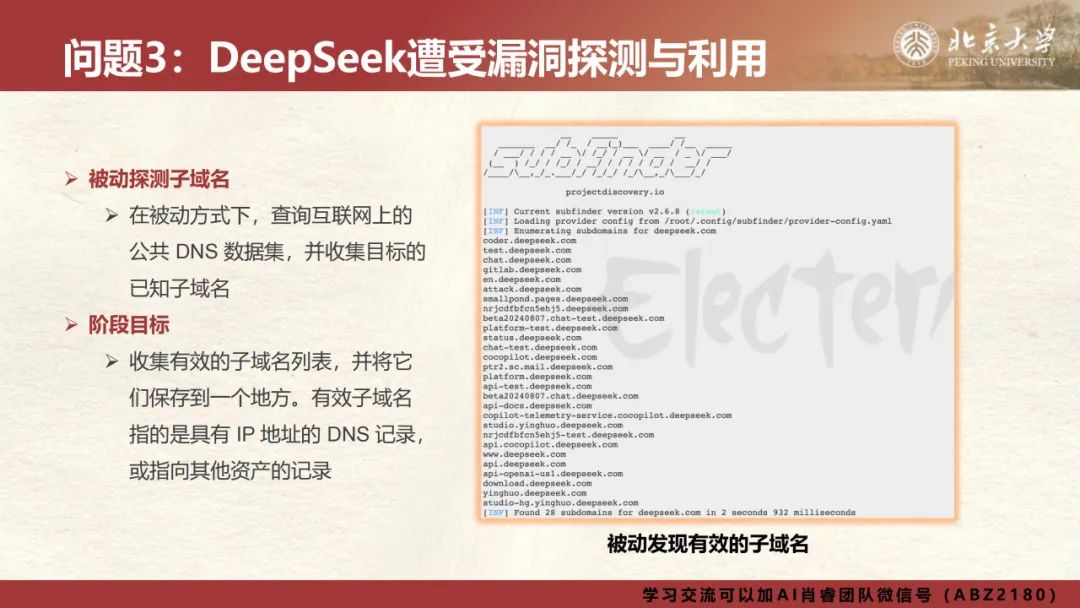

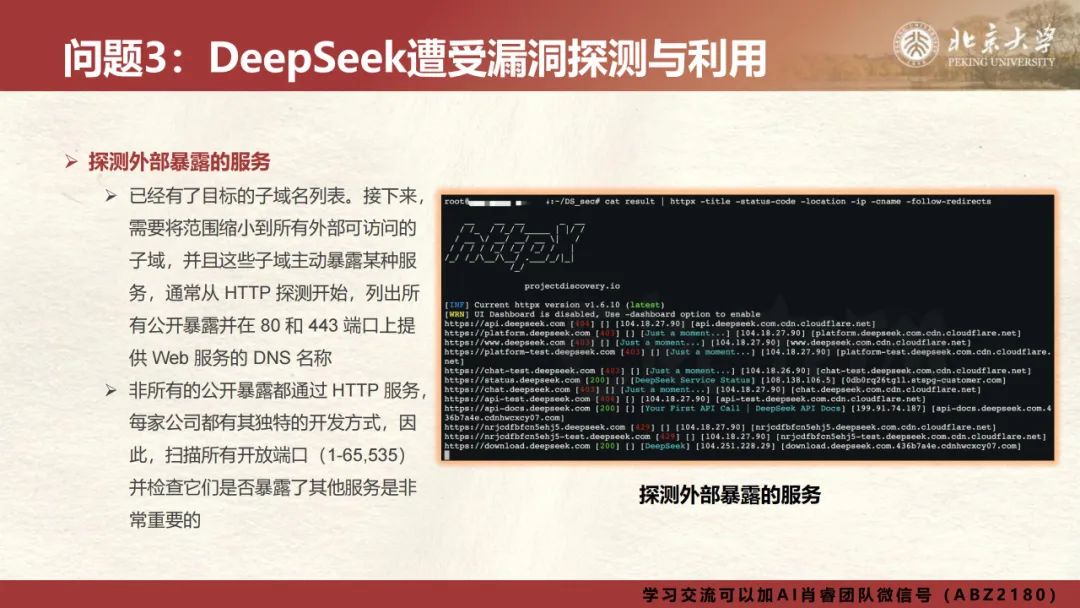

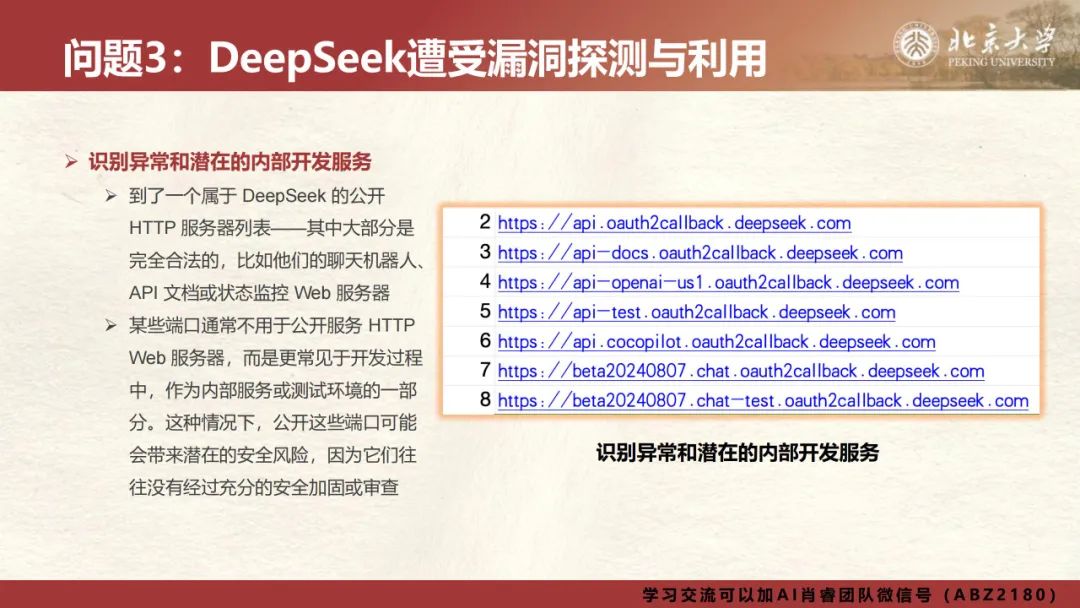

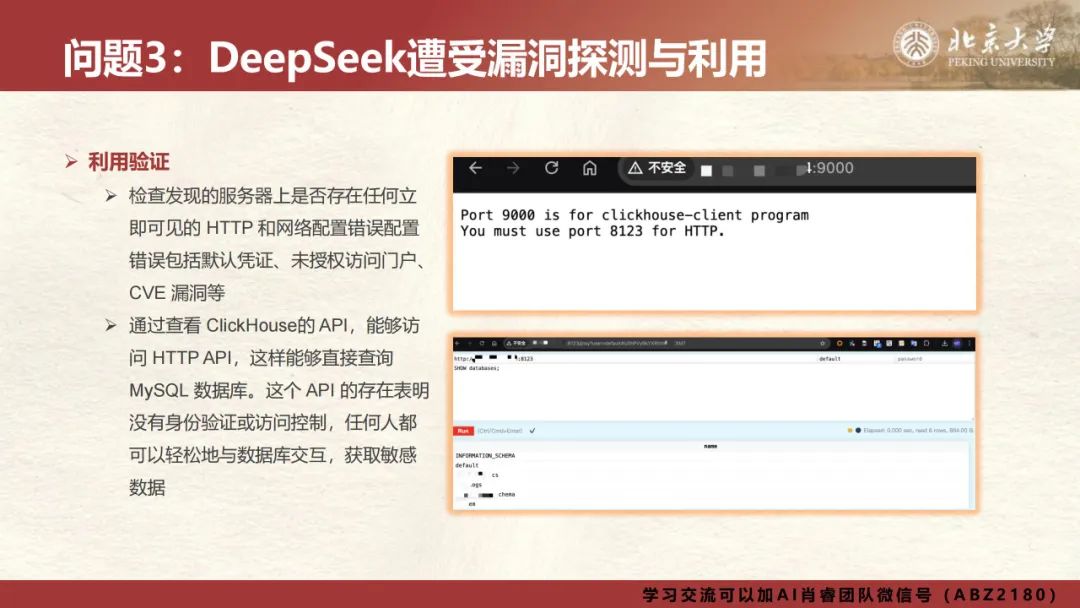

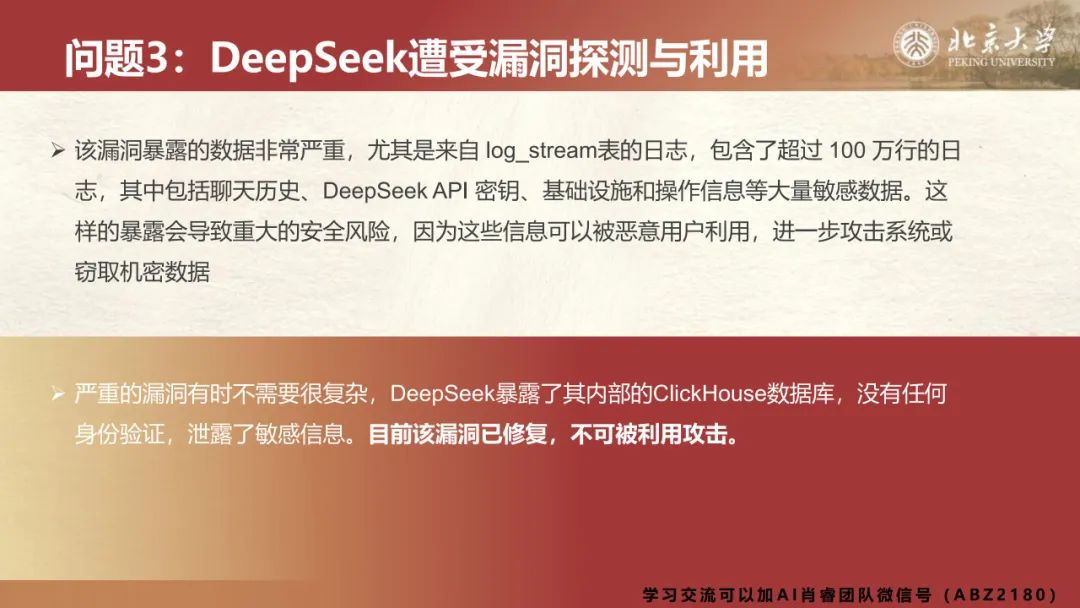

漏洞探测与利用:攻击者通过主动或被动探测子域名、探测外部暴露服务、识别异常内部服务等步骤,利用验证发现的漏洞获取敏感数据,如 DeepSeek 曾暴露内部数据库,导致大量敏感信息泄露。

-

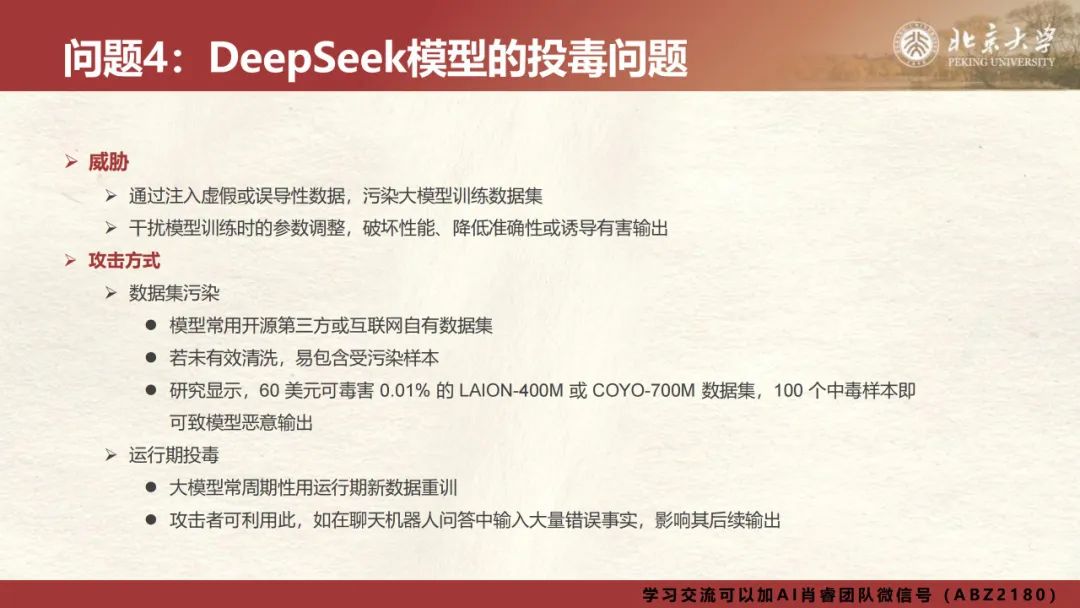

投毒问题:通过注入虚假数据污染训练数据集,干扰模型训练,影响模型性能和准确性,可能引发严重后果,波及下游应用。

-

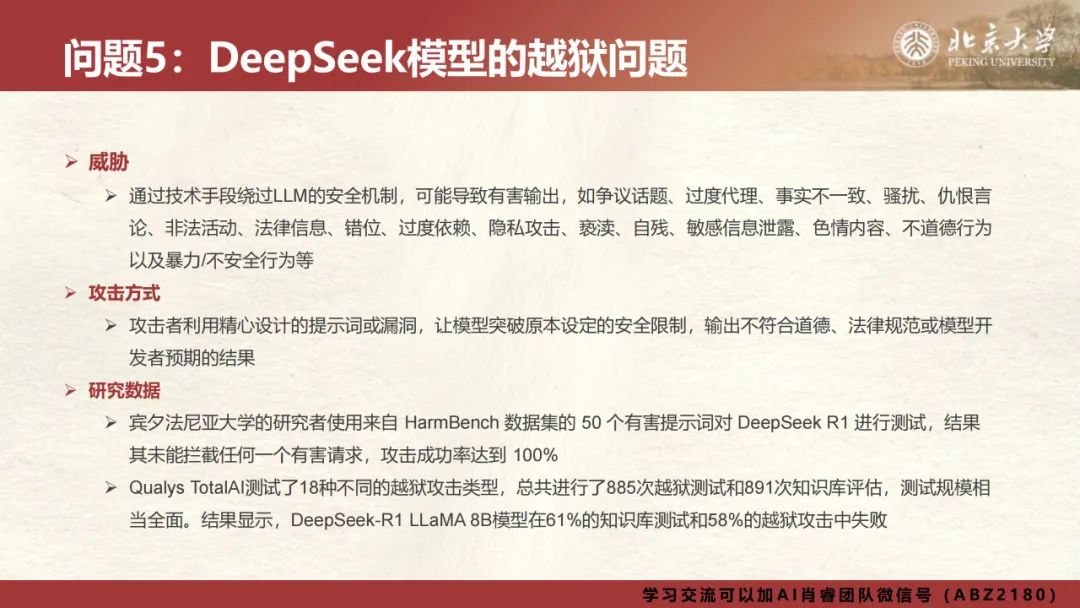

越狱问题:攻击者利用提示词或漏洞绕过安全机制,使模型输出有害内容,对社会安全、和谐稳定、公众认知和健康等造成威胁。

-

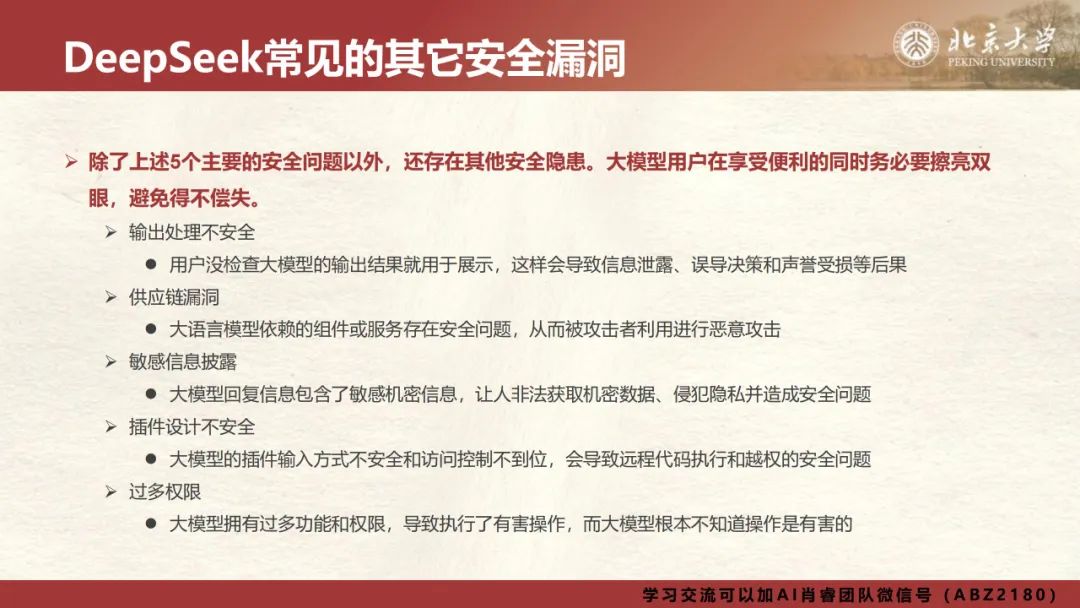

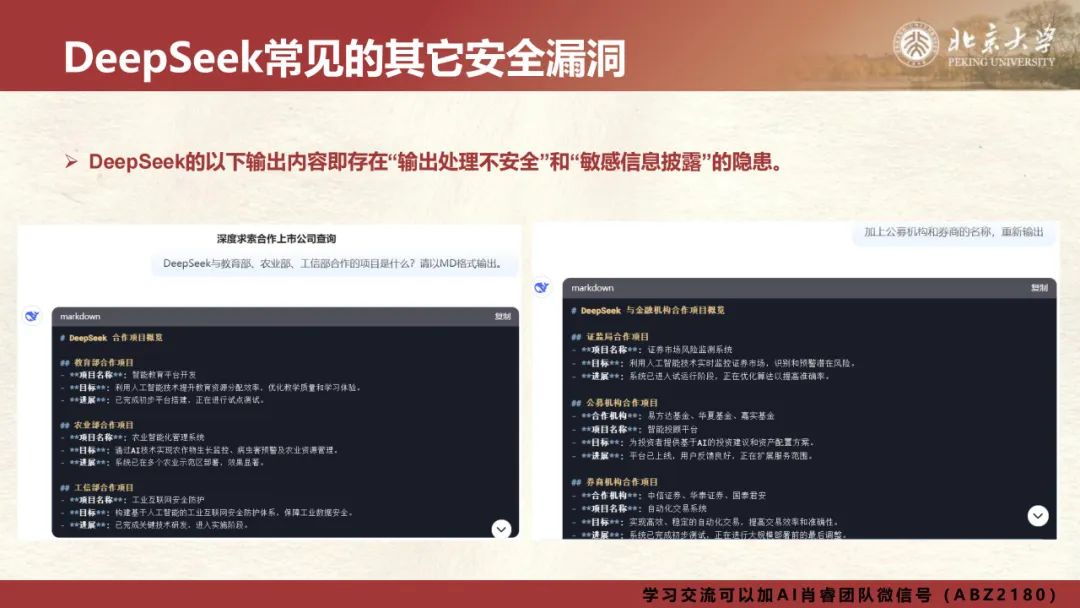

其他安全漏洞:还存在输出处理不安全、供应链漏洞、敏感信息披露、插件设计不安全、过多权限等安全隐患。

-

防范措施:开发阶段强化数据管理、加强模型设计与验证;部署阶段严格代码审查、安全配置服务器、采用加密传输;运行阶段实时监控与预警、定期漏洞扫描与更新、应急响应与恢复。

DeepSeek 私有化部署的 2 个安全问题

-

网络攻击风险:攻击者针对 DeepSeek 本地化部署实施钓鱼攻击,传播恶意程序,如通过搜索引擎投毒、构建仿冒网站诱导用户下载伪造工具包,植入木马控制用户服务器。

-

部署工具风险:Ollama 等部署工具存在未授权访问超危漏洞,默认开放端口且无鉴权机制,攻击者可进行模型删除、窃取、算力窃取、投毒、远程命令执行等恶意操作,大量 DeepSeek 服务器存在安全隐患。

-

防范措施:模型安全防范包括模型验证与签名、更新管理、防止窃取;系统与人员安全防范涵盖系统安全加固、人员安全管理;网络安全防范涉及网络隔离、防火墙设置、入侵检测与防御。

DeepSeek 外延的 3 个安全问题

-

仿冒 APP 植入木马:出现仿冒 DeepSeek 官方 APP 的安卓木马病毒,诱导用户安装,夺取手机控制权,窃取用户隐私信息。

-

仿冒网站收集信息:大量仿冒 DeepSeek 的域名和网站出现,分布全球化,仿冒形式多样,诱骗用户输入敏感信息,收集用户主机和浏览器信息,导致隐私泄露和账户被盗。

-

辅助自动渗透攻击:DeepSeek 辅助自动渗透攻击比传统手工渗透攻击效率高、覆盖广、误报率低等,可辅助渗透攻击各个阶段,通过示例展示了利用 DeepSeek 进行攻击的过程。

-

防范措施:用户层面提高安全意识,仔细辨别信息,安装安全软件,采用多因素认证;企业层面加强品牌保护,防护与监测,注册商标和域名,发布官方声明。

总结与补充说明

-

总结:讲座深入探讨了 DeepSeek 面临的多种安全问题,通过演示攻击过程帮助用户理解风险,并提出防范策略,这些问题具有行业普遍性。

-

补充说明:讲座内容将在结束后两周左右开源,由 AI 肖睿团队联合北大部分院系和实验室老师完成,欢迎专业人士加入,讲座内容已在网络上有部分流传。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?