先说结论。首先,前端是无法直接盗取钱包的,因为无法获得密码和私钥。其次,要注意区分钓鱼网站、尽量找有第三方审计背书的网站。并且,在注意私钥保管,尽量不要存在网络、尽量断网导入。

一、基础概念

首先,需要知道钱包密码、私钥、助记词的概念和区别。

在加密货币钱包中,钱包密码是用户设置的本地保护密钥,用于加密和解锁存储在设备上的私钥,作用仅限于访问钱包软件;私钥是一个 64 字节的随机数,是控制钱包资产的核心,直接用于签名交易,拥有私钥就等于拥有资产;助记词(通常是 12 或 24 个单词)是由私钥通过 BIP-39 标准生成的备份短语,便于记忆和恢复,导入助记词可以重新生成私钥,从而恢复钱包——简单来说,密码保护私钥,私钥控制资产,助记词备份私钥,三者层层关联但功能不同。

下文以幻影钱包(Phantom)为例展开介绍。

二、网页从技术路径上无法获得用户的密码

1. 密码输入与网页隔离

用户输入密码的界面是 Phantom 插件生成的独立弹窗,与网页完全分开。

(1) Phantom作为浏览器扩展,利用独立的 UI 渲染权限生成弹窗,运行在插件自己的执行环境中,与网页的 DOM 无关

2) 弹窗由 manifest.json 定义的独立 HTML 和 JavaScript 文件驱动,与网页的 DOM 和事件监听(如键盘输入)隔离

(3) 浏览器的沙盒隔离机制确保网页无法访问或操控弹窗的 DOM 元素,比如无法获取密码输入框的内容

2. 密码仅在本地处理

输入密码后,Phantom在本地设备上解锁私钥,整个过程不联网、不上传网页。

(1) 私钥加密存储在 IndexedDB 中(使用 AES-256 算法),加密密钥由用户密码通过 PBKDF2(带盐值和高迭代次数)派生生成

(2) 输入密码后,Phantom 在插件的本地 JavaScript 环境中使用 PBKDF2 解密私钥,过程不涉及网络传输

(3) 解密后的私钥加载到内存,仅用于签名,密码和私钥始终留在设备上,即使设备被物理访问,错误密码也无法解密

3. 浏览器的权限限制

浏览器把网页和 Phantom 分开管理,网页没法读取 Phantom 的数据

(1) 网页运行在 HTTP/HTTPS 域,Phantom 运行在扩展域(chrome-extension://<id>),受同源策略(Same-Origin Policy)限制,属于不同源

(2) 基于 Chromium 的多进程架构,网页和插件分配到独立进程,沙盒隔离确保内存空间互不共享,网页无法读取 Phantom 数据

(3) 浏览器限制网页调用插件专用的 API(如 chrome.storage),也无法访问 Phantom 的 IndexedDB 存储

4.API 不传输密码

网页跟 Phantom 交互时,只能拿到钱包地址和签名结果,不涉及密码

(1) 调用 window.solana.connect() 时,Phantom 只返回公钥,不涉及密码或解锁状态

(2) 调用 window.solana.signTransaction() 时,Phantom 接收交易数据,在本地签名后返回结果,整个过程不暴露密码

(3) 这些 API 遵循 Web3 的最小权限原则,设计上只提供必要功能,杜绝密码或私钥泄露

三、网页从技术路径上无法获得用户的私钥

1. 私钥的生成与加密存储完全本地化

私钥由幻影钱包生成并加密存储在用户设备的本地环境中,网页无法直接访问

(1) 生成:用户安装钱包时,幻影钱包使用BIP-39标准(从随机熵生成助记词,再通过HMAC-SHA512派生私钥),在本地创建私钥(64字节随机数)。

(2) 加密存储:私钥立即用AES-256-CBC加密,密钥由用户密码派生(PBKDF2,高频迭代),存储在IndexedDB(路径如chrome-extension://<id>/IndexedDB)。

(3) 永久性:私钥一旦生成,除非用户主动删除钱包数据,否则永久保留在本地,与密码的临时输入(用完即丢)不同

2.浏览器安全模型隔离私钥存储

浏览器通过沙盒和权限机制隔离私钥存储,网页无法突破系统级限制。这点和读取密码类似,浏览器限制了网页读取本地密码和私钥。

(1) 沙盒隔离:网页运行在HTTP域(如yourwebsite.com),幻影钱包运行在扩展域(如chrome-extension://<id>),受**同源策略(Same-Origin Policy)**限制。

(2)进程分离:Chromium内核将网页和插件分配到独立进程,内存和存储空间物理隔离。

(3)权限限制:网页的JavaScript无法访问插件的IndexedDB(indexedDB.open被拒绝),也无权读取本地文件系统

3. 私钥仅在本地签名时解密使用

私钥只在本地签名时临时解密,不暴露给网页或外部

(1)解密:网页调用window.solana.signTransaction(transaction),幻影钱包用用户密码解密私钥(AES解密),解密后的私钥加载到插件内存。

(2)签名:使用**ECDSA(Ed25519曲线)**对交易数据签名,生成64字节签名值,过程在本地完成。

(3)销毁:签名后,私钥从内存中清除(JavaScript垃圾回收,delete privateKey或超出作用域)。

(4)数据流:网页只接收签名结果,不接触私钥。

4.API与网络通信不涉私钥

幻影钱包的API和交易流程设计确保私钥不进入网页或网络层

(1)API限制:

a. window.solana只提供功能接口(如connect()返回公钥,signTransaction()返回签名),无getPrivateKey()方法。

b. 通信通过内存交互(window对象),不产生网络请求。

(2)网络验证:

a. 提交交易时,网页通过HTTPS请求(如POST https://api.mainnet-beta.solana.com)发送签名交易到RPC节点。

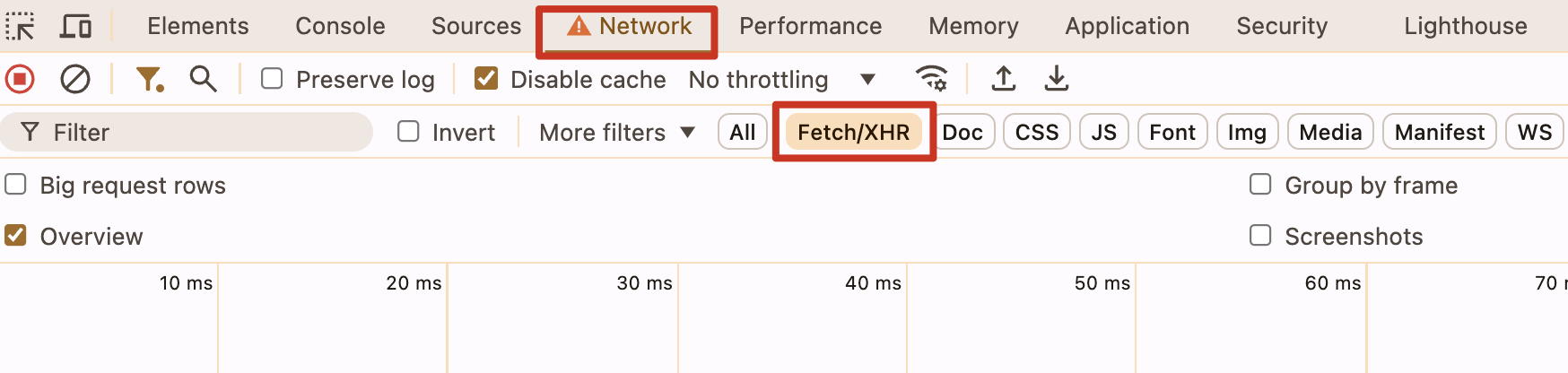

b. 用户可通过Chrome浏览器验证: 右键“Inspect” (点击F12)→ “Network” → “Fetch/XHR”。发起交易,检查请求(排除Helius等第三方RPC查询链上数据的请求)。

c. 结果:请求Body仅含序列化交易(公钥+签名),无私钥(64符十六进制)。

四、什么情况会被盗取密码和私钥

1.恶意软件攻击

设备感染键盘记录器、屏幕录制工具或内存扫描程序,捕获用户输入的密码,或在签名交易时提取内存中的私钥和助记词。

2.钓鱼攻击

用户被伪装的网站、假钱包界面或恶意插件诱导,输入密码、私钥或助记词,直接泄露给攻击者。

3.设备失控

设备被物理窃取或远程入侵,攻击者通过暴力破解弱密码解锁私钥,或读取 IndexedDB 中的加密私钥文件并破解,甚至获取不安全存储的助记词。

4.不当导出

用户主动导出私钥或助记词(如复制到剪贴板、保存为明文文件),被恶意软件或他人拦截。

5.恶意 DApp

连接到恶意去中心化应用,通过伪造交易或漏洞诱导用户签名,间接暴露私钥或助记词。

6.不安全环境

在公共电脑或不安全的 Wi-Fi 上操作钱包,密码、私钥或助记词被拦截或记录。

7.备份泄露

助记词备份不当(如拍照存云端、写在不安全的地方),被他人获取后恢复私钥。

8.选择第三方审计合规的网站

用户可以使用经过第三方审计合规的网站(如通过 ISO 或 SOC 认证的平台),降低密码、私钥和助记词被窃取的风险,因为这些网站通常遵循严格的安全标准和数据保护措施。

905

905

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?