以前也接触过简单的花指令,基本上就是jz/jnz式的固定跳转

前几天的某比赛中出现了一个相对而言比较复杂的花指令,参考pizza的笔记开始一阵学习XD

前言

花指令指的是没有卵用,会干扰代码阅读甚至反编译,却不影响程序功能的代码。

广义上来说OLLVM、VMP一类的代码改变型混淆也属于花指令,本文所指的是指会干扰反汇编、影响机器码解析但不影响正常机器码的字节。

原理

产生花指令的根本原因是x86指令集由不定长指令构成

当通过跳转使执行流命中到另一条指令的中间时就会造成静态反汇编的解析错误

现代反汇编器有两种思路:

- 线性扫描

从开头到结尾依次读取机器码并进行反汇编 - 递归下降

从程序入口向后反汇编,遇到条件跳转则分别从分支的地方继续反汇编,无条件跳转则尝试从目的指令继续反汇编

线性扫描显然很容易制造花指令,只要在跳转和目标之间插入长度较长的指令开头(例如E8,后接4个字节)即可使之后的所有指令解析错误。OllyDbg和windbg就是使用的线性扫描法

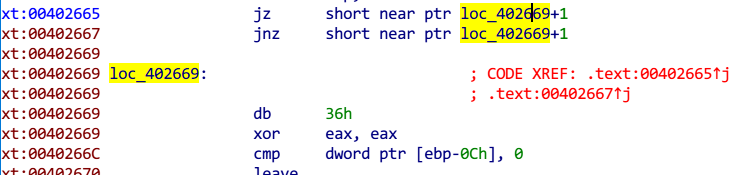

而递归下降则可以避开这种简单的花指令,跳过中间的脏字节。但对于一些针对性的花指令–例如jz+jnz+脏字节,则会由于上下文无关的算法而对脏字节进行解析

除此以外还有把call当jmp使用的手段,由于在编译器中call只会用来作为子程序/函数跳转的指令,因此IDA往往会将call的地址视作一个函数的起始地址,进而破坏整个函数的完整性

分类

jx+jnx

最常见的一种花指令

如前所述,jnz后是“可能的分支”,会破坏后续指令的解析

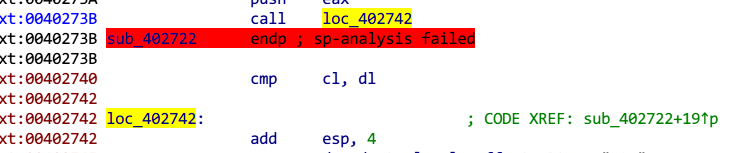

call+pop/add esp/add [esp] + retn

call指令可以理解为jmp + push ip

因此如果通过add esp,4来降低栈顶即可去除push ip的影响,从而使call等价于jmp

但IDA会认为这是函数的分界,从而导致函数的范围识别错误

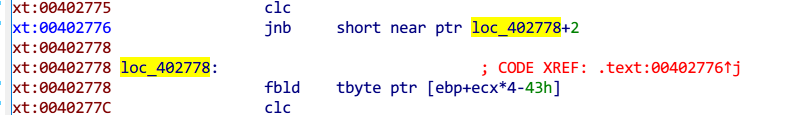

stx/jx

CLC [Clear Carry Flag] 清除EFlags寄存器的Carry标志位

jnb [jump if cf=0] 如果Carry标志位为0则跳转

因此结合起来也相当于jmp,而单纯的IDA无法联系上下文也认为后一个字节是可能的分支

去花

通过IDA脚本或者编程操作二进制都可

由于花指令有固定的格式,因此对其使用串进行匹配并将其NOP掉即可

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2714

2714

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?