主要背景作为 BIOS 的现代替代品,UEFI 是控制设备启动方式的最重要的系统固件。UEFI 还通过系统管理模式 (SMM) 等系统在操作系统下提供设备的持续运行时管理。因此,UEFI 是大多数系统上第一个运行且具有最高权限的代码。 这些特性使 UEFI 成为攻击者的主要目标,攻击者利用固件植入和后门(如BlackLotus、CosmicStrand和MosaicRegressor)在野外越来越常见。这些威胁使攻击者能够确保他们的恶意代码能够抢占并破坏在操作系统和更高层运行的内置保护和安全工具。这不仅为攻击者提供了造成破坏的机会,还使攻击者能够悄无声息地在受感染的设备上保持持久性。

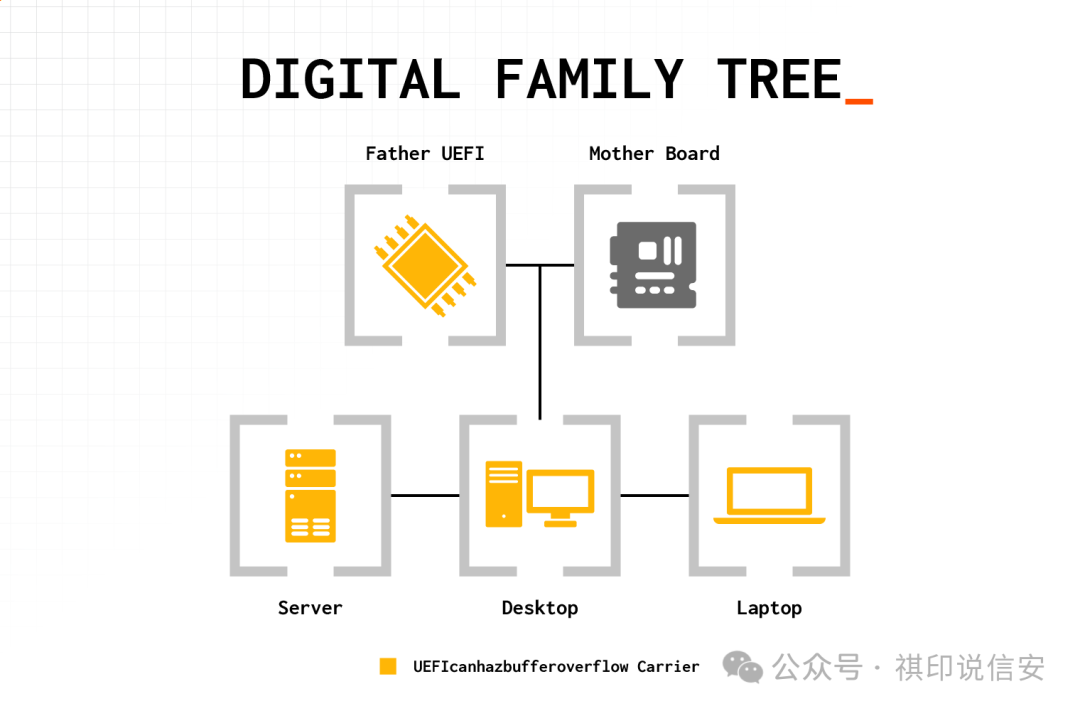

UEFI 固件在技术供应链中也扮演着重要角色。UEFI 固件开发是一门复杂而专业的学科,OEM 通常会从第三方固件供应商处获取固件。在本例中,联想从一家备受尊敬的知名固件供应商 Phoenix Technologies 获得了固件许可。然而,这也意味着上游供应链提供商中的任何漏洞都可能影响许多不同的产品和供应商。在本例中,任何使用CVE 中列出的 Phoenix 固件版本的制造商都可能受到影响。 |

数百种 PC 和服务器型号可能会受到 CVE-2024-0762 的影响,这是 Phoenix SecureCore UEFI 固件中的权限提升和代码执行漏洞。

凤凰科技的 SecureCore UEFI 固件解决方案中最近发现一个高严重漏洞,数百种使用英特尔处理器的 PC 和服务器型号可能会受到该漏洞的影响。

该漏洞的编号为 CVE-2024-0762,又名UEFIcanhazbufferoverflow,是由企业固件和硬件安全公司 Eclypsium 开发的自动分析系统发现的。

本地攻击者可以利用此安全漏洞在运行时提升权限并在 UEFI 固件中执行任意代码。

Eclypsium 警告称,这是一种可能被Black Lotus UEFI rootkit等威胁利用的漏洞。

“此漏洞体现了 IT 基础设施供应链事件的两个特点——影响大、影响范围广。UEFI 固件是现代设备上最有价值的代码之一,任何代码被攻破都可能让攻击者完全控制设备并驻留在设备上,”Eclypsium 指出。

调查显示,该漏洞与可信平台模块 (TPM) 配置中的不安全变量有关。存在漏洞的 SecureCore UEFI 固件运行在联想、宏碁、戴尔和惠普等电脑制造商使用的多款英特尔移动、台式机和服务器处理器上。

Phoenix Technologies在 5 月份发布的公告中解决了该漏洞,确认在 Alder Lake、Coffee Lake、Comet Lake、Ice Lake、Jasper Lake、Kaby Lake、Meteor Lake、Raptor Lake、Rocket Lake 和 Tiger Lake 等英特尔处理器系列上运行的 SecureCore 固件受到影响。

Phoenix 已修补 CVE-2024-0762,设备制造商已开始将补丁部署到其产品中。

联想在 5 月份发布的公告中向客户通报了该漏洞。该公司已开始发布补丁,预计部分电脑的修复程序将于今年夏末推出。

----------------------------------------------------

重点:

相对于应用软件、操作系统,可信平台模块TPM配置中的不安全变量导致的漏洞感觉更为致命

1151

1151

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?