作者:许本新

上文说到利用证书服务实现IPSEC验证,今天接着说利用Kerberos协议实现IPsec验证。在介绍操作之间我们先了解一下什么是kerberos协议。

kerberos是由MIT开发的提供网络认证服务的系统。它可用来为网络上的各种server提供认证服务,使得口令不再是以明文方式在网络上传输,并且联接之间通讯是加密的。它和PKI认证的原理不一样,PKI使用公钥体制(不对称密码体制),kerberos基于私钥体制(对称密码体制)。Kerberos称为可信的第三方验证协议,意味着它运行在独立于任何客户机或服务器的服务器之上

Kerberos提供三种安全等级:

1)只在网络开始连接时进行认证,认为连接建立起来后的通信是可靠的,认证式网络文件系统(Authenticated network file system) 使用此种安全等级;

2)安全消息(sage messages)传递:对每次消息都进行认证工作,但是不保证每条消息不被泄露;

3)私有消息(private messages)传递:不仅对每条消息进行认证,而且对每条消息进行加密。Kerberos在发送密码时就采用私有消息模式。

另外值得关注的是在 Windows Server 2003 中实施 Kerberos 协议时会有两种新的扩展:

1)协议转换:协议转换扩展允许某项使用 Kerberos 的服务代表 Kerberos 主体获得某项服务的Kerberos 服务票证,而无需该主体最初使用凭据进行 Kerberos 密钥发行中心 (KDC) 验证。

2)受限委派:受限委派扩展允许某项服务在通过 TGS_REQ 协议(如 IETF RFC 1510 中所定义)或在协议转换扩展中获得服务票证之后再针对其他服务的子集获得服务票证(使用委派用户标识)。

下面我们就来看如何在widnows server 2003域环境下架设以Kerberos协议验证的IPsec,以实现安全通信.整个实验拓扑如图5-1所示.

图5-1

一、 安装配置AD

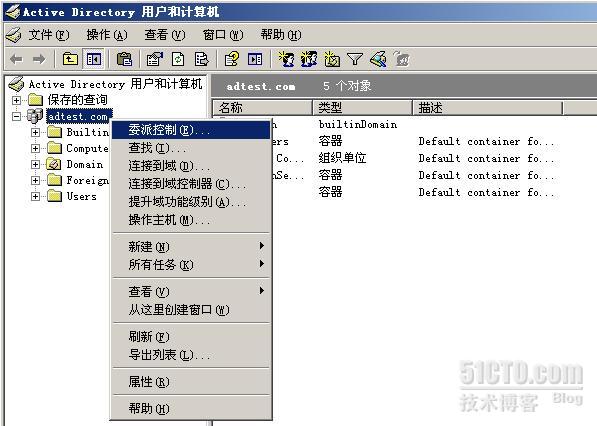

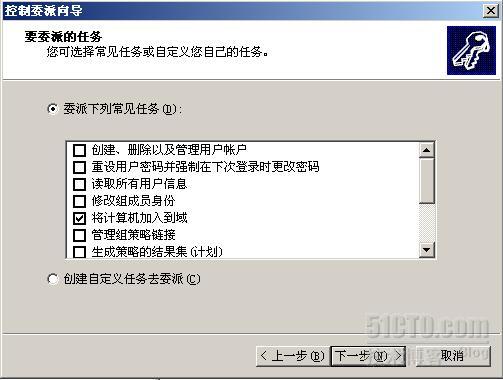

在上图域计算机中安装AD名称假设为adtest.com,并集成安装DNS。安装完成后在AD中创建两个帐号分别为user1和user2,并为此两帐号在域中委派“将计算机加入到域”的权限。如图5-2和5-3所示。

图5-2

图5-3

二、 配置客户端

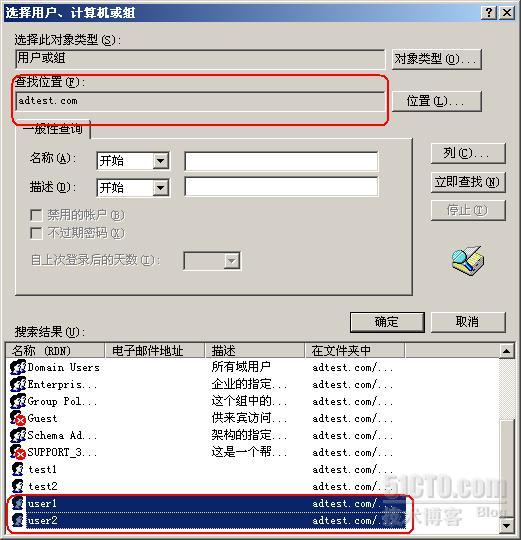

将客户端计算机DNS地址指向DNS服务器另设置好相关IP地址后,将其加入域。加入域后重启计算机选择本地计算机登录,然后在本地用户和组中选择administrators组将adtest.com中的user1和user2帐号加入本地administrators组,否则user1和user2不具有管理和配置IPsec功能。如图5-4

图5-4

三、 配置IPSEC策略

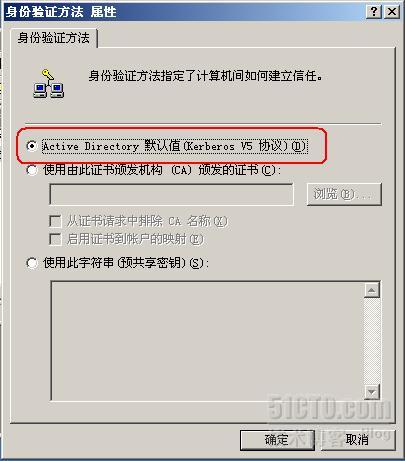

IPsec策略配置方法与前面的CA验证的配置方法完全相同只是在身份验证中选择如图5-6所示的.另外IPSEC两端需要配置的完全相同才可以.

图5-6

686

686

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?