账号密码 root apacherizhi

ssh root@IP

1、提交当天访问次数最多的IP,即黑客IP:

2、黑客使用的浏览器指纹是什么,提交指纹的md5:

3、查看包含index.php页面被访问的次数,提交次数:

4、查看黑客IP访问了多少次,提交次数:

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

1、提交当天访问次数最多的IP,即黑客IP:

Apache日志文件路径:/var/log/apache2/

cd /var/log/apache2/

![]()

先查看路径内的文件主要分为access.log和error.log,其中access.log日志文件为访问日志,error就是错误日志。

![]()

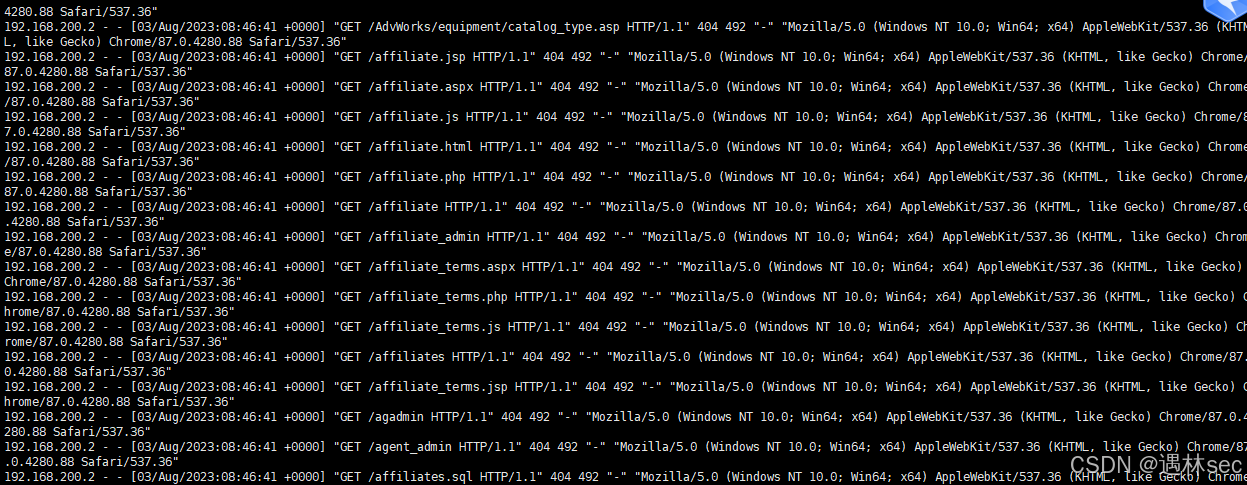

先打开日志看一下

cat access.log.1

发现有很多的日志

我们使用cut命令

cat和cut的区别

cat 是用来查看文件内容的

cut 是用来从文件中提取特定的列或字段。

cut -d- -f 1 access.log.1|uniq -c | sort -rn | head -20

flag{192.168.200.2}

2、黑客使用的浏览器指纹是什么,提交指纹的md5:

上题中我们找到了黑客的ip,直接筛选中文件中的ip

cat access.log.1 |grep 192.168.200.2 |more

如图中位置就是指纹,指纹中通常包含了设备信息、浏览器版本等信息

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36

拿到了黑客指纹后就可以进行md5加密

flag{2D6330F380F44AC20F3A02EED0958F66}

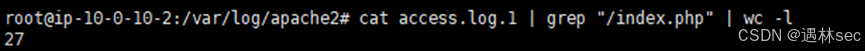

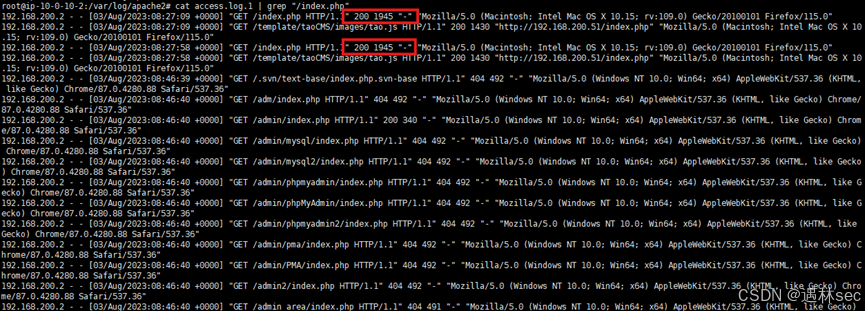

3、查看包含index.php页面被访问的次数,提交次数:

同理,知道了黑客IP,就可以同时筛选包含index.php的文件,wc -l 命令用来统计行数

cat access.log.1 | grep "/index.php" | wc -l

得出了27条记录,但是提交过程中发现不对,我就打开了筛选后的文件

得出了27条记录,但是提交过程中发现不对,我就打开了筛选后的文件

cat access.log.1 | grep "/index.php"

最后发现了有两个返回200其他都是404,尝试了flag{2}也不对,在改为25的时候对了。

flag{25}

4、查看黑客IP访问了多少次,提交次数:

cat access.log.1 | grep "192.168.200.2 - -" |wc -l

![]()

flag{6555}

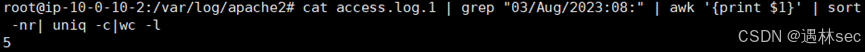

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

grep “03/Aug/2023:08:” access.log.1 | awk ‘{print $1}’ | sort -nr | uniq -c | wc -l

flag{5}

1552

1552

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?