#、ecdhe秘钥交换过程

1)dh秘钥交换缺点:大数乘法运算,很慢

2)ecdh:基于椭圆曲线(ecc)的秘钥交换,基于“加”运算,速度快。

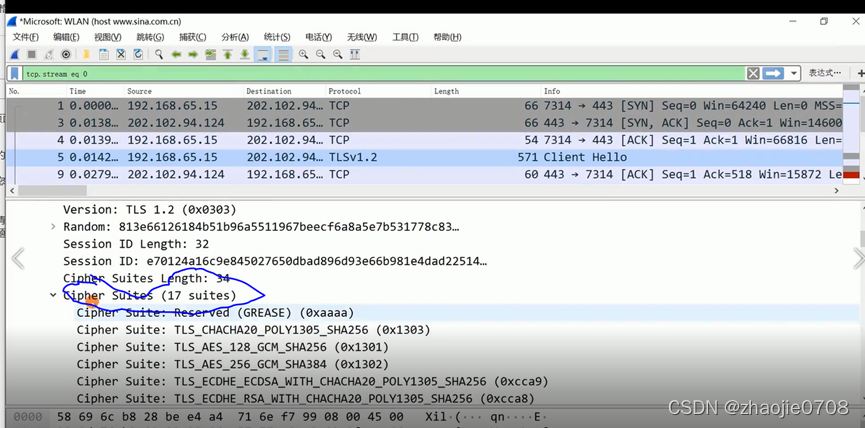

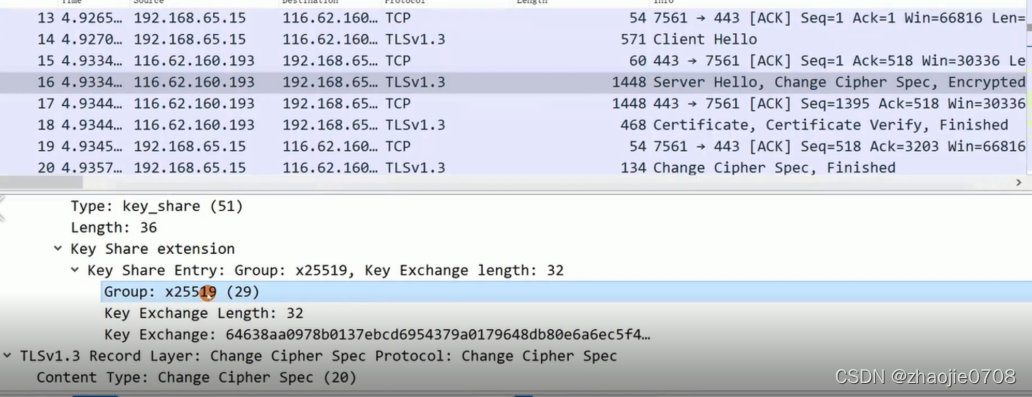

##第一步:client hello

客户单吧所有秘钥套件发给服务器

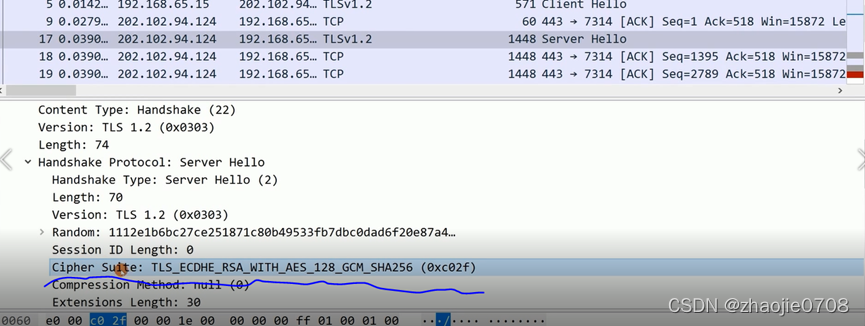

##第二步:server hello

服务器选择 TSL_ECDHE_RSA_AES_128_GCM_SHA256秘钥套件

ECDHE:秘钥交换算法

RSA:签名算法

AES_128_GCM:使用AES堆成秘钥加密,强度128,模式GCM

SHA256:MAC/prf

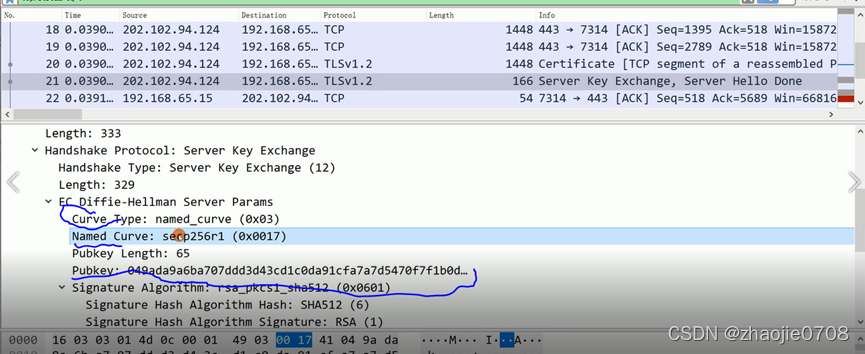

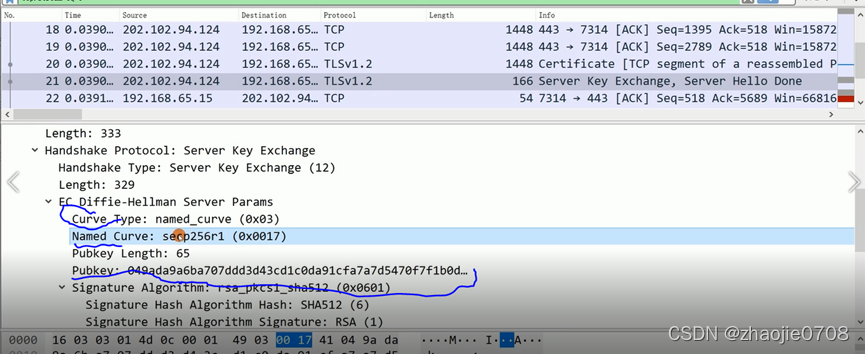

##第三步:server hello done

可以看到椭圆曲线插件:curve type等,,

同时服务器生成一对公私钥,将公钥发给客户端

注意:此时发送的公钥是服务器根据ecdh随机生成的公私钥,非服务器公钥证书

##第四步:client key excenge

客户端根据自己的信息将生成的公钥发给服务器

##第五步,

客户端和服务器就可以根据已知信息,各自生成相同的秘钥加密数据传输了。

#二、TLS1.3优点

##1、TLS1.3使用升级版的ecc

使用的是x25519

##2 tls1.3握手

##2 tls1.3握手

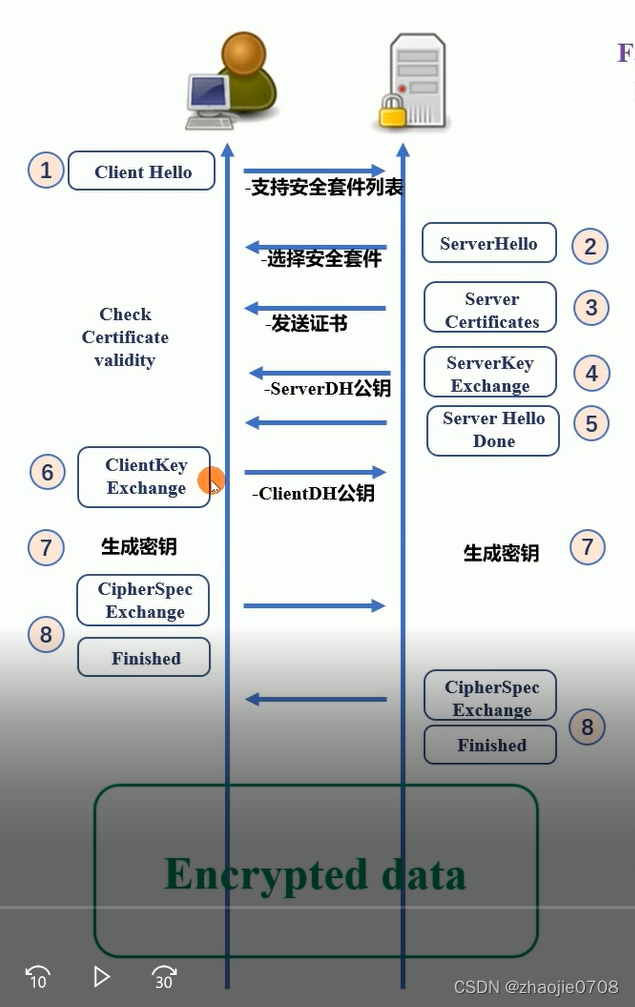

1)tls1.2握手如下图

① client:client heloo

②:server hello 四步骤,一个包完成

server hello 选择秘钥套件

server certificates:发送服务器端证书

serverkey exchge: 发送随机生成的公钥给客户端

server hello done

③:客户端 clientkey exchge

客户端发送随机生成的公钥给服务器

第⑦步生成秘钥,两边加密通讯

整个握手过程需要2个rtt

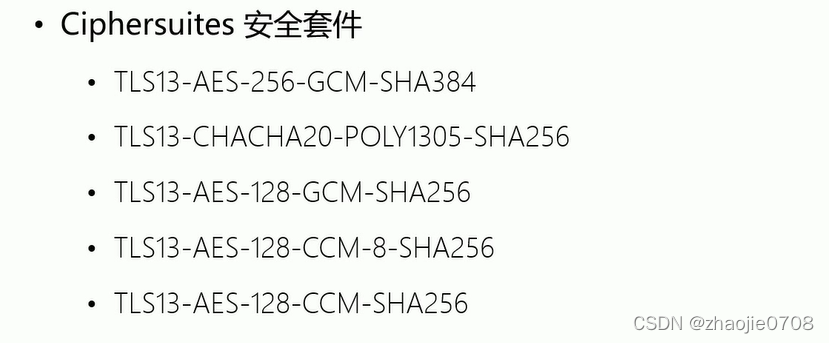

2)TLS 1.3支持套件

安全套件支持减少,安全性增加

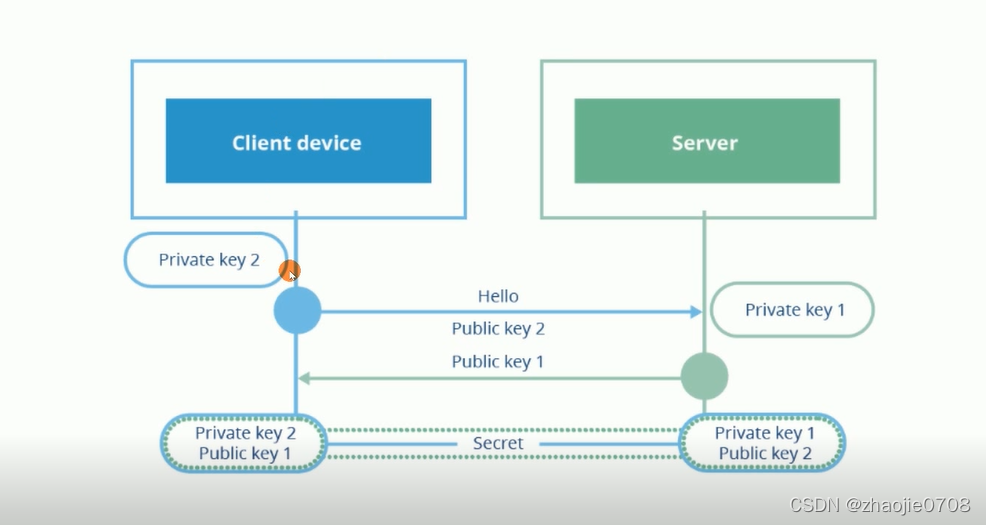

3)tls1.3 握手

和tls1.2不同,tls1.3client hello就把publickey发送给server了。(五种公钥都生成,由服务器选择)

server 回包发送自己的pubic key,

实现了 1RTT握手

##3 tls 1.3seesion 缓存(session 复用)

session缓存:第一次握手后服务器会生成seesion id,传给客户端。一定时间内,客户端携带session id访问服务器,服务器取到对应的加密秘钥,服务器就可以和客户端协商使用上次的秘钥加密数据,

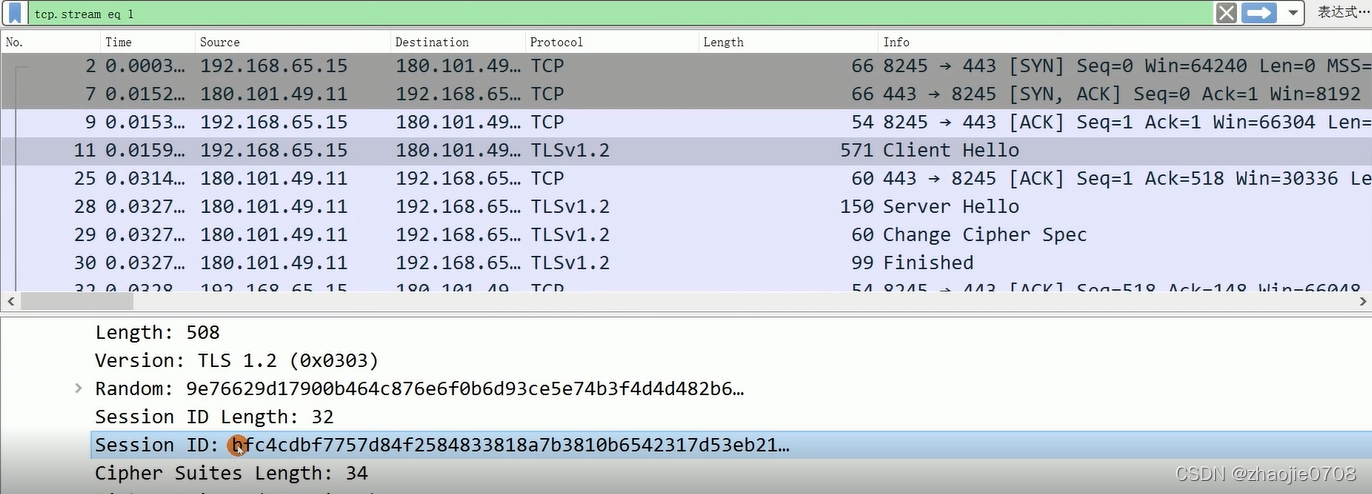

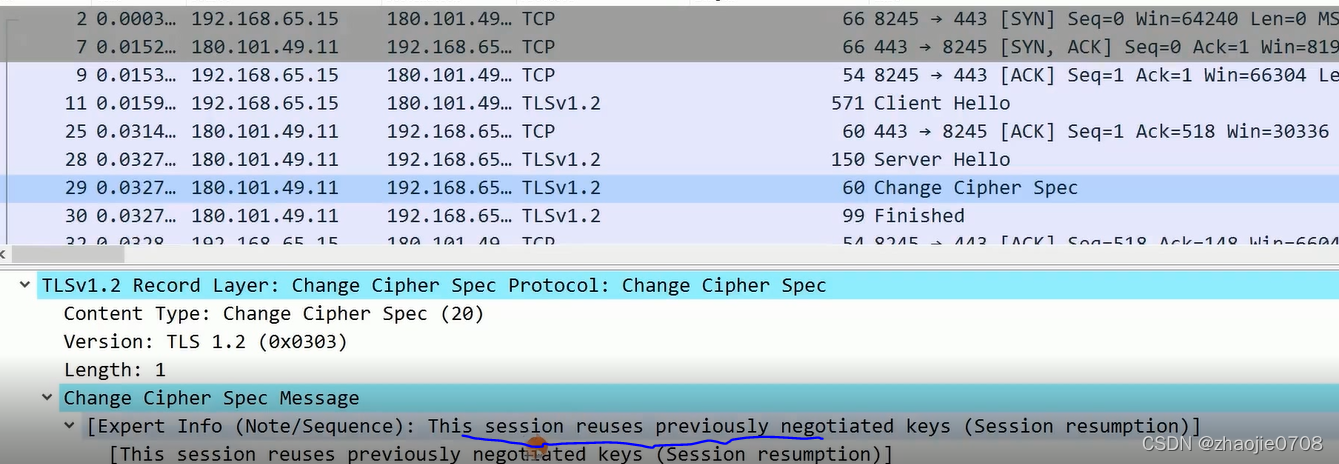

如下图:第二次访问百度,是有seesionid的,第一次没有

蓝色标记,服务器表示 使用上次的key

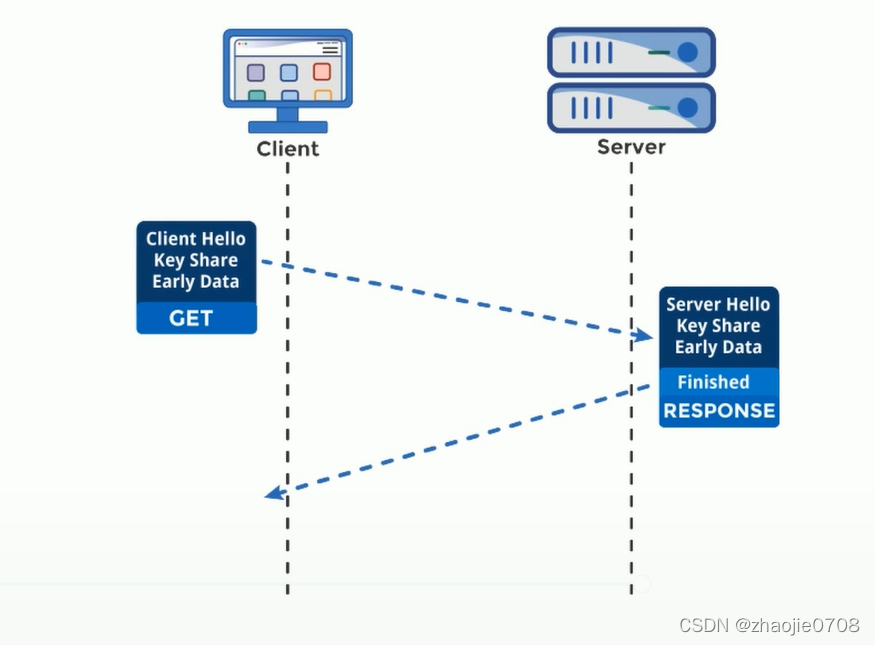

##4 TLS1.3 0rtt如何实现

第一次握手的时候,就携带数据

实际握手没有占用任何rtt叫0 rtt

基于seesion id缓存来实现。

1352

1352

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?