本文英文原版及代码下载:http://www.asp.net/learn/security/tutorial-06-cs.aspx

Security Tutorials系列文章第六章:Validating User Credentials Against the Membership User Store

导言:

在上一章我们考察了如何在Membership framework里创建一个新用户帐户.我们首先考察了通过Membership类的CreateUser方法来创建用户帐户,然后考察了用CreateUserWizard控件来创建用户控件.不过登录页面现在是对硬编码的username/ password对进行验证,我们需要对登录页面进行更新,对Membership framework的用户存储进行验证.

和创建用户帐户差不多,我们也可以编程或以显式的方式来验credential.而Membership API也包含了一系列的方法来对来源于用户存储的credential执行证.此外,ASP.NET里有个Login Web控件,它呈现为一个用户界面,有供输入username 和 password的文本框,以及一个button供用户登录.

在本文,我们将通过编程的方式和使用Login控件2种方法来验证用户的credential.此外,我们还将考察如何对Login控件的外观进行定制,以及定制其行为.

第一步:Validating Credentials Against the Membership User Store

对使用forms authentication的站点来说,当一个用户要登录站点时,他要访问登录页面,输入其credential信息.系统将这些credential信息与存储在用户存储里的信息进行比对,如果有效,则为该用户生成一个对应的票据,该票据用于表明用户的身份(identity)说明用户通过了认证.

要通过Membership framework来验证一个用户,要使用Membership类ValidateUser方法.该方法有2个输入参数——username 和 password,

此外还反回一个布尔值表明该 credential信息是否有效.同上一章探讨的CreateUser方法一样,该ValidateUser方法将实际的验证行为委托给配置好的Membership provider来执行.

SqlMembershipProvider对提交的credential是这样验证的:通aspnet_Membership_GetPasswordWithFormat存储过程获得指定用户的password.我们知道,SqlMembershipProvider以3种格式来存储用户密码——clear, encrypted,或hashed.而该aspnet_Membership_GetPasswordWithFormat返回的就是密码原来格式的值.对 encrypted 或 hashed格式的密码,SqlMembershipProvider将passwords值传递给ValidateUser方法,并转换为对应的encrypted或hashed格式的值,再将该转换后的值与从数据库检索回的值进行对比,如果匹配,则说明用户提交的credential是有效的.

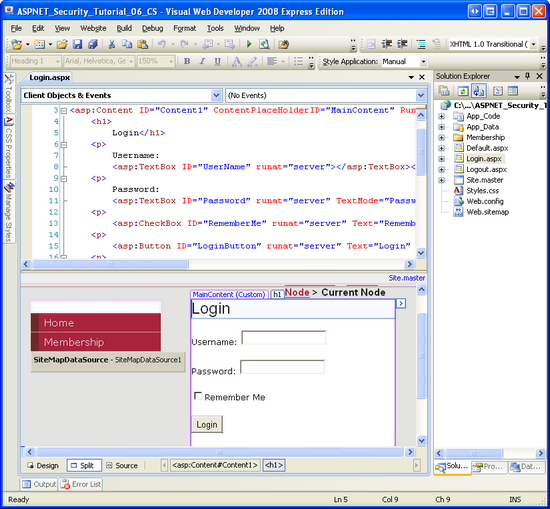

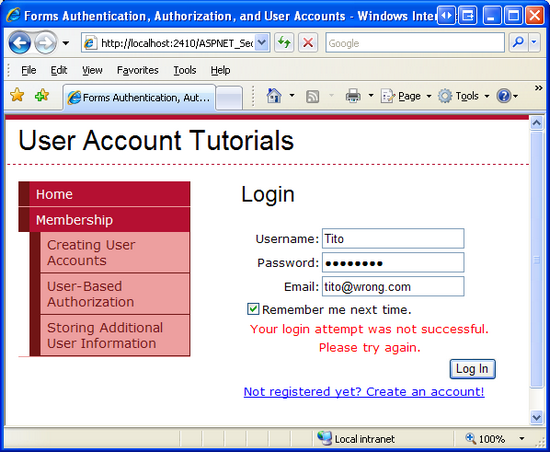

让我们更新登录页面(~/Login.aspx),使该页面对来源于Membership framework用户存储的credential进行验证.该登录页面是我们在文章《An Overview of Forms Authentication》里创建的,其界面包括用于输入username 和 password的2个文本框,一个“Remember Me” checkbox,和一个Login button(见图1),而其代码是对硬编码的一系列username/password值对(Scott/password, Jisun/password,以及Sam/password)进行验证.在文章《Forms Authentication Configuration and Advanced Topics》里我们对该页面的代码进行了更新,在票据的UserData属性里添加了额外的信息.

图1

我们可以不对该页面的界面进行改动,当必须对Login按钮的Click事件处理器进行改动,以对Membership framework用户存储里的用户进行验证,如下:

protected void LoginButton_Click(object sender, EventArgs e)

{

// Validate the user against the Membership framework user store

if (Membership.ValidateUser(UserName.Text, Password.Text))

{

// Log the user into the site

FormsAuthentication.RedirectFromLoginPage(UserName.Text, RememberMe.Checked);

}

// If we reach here, the user's credentials were invalid

InvalidCredentialsMessage.Visible = true;

}

代码很简单.首先,调用Membership.ValidateUser方法,将输入的username和password传递进去.如果该方法返回true,那么通过FormsAuthentication类的RedirectFromLoginPage方法使用户登录站点(正如我们在文章《An Overview of Forms Authentication》里探讨的那样,该FormsAuthentication.RedirectFromLoginPage方法创建一个票据,再将用户导航到适当的页面).如果credential无效,那么,InvalidCredentialsMessage Label就将显示出来,提示username 或 password有误.

就这么简单!

来进行测试,用你在前面文章里创建的帐户进行登录测试.

注意:

当用户输入登录信息并提交登录页面表单时,包含其密码的该credentials将通过Internet,以明文的形式发送给web server.这就意味着,黑客有可能看到这些username 和 password.为此,很有必要采用Secure Socket Layers (SSL)进行加密. 这就确保了该credential(以及整个页面的HTML markup)从浏览器端发送到web server端的过程中进行了加密.

How the Membership Framework Handles Invalid Login Attempts

当访问者提交他们的credentials时,其浏览器就向登录页面发送一个HTTP请求,如果credentials有效,那么HTTP response里就有一个包含在cookie的票据.因此,某个黑客可能写一个程序,以一个真实的username,不停的向登录页面发送HTTP request,不停的猜密码.如果密码猜中的话,登录页面就会返回一个票据,此时,程序知道它已经得到了一个有效的username/password值对.通过穷举,这样的程序可能会猜中用户的密码,特别是当用户的密码强度不够的时候.

为阻止这种攻击,如果用户在一定的时间间隔里登录失败的次数达到一定的数量后,Membership framework将把该用户锁定.具体的参数可以由下面的配置选项来设置:

.maxInvalidPasswordAttempts——指定了在被锁定前,登录失败的最大次数,默认值为5.

.passwordAttemptWindow——指定了时间段,单位是分钟.默认值是10

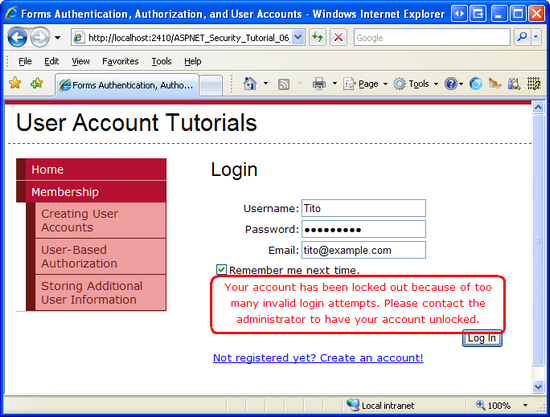

如果一个用户帐户被锁定了,在被解锁之前是不能登录站点的.当一个用户帐户被锁定了,那么ValidateUser方法将总是返回false,即使提供的登录信息是有效的.不过这样可以降低黑客闯入站点的可能性.

不幸的是没有内置的工具来对锁定的帐户解锁.为了解锁,你需要直接对数据库进行修改——也就是修改aspnet_Membership表里对应帐户记录的IsLockedOut列.或者,你也可以创建一个基于web的界面,在该界面里列出所有锁定的帐户,选择解锁哪些帐户.我们将在后面的文章里探讨创建一个管理界面,以完成常见的与帐户或角色相关的操作.

注意:

ValidateUser方法的一个不足是,当用户提交的credentials无效时,它不能说明到底是哪个环节出了问题.该credentials无效的原因可能是用户提供的username/password值对与user store存储的信息不匹配.也可能是因为用户帐户未审核,或该用户帐户被锁定了.在第四步,我们将看到,当用户登录失败时,如何提供更多细节的消息.

第二步:Collecting Credentials through the Login Web Control

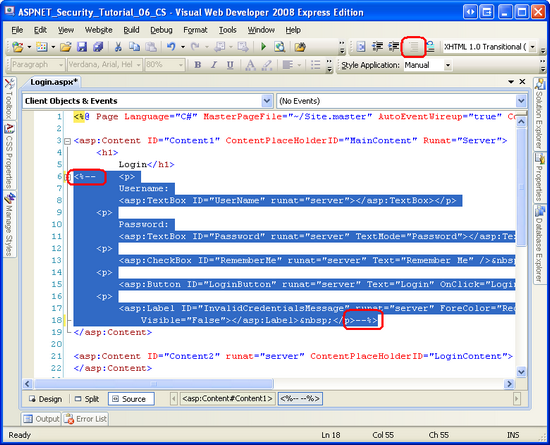

我们来更新Login.aspx页面,将我们手动添加的界面处理掉,将后台代码也处理掉.首先,移除掉Login.aspx页面的现有声明代码,或将其注释掉也可以.同理,对后台代码也可以清除掉或注释掉.

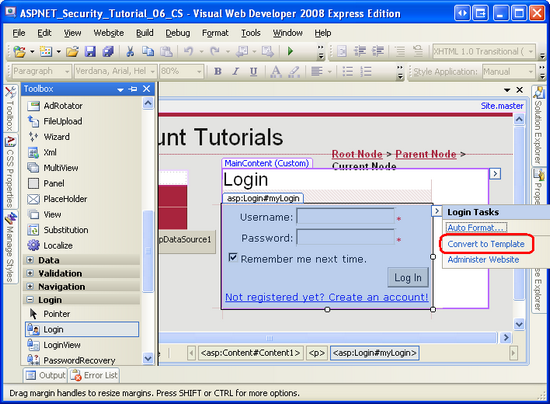

图2

注意:

在Visual Studio 2005里查看声明代码时,“Comment out the selected lines”图标是没有的,而在Visual Studio 2008里,你需要手动添加<%-- 和 --%>符号.

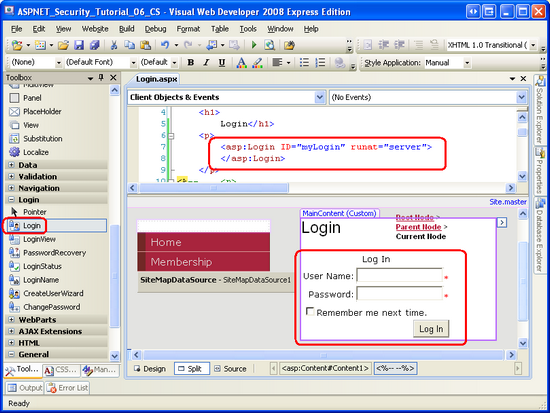

接下来,在页面上添加一个Login控件,设其ID为myLogin.此时,你的屏幕看起来和图3差不多,注意到Login控件的默认界面包含对应于username 和 password的TextBox控件,以及一个“Remember me next time” CheckBox,和一个“Log In”按钮.这2个TextBoxes还有对应的RequiredFieldValidator控件.

图3

仅仅这样就行了,当点击Login控件的“Log In”按钮时,产生一个页面回传,该控件调用Membership.ValidateUser方法,将输入的username 和 password传递进去.如果credentials无效,Login控件就显示一个相应的出错信息.如果credentials有效,那么 Login控件就创建一个票据,将用户导航到一个合适的页面.

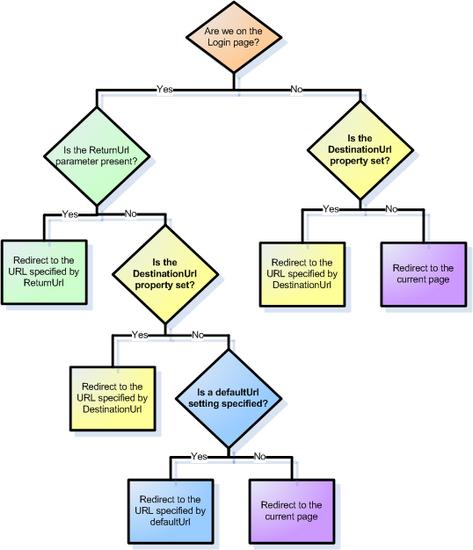

如果用户成功登录, Login控件使用4个因素来确定将用户导航到哪个合适的页面:

.Login控件所在的页面是否就是forms authentication configuration里loginUrl配置选项所定义的那个页面,该配置选项的默认值是Login.aspx

.是否有ReturnUrl查询字符串参数

.Login控件的DestinationUrl属性的值

.forms authentication configuration里defaultUrl配置选项的值,该选项的默认值是Default.aspx.

图4形象的描述了Login控件是如何根据这4个参数来确定将用户导航到哪个页面的.

图4

在浏览器里测试该Login控件,再以一个有效的用户帐户登录站点.

Login控件的外观界面可以高度的定制.有很多的属性来影响其外观;此外,Login控件还可以被转换为模板,以便对用户界面元素进行精确的布局.本文剩下部分将考察如何对外观和布局进行定制.

Customizing the Login Control’s Appearance

Login控件的默认属性设置将在界面里呈现一个标题(“Log In”), 以及用于输入username 和 password的TextBox 和 Label控件,一个“Remember me next time” CheckBox和一个“Log In”按钮.是否呈现这些元素都可以通过Login控件的众多属性进行控制.此外,其他的界面元素——比如一个链接到其他页面的超链接——都可以通过添加1到2个设置来实现.

现在花点时间来美化Login控件的外观.由于Login.aspx页面的顶部已经有一个“Login”标题,那么Login控件的标题就显的多余了,因此,将TitleText属性值清除掉,一个清除Login控件的标题.

左边的“User Name:” 和 “Password:” Label可以分别通过UserNameLabelText 和 PasswordLabelText属性进行定制,让我们把“User Name:”改成“Username:”.而Label 和 TextBox的样式可以分别通过LabelStyle 和 TextBoxStyle属性来控制.

而“Remember me next time” CheckBox控件的Text属性则可以通过Login控件的 RememberMeText属性来定制.其默认选择状态则可以通过RememberMeSet属性来控制(默认为False).将RememberMeSet属性设置为True,这样“Remember me next time” CheckBox默认就为选中状态了.

Login控件有2个属性来对控制用户界面控件的布局.TextLayout属性决定“Username:” 和“Password:” Label是位于相应的TextBoxes控件的左边(这是默认值)还是上面.而Orientation属性决定username 和 password输入是垂直放置的(也就是一个在上,一个在下)还是水平放置的.我采用的是默认布局,不过我建议不要采用默认值,看会是什么效果.

注意:

在下一节“Configuring the Login Control’s Layout”里,我们将看到使用模板来对用户界面元素的布局进行精确的控制.

将Login控件的CreateUserText 和 CreateUserUrl属性分别设置为“Not registered yet? Create an account!” 和 “~/Membership/CreatingUserAccounts.aspx”.这将在Login控件的界面上添加一个超链接,它链接到我们在前面文章里创建的页面.同理,HelpPageText和HelpPageUrl属性,以及PasswordRecoveryText和PasswordRecoveryUrl属性,分别链接到help页面和重新获取密码页面.

做了上述修改后,Login控件的声明代码和外观看起来和下面的差不多:

图5

Configuring the Login Control’s Layout

Login控件的默认用户界面是以一个HTML<table>进行布局的.但如果我们需要更好的界面呢?可能你打算将<table>标签替换为一系列的

<div>标签,又或者你的应用程序需要更多的用于登录的信息呢?拿金融站点来说,除了输入username 和 password,很多站点还需要输入一个

Personal Identification Number (PIN),或其他的什么信息.不管是出于什么原因,我们都需要将Login转换为一个模板,在模板里显式地定义

界面的声明代码.

为此我们要做2件事情:

1.使Login控件包含一个或多个Web控件以供用户输入信息

2.重写Login控件内部的认证逻辑,这样,只有当username和password,以及其他必需的登录信息有效的时候用户才能通过认证.

对第一个条件,我们只需要将Login控件转换为一个模板并添加所需要的Web控件即可.对第二个条件,我们可以为Login控件的Authenticate事件创建一个事件处理器来替换掉默认的认证逻辑即可.

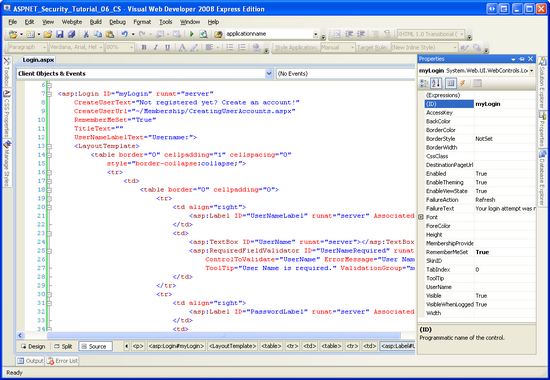

让我们对Login控件进行更新,提示用户输入username, password,以及emailaddress.并且只有用户的用户地址有效时才能通过认证.我们首先需要将Login控件转换为一个模板,在Login控件的智能标签里选择“Convert to template”项.

图6

注意:

要返回到原来的状态,只需要在智能标签里再点击一次即可.

将Login转换为一个模板,并在声明代码里添加一个LayoutTemplate模板,同时添加用户定义用户界面的HTML元素和Web控件. 如图7所示,转换为模板后,在Properties窗口里移除诸如TitleText, CreateUserUrl等的属性,因为在使用模板时,用不上这些属性.

图7

如有必要的话,对模板里的HTML代码进行修改.同理,尽管向模板里添加任何新的Web控件.另外,还有一点很重要,对Login控件里的核心Web控件不能动.具体来说,对 UserName 或 Password TextBoxes,RememberMe CheckBox,LoginButton Button, FailureText Label,或者RequiredFieldValidator控件,都不要移除,不要重新设置其ID值,不要重命名等.

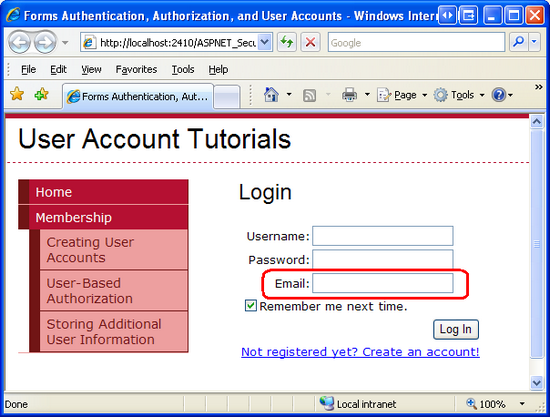

为了便于用户输入email address,我们要在模板里添加一个TextBox控件,如下:

<tr>

<td align="right">

<asp:Label ID="EmailLabel" runat="server" AssociatedControlID="Email">Email:</asp:Label>

</td>

<td>

<asp:TextBox ID="Email" runat="server"></asp:TextBox> <asp:RequiredFieldValidator ID="EmailRequired"

runat="server" ControlToValidate="Email" ErrorMessage="Email is required."

ToolTip="Email is required." ValidationGroup="myLogin">*</asp:RequiredFieldValidator>

</td>

</tr>

添加后在浏览器里浏览,如图8所示,该Login控件的用户界面里包含了3个文本框.

图8

此时,Login依然使用的是Membership.ValidateUser方法来验证用户提交的登录信息,自然,用户输没输入电邮地址与能否登录无关.在第三步,我们将考察如何重写Login控件的认证逻辑,当用户提交的username、password和email address都有效的情况下才能登录.

第三步:Modifying the Login Control’s Authentication Logic

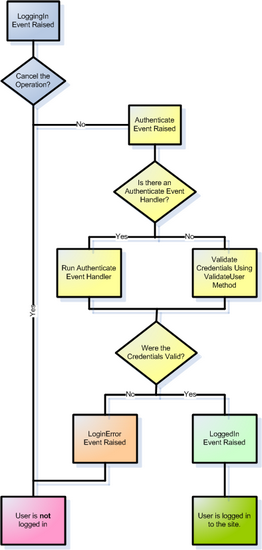

当默认访问者提交其登录信息并点击“Log In”按钮后,马上产生一个页面回传,该Login控件就开始其认证流程.该流程首先触发LoggingIn事件.对任何与该事件相关的事件处理器而言,要取消登录的话,只需要将e.Cancel属性设为true即可.

如果登录流程没有取消,那么接下来会触发Authenticate事件. 如果有Authenticate事件的事件处理器的话,那么就在该处理器里判断用户提交的登录信息是否有效.如果没有对应的处理器,那么Login控件就使用Membership.ValidateUser方法来判定credentials是否有效.

如果提交的登录信息无误,那么就创建一个票据,触发LoggedIn事件,再将用户导航到某个合适的页面.如果提交的登录信息有误,就触发LoginError事件,并显示一个出错信息指示用户他们提交的登录信息有误.默认情况下,如果登录失败,那么Login控件就将其FailureText Label控件的Text属性设置为一个错误信息“Your login attempt was not successful. Please try again”.然而,如果Login控件的FailureAction属性被设置为RedirectToLoginPage, 那么接下来Login控件还将通过Response.Redirect将用户导航到登录页面,同时还传递查询字符串loginfailure=1(就是该loginfailure=1导致Login控件显示出错信息).

下图描绘的是认证流程图.

图9

注意:

你可能在想什么时候使用FailureAction属性的RedirectToLoginPage选项呢?我们这样来设想,当一个匿名用户访问站点时,在母版页Site.master的左边有一个文本“Hello, stranger”显示出来,我们再用一个Login控件将该文本替换掉,这样匿名用户就可以在站点的任何一个页面,通过母版页Site.master上的这个Login控件登录站点了,而不用专门导航到登录页面来登录站点了.不过,如果用户不能通过母版页上的该Login控件登录站点时,最好还是将用户导航的登录页面(Login.aspx),因为登录页面可能包含了其他帮助用户登录的元素——比如,创建新帐户的超链接或找回丢失密码的超链接,而这些元素并没有添加到母版页上.

Creating the Authenticate Event Handler

要添加我们自己的认证逻辑,我们需要为Login控件的Authenticate事件创建事件处理器,如下:

protected void myLogin_Authenticate(object sender, AuthenticateEventArgs e)

{

}

如你所见,该Authenticate事件处理器的第二个参数是类型为AuthenticateEventArgs的对象.而AuthenticateEventArgs类有一个名为Authenticated的布尔值属性,用于指出提交的credentials是否有效.我们的任务就是写代码判断提交的credentials是否有效,再对e.Authenticate属性赋相应的布尔值.

Determining and Validating the Supplied Credentials

要获取用户输入的username和password值,只需要使用Login控件的UserName和Password属性. 而要获取用户在模板里的其他Web控件(比如我们在上一步添加的Email TextBox控件)里输入的值,可以通过LoginControlID.FindControl("controlID")方法来得到模板里相应控件的一个引用.比如要引用该Email TextBox控件,我们可以这样来:

TextBox EmailTextBox = myLogin.FindControl("Email") as TextBox;

为了对用户提交的credentials进行验证,我们需要做2件事情:

1.确保用户输入的username 和 password有效

2.输入的email address必须吻合.

对第一个任务,我们可以像第一步里那样使用Membership.ValidateUser方法即可,而对第二个任务,我们必须将用户输入的email address与检索出的email address进行比对.要获得某个用户的信息我们可以使用Membership类的GetUser方法.

GetUser方法有很多的重载,如果使用没有参数的重载的话,它将返回当前登录用户的信息;要检索某个具体的用户的话,我们必须在调用GetUser方法时传入username,这2种重载都返回一个MembershipUser对象, 该对象的属性有:UserName, Email, IsApproved, IsOnline等.

下面的代码执行了如上所述的2个任务,如果都有效就将e.Authenticate设置为true,否则设为false.

protected void myLogin_Authenticate(object sender, AuthenticateEventArgs e)

{

// Get the email address entered

TextBox EmailTextBox = myLogin.FindControl("Email") as TextBox;

string email = EmailTextBox.Text.Trim();

// Verify that the username/password pair is valid

if (Membership.ValidateUser(myLogin.UserName, myLogin.Password))

{

// Username/password are valid, check email

MembershipUser usrInfo = Membership.GetUser(myLogin.UserName);

if (usrInfo != null && string.Compare(usrInfo.Email, email, true) == 0)

{

// Email matches, the credentials are valid

e.Authenticated = true;

}

else

{

// Email address is invalid...

e.Authenticated = false;

}

}

else

{ // Username/password are not valid...

e.Authenticated = false;

}

}

添加这些代码后,输入正确的username, password,以及email address.然后再登录一次,只是第二次故意将输入错误的email address;再第三次登录,输入不存在的username.你将看到,第一次登录成功,第二和第三次登录失败,Login控件将显示出错信息.

图10

注意:

如第一步的“How the Membership Framework Handles Invalid Login Attempts” 节点所探讨的那样,当调用Membership.ValidateUser方法并输入无效的credentials时,它将记下无效登录的次数,当在一定的时间内,无效登录的次数超过某个数时,就将用户帐户锁定.由于我们自定义的认证逻辑调用了ValidateUser方法,当username正确而password错误时也会导致无效登录次数,不过,如果username和password都正确,而email address错误时,在这种情况下,不增加无效登录次数.这是说得过去的,因为黑客在知道username 和 password的情况下,不太可能再穷举用户的email address.

Step 4: Improving the Login Control’s Invalid Credentials Message

当用户登录失败时,Login控件将显示一个错误消息指出用户登录失败,具体来说就是FailureText属性指定的值,默认为“Your login attempt was not successful. Please try again.”

我们知道用户登录失败的原因可能是:

.username可能不存在

.username存在但password错误

.username和password都正确,但该用户还未审批

.username和password都正确,但该用户被锁定了(可能是因为用户在规定的时间内登录失败次数超过了规定)

当然还有可能是我们自己的认证逻辑的原因,比如我们在第三步里写的代码,当username 和 password都正确,但email address不正确时也会失败.

不管是什么原因,Login控件都会显示相同的消息.对帐户未审批或被锁定的用户而言,当登录失败时就会感到很困惑.不过,只需小做修改,我们就能让Login控件显示一个恰当的出错信息.

当用户登录失败时,Login控件都会触发其LoginError事件.为该事件创建一个事件处理器,添加如下的代码:

protected void myLogin_LoginError(object sender, EventArgs e)

{

// Determine why the user could not login...

myLogin.FailureText = "Your login attempt was not successful. Please try again.";

// Does there exist a User account for this user?

MembershipUser usrInfo = Membership.GetUser(myLogin.UserName);

if (usrInfo != null)

{ // Is this user locked out?

if (usrInfo.IsLockedOut)

{ myLogin.FailureText = "Your account has been locked out because of too many invalid login attempts. Please

contact the administrator to have your account unlocked.";

}

else if (!usrInfo.IsApproved)

{

myLogin.FailureText = "Your account has not yet been approved. You cannot login until an administrator has approved your

account.";

}

}

}

上述代码首先将Login控件的FailureText属性设置为默认值:“Your login attempt was not successful. Please try again”.然后看系统里是否存在该用户,如果存在该用户,再检查MembershipUser对象的IsLockedOut 和 IsApproved属性,以确定该帐户是被锁定了还是未被审核.不管是哪种原因,都要将FailureText属性改为一个恰当的值.

来进行测试,我们输入一个正确的username,但故意输入错误的password,在10分钟内故意输入5次,这样将导致帐户被锁定.如图11所示,以后的登录就会失败(即使你输入正确的密码),不过显示的消息就更具体一点:“Your account has been locked out because of too many invalid login attempts. Please contact the administrator to have your account unlocked”.

图11

结语:

在前面的文章里,我们是对硬编码的username/password对进行认证。不过在本文,我们进行了更新,通过Membership framework来进行处理.在第一步,我们考察了编程使用Membership.ValidateUser方法,在第二步里,我们将手工创建的用户界面和代码替换掉.

Login控件呈现为一个标准的用户界面,自动通过Membership framework来对用户credentials进行验证.此外,在验证credentials的事件里,Login控件通过forms authentication使用户“登录站点”.简单的说,只需要将Login控件拖到页面上,不用我们写一行代码就可以满足需要.此外,Login控件可以进行高度的定制,通过一系列的控件来对呈现的用户界面和authentication逻辑进行定制.

此时,访问我们站点的用户就可以创建一个新帐户并登录到站点了,但是我们还没有都通过认证的用户可以访问的页面进行限制.目前,任何用户,不管是通过认证的还是匿名的,都可以访问站点的任何页面.通过对页面施行user-by-user的准则,我们可以让页面根据用户的不同而使用不同的功能.下一篇文章我们看对登录的用户如何限制其访问.

祝编程愉快!

作者简介:

Scott Mitchell,著有七本ASP/ASP.NET方面的书,是4GuysFromRolla.com的创始人,自1998年以来一直应用 微软Web技术。Scott是个独立的技术咨询顾问,培训师,作家,最近完成了将由Sams出版社出版的新作,《24小时内精通ASP.NET 2.0》。他的联系电邮为mitchell@4guysfromrolla.com,也可以通过他的博客http://ScottOnWriting.NET与他联系。

436

436

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?