在上一篇内容中,我们讨论了穿戴式只能设备的分类,接下来我们就进入正题,探讨这些设备可能遭受到的攻击。

穿戴式智能设备可能遭受的攻击

设备的类型不同,遭受攻击的可能性也不同。不法分子对穿戴式智能设备进行的攻击有数种类型,有些会对穿戴者产生实质的威胁,而有些虽然很容易得手,却不会造成太严重的后果。下面,我们就来分析几种可能的攻击。

低使用者风险、高可行性的攻击

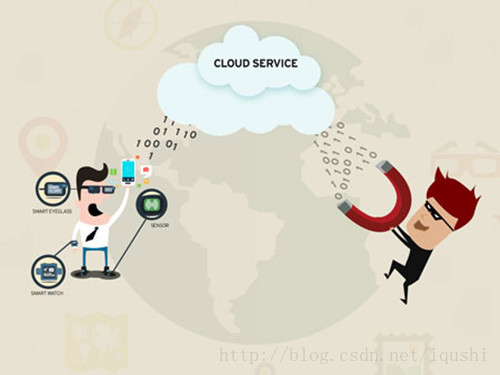

这些攻击较容易得手,但对设备使用者的危害有限。在这类案例中,黑客会攻击云端服务的提供商来窃取资料。

(黑客入侵云端服务业者来窃取资料)

使用者的账号通常仅有一道安全防护把关,一般来说就是密码。黑客会利用一些技巧,例如通过“忘记密码?”的选项、键盘输入记录、利用使用者其他已被破解的账号密码,或者使用暴力破解方式,来试图进入云端账号以取得资料。

黑客一旦进入使用者的账号,就能取得穿戴式智能设备上传的资料,对使用者有更深入的了解,进而量身订制一些诈骗邮件。这样的手法已不是新闻:当比特币 (Bitcoin) 交易网站 MtGox 在 2011 年发生资料外泄时,其使用者即遭到了一些有关金融服务的诈骗。由于目标是比特币使用者,歹徒因而可以判断使用者在金融主题的诈骗面前更容易上当,而非减肥、旅游之类的其它无关主题。

进行这类诈骗的不法分子通常是有能力制作恶意程序的网络犯罪集团,其主要收入来源是垃圾邮件和广告活动,专门窃取资料的黑客也可能利用这类攻击来取得可以贩卖的信息牟利。

中使用者风险,中可行性的攻击

这类攻击实施起来不算容易,但对使用者的影响也不太大。在这类案例中,黑客会入侵中介设备来获得原始资料。此外,也可能利用中间人攻击 (man-in-the-middle) 的方式,扮演网络与实体设备之间的桥梁,篡改来自互联网或局域网的资料。

要达到这个目的,最简单的方式就是在系统上安装一个含有木马的App 程序。目前,要在 Android 移动设备上安装恶意 App 程序有很多方法,大部分的黑客都会通过第三方 App 程序商店来传播这些恶意程序。

黑客的目标,是要汇集更多有关攻击目标的信息,以便安装最适合攻击目标的恶意程序。例如,恶意程序攻击可能会先锁定 Google Glass 应用程序,利用该程序来随时掌握使用者的行踪。接着,恶意程序会再下载一个恶意App,并根据使用者所在地点狡猾地选择合适的点击阅读式诈骗。

另一个例子是利用连接“输入型”穿戴式智能设备的 App 来查看使用者的健康状况 (比如判断对方是运动健将还是稍动一下就累等等)。这项信息可以让歹徒篡改一些广告来使它们更贴近使用者需求 (如:附近的健身房、高蛋白素、减肥药等等,视使用者的健康状况而定)。

(黑客根据从穿戴式智能设备蒐集到的信息提供针对性广告)

还有一种可能的情况是,恶意程序会窥探使用者 Google Glass 准备显示的信息,然后替换成广告、垃圾信息或其他内容。

黑客也会利用使用者的定位信息来显示适合当前位置的广告或垃圾信息。值得注意的是,黑客有许多不同方法来取得使用者所在位置。若黑客需要历史资料 (过去造访地点),就可能需要利用一个恶意程序来避开手机的权限管制 (因为并非所有 App 程序都能存取定位资料)。另一种更简单的方法是直接从穿戴式智能设备取得。不过,设备上可能并无历史资料,因为设备通常只记录目前所在位置。

在这种情况下,黑客的赚钱方式是通过垃圾邮件、广告活动或是点击阅读式诈骗。这些很可能是广泛性的攻击而无特定目标。

高使用者风险、低可行性的攻击

这类攻击是最危险的,但也是最难得逞的。若黑客成功入侵了穿戴式智能设备的硬件或网络协议,那么他们就能取得“输入型”设备的原始资料,并且能够在“输出型”设备上显示任何内容。

这种情况包括窃取个人资料、篡改视频摄影机所拍到的画面等,这些攻击将严重影响设备使用者,甚至可能妨碍使用者的日常生活。此外,若设备是用于工作场所,这类攻击还可能造成严重影响:一个简单的阻断服务攻击(DoS)就能让医生无法完成正在进行的手术,也可以让执法人员无法获得捉拿歹徒的资料。

由于蓝牙 (Bluetooth) 是目前这类设备使用最广泛的连接形式,所以我们有必要在此补充说明一下。蓝牙是一种类似 Wi-Fi 的近距离无线通讯协议,但两者却有一项很大的不同。Wi-Fi简单地说是通过一个“基地平台”(比如无线路由)来实现互联的,而蓝牙的设计却是采用点对点的方式,您必须将两个设备配对之后,双方才能通过蓝牙协议进行联系。在配对的过程中,设备会互相交换密钥来建立通讯。蓝牙另一个有别于 Wi-Fi 的地方是,它会依照一定的规律来跳频 (切换频道) 以减轻外界无线信号的干扰。

蓝牙这样的设计,让黑客在破解蓝牙设备时将面临两道障碍。第一,黑客必须在两台设备一开始配对时就通过窃听来取得密钥。否则,若错过了这个时间点,后面的任何通讯对于窃听者来说都只是无意义的。第二,黑客若要进行阻断服务攻击,必须发送一个足以涵盖此通讯协议广大频率范围的干扰,才能对它造成影响。这并非全无可能,但这样的攻击所需花费的力气比攻击任何其他无线通讯协议都来大。

虽然这种攻击的可能性依然存在,但机率比其他攻击类型小得多。而且黑客必须在离设备不远的地方发动攻击,因此这类攻击的用途非常有限,通常要么是所要拦截的资料对黑客来说价值非凡,要么就是干扰受害者接收的信息非常重要。这类潜在攻击的目的极为独特,很可能与钱财无关,且极具针对性。

在极端的情况下,若黑客能操控其中任何一方的设备,就可能对另一方的设备发动攻击。黑客若完全掌控了设备,也就至少可以利用它来连上网站,这为黑客对其他系统发动阻断服务攻击提供了可能。不过,要发动这类攻击,黑客必须了解如何在特定设备上执行程序,好在这个可能性微乎其微。

(黑客控制了穿戴式智能设备)

App 层面的攻击

穿戴式智能设备另一个可能被攻击的软肋就是 App。黑客可能在App层面发起攻击,或者拦截上传到云端的资料。这类攻击可让黑客达到两种目的,即监听本地 App 程序所发送的资料,或窃取移动设备上储存的资料。

我们测试了一些应用程序来检验这类攻击的可行性。Fitbit 和 Pebble 都会利用SSL (HTTPS) 来将传输加密,而且会检查远端网站的 SSL 凭证。因此,利用一个自行签署的凭证来假冒其通讯并不可行。由于无法利用中间人攻击来骗过这些 App 程序,所以其资料在传输到云端的过程当中都很安全。但这仍是一种可能的攻击渠道,因为其他厂商的 App 程序对其资料或许没有这么周全的防护。

新设备、新机会

新的设备会为黑客带来全新的可能性。尽管并非所有上述情况都会发生,但某些攻击确实是轻而易举,或者轻易就能尝试。信息安全研究人员必须考虑到这些新的攻击渠道,并且随时注意穿戴式智能设备及其他领域的最新发展,以便在这些概念性攻击成真时做好万全准备。

7万+

7万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?