一、elfheader修复

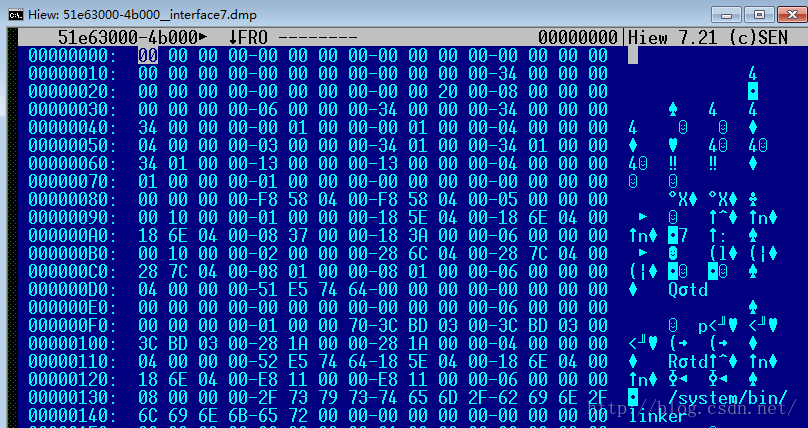

dump出来的内存如下图所示,elf header结构有缺失

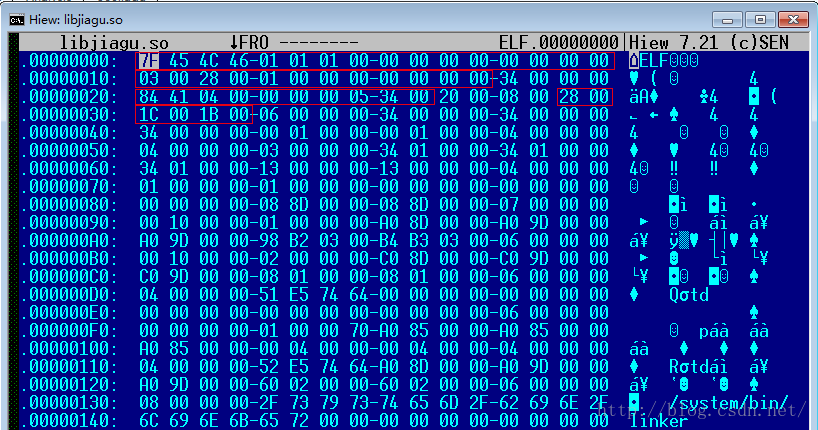

下面是正常elf头的对比图

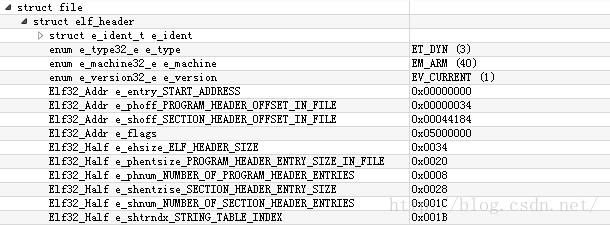

下面是010editor对正常elf header的解析

由上图可知,dump出来的elf header除了e_phoff、e_phentsize、e_phum三个值,其它都为0。

不过这里缺失的,除了e_shoff, e_shnum, e_shtrndx三个是变量,其它都是固定值。而实际上e_shoff, e_shnum, e_shtrndx这三个值在dlopen时并没有用到,全部填0,也可以正常使用。

那么这里elf header把固定值填上,e_shoff, e_shnum, e_shtrndx三个值留空,elf header就修复好了。

elf header修复完成后的dump就跟一个so经过dlopen后,dump出来的内存是一样的了。但是这样的dump是不能直接加载的,很多情况下用IDA

本文详细介绍了如何修复360加固后的libjiagu.so dump文件,包括elf header的修复、so及其dump差异分析以及dump修复过程,特别是针对重定位数据的修复。修复后的dump文件能够被正常加载,并且导入函数和字符串能够被正确解析,对于加固SO的分析提供了便利。

本文详细介绍了如何修复360加固后的libjiagu.so dump文件,包括elf header的修复、so及其dump差异分析以及dump修复过程,特别是针对重定位数据的修复。修复后的dump文件能够被正常加载,并且导入函数和字符串能够被正确解析,对于加固SO的分析提供了便利。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9414

9414

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?