转载请注明出处:http://write.blog.csdn.net/postedit/7170056

昨天在无聊搞了一个网站,使用的是cwc新闻系统,黑盒搞了半天,只有些sql注入漏洞,没法上传木马,就下了一套源码看了一下,发现了一个可以上传jsp木马的地方,所以写下来。

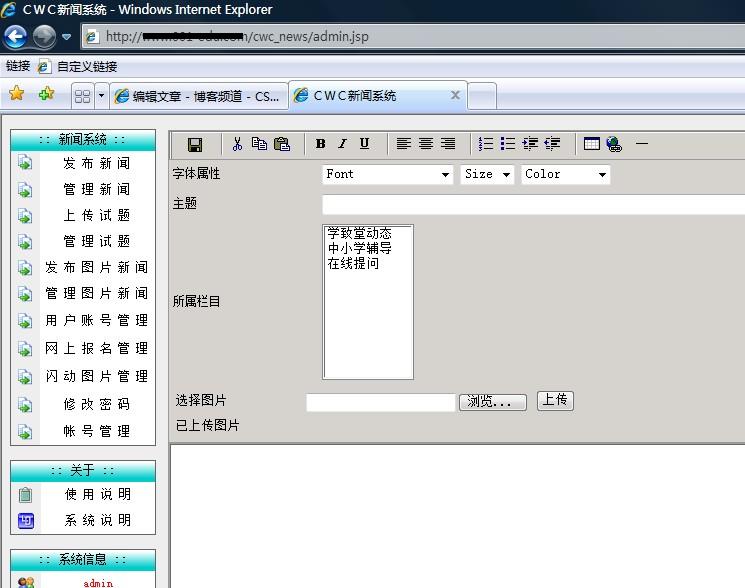

这套系统注入非常多,登录页面在cwc_news/login.jsp,用户名输入:admin'/*,密码随便写,就可以进后台(图1)。

图1

下面我们看存在上传jsp木马漏洞的文件upload_module_post.jsp,主要代码如下:

<%

String msg = "Be successful!";

mySmartUpload.initialize(pageContext);

mySmartUpload.upload();

com.jspsmart.upload.File myFile = mySmartUpload.getFiles().getFile(0);

if (myFile.getFileExt().equals("jsp") || myFile.getFileExt().equals("JSP"))

if (myFile.getSize()

本文介绍了cwc新闻系统中一个允许上传jsp木马的漏洞。作者通过黑盒测试发现,尽管系统存在SQL注入,但无法直接上传木马。深入研究源码后,发现在upload_module_post.jsp中,由于缺乏session验证和对用户输入的过滤,攻击者可以利用这一弱点上传jsp文件到module子文件夹,通过路径遍历技巧避开已存在文件的限制,最终获取webshell。

本文介绍了cwc新闻系统中一个允许上传jsp木马的漏洞。作者通过黑盒测试发现,尽管系统存在SQL注入,但无法直接上传木马。深入研究源码后,发现在upload_module_post.jsp中,由于缺乏session验证和对用户输入的过滤,攻击者可以利用这一弱点上传jsp文件到module子文件夹,通过路径遍历技巧避开已存在文件的限制,最终获取webshell。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2204

2204

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?