基于流的模式的优点是:

● 与基于代理的请求相比,用户看到HTTP请求的响应时间更快

● 由于另一端的服务器响应缓慢,出现超时错误的可能性较小

基于流的模式的缺点是:

● 在基于代理的模式中可用的许多安全功能在基于流的模式中不可用

● 根据FortiGuard服务对网站的分类,可以采取的行动较少

在TCP连接中,FortiGate代理生成到客户机的SYN-ACK,并在创建到服务器的第二个新连接之前完成与客户机的三次握手。如果有效载荷小于oversize限制,代理会缓冲传输的文件或电子邮件进行检查,然后再继续传输。代理分析报头,并可能更改报头,如HTTP主机和URL,用于web过滤。如果安全配置文件决定阻断连接,代理可以向客户端发送替换消息。这增加了整体传输速度的延迟。

基于代理的检测比基于流程的检测更彻底,产生更少的假阳性和负面结果。

1. 基于配置文件模式:要求管理员创建和使用应用控制和web过滤配置文件,并将其应用到防火墙策略。基于配置文件模式适用于根据策略使用基于流或基于代理的检测方式。

2. 基于策略模式:管理员可以将应用控制和web过滤的配置直接应用到安全策略中。基于流的检测方式是NGFW基于策略方式中唯一适用的流程。

反病毒扫描是一种安全配置文件,可以应用在基于配置文件的NGFW模式防火墙策略和基于策略的NGFW模式安全策略中。

你可以在FortiGate的系统设置或单个VDOM中修改NGFW的模式。需要注意的是,在这两种模式下,你都需要删除所有现有的策略。

SSL检测与认证(合并)策略:该策略允许来自特定用户或用户组的流量符合合并策略中的标准,并使用选择的SSL检测配置文件对SSL流量进行检测。FortiGate可以接受或拒绝流量。

安全策略:如果合并后的策略允许流量通过,则根据安全策略进行处理,分析URL分类、web过滤分组、应用控制等附加条件。此外,如果启用,安全策略还会使用AV、IPS和文件过滤等安全配置文件进一步检查流量。

● 保持员工生产力

● 防止网络拥塞,宝贵的带宽被用于非商业目的

● 防止机密信息丢失或泄露

● 减少暴露于基于网络的威胁

● 当员工访问或下载不适当或冒犯性的材料时,限制法律责任

● 防止员工下载或分发受版权保护的材料造成的版权侵权

● 防止儿童观看不适当的材料

FortiGate寻找HTTP GET请求来收集URL信息并执行web过滤。

因此,如所示,在HTTP中,域名和URL是分开的部分。域名可能看起来像下面的标题:Host:www.acme.com,URL在头文件中可能如下所示: /index.php?login=true。

如果按域过滤,有时会阻塞太多。例如,tumblr.com上的博,被认为是不同的内容,因为所有不同的作者。在这种情况下,你可以更具体,并通过URL部分进行屏蔽,例如tumblr.com/hacking。

你可以将此安全配置文件配置为使用基于代理或基于流的检查模式的功能集。但是,根据你选择的模式不同,可用的设置也不同。基于流的检测可用的选项更少。

在上图显示的示例中,web过滤配置文件有一个基于FortiGuard类别的过滤器,该过滤器根据类别和FortiGuard的子类别对网站进行分类。FortiGate提供了两种NGFW选项:

● 基于配置文件(默认):Web过滤被定义为安全配置文件并应用于防火墙策略

● 基于策略:URL分类直接在防火墙策略下定义

其他本地选项包括:

● 搜索引擎

● 静态URL过滤

● 分级选项

● 代理选项

配置了web过滤配置文件后,将此配置文件应用到你的防火墙策略,以便应用到你的web流量进行过滤。

FortiGuard分类过滤是一个live服务,需要一个主动契约。该合同验证了对FortiGuard网络的连接。如果合同到期,有两天的宽限期,你可以在服务中断前续签合同。如果你不更新,在两天的宽限期后,FortiGate报告了每一个评级请求的评级错误。此外,在默认情况下,FortiGate会阻止返回评级错误的网页。你可以通过启用发生评级错误时允许网站设置来更改此行为。

你可以配置FortiManager作为本地的FortiGuard服务器。要做到这一点,你必须将数据库下载到FortiManager,并配置FortiGate以针对FortiManager而不是FortiGuard验证类别。

你可以在web过滤器中启用FortiGuard分类过滤功能。分类和子分类都列出来了,你可以自定义单独执行的动作。

可采取的措施取决于检测模式:

● 代理:允许、阻断、监控、警告和验证

● 基于流、基于配置文件:允许、阻断、监控、警告和验证

● 基于流、基于策略:在安全策略中定义的操作(接受或拒绝)

要查看类别和子类别的完整列表,请访问www.fortiguard.com/webfilter/categories。

你可以自定义警告间隔,这样你就可以根据配置的时间段在特定的时间显示此警告页面。

用户可以自定义允许访问的时间间隔。如果用户通过了认证,则不会提示用户再次进行认证访问同一类别的其他网站,直到计时器到期。

选择此操作将提示你定义允许覆盖该块的用户组。

请记住,改变类别并不会自动导致网站的不同操作。这取决于web过滤器配置文件中的设置。

看看它是如何工作的。

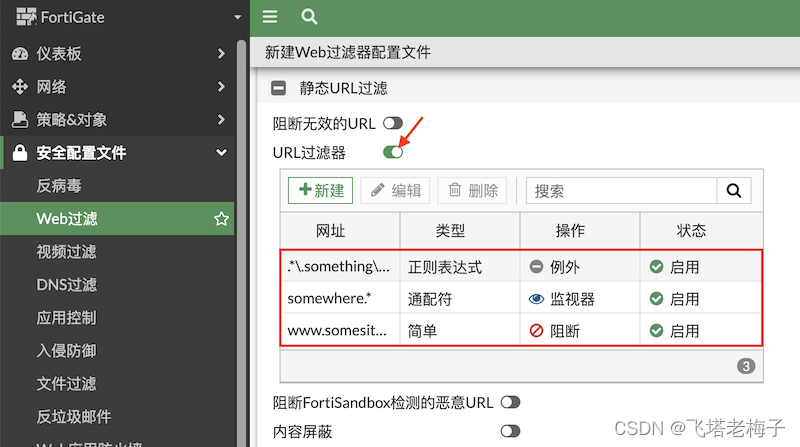

当用户访问一个网站时,FortiGate会查看URL列表以寻找匹配的条目。在上图所示的例子中,网站匹配表中的第三个条目,该条目被设置为简单类型。这种类型意味着匹配必须是精确的——这种模式没有部分匹配的选项。此外,该操作被设置为Block,因此FortiGate显示一个Block页面消息。

安全搜索是一些浏览器支持的选项。它对搜索结果应用内部过滤器。当你为支持的搜索站点启用安全搜索时,FortiGate会向URL添加代码,以强制使用安全搜索。例如,在谷歌搜索中,FortiGate在搜索的URL中添加字符串&safe-active。因此,即使在浏览器中没有本地启用,FortiGate也会在请求通过时对其应用安全搜索。谷歌、雅虎、必应和Yandex支持安全搜索。

作为一个基于代理的web过滤功能,搜索引擎过滤只在使用完整的SSL检查时才被支持,因为FortiGate需要访问完整的报头。

你可以添加单词、短语、模式、通配符和Perl正则表达式来匹配网站上的内容。你可以在每个web过滤配置文件的基础上配置此功能,而不是在全局级别上配置。因此,可以添加多个web内容过滤器列表,然后为每个web过滤配置文件选择最佳列表。

系统管理员可以指定禁用的单词和短语,并为这些单词和短语的重要性附加一个数值或分数。当web内容过滤扫描检测到被禁的内容时,它会在页面上添加被禁单词和短语的分数。如果总和高于web内容过滤配置文件中设置的阈值,FortiGate就会屏蔽该网站。

列表中web内容模式的最大数量是5000。

与搜索引擎过滤一样,web内容过滤要求FortiGate使用深度SSL检查,因为FortiGate需要对数据包头的完全访问。

分级选项如下:

1. 当发生分级错误时允许的网站。如果从FortiGuard网络过滤服务发生评级错误,用户完全无过滤访问所有网站。

2. 根据域和IP地址对URL分类。该选项对发送请求站点的URL和IP地址进行检查,提供额外的安全性,防止试图绕过FortiGuard系统。

如果要应用视频过滤配置文件,目前基于代理的防火墙策略允许启用视频过滤配置文件。必须在防火墙策略上启用完全SSL检测。

你必须获得YouTube API密钥才能使用视频过滤器功能。API键允许FortiGate匹配用户访问YouTube内容时识别的参数,并将参数与视频过滤器上定义的本地类别匹配。

FortiGuard视频分类是通用的,覆盖了在线视频内容提供商类别中常用的分类。目前,它适用于YouTube、Vimeo和Dailymotion托管的内容。其中一些提供商提供API查询,使FortiGate能够识别内容,并将其与本地FortiGuard视频类别匹配。

在视频过滤配置文件中,如果允许使用FortiGuard类别,则视频内容将绕过视频配置文件中配置的其他安全检查,例如通道覆盖和YouTube限制级别。如果动作被设置为监控或阻止,则视频内容会经过视频过滤器配置文件中配置的进一步安全检查。

YouTube频道标识用于标识YouTube频道。它允许FortiGate应用动作来访问频道上的相关内容。这些动作可以允许、监视或阻断对频道的访问。如果一个视频过滤器有一个频道覆盖来阻止一个特定的YouTube频道,对这个频道的访问只会停止到这个特定的频道。如果用户在浏览YouTube内容时试图访问该频道,则会出现一条错误消息,告诉用户他们必须连接到互联网。如果用户使用该URL访问该频道,则会显示一条被阻断的替换消息,以确认访问被阻断的原因。

1. 本地静态URL过滤

2. FortiGuard分类过滤(确定评级)

3. 高级过滤(如安全搜索或删除Active X组件)

对于每一步,如果没有匹配,FortiGate将移动到启用的下一个检查。

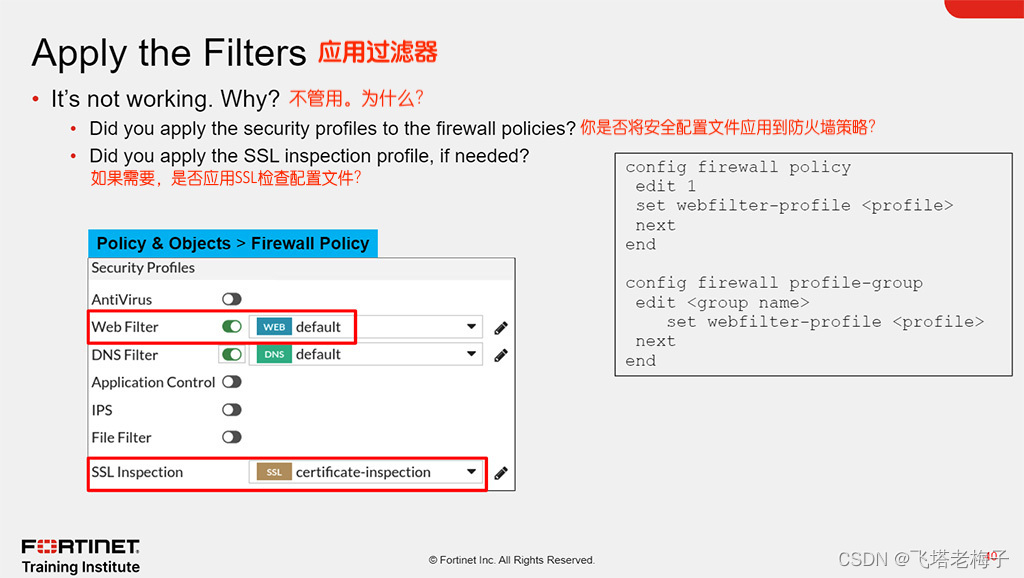

检测是否已将安全配置文件应用于防火墙策略。此外,确保在需要时应用了SSL检测配置文件。

用户可以通过命令diagnostic debug rating验证与FortiGuard服务器的连接。此命令显示你可以连接到的FortiGuard服务器列表,以及以下信息:

● Weight:基于FortiGate和此服务器之间的时区差异(根据流量修改)

● RTT:回程时间

● Flags:D(从DNS返回的IP),I(接触到的合约服务器),T(计时),F(失败)

● TZ:服务器时区

● FortiGuard-requests:由FortiGate发送到FortiGuard的请求数

● Curr Lost:当前连续丢失的FortiGuard请求数(连续,当一个包成功时重置为0)

● Total Lost:丢失的FortiGuard请求总数

根据FortiGuard分布网络的不同,列表的长度是可变的。

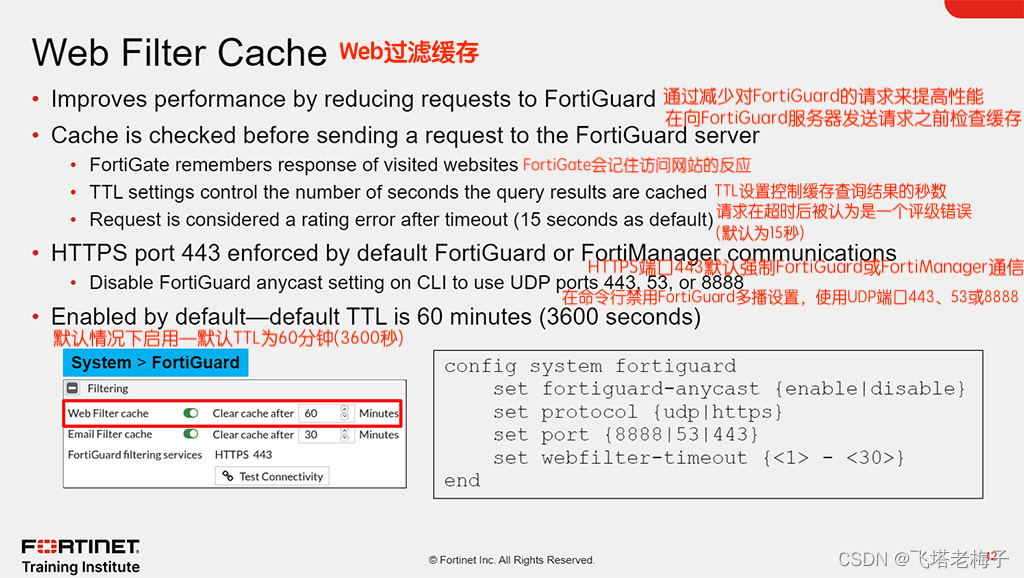

默认情况下,FortiGate被配置为强制使用HTTPS端口443来使用FortiGuard或FortiManager执行实时过滤。其他端口和协议可通过命令行中关闭FortiGuard多播设置获取。查询服务器(FortiGuard或FortiManager)的HTTPS端口53和8888,UDP端口443、53和8888。如果你正在使用UDP端口53,任何类型的检查都显示此流量不是DNS,并阻止服务工作。在这种情况下,可以切换到备用UDP端口443或8888,或者将协议改为HTTPS,但不能保证这些端口在所有网络中都是开放的,所以必须提前检查。

缓存响应可以减少为网站建立评级所需的时间。此外,内存查找比在互联网上传输的数据包要快得多。

超时时间默认为15秒,但如果需要,可以将其设置为30秒。

上图显示了一个日志消息的示例。访问详细信息包括有关FortiGuard配额和类别的信息(如果启用了这些),用于检查流量的web过滤器配置文件、URL等

还可以通过单击GUl顶部的下载图标来查看原始日志数据。下载的文件是syslog格式的纯文本文件。

788

788

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?