国家互联网应急中心

http://www.cert.org.cn/publish/main/9/index.html

多款D-LINK路由器产品存在后门漏洞

(受影响的D-LINK路由固件版本涉及DIR-100、DI-524、DI-524UP、DI-604S、DI-604UP、DI-604+、TM-G5240、TM-G5240、BRL-04R、BRL-04UR、BRL-04CW、BRL-04FWU)

D-LINK部分路由器使用的固件版本中存在一个人为设置的后门漏洞(收录编号:CNVD-2013-13777)。攻击者通过修改User-Agent值为“xmlset_roodkcableoj28840ybtide”(没有引号)即可绕过路由器Web认证机制取得后台管理权限。取得后台管理权限后攻击者可以通过升级固件的方式植入后门,取得路由器的完全控制权。

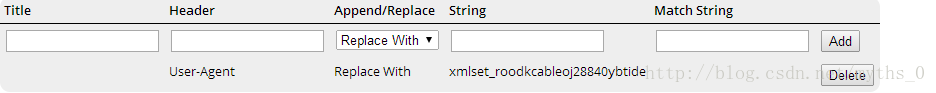

D-LINK太狠了, HTTP消息头改个值就能绕过验证 ,如果你用的Google Chrome浏览器,可以去Chrmoe网上应用店下一个Header Hacker插件(https://chrome.google.com/webstore/detail/header-hacker/phnffahgegfkcobeaapbenpmdnkifigc/related)做测试

设置如下替换:

先用Chrome登陆你的D-LINK路由,shift+ctrl+c打开chrome自带的调试工具,选择network标签,刷新网页(在打开调试工具的情况下刷新),刷新后在左边找到该网页url,点击后右边选择headers,就可以看到当前网页的http头了, 比如:

Request Headersview source

Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Encoding:gzip,deflate,sdch

Accept-Language:zh-CN,zh;q=0.8

Cache-Control:max-age=0

Connection:keep-alive

Host:192.168.1.1

User-Agent:Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/33.0.1750.117 Safari/537.36

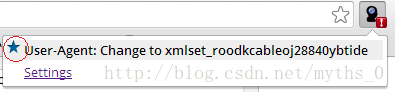

勾选插件刚才设置的替换值:

在打开调试工具的情况下刷新页面,观察HTTP的发送头(Request Headers)的User-Agent值是否改变,如:

2275

2275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?