第一章:入侵检测技术的历史

1.1 主机审计

定义: 产生、记录并检查按照时间顺序排列的系统事件记录的过程。

1. 统计用户的上机时间,便于进行计费管理;

2. 跟踪记录计算机系统的资源使用情况;

3. 追踪调查计算机系统中用户的不正当使用行为的目的。

1.2 TCSEC

TCSEC指可信计算机系统评估准则,首次定义了计算机系统的安全等级评估标准,并且给出了满足各个安全等级的计算机系统所应满足的各方面的条件。

1. TCSEC准则规定,作为C2和C2等级以上的计算机系统必须包括审计机制;

2. 将计算机安全从高到低分为A,B,C,D四类8个级别别,一共27条评估准则;

1.3 防火墙办不到的事

用来解释为什么需要入侵检测系统:

1. 病毒等恶性程序可利用 email 夹带闯关;

2. 防火墙无法有效解决自身的安全问题;

3. 防火墙只是按照固定的工作模式来防范已知的威胁;

4. 防火墙不能阻止来自内部的攻击。

1.4 入侵检测基本模型的建立

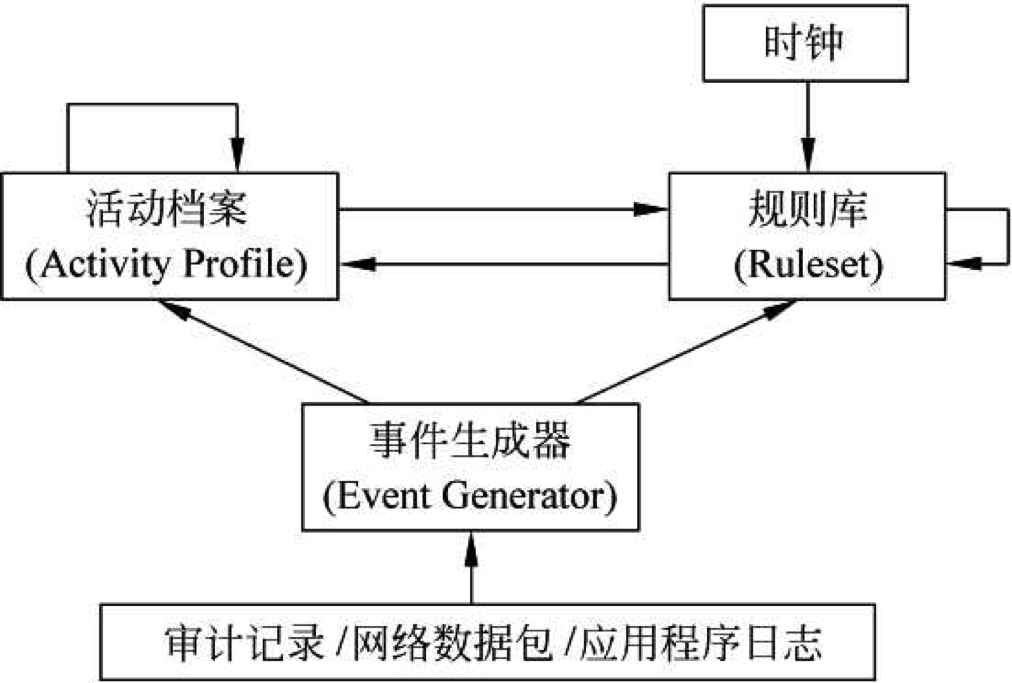

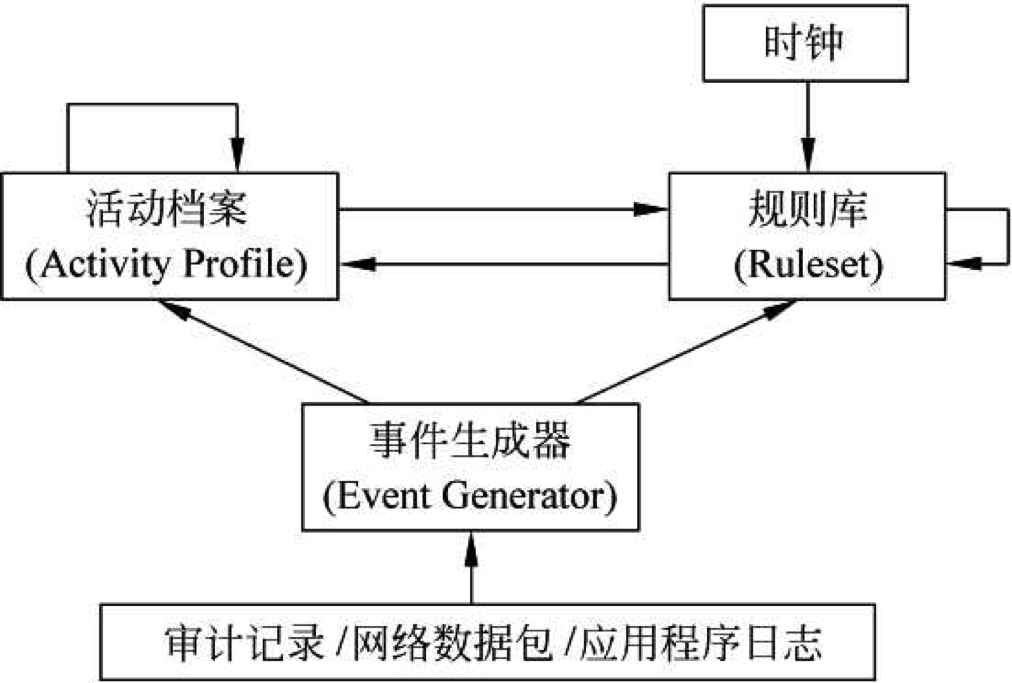

1. 1987年, Denning发表了入侵检测领域内的经典论文《入侵检测模型》。Denning

提出的统计分析模型在早期研发的入侵检测专家系统(IDES)中得到较好的实现。

2. Denning对入侵检测的基本模型给出了建议如下图:

第二章:入侵检测的相关概念

2.1 入侵的定义

计算机安全的3个基本目标是 机密性、完整性和可用性。

1. “A”:可用性(Availability)

2. “I”:完整性(Integrity)

3. “C”:机密性(Confidentiality)

“入侵”(intrusion)的定义是:

入侵是对信息系统的非授权访问以及(或者)未经许可在信息系统中进行的操作。

2.2 什么是入侵检测

定义:入侵检测是对企图入侵、正在进行的入侵或者已经发生的入侵进行识别的过程。

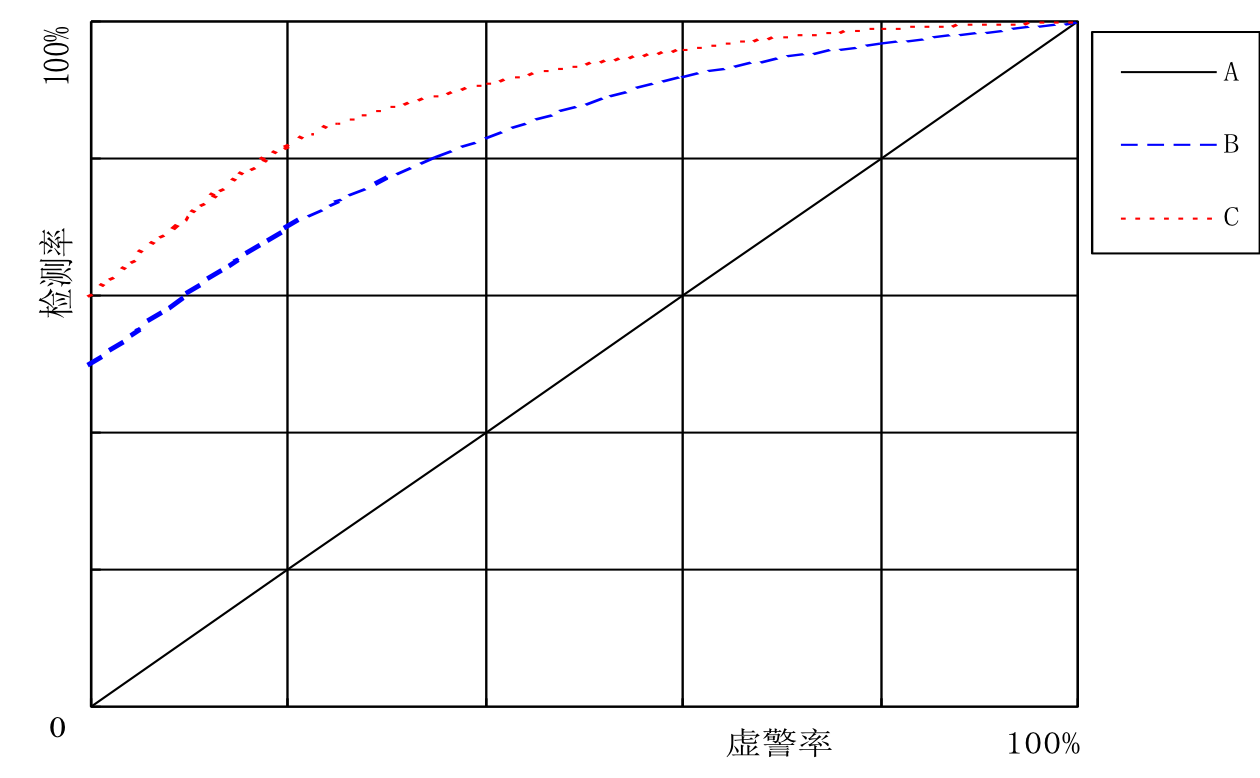

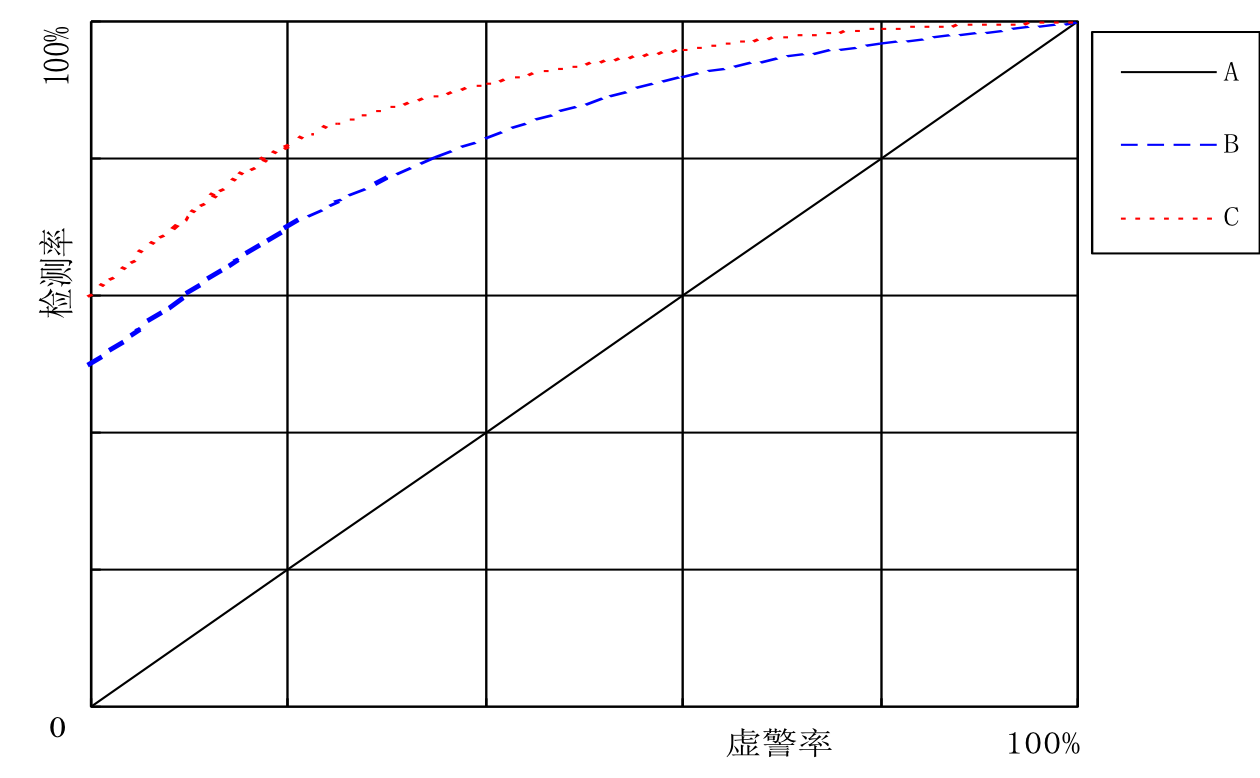

2.3 评估IDS的性能指标–(ROC)曲线

1. 在ROC曲线中,纵轴表示IDS的检测率,横轴表示IDS的误报率;

2. ROC曲线越靠近坐标平面的左上方的检测方法,其准确率越高,误报率越低,性能越好。

3. 下图中,A曲线的入侵检测性能应当是最高的。

2.4 P2DR模型

特点:动态性和基于时间的特性。

P2DR模型的内容:

1. 策略(Policy) : P2DR模型的核心内容。具体实施过程中,策略规定了系统所要达到的安全目标和为达到目标所采取的各种具体安全措施及其实施强度等。

2. 防护(Protect) : 具体包括制定安全管理规则、进行系统安全配置工作以及安装各种安全防护设备。

3. 检测(Detect) : 在采取各种安全措施后,根据系统运行情况的变化,对系统安全状态进行实时的动态监控。

4. 响应(Response): 当发现了入侵活动或入侵结果后,需要系统作出及时的反应并采取措施,其中包括记录入侵行为、通知管理员、阻断进一步的入侵活动以及恢复系统正常运行等。

第三章:入侵检测技术的分类

3.1 入侵检测的信息源分类

可分为3类:

1. 来自主机的:

基于主机的监测收集通常在操作系统层的来自计算机内部的数据,包括操作系统审计跟踪信息和系统日志;

2. 来自网络的

检测收集网络的数据;

3. 来自应用程序的

监测收集来自运行着的应用程序的数据,包括应用程序事件日志和其它存储在应用程序内部的数据。

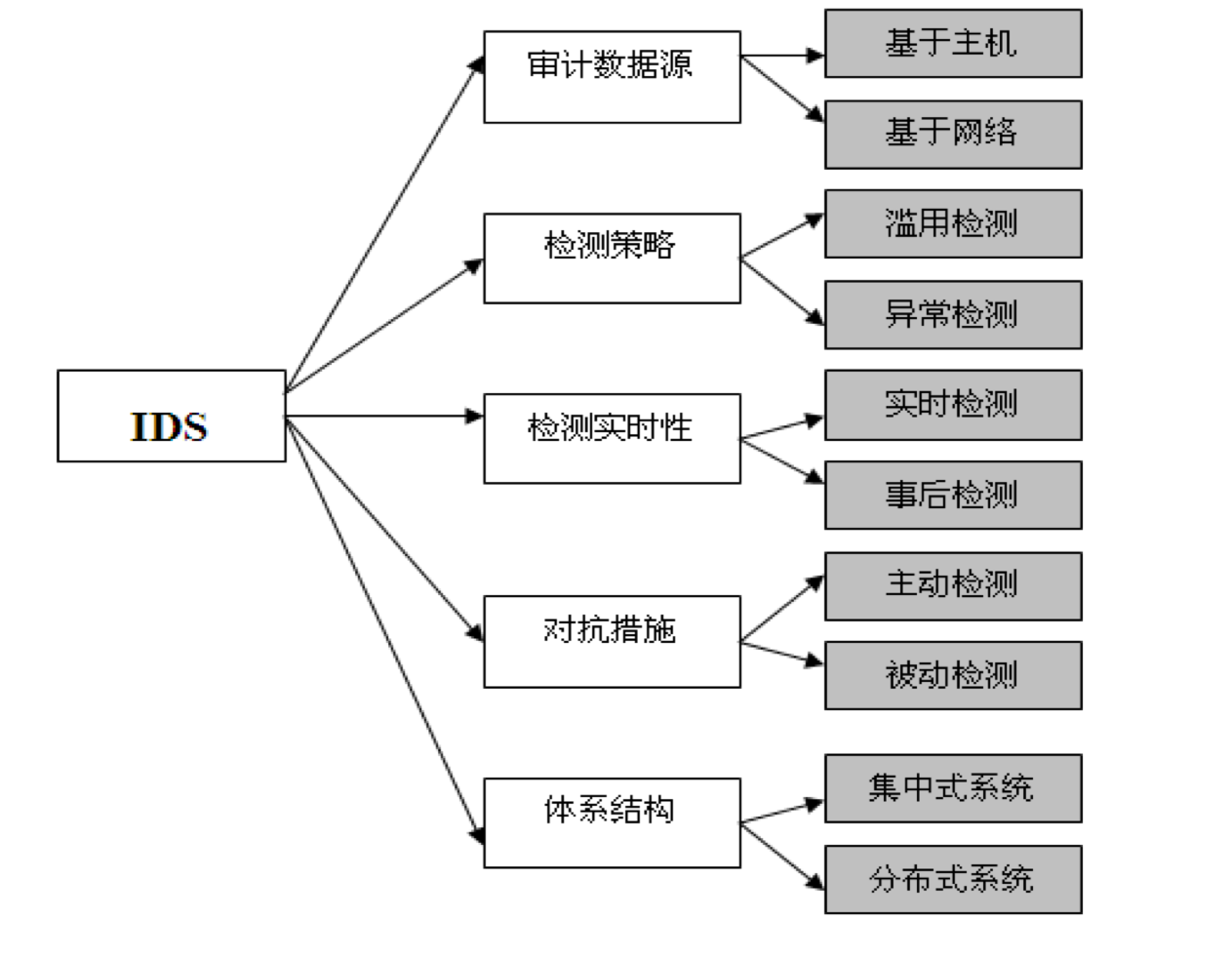

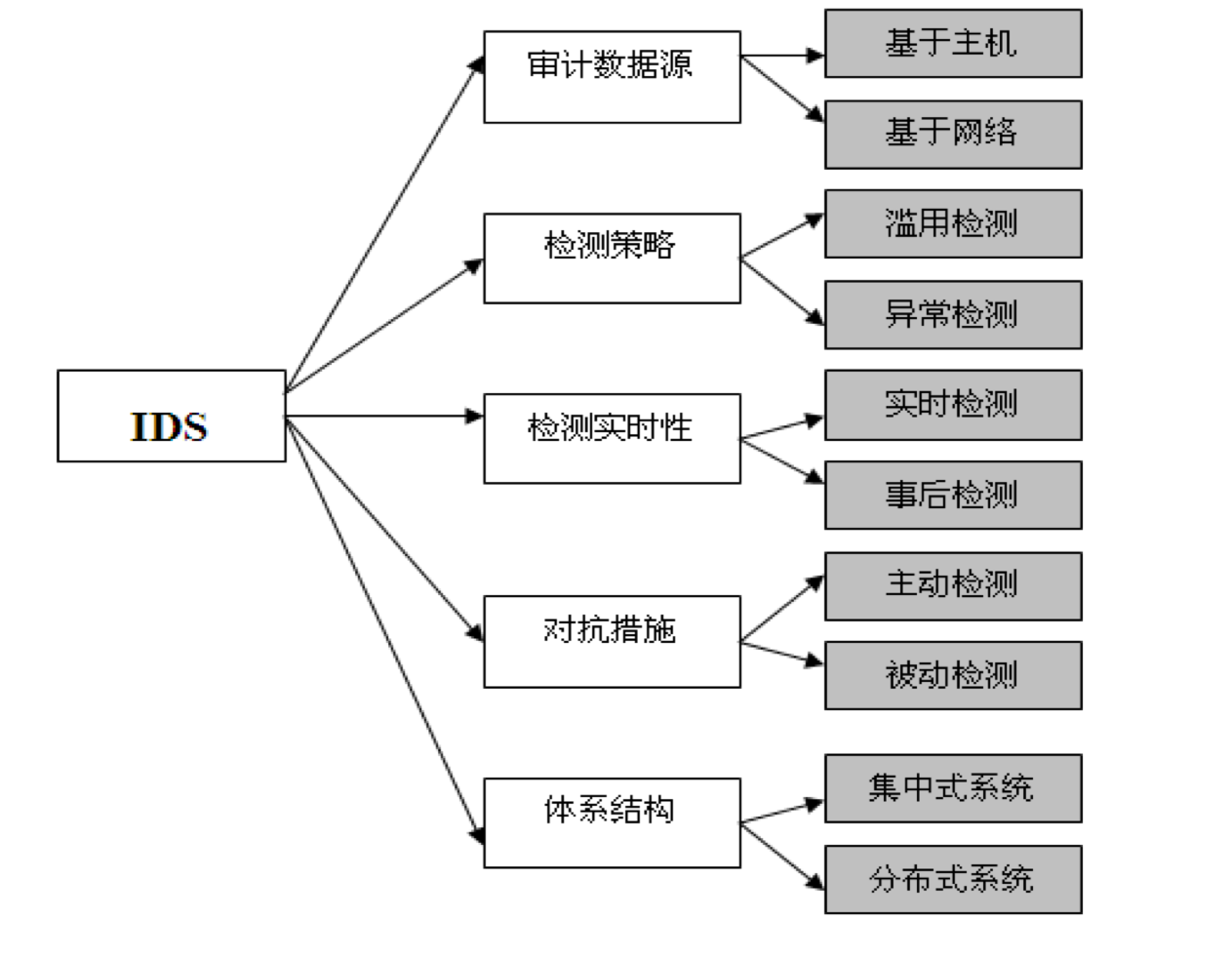

3.2 入侵检测系统的分类

如下图展示所示:

7979

7979

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?