最近在完善样本检测工具,分析了很多VT 上0158的样本,漏洞很简单,先说一说遇到的比较奇特的样本

1office ppt和XLS都存在彩蛋,存在默认密码

XLS 默认密码是 VelvetSweatshop

PPT 的默认密码是 /01Hannes Ruescher/01

这种情况静态检测工具基本没有办法,从VT上看整个免杀的效果也是非常好的

2 双漏洞结合的,这种情况可能是黑客主要是为了保证漏洞的成功率。

下面是漏洞分析

漏洞分析

样本信息 POC

MD5 :4e8ead45bde2cf343ded6b02f13b893d57e1383e

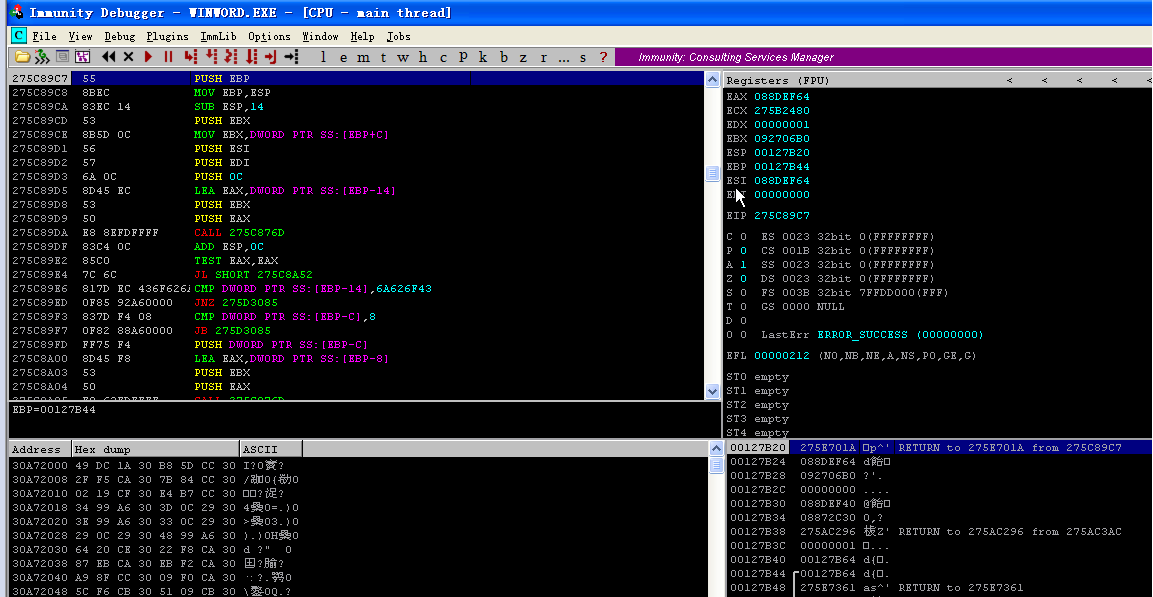

此样本为一个RTF样本,在触发漏洞后,EIP变成了 41414141

查过查看栈回溯发现地址为275C8A0A 此地址属于模块MSCOMCTL.OCX中

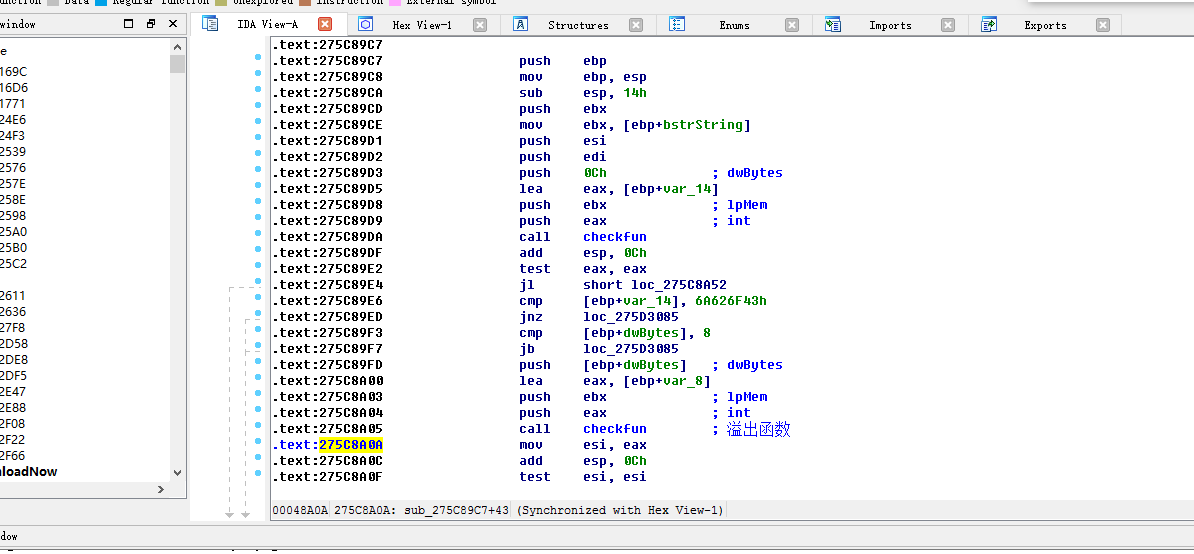

通过IDA定位函数

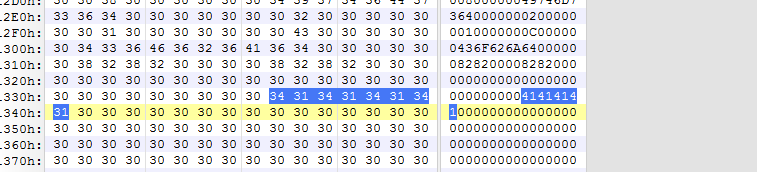

在二进制查看工具中可以看出在41周围都是零

通过动态调试

通过硬件写断点 可以快速定位到溢出位置 覆盖的返回地址为 00127b20

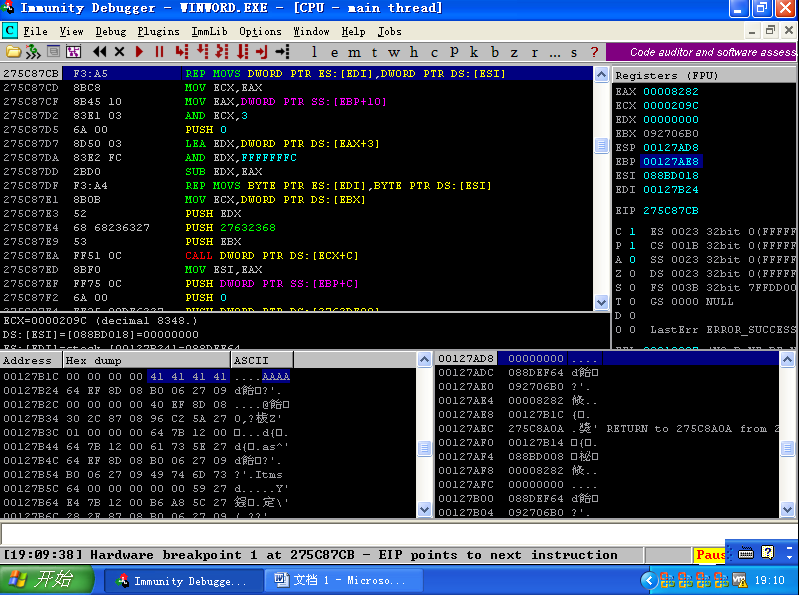

详细分析上一层函数,发现是在拷贝Cob结构体里面的数据据

本文主要探讨了CVE-2012-0158漏洞中的一些独特样本,如Office PowerPoint和Excel中存在的默认密码,以及双漏洞结合的利用方式。分析了RTF样本的溢出情况,通过动态调试和静态分析揭示了漏洞发生的原因——在拷贝Cob结构体数据时对大小判断不严,导致内存溢出。

本文主要探讨了CVE-2012-0158漏洞中的一些独特样本,如Office PowerPoint和Excel中存在的默认密码,以及双漏洞结合的利用方式。分析了RTF样本的溢出情况,通过动态调试和静态分析揭示了漏洞发生的原因——在拷贝Cob结构体数据时对大小判断不严,导致内存溢出。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?