木马共采用vb和c#两种外壳,来保护真正的核心代码,并采用采用对核心代码加密来躲避杀软,从执行到结束都在内存中,无交互,收集完信息之后直接通过RC4加密后发送到C&C服务器,同时里面有很多反虚拟机和反分析技术。发送完信息直接删除原文件,消失的无影无踪。经分析发现,此盗号木马通过本地的一些配置、缓存、.dat文件可以盗取多种FTP、浏览器、邮箱、虚拟币的账号和密码。

代码分析

此木马一共分为两个版本分别是C#和VB版本,都是通过对目的功能代码进行加密,以及利用注入技术将核心功能注入到僵尸进程中来隐藏其真实目的,然后运行核心功能,进行盗号,然后发送到服务器

我们先看一下大致流程

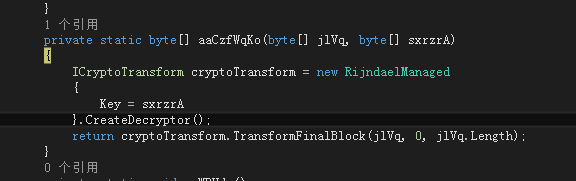

1 样本首先,从资源里加载了两段字符串,一个是key,一个是要解密的字符串,下图是解密函数

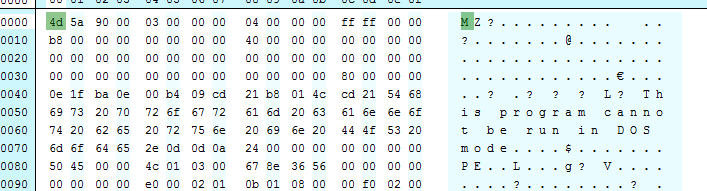

可以看到是一个PE文件。原样本后来就是让这个PE文件运行起来

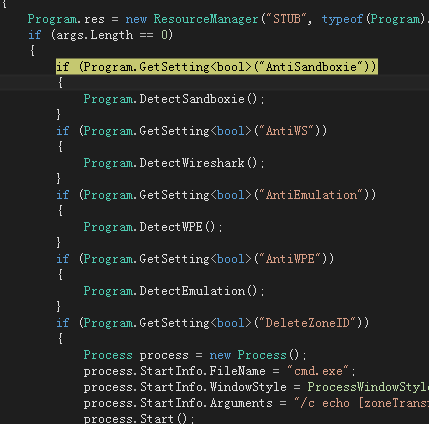

2继续分析第二个pe文件,第二个pe文件也是用C#写的,这样加密以后放到资源文件也是为了对抗杀软,反编译后可以看到这个文件是个比较完整的后门程序,功能很全,通过资源里面的关键字来判断执行什么功能

首先看看关于对抗分析的

(1) 对抗沙盘,检测到沙盘的核心dll,则退出

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7654

7654

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?