TLS安全传输层协议(加密)配置文档

Tomcat服务器配置https双向认证(使用keytool生成证书)

一,HTTPS原理

1,HTTP、HTTPS、SSL、TLS介绍与相互关系

(1)HTTP:平时浏览网页时候使用的一种协议。HTTP协议传输的数据都是未加密的(明文),因此使用HTTP协议传输隐私信息非常不安全。

(2)HTTPS:为了保证隐私数据能加密传输,采用SSL/TLS协议用于对HTTP协议传输的数据进行加密,也就是HTTPS。

(3)SSL:SSL(Secure Sockets Layer)协议是由网景公司设计,后被IETF定义在RFC 6101中。目前的版本是3.0。

(4)TLS:TLS可以说是SSL的改进版。是由IETF对SSL 3.0进行了升级而出现的,定义在RFC 2246。实际上我们现在的HTTPS都是用的TLS协议。

2,TLS/SSL特点

(1)HTTPS在传输数据之前需要客户端(浏览器)与服务端(网站)之间进行一次握手,在握手过程中将确立双方加密传输数据的密码信息。(专用名词:握手协议)

(2)TLS/SSL中使用了非对称加密,对称加密以及HASH算法。

其中非对称加密算法用于在握手过程中加密生成的密码,对称加密算法用于对真正传输的数据进行加密,而HASH算法用于验证数据的完整性。

(3)TLS握手过程中如果有任何错误,都会使加密连接断开,从而阻止了隐私信息的传输。

二,双向认证实现步骤1 -证书的生成(重点:包括客户端证书和服务端证书)

下面演示如何使用 Tomcat服务器,通过HTTPS进行双向认证。证书的话这里使用 keytool 生成自签名证书。

(注意:如果真正的商用系统建议使用向CA付费购买的证书。因为如果使用自签名证书的话,客户端对服务器的验证其实是抛给用户来判断(用户自己决定信任还是不信任))

1,生成服务器证书

(1)打开CMD命令行工具,cd到C盘根目录或者是jdk的bin目录下,如下图所示:

1

cd "E:\apache-tomcat-7.0.64-windows-x64\apache-tomcat-7.0.64\bin"

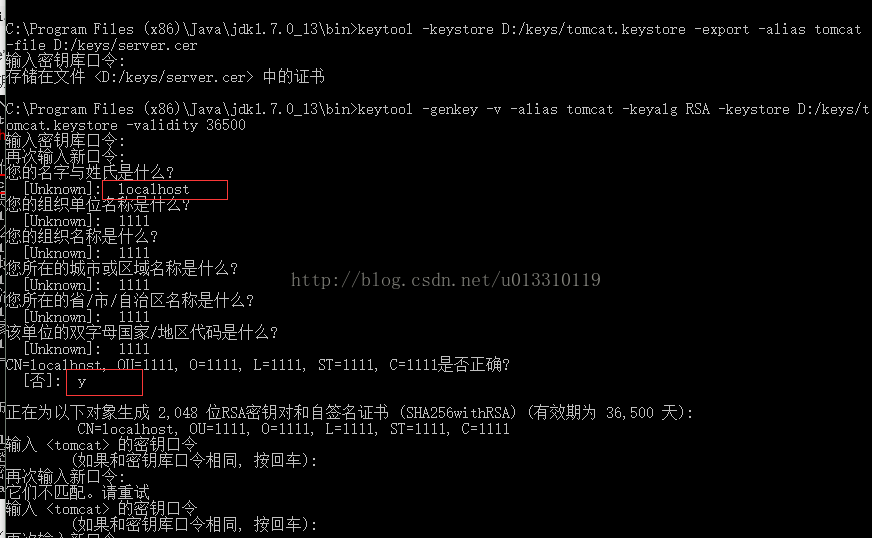

(2)使用keytool为Tomcat生成证书

1(首先在D盘下面创建keys文件夹)

keytool -genkey -v -alias tomcat -keyalgRSA -keystore D:/keys/tomcat.keystore -validity 36500

(参数说明:“D:/keys”含义是将证书文件的保存路径,证书文件名称是tomcat.keystore;

“-validity 36500”含义是证书有效期,36500表示100年,默认值是90天;“tomcat”为自定义证书名称)

输入密钥库口令:keystore密码(假设使用123456)

注意:您的名字与姓氏是什么:必须是TOMCAT部署主机的域名或者IP[如:localhost.com或者 10.1.25.119](就是你将来要在浏览器中输入的访问地址),否则浏览器会弹出警告窗口,提示用户证书与所在域不匹配。在本地做开发测试时,应填入“localhost”。

输入 <tomcat>的密钥口令:直接回车

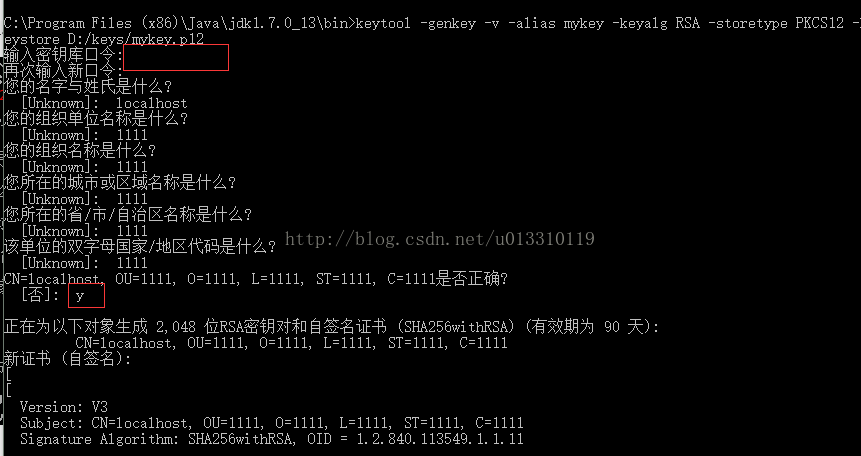

2,生成客户端证书

为浏览器生成证书,以便让服务器来验证它。为了能将证书顺利导入至IE和Firefox,证书格式应该是PKCS12,因此,使用如下命令生成:

1

keytool -genkey -v -alias mykey -keyalg RSA-storetype PKCS12 -keystore D:/keys/mykey.p12

假设客户端证书密码“123456”,其他随便填。

3,让服务器信任客户端证书

服务器要信任客户端证书,必须把客户端证书添加为服务器的信任认证。

(1)由于不能直接将PKCS12格式的证书库导入,必须先把客户端证书导出为一个单独的CER文件,使用如下命令:

(下面要用到客户端证书密码“123456”)

1

keytool -export -alias mykey -keystoreD:/keys/mykey.p12 -storetype PKCS12 -storepass 123456 -rfc -fileD:/keys/mykey.cer

(2)将该文件导入到服务器的证书库,添加为一个信任证书使用命令如下:

1

keytool -import -v -file D:/keys/mykey.cer -keystore D:/keys/tomcat.keystore

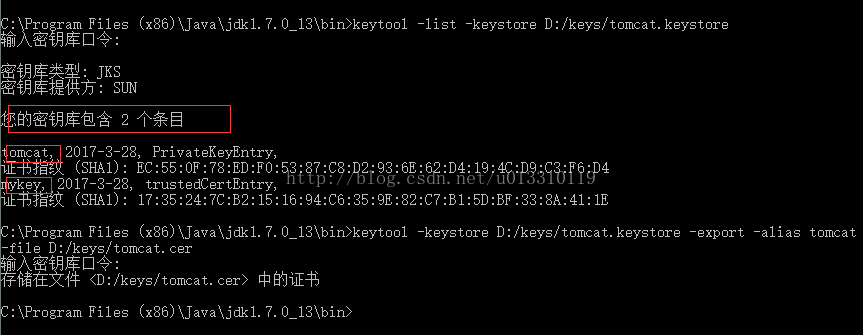

(3)通过 list 命令查看服务器的证书库,可以看到两个证书,一个是服务器证书,一个是受信任的客户端证书:

1

keytool -list -keystoreD:/keys/tomcat.keystore

4,让客户端信任服务器证书

由于是双向SSL认证,客户端也要验证服务器证书。把服务器证书导出为一个单独的CER文件提供给客户端,使用如下命令:

1

keytool -keystore D:/keys/tomcat.keystore-export -alias tomcat -file D:/keys/tomcat.cer

5,经过上面操作,我们生成如下证书:

三,双向认证实现步骤2 -证书的使用

1,服务器tomcat的配置

打开Tomcat根目录下的/conf/server.xml,找到Connector port="8443"配置段,修改为如下:

<Connector port="8443"protocol="org.apache.coyote.http11.Http11NioProtocol"

SSLEnabled="true" maxThreads="150"scheme="https"

secure="true" clientAuth="true"sslProtocol="TLS"

keystoreFile="G:\\tomcat.keystore"keystorePass="hangge"

truststoreFile="G:\\tomcat.keystore"truststorePass="hangge" />

属性说明:

clientAuth:设置是否双向验证,默认为false,设置为true代表双向验证

keystoreFile:服务器证书文件路径

keystorePass:服务器证书密码

truststoreFile:用来验证客户端证书的根证书,此例中就是服务器证书

truststorePass:根证书密码

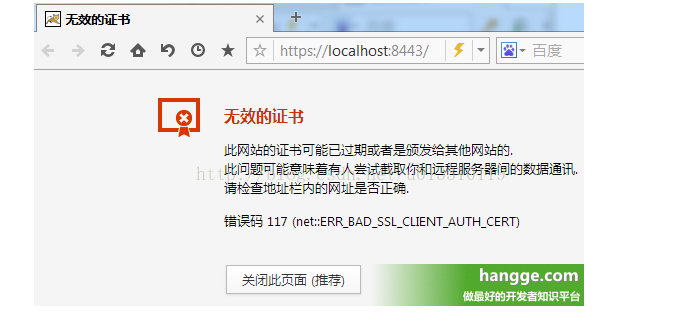

测试服务端:

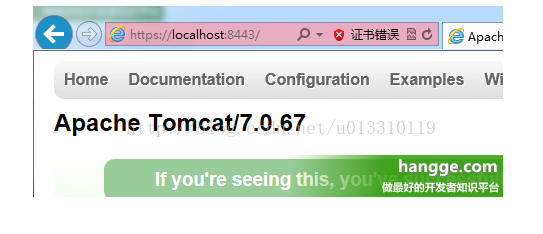

浏览器输入https://localhost:8443/ (下图说明tomcat的https开启成功。报无效证书没关系,因为我们客户端还没导入证书)

2,客户端证书导入

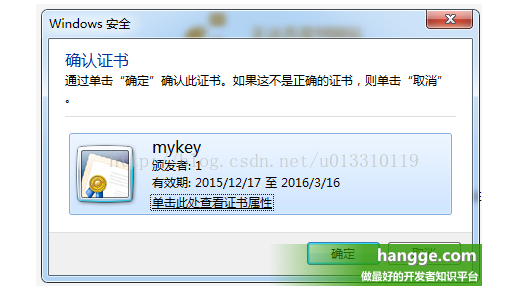

(1)双击“mykey.p12”导入客户端证书

再次使用浏览器访问服务端,浏览器会让我们选择使用的证书。

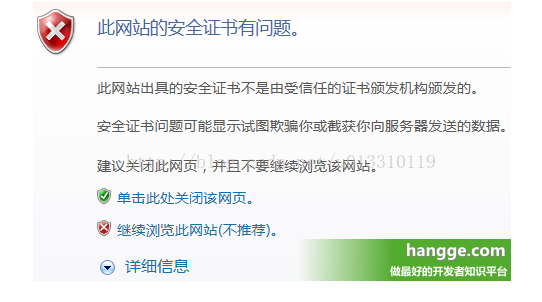

但由于是自签名的证书,所以浏览器会警告我们不安全,选择继续好了:

可以看到能成功访问了(地址栏“证书错误”说明目前还没双向验证,不过数据已经是使用HTTPS传输了):

(2)导入服务器公钥证书(tomcat.cer)

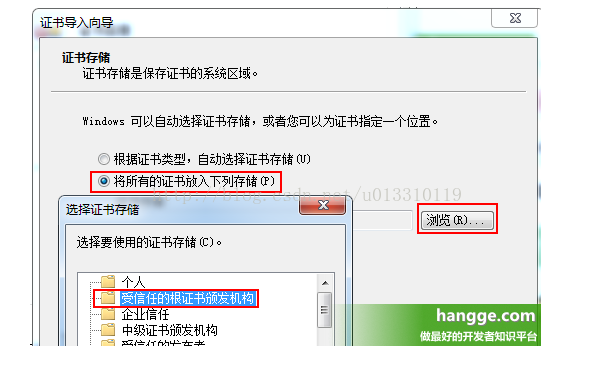

由于是自签名的证书,为避免每次都提示不安全。这里双击tomcat.cer安装服务器证书。

注意:将证书填入到“受信任的根证书颁发机构”

再次重新访问服务器,会发现没有不安全的提示了,同时浏览器地址栏上也有个“锁”图标,表示本次会话已经通过HTTPS双向验证。

常见问题:

TOMCAT配置HTTPS双向认证,为什么始终无法访问

我按网上N多文章上的方法配置了HTTPS双向认证,颁发的证书也都正常导入了,但却仍然无法访问。但是配置的单向认证却是正常的,这是为什么呢?

服务端证书要导入两次 一个放在“个人” ,一个放在“受信任的根证书颁发机构”

小贴士:

强制 https 访问

在 tomcat /conf/web.xml 中的 </welcome- file-list> 后面加上这

1. <login-config>

2. <!-- Authorization setting for SSL -->

3. <auth-method>CLIENT-CERT</auth-method>

4. <realm-name>Client Cert Users-only Area</realm-name>

5. </login-config>

6. <security-constraint>

7. <!-- Authorization setting for SSL -->

8. <web-resource-collection >

9. <web-resource-name >SSL</web-resource-name>

10.<url-pattern>/*</url-pattern>

11.</web-resource-collection>

12.<user-data-constraint>

13.<transport-guarantee>CONFIDENTIAL</transport-guarantee>

14.</user-data-constraint>

15.</security-constraint>

完成以上步骤后,在浏览器中输入http的访问地址也会自动转换为https了。

附录1:

keytool常用命令

-alias 产生别名

-keystore 指定密钥库的名称(就像数据库一样的证书库,可以有很多个证书,cacerts这个文件是jre自带的,

你也可以使用其它文件名字,如果没有这个文件名字,它会创建这样一个)

-storepass 指定密钥库的密码

-keypass 指定别名条目的密码

-list 显示密钥库中的证书信息

-v 显示密钥库中的证书详细信息

-export 将别名指定的证书导出到文件

-file 参数指定导出到文件的文件名

-delete 删除密钥库中某条目

-import 将已签名数字证书导入密钥库

-keypasswd 修改密钥库中指定条目口令

-dname 指定证书拥有者信息

-keyalg 指定密钥的算法

-validity 指定创建的证书有效期多少天

-keysize 指定密钥长度

使用说明:

导入一个证书命令可以如下:

keytool -import -keystore cacerts -storepass 666666 -keypass 888888 -alias alibabacert -file C:\alibabajava\cert\test_root.cer

其中-keystore cacerts中的cacerts是jre中默认的证书库名字,也可以使用其它名字

-storepass 666666中的666666是这个证书库的密码

-keypass 888888中的888888是这个特定证书的密码

-alias alibabacert中的alibabacert是你导入证书的别名,在其它操作命令中就可以使用它

-file C:\alibabajava\cert\test_root.cer中的文件路径就是要导入证书的路径

浏览证书库里面的证书信息,可以使用如下命令:

keytool -list -v -alias alibabacert -keystore cacerts -storepass 666666

要删除证书库里面的某个证书,可以使用如下命令:

keytool -delete -alias alibabacert -keystore cacerts -storepass 666666

要导出证书库里面的某个证书,可以使用如下命令:

keytool -export -keystore cacerts -storepass 666666 -alias alibabacert -file F:\alibabacert_root.cer

要修改某个证书的密码(注意:有些数字认证没有私有密码,只有公匙,这种情况此命令无效)

这个是交互式的,在输入命令后,会要求你输入密码

keytool -keypasswd -alias alibabacert -keystore cacerts

这个不是交互式的,输入命令后直接更改

Keytool -keypasswd -alias alibabacert -keypass 888888 -new 123456 -storepass 666666 -keystore cacerts

929

929

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?