http://www.linuxidc.com/Linux/2017-01/139683.htm

http://blog.csdn.net/libinbin_1014/article/details/49277451

apt-get install libssl-dev

apt-get install libmysqld-dev

apt-get install mysql-server freeradius freeradius-mysql freeradius-utils #mysql-client mysql-devel

|

1

|

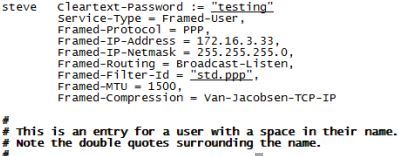

# vi /etc/freeradius/users

|

vim

/etc/freeradius/radiusd

.conf

mysql -u root -p

|

|

1

|

vim

/etc/freeradius/sql

.conf

server = "localhost" login = "root" password = "数据库root的登陆密码" radius_db = "radius" //radius为数据库名 |

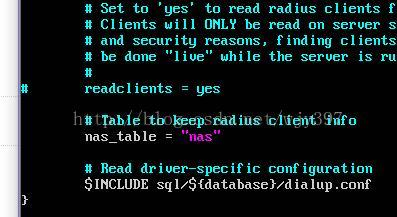

vim /etc/freeraius/site-enable/default

找到accounting {}模块,注释掉radutmp(385行),注释掉去掉sql前面的#号(395行)。

找到session {}模块,注释掉radutmp(439行),去掉sql前面的#号(443行)。

找到post-auth {}模块,去掉sql前的#号(464行),去掉sql前的#号(552行)。

vim /etc/raddb/sites-enabled/inner-tunnel

authorize{}模块中的

files前加注释

取消sql前的注释

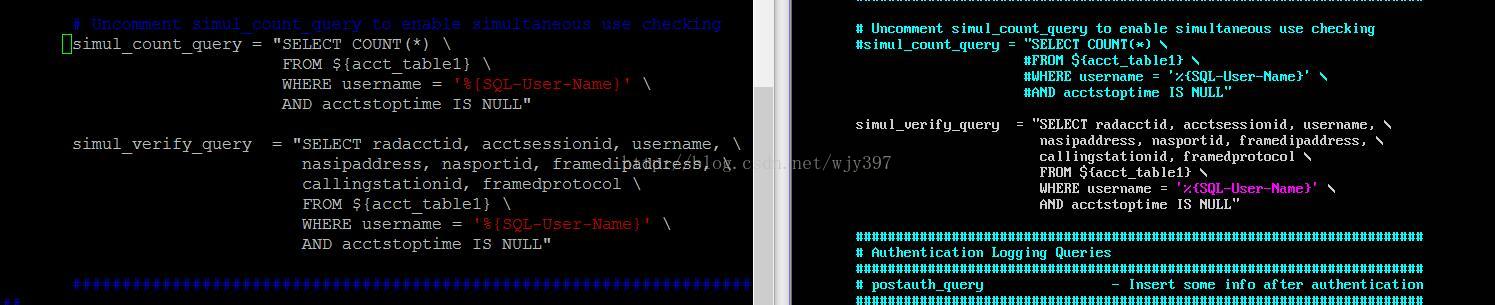

设置freeradius控制单用户同时在线数量

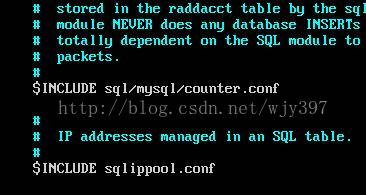

radius.conf 打开 $INCLUDE sql/mysql/counter.conf

vim sql/mysql/dialup.conf

取消注释

建立组信息:(这些命令不用做任何修改,直接ctrl+c→ctrl+v就好了)

mysql>insert into radgroupreply (groupname,attribute,op,value) values ('user','Auth-Type',':=','Local');

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Service-Type',':=','Framed-User');

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Framed-IP-Address',':=','255.255.255.255');

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Framed-IP-Netmask',':=','255.255.255.0');

建立用户信息:

mysql> insert into radcheck (username,attribute,op,value) values ('test','Cleartext-Password',':=','test');

将用户加入组中:

mysql> insert into radusergroup (username,groupname) values ('test','user');

# 限制同时登陆人数,注意是在radgroupcheck表INSERT INTO radgroupcheck (groupname,attribute,op,VALUE) VALUES ('user','Simultaneous-Use',':=','1');

重新开一个shell终端来执行下面的命令

radtest test test localhost 0 testing123

若显示如下信息,则说明radius server安装与基本配置正常

Sending Access-Request of id 222 to 127.0.0.1 port 1812

User-Name = "test"

User-Password = "test"

NAS-IP-Address = 127.0.0.1

NAS-Port = 0

rad_recv: Access-Accept packet from host 127.0.0.1 port 1812, id=222, length=38

Service-Type = Framed-User

Reply-Message=Yes,Good!

Framed-IP-Address = 255.255.255.255

Framed-IP-Netmask = 255.255.255.0

FreeRadius安装完后默认只允许本机的client客户端访问radius服务器

在vim/etc/freeradius/clients.conf

添加

client 0.0.0.0/0 {

secret = 111111

}

-----------------------------------------------

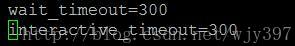

vim /etc/mysql/mysql.conf.d/mysqld.cnf

vim sites-enabled/default

vim sites-enabled/inner-tunnel

注释file 取消注释sql

service freeradius stop

killall -9 freeradius

2578

2578

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?