1.小苹果(http://www.shiyanbar.com/ctf/1928)

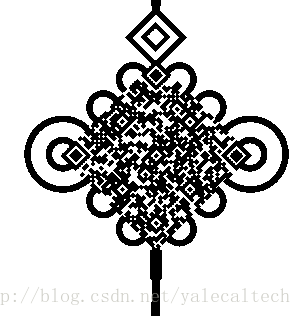

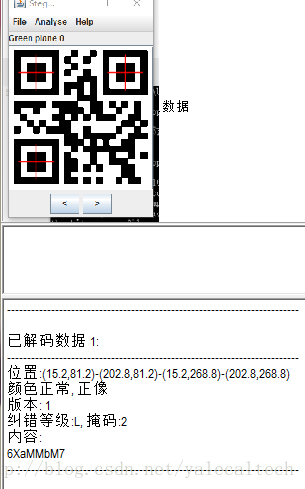

stegsolve发现了二维码

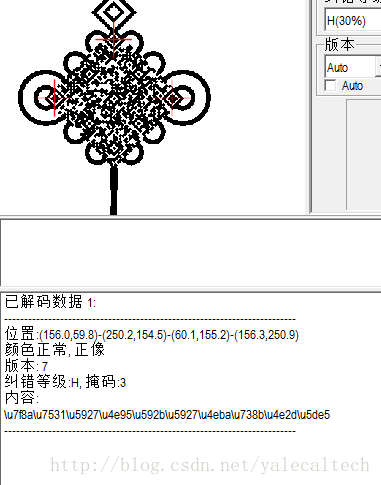

扫描得到unicode

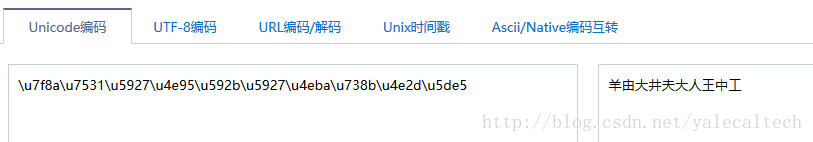

unicode解密得到当铺

当铺解码得到数字9158753624

这条线结束了,再binwalk发现图片是zip

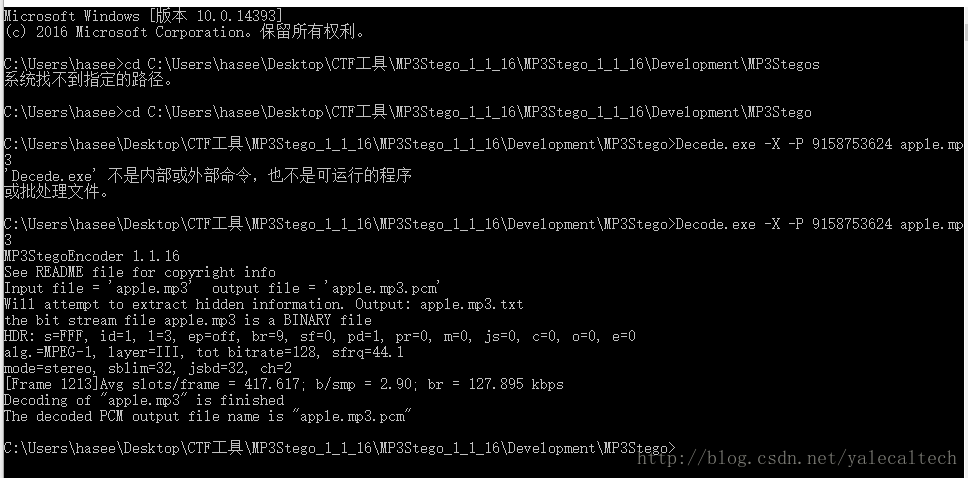

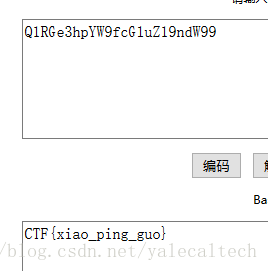

解压得到mp3,尝试mp3stego

得到txt,打开就是flag了

这个flag是base64过的,解码就可以了

2.Fonts(http://www.shiyanbar.com/ctf/1927)

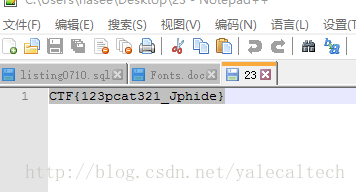

连word都不放过,太没有人性了,打开居然是空白。。

notepad++打开直接搜索字符串CTF

得到flag

3.男神一般都很低调很低调的!!(http://www.shiyanbar.com/ctf/1926)

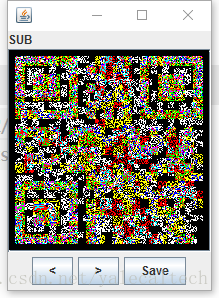

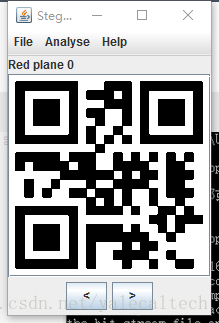

打开后是两张图片,stegsolve来combine一下,发现了疑似二维码的东西

(这里需要对它反色处理,不然之后的步骤只能出来一个二维码)

处理后回到stegsolve

发现扫出三张清晰的二维码

分别扫描得到

分别是DES(加密方式),密钥,和密文

解密即可

4.黑与白(http://www.shiyanbar.com/ctf/1925)

这题很容易误解,我直接说正确的做法吧

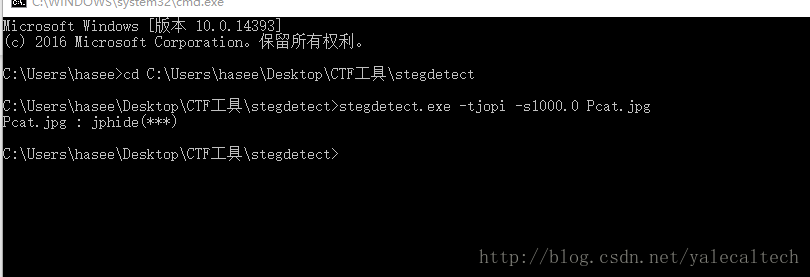

涉及到隐写,那么我们用stegdetect看看是用什么方式隐写的

百度jphide

然后使用

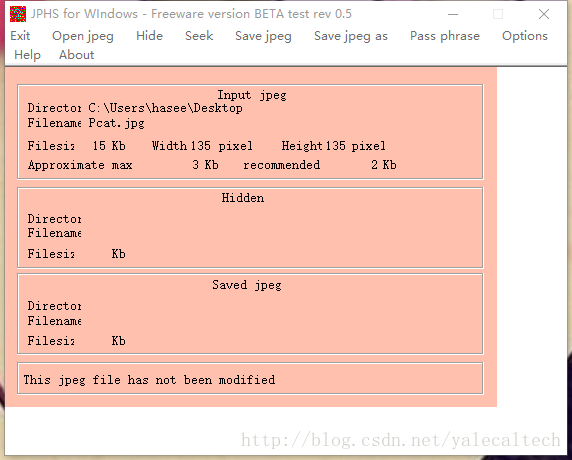

点击seek查找隐藏文件时要求输入密码

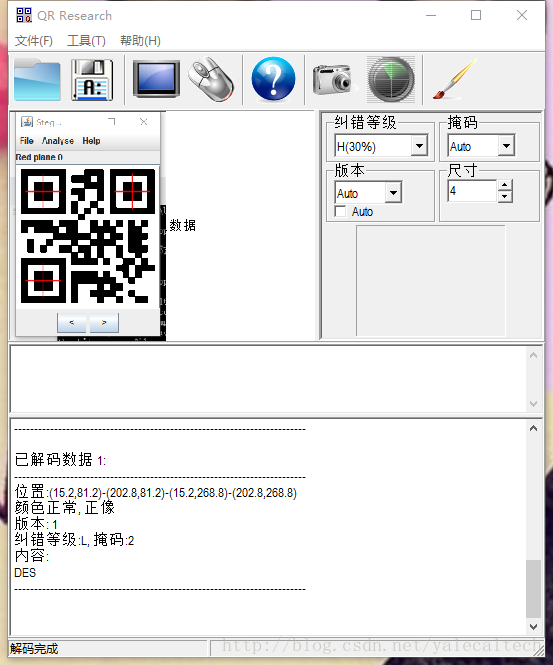

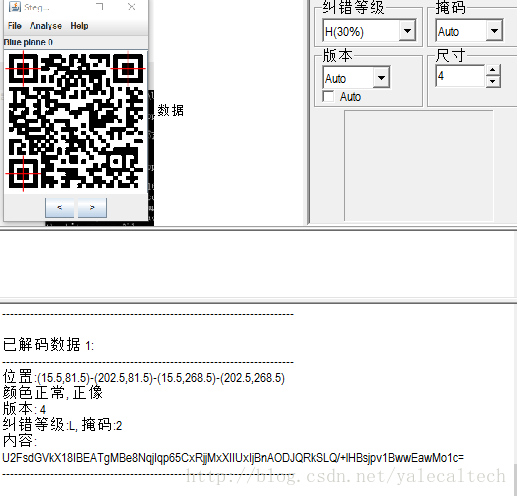

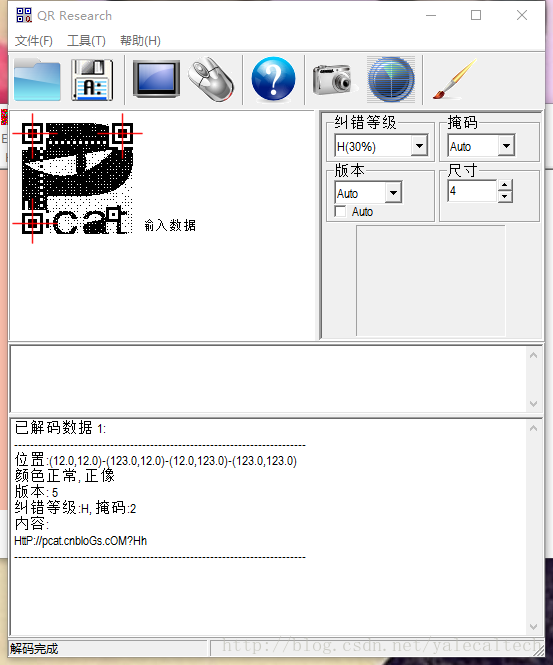

密码哪里来呢?我们先扫扫二维码,得到

一个网址还搞什么大小写,肯定有问题

但是我不知道什么问题。。大神提示01

于是想到培根,把大写看作A,小写看作B,或者反之,看看哪个解密出来像就行了

HttPp BAABA t

catcn AAAAA a

bloGs AAABA c

cOMHh ABBBA p

密码:tacp

再解密就行了

得到hidden的文件

5.大雄和哆啦A梦(http://www.shiyanbar.com/ctf/1916)

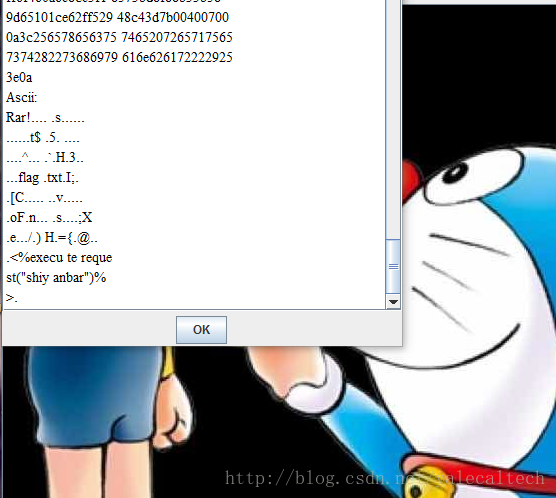

放到stegsolve分析format看到

看到有价值的东西:1.rar2.shiyanbar

改后缀解压时发现需要密码,我们用shiyanbar发现不对,题目是base,于是用base64后的shiyanbar解压,得到flag.txt,里面就是flag

8911

8911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?