目录

去往192.168.4.0网段的下一跳:192.168.2.2

目的

掌握基于RIP路由项欺骗攻击过程和RIP源端鉴别配置方法

器材

三层交换机(S5700):3台

路由器(AR2220):4台

主机:1台

服务器:1台

VMware

拓扑

步骤

一、基本配置

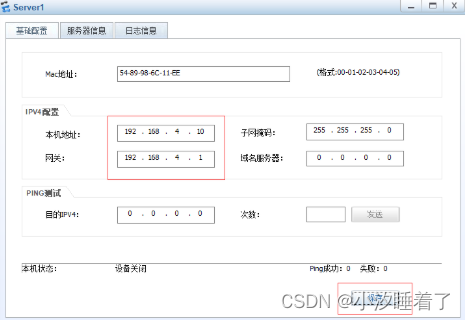

配置PC1和Server1的IP及网关

1、路由器R1接口IP与RIP路由配置

[Huawei]system-view [Huawei]sysname R1 [R1]int g0/0/0 [R1-GigabitEthernet0/0/0]ip ad 192.168.1.1 24 [R1-GigabitEthernet0/0/0]quit [R1]int g0/0/1 [R1-GigabitEthernet0/0/1]ip ad 192.168.2.1 24 [R1-GigabitEthernet0/0/1]quit [R1]rip 1 //1表示进程号,范围<1-655535> [R1-rip-1]version 2 [R1-rip-1]network 192.168.1.0 [R1-rip-1]network 192.168.2.0 [R1-rip-1]quit

2、路由器R2接口IP与RIP路由配置

<Huawei>system-view [Huawei]sysname R2 [R2]int g0/0/0 [R2-GigabitEthernet0/0/0]ip ad 192.168.2.2 24 [R2-GigabitEthernet0/0/0]quit [R2]int g0/0/1 [R2-GigabitEthernet0/0/1]ip ad 192.168.3.1 24 [R2-GigabitEthernet0/0/1]quit [R2]rip 2 //虽然RIP不是通过进程号建立邻居,不同路由器RIP进程号可以不同,但建议邻居间使用相同进程号以免造成误解 [R2-rip-2]version 2 [R2-rip-2]network 192.168.2.0 [R2-rip-2]network 192.168.3.0 [R2-rip-2]quit

3、路由器R3接口IP与RIP路由配置

<Huawei>system-view [Huawei]sysname R3 [R3]int g0/0/0 [R3-GigabitEthernet0/0/0]ip ad 192.168.3.2 24 [R3-GigabitEthernet0/0/0]quit [R3]int g0/0/1 [R3-GigabitEthernet0/0/1]ip ad 192.168.4.1 24 [R3-GigabitEthernet0/0/1]quit [R3]rip 3 [R3-rip-3]version 2 [R3-rip-3]network 192.168.3.0 [R3-rip-3]network 192.168.4.0 [R3-rip-3]quit

尝试是否ping通

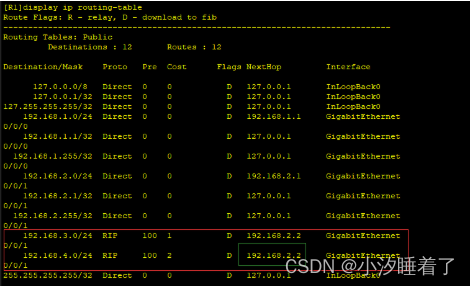

4、查看路由器R1、R2、R3路由表

去往192.168.4.0网段的下一跳:192.168.2.2

二、入侵实战

拓扑

1、路由器R4接口IP与RIP路由配置

<Huawei>system-view [Huawei]sysname R4 [R4]int g0/0/0 [R4-GigabitEthernet0/0/0]ip ad 192.168.2.3 24 [R4-GigabitEthernet0/0/0]quit [R4]int g0/0/1 [R4-GigabitEthernet0/0/1]ip ad 192.168.4.1 24 [R4-GigabitEthernet0/0/1]quit [R4]rip 4 [R4-rip-4]version 2 [R4-rip-4]network 192.168.2.0 [R4-rip-4]network 192.168.4.0 [R4-rip-4]quit

2、R4伪造RIP路由分组后,再次查看路由器R1路由表

R4接入后,与R1建立RIP邻居关系,在RIP进程中由于R1途径R4去往4.0网段开销(跳数)更小,所以去往192.168.4.0网段的下一跳:192.168.2.3

3、R4伪造RIP路由分组后,再次查看路由器R2路由表

三、防范策略

在路由器R1、R2和R3之间接口开启RIP路由项源端鉴别功能,黑客路由器R4发送伪造路由项192.168.4.0无法通过R1和R2源端鉴别而被丢弃,从而保证RIP邻居间路由项信息的安全性。

1、在路由器R1接口开启RIP路由项源端鉴别功能

[R1]int g0/0/1 [R1-GigabitEthernet0/0/1]rip version 2 multicast //multicast参数:组播,注意不兼容rip version 1 //broadcast参数:广播,兼容rip version 1 [R1-GigabitEthernet0/0/1]rip authentication-mode hmac-sha256 cipher huawei 100 //hmac-sha256参数、md5参数:基于密钥的报文完整性验证方法,算法不可逆向推导。 //cipher参数:导出的设备配置信息或display信息中将有关huawei的密钥字符进行加密处理 //plain参数:不加密,配置信息中huawei密钥直接可见,不安全 //100:密钥标识符,范围<1-255>。RIP可以建立多个邻居关系,多个邻居关系可以使用相同密钥。只有密钥相同,密钥标识符也相同,才能建立邻居关系。密钥标识符解决多个密码不好记,相同密码不安全的问题。 [R1-GigabitEthernet0/0/1]quit

2、在路由器R2接口开启RIP路由项源端鉴别功能

[R2]int g0/0/0 [R2-GigabitEthernet0/0/0]rip version 2 multicast [R2-GigabitEthernet0/0/0]rip authentication-mode hmac-sha256 cipher huawei 100 [R2-GigabitEthernet0/0/0]quit [R2]int g0/0/1 [R2-GigabitEthernet0/0/1]rip version 2 multicast [R2-GigabitEthernet0/0/1]rip authentication-mode hmac-sha256 cipher huawei 100 [R2-GigabitEthernet0/0/1]quit

3、在路由器R3接口开启RIP路由项源端鉴别功能

[R3]int g0/0/0 [R3-GigabitEthernet0/0/0]rip version 2 multicast [R3-GigabitEthernet0/0/0]rip authentication-mode hmac-sha256 cipher huawei 100 [R3-GigabitEthernet0/0/0]quit

验证

启用接口源端鉴别功能后,查看路由器R1路由表

R1与R2重新建立RIP邻居关系,去往4.0网段的下一跳地址为192.168.2.2

要ping通192.168.4.10需要等待交换机SW2,毕竟人家连了两根蛮(正常情况哈,不必纠结)

看追踪结果就好

总结

1)配置RIP路由项源端鉴别

相邻路由器之间接口必须使用相同摘要算法,相同的共享密钥(密钥的存储方式可以不同,如cipher或者plain)和相同的密钥标识符,否则不能建立RIP邻居关系。

2)SW2交换机

对于SW2来说,去往IP地址为192.168.4.1的目的地时可以通过G0/0/1接口(客户机与Web服务器通信时去和回走不同路径),也可以通过G0/0/3接口(客户机与Web服务器通信时去和回走相同路径),具体由SW2端口映射表更新状态决定,无法人为指定。

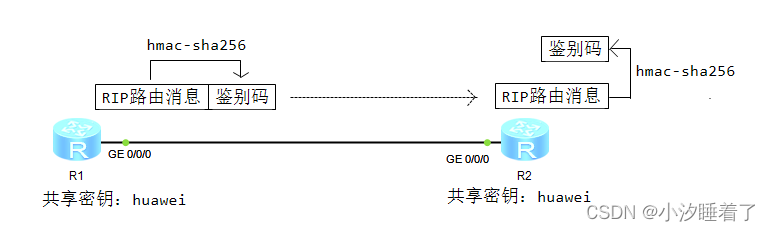

3)RIP源端鉴别过程

RIP路由默认每隔30s周期性发送和接收RIP报文,以此来计算和更新去往整个网络的最短通路,假如攻击者伪造RIP报文网段和最小距离开销,便可诱导其他路由器更新最短通路,将流量引至攻击者,从而劫持用户会话。

所以为了防范RIP路由项欺骗攻击,可在路由器接口开启RIP源端鉴别功能。如图

路由器R1和R2由管理员配置相同的共享密钥huawei。

R1在通告RIP报文前,基于huawei密钥和hmac-sha256摘要算法将自身RIP路由分组生成256位鉴别码,连同源RIP路由分组经R1的G0/0/0接口发送至R2。

R2收到来自邻居R1发过来的RIP路由分组和摘要信息,为判断RIP分组的可靠性,同样通过huawei密钥和hmac-sha256摘要算法生成鉴别码,并从R1收到的鉴别码进行匹配。如一致则接收,反之丢弃。从而保证:

1)收到的RIP路由分组信息在中途不被篡改(完整性验证)

2)鉴别路由器R1身份(对方密钥一定是huawie,因为生成的鉴别码一致,摘要算法一致,则密钥肯定一致)

6728

6728

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?