目录

在网络安全领域,攻击和提权是一个关键的领域,黑客必须掌握。作为一名长期从事网络安全工作的人,我深知理解攻击和提权的流程、分类、标准和方法的重要性。在这篇教程中,我将分享这些领域的详细信息,包括常用工具、实战案例、防御策略等,希望对你有帮助鸭。

攻击和提权的流程

1. 信息收集:首先对目标系统进行深入的信息搜集,包括网络映射、服务识别等。

2. 漏洞分析:识别目标系统中的潜在漏洞。

3. 攻击执行:针对发现的漏洞执行攻击,如远程代码执行、SQL注入等。

4. 提权操作:成功渗透后,尝试提升权限以获得更高级别的系统访问。

5. 持久化访问:确保未来可以重新访问系统。

6. 清理痕迹:清除日志文件和其他痕迹以隐藏攻击行为。

7. 报告与分析:记录攻击详情,并分析数据以改进未来的安全策略。

分类和标准

分类

远程攻击:从远程位置对目标系统发起的攻击。

本地提权:在已经渗透的系统内提升访问权限。

客户端攻击:针对客户端应用程序的攻击。

标准

遵守合法性和道德原则,确保所有活动在授权的范围内进行。

跟随行业最佳实践和安全协议。

方法和工具

方法

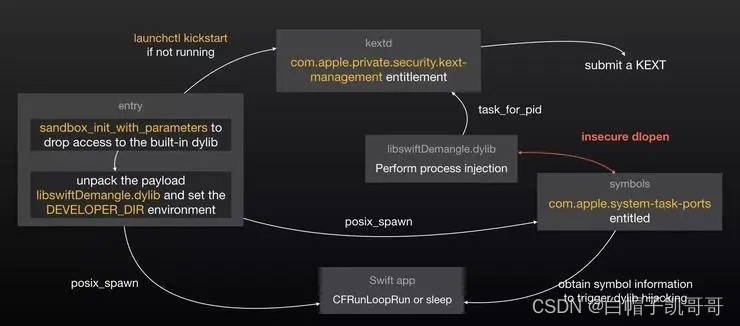

1. Exploit开发与适配:

分析目标系统的漏洞,编写或调整Exploit代码来利用这些漏洞。

通常涉及对特定漏洞的深入理解,包括如何触发漏洞和如何在不引起系统崩溃的情况下执行恶意代码。

2. 自动化扫描与手动测试结合:

使用自动化扫描工具快速发现已知漏洞。

手动测试用于更深入地探索系统的特定部分,尤其是在自动化工具可能无法覆盖的区域。

工具

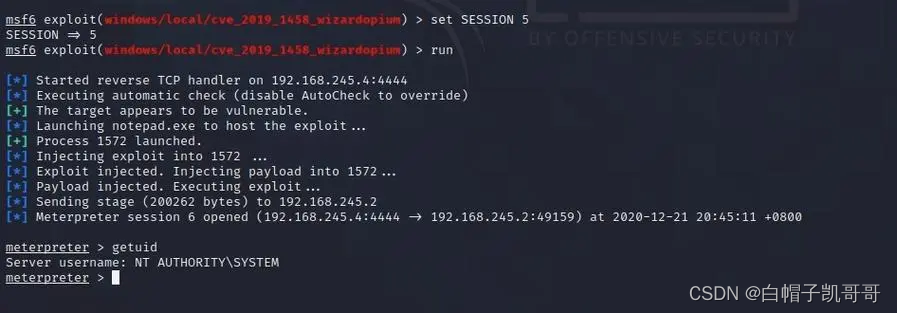

1. Metasploit:

最广泛使用的漏洞利用框架,包含大量预制的Exploit、Payload、Auxiliary功能和监听器。

可用于攻击各种操作系统和应用程序,从简单的漏洞利用到复杂的后渗透活动。

2. PowerShell Empire:

专注于Windows环境的后渗透框架,提供了一系列用于提权、数据收集和持久化访问的工具。

利用PowerShell的强大功能,可以在不触发常规防病毒检测的情况下执行复杂的攻击。

实战案例

1. 企业网络渗透测试案例

目标:一家大型企业的内部网络。

方法:首先使用自动化扫描工具发现了网络中的一些已知漏洞。然后,我使用Metasploit针对这些漏洞进行了深入的攻击尝试。

结果:成功利用一个服务端应用程序的漏洞获得了服务器的控制权。随后,使用PowerShell Empire对企业网络进行了深入的后渗透分析,收集了重要的业务数据,并评估了内部网络的安全性。

分析:此次渗透测试显示了企业网络在防御已知漏洞方面的不足,以及对后渗透威胁防御的薄弱性。

2. 高级持久性攻击(APT)案例

目标:一家具有高度安全防护的金融机构。

方法:我首先进行了深入的信息搜集和社交工程攻击,以获取初始的网络访问权限。进入网络后,通过手动测试和自定义Exploit找到了一系列未被发现的漏洞。

结果:在确保不影响机构正常运营的前提下,我在网络中植入了多个后门,为后续的分析和数据收集铺平了道路。

分析:此案例揭示了即使是高度防护的网络,也可能因为复杂的攻击手段而遭受破坏。这强调了持续监控和复杂威胁检测的重要性。

防御策略

定期更新和打补丁

确保所有系统和软件都定期更新到最新版本,及时应用安全补丁,以防止攻击者利用已知漏洞。

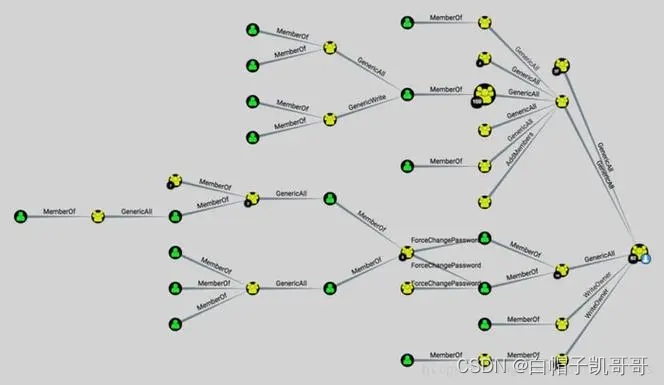

严格的权限管理

实施最小权限原则,确保用户和应用程序仅拥有完成其任务所必需的权限。

定期审计账户权限设置,移除不必要或过时的账户。

高级威胁防护

使用防病毒软件和入侵检测/防御系统(IDS/IPS)来检测和阻止恶意活动。

考虑部署行为分析工具,以识别异常行为模式和潜在的高级持续性威胁(APT)。

网络隔离和分割

将关键资产和敏感系统隔离在受保护的网络区域内。

使用防火墙和其他网络安全设备来控制不同网络区域之间的访问。

安全意识培训

定期对员工进行安全意识培训,让他们了解常见的网络威胁和安全最佳实践。

教育员工识别社交工程攻击和网络钓鱼尝试。

数据备份和恢复计划

定期备份重要数据,并确保备份存储在安全的位置。

制定有效的灾难恢复和业务连续性计划。

安全配置和审计

确保所有系统和服务都进行了安全配置。

定期进行安全审计,包括系统配置、日志文件和网络流量分析。

推荐书籍

《白帽子讲Web安全》:介绍了常见的Web安全漏洞和攻击技术,并提供了相应的防御策略。

《Metasploit渗透测试指南》:详细介绍了Metasploit框架的使用方法和渗透测试技术,适合初学者入门。

通过以上教程,希望能帮助你更好地理解网络安全领域的攻击和提权技术,并应用于实际工作中。

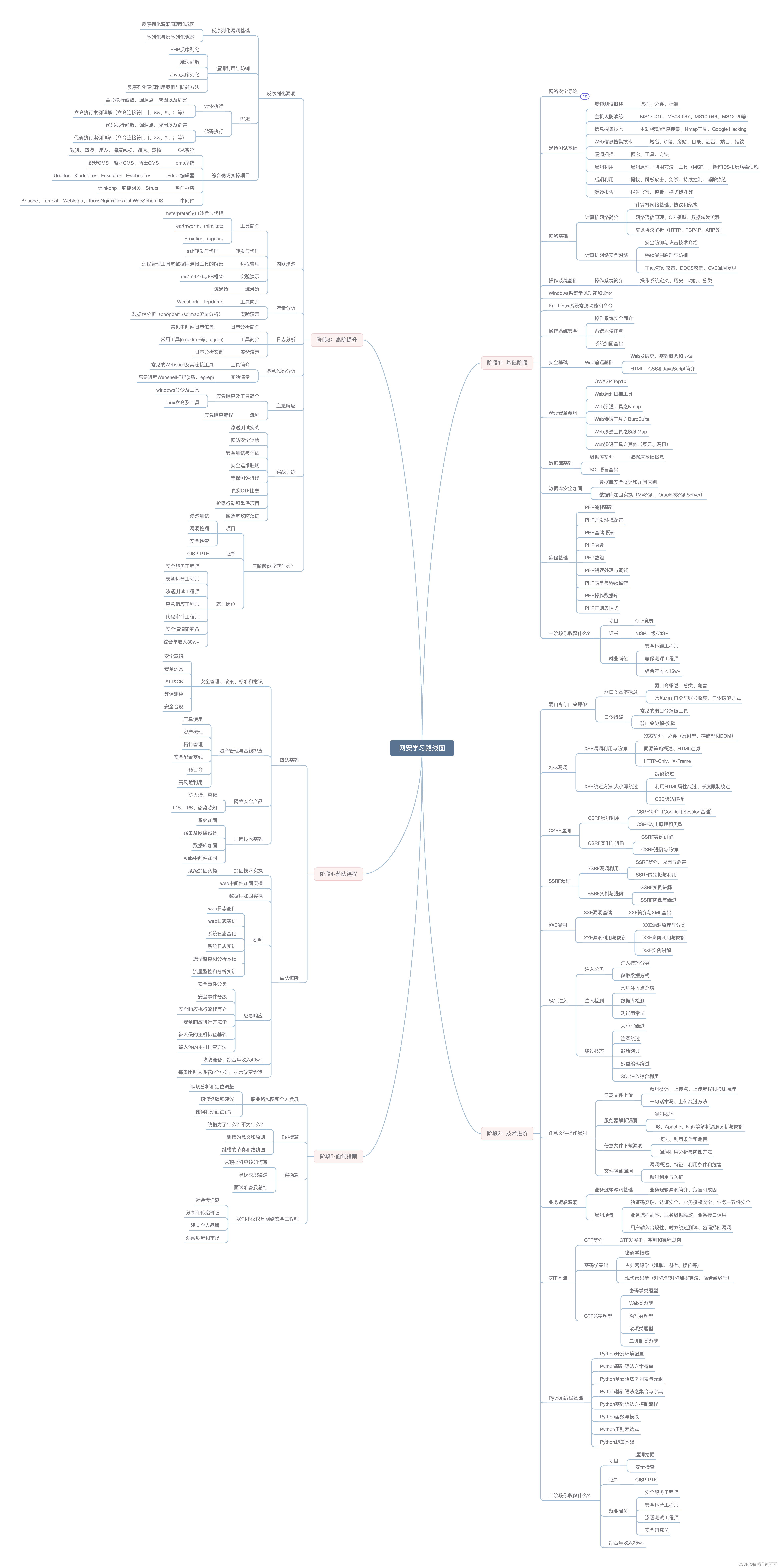

网络安全学习线路图

2289

2289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?