应急响应的流程

准备 - 检测 - 抑制 - 根除 - 恢复 - 书写报告

1、准备工作,收集信息:收集告警信息、客户反馈信息、设备主机信息等。

2、检测,判断类型:安全事件类型的判断(钓鱼邮件,webshell,爆破,中毒等)

3、抑制,控制范围,隔离失陷设备

4、根除,分析研判,将收集的信息分析

5、恢复,处置事件类型(进程、文件、邮件、启动项,注册表等)

6、输出报告

- 第一步,安全感知平台查看事件预警,分析预警是否误报

误报,忽略;非误报,进行分析

- 第二步,从安全按感知平台,安全设备,对攻击事件进行分析

不成功,封禁 IP;成功,开启应急响应排查流程

- 第三步,应急响应

被上传 shell、网页被篡改、网页被加黑链:

```bash

1、D盾扫找到最早shell,记录上传时间,备份shell并删除

2、根据该shell在各类日志中找到恶意ip,并过滤出该ip的所有日志

3、根据webshell生成时间找到该时间点的POST日志确认webshell生成方法

4、继续向上溯源分析IP攻击路径以及可能利用的漏洞,重点关注POST日志,以及存在如upload、editor、admin、manage、sql等敏感字段的日志,同时分析网站用到的中间件或者框架,分析其中可能的漏洞

5、修复攻击者使用的漏洞,

```

- 第四步,开始系统排查

1. 启动项

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

启动项的文件夹,排查是否有可疑的程序。

1. 计划任务

C:\Windows\System32\Tasks\

C:\Windows\SysWOW64\Tasks\

C:\Windows\tasks\

排查是否有恶意计划任务自动运行。

1. 系统用户

排查是否有多余的可疑账户,问题:2. 了解隐藏账户

常见windows系统后门排查

1. 工具列表: Pchunter 恶意代码检测工具

2. 后门排查思路:

注册表启动项

恶意进程

系统服务

网络连接

计划任务

3. 思路一: Shift 粘滞键后门

检查 `C:\Windows\sysytem32\sethc.exe` 或者 按 5 下 Shift 键

4. 思路二:NTFS(ADS)数据流(后门或者 WebShell)

检查方法:

\1. 使用 “dir \r” 检查目标目录中是否存在使用 NTFS 数据流隐藏的文件 2. 如果存在,就使用 “notpad 文件名:NTFS 隐藏文件名” 来查看隐藏的文件的内容是什么。 `dir /r /s` 连带子目录的文件一起检查

5. 思路三:系统日志 查看是否存在恶意登陆情况 1. 使用 Logparser 格式化后进行分析 2. 直接打开 winodws 控制面板 - 管理工具 - 事件查看器进行分析,比如我们要筛选是否存在。 3389 rdp 暴力破解行为的话,只要在 “安全” 日志中筛选事件 ID 为 4624(登陆成功)和 4625 (登陆失败

常见linux系统后门排查

1. 检查异常帐号 `cat /etc/passwd`

2. 检查异常登陆: `who` 查看当前登陆用户 (tty 本地登陆、pts 远程登陆) `w` 查看当前系统信息,想知道某一刻用户的行为 `last` 列出所有用户登陆信息 `lastb` 列出所有用户登陆失败的信息 `lastlog` 列出所有用户最近一次登陆信息

3. 查看历史命令: `cat ~/.bash_history`

4. 网络连接: `netstat -pant1`

5. 查看进程: `ps -ef | more` 锁定实际运行程序的符号链接 `ls -la /prc//exe` `lsof -p `

6. 计划任务: `crontab -l` 列出计划任务列表 `crontab -e` 编辑计划任务,当计划任务出现不可字符时,需要此命令才能看到具体信息 `ls -la /var/spool/cron/` 查看计划任务文件 `more /etc/crontab`

7. 系统启动项: `more /etc/rc.local` `ls -l /etc/rc.d/rc[0~6].d` 优先看 rc3.d `more /etc/ld.so.preload` linux 动态链接库

8. 系统日志: `/var/log/secure` SSH 登陆日志、su 切换用户日志,只要涉及帐号和密码的程序都会记录 `/var/log/message` 记录系统重要信息的日志,这个日志文件中会记录 Linux 系统的绝大多数重要信息 `/var/log/cron` 计划任务日志 `/var/log/wtmp` 记录所有用户的登录、注销信息,同时记录系统的启动、重启、关机事件,这个文件是二进制文件用 last

9. Rootkit 查杀: `chkrootkit` `rkhunter`

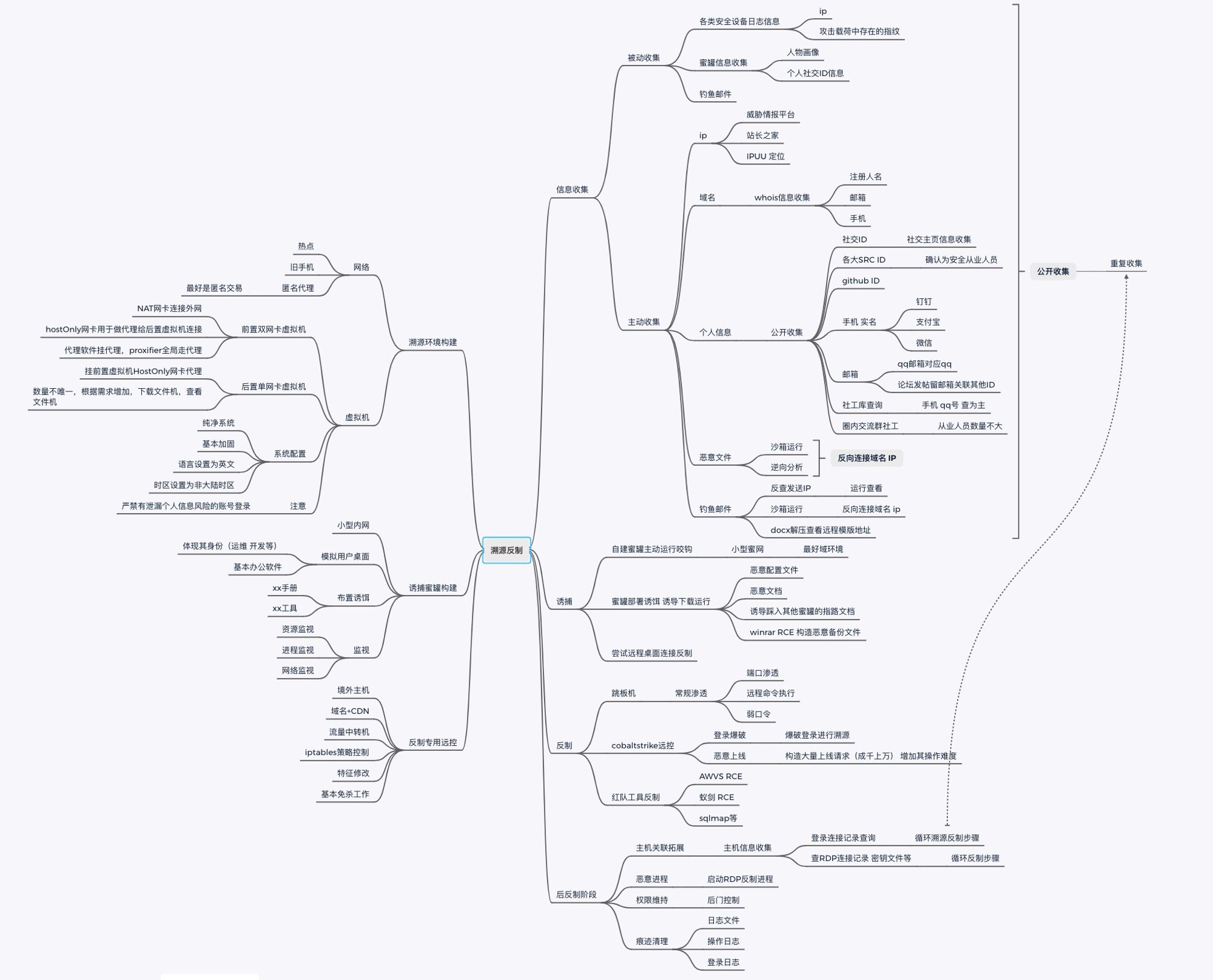

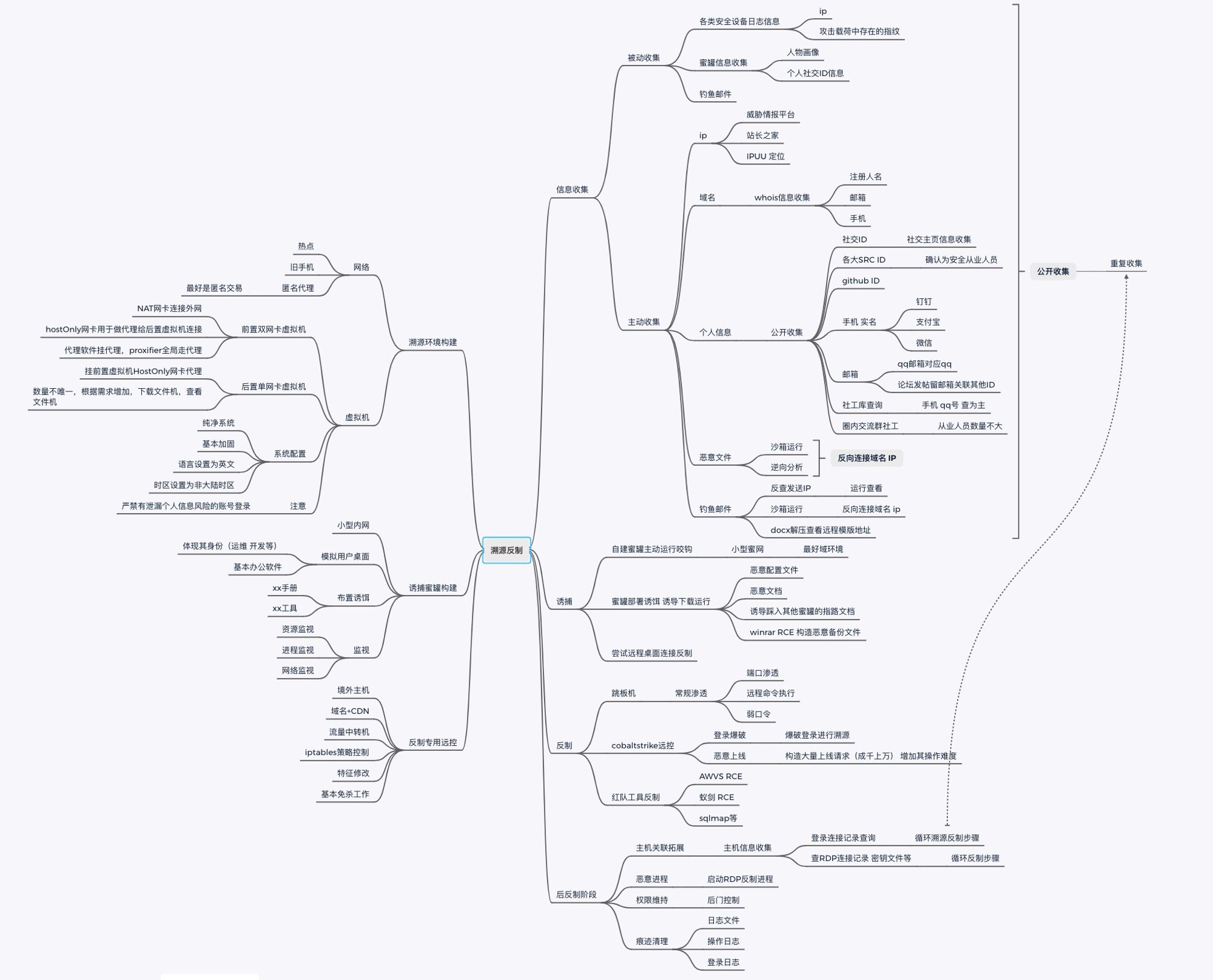

溯源技巧

对外溯源:确认攻击者的真实身份

对内溯源:确认攻击者的行为 对内溯源 对内主要是溯源攻击者的行为,如果攻击者已经攻击成功了,攻击者肯定要上传攻击工具的,看一下他上传的什么工具。第一时间对其进行阻断,把 shell 先暂时干掉。干掉的同时,再去看外部日志 Apache 日志。通过攻击者上传 shell 的时间和攻击 IP,去索引搜索整个日志,然后看攻击者做了哪些请求,如果是 Get 请求可以看对方请求的一个资源、地址以及请求的内容;如果说是 Post 请求,攻击者应该是做了一些上传的操作,但是具体上传了什么东西,是不知道的,只能看到一个上传数据包, 不过可以通过防火墙去下载该完整的数据包,进行分析。 再之后,就进入了应急响应的一个流程。 对外溯源 *通过监测设备上面确定攻击 IP,确定是攻击者发起的请求,那么就通过这个 IP 确定域名,通过该域名查找到关于攻击者注册域名的一些相关信息。*通常会有 QQ 账号、QQ 邮箱等个人真实信息,再借助这些有效信息去社工。

通常情况下,接到溯源任务时,获得的信息如下:

```

攻击时间

攻击 IP

预警平台

攻击类型

恶意文件

受攻击域名/IP

```

其中攻击 IP、攻击类型、恶意文件、攻击详情是溯源入手的点。

通过攻击类型分析攻击详情的请求包,看有没有攻击者特征,通过获取到的 IP 地址进行威胁情报查询来判断所用的 IP 具体是代理 IP 还是真实 IP 地址。

如端口扫描大概率为个人 vps 或空间搜索引擎,在接到大量溯源任务时可优先溯源。

如命令执行大概率为未经任何隐匿的网络、移动网络、接到脚本扫描任务的肉鸡,在接到大量溯源任务时可优先溯源。

如爬虫大概率为空间搜索引擎,可放到最后溯源。

如恶意文件可获得 c2 地址、未删除的带有敏感信息的代码(如常用 ID、组织信息)、持续化控制代码(C2 地址指在 APT 攻击里的命令与控制,若获取到 C2 地址可以使我们的溯源目标更有针对性)

持续化控制代码需要详细分析,如采用 DGA 域名上线的方法,分析出域名算法,预测之后的域名可有效减少损失,增加溯源面。

**攻击痕迹清晰**

- 安全设备分析(若有)

- 系统日志分析

目的:获取对方攻击的时间节点,攻击方式,获取病毒文件,拿到攻击者的虚拟身份,最后攻击者复现

**攻击痕迹不清晰**

进行漏洞挖掘

相关人员询问

溯源反制

在发现资产被攻击之后,防守方需要及时进行溯源和排查,通常情况下,溯源需要获取到目标攻击者的一部分个人信息,比如手机号,邮箱,QQ 号,微信号等,通过这些信息在互联网可以进一步追溯攻击者的画像。

- 比如拿到数据:

```bash

web攻击事件-11

攻击时间: 2021-08-17 09:09:99

攻击IP : 49.70.0.xxx

预警平台:天眼/绿盟/ibm/长亭waf

攻击类型: 植入后门文件

处置方式: 封禁需溯源

目标域名: 10.0.0.1

www.baidu.com

```

- 流程

1、针对 IP 通过开源情报 + 开放端口分析查询

首先通过威胁情报平台确认攻击 ip 是否为威胁 ip,常用的平台通常有如下

```

https://x.threatbook.cn/ 微步在线威胁情报社区

https://ti.qianxin.com/ 奇安信威胁情报中心

https://ti.360.cn/ 360威胁情报中心

https://www.venuseye.com.cn/

VenusEye威胁情报中心

// 域名反查

站长之家IP查询网址:https://ip.tool.chinaz.com/ipbatch

IP138查询网:https://www.ip138.com/

高精度IP定位:https://www.opengps.cn/Data/IP/LocHighAcc.aspx

IP信息查询:https://www.ipip.net/ip.html/

IP地址查询在线工具:https://tool.lu/ip/

多地Ping检测:http://ping.chinaz.com/

Whois查询:https://whois.chinaz.com/

```

当发现 IP 的为攻击 IP 后,可以尝试通过此 IP 去溯源攻击者,具体实现过程通常会用到下述方法:

1. ip 反查域名

2. 域名查 whois 注册信息

3. 域名查备案信息、反查邮箱、反查注册人 http://whoissoft.com/

4. 邮箱反查下属域名

5. 注册人反查下属域名

然后,在端口:我们可以可查看一些开放服务进行进一步利用

再通过 nmap 对开放端口进行识别

```

nmap -p 3389,3306,6378 -Pn IP

```

| 7001/7002 | WebLogic 控制台 | 反序列化、控制台弱口令 |

| ----------- | ---------------- | ----------------------------------------------------- |

| 3389 | RDP 远程端口连接 | shift 后门、爆破、ms12-020、CVE-2019-0708 |

| 6379 | Redis 数据库 | 可尝试为授权访问、弱口令爆破 |

| 27017/27018 | MongoDB 数据库 | 爆破、未授权访问 |

| 3306 | Mysql 数据库 | 注入、提权、爆破 |

| 1521 | Oracle 数据库 | TNS 爆破、注入、反弹 shell |

| 53 | DNS 域名服务器 | 允许区域传送、DNS 劫持、缓存投毒、欺骗、CVE-2020-1350 |

| 21 | FTP 文件传输协议 | 允许匿名的上传、下载、爆破和嗅探操作 |

| 22 | SSH 远程连接 | 爆破、SSH 隧道及内网代理转发、文件传输 |

| 23 | Telnet 远程连接 | 爆破、嗅探、弱口令 |

| 25 | SMTP 邮件服务 | 邮件伪造 |

**2、查询定位**

通过蜜罐等设备获取真实 IP,对 IP 进行定位,可定位具体位置。

定位 IP 网站:https://www.opengps.cn/Data/IP/ipplus.aspx

**3、得到常用 ID 信息收集:**

(1) 百度信息收集:“id” (双引号为英文)

(2) 谷歌信息收集

(3) src 信息收集(各大 src 排行榜,如果有名次交给我套路)

(4) 微博搜索(如果发现有微博记录,可使用 tg 查询 weibo 泄露数据)

(5) 微信 ID 收集:微信进行 ID 搜索(直接发钉钉群一起查)

(6) 如果获得手机号(可直接搜索支付宝确定目标姓氏、淘宝找回密码确定目标名字、社交账户等)

注意:获取手机号如果自己查到的信息不多,直接上报企业微信 / 钉钉群(利用共享渠道对其进行二次社工)

(7) 豆瓣 / 贴吧 / 知乎 / 脉脉 你能知道的所有社交平台,进行信息收集

**4、预警设备信息取证:**

上方数据一无所获,可考虑对其发起攻击的行为进行筛查,尝试判断其是否有指纹特征。

如看看不能上传 webshell ,在 webshell 中植入 probe.js,在 webshell 中增加 canvas 探针,获取 CPU,主板什么信息,如果对方用的 chrome 的话,并存在 Chrome UAF 0day ,CS 免杀客户端获得微信 ID

**5、跳板机信息收集(触发):**

进入红队跳板机查询相关信息

如果主机桌面没有敏感信息,可针对下列文件进行信息收集

last:查看登录成功日志

cat ~/.bash_history :查看操作指令

ps -aux #查看进程

查看是否有类似 ID 的用户

重点关注 uid 为 500 以上的登录用户

nologin 为不可登录

注意:手机号、昵称 ID 均为重点数据,如查不到太多信息,直接上报指挥部。

- 附:

- 攻击者上传了恶意程序的话:

如果攻击者在恶意攻击过程中对目标资产上传攻击程序(如后门、恶意脚本、钓鱼程序等),我们可通过对攻击者上传的恶意程序进行分析,并通过 IP 定位等技术手段对攻击进行分析溯源,常用的恶意程序分析网站有:

```bash

微步在线云沙箱:https://s.threatbook.cn/

腾讯哈勃:https://habo.qq.com/

Virustotal:https://www.virustotal.com/gui/home/upload

火眼:https://fireeye.ijinshan.com

魔盾安全分析:https://www.maldun.com/analysis/

```

- - 如果攻击者被蜜罐捕获的话:

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

- 蜜罐溯源的两种常见方式:

一种是在伪装的网站上插入特定的 js 文件,该 js 文件使用攻击者浏览器中缓存的 cookies 去对各大社交系统的 JSONP、XSS、CSRF 接口获取攻击者的 ID 和手机号等。另一种是在伪装的网站上显示需要下载某插件,该插件一般为反制木马,控制了攻击者的主机后查询敏感文件、浏览器访问记录等个人敏感信息从而锁定攻击者。

2641

2641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?