1. 介绍

2. 前置知识

2.1 hutool-crypto加密解密工具

2.2 request流只能读取一次的问题

2.3 SpringBoot的参数校验validation

2.4 自定义starter

2.5 RequestBodyAdvice和ResponseBodyAdvice

3. 功能介绍

4. 功能细节

5. 代码实现

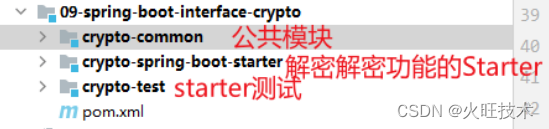

5.1 项目结构

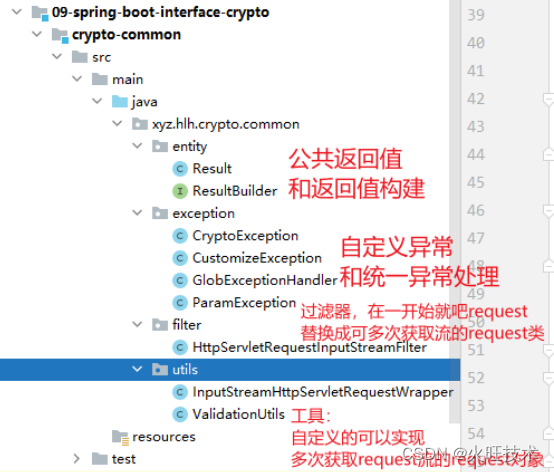

5.2 crypto-common

5.3 crypto-spring-boot-starter

5.4 crypto-test

1. 介绍

在我们日常的Java开发中,频繁地需要与其他系统进行业务交互,或者进行微服务之间的接口调用。为了确保数据传输的安全,我们需要对接口的出参进行加密,入参进行解密。然而,为了避免重复编写代码,我们可以提供一个通用starter,其中包含了通用的加密和解密功能。除此之外,我们还可以对该starter进行进一步的优化,比如增加对HTTP请求的拦截和处理、加入其他安全机制等,以更好地保护我们的系统和数据安全。

2. 前置知识

2.1 hutool-crypto加密解密工具

hutool-crypto提供了很多加密解密工具,包括对称加密,非对称加密,摘要加密等等,这不做详细介绍。

2.2 request流只能读取一次的问题

2.2.1 问题:

在接口调用链中,request的请求流只能调用一次,处理之后,如果之后还需要用到请求流获取数据,就会发现数据为空。

比如使用了filter或者aop在接口处理之前,获取了request中的数据,对参数进行了校验,那么之后就不能在获取request请求流了

2.2.2 解决办法

继承HttpServletRequestWrapper,将请求中的流copy一份,复写getInputStream和getReader方法供外部使用。每次调用后的getInputStream方法都是从复制出来的二进制数组中进行获取,这个二进制数组在对象存在期间一致存在。

使用Filter过滤器,在一开始,替换request为自己定义的可以多次读取流的request。

这样就实现了流的重复获取

InputStreamHttpServletRequestWrapper

HttpServletRequestInputStreamFilter

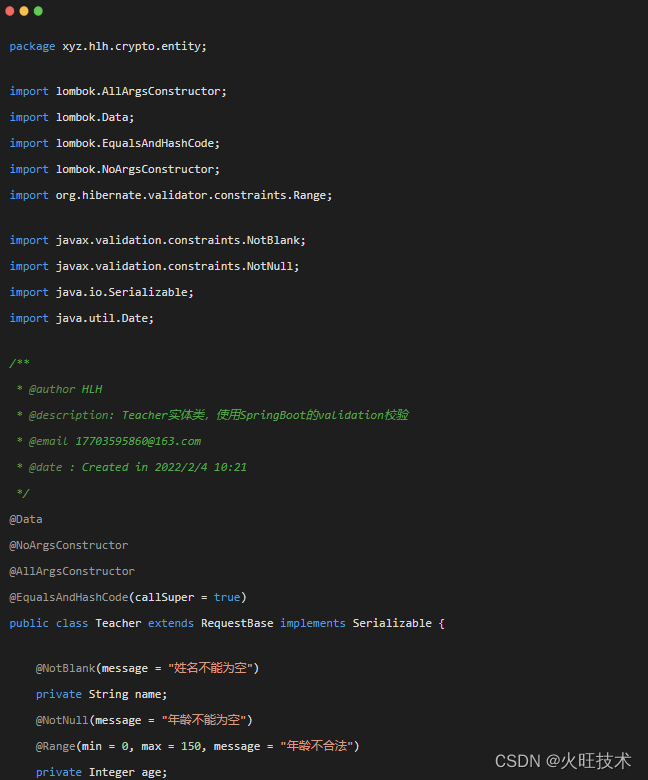

2.3 SpringBoot的参数校验validation

为了减少接口中,业务代码之前的大量冗余的参数校验代码

SpringBoot-validation提供了优雅的参数校验,入参都是实体类,在实体类字段上加上对应注解,就可以在进入方法之前,进行参数校验,如果参数错误,会抛出错误BindException,是不会进入方法的。

这种方法,必须要求在接口参数上加注解@Validated或者是@Valid

但是很多清空下,我们希望在代码中调用某个实体类的校验功能,所以需要如下工具类

ParamException

ValidationUtils

2.4 自定义starter

自定义starter步骤

-

创建工厂,编写功能代码

-

声明自动配置类,把需要对外提供的对象创建好,通过配置类统一向外暴露

-

在resource目录下准备一个名为

spring/spring.factories的文件,以org.springframework.boot.autoconfigure.EnableAutoConfiguration为key,自动配置类为value列表,进行注册

2.5 RequestBodyAdvice和ResponseBodyAdvice

-

RequestBodyAdvice是对请求的json串进行处理, 一般使用环境是处理接口参数的自动解密 -

ResponseBodyAdvice是对请求相应的jsoin传进行处理,一般用于相应结果的加密

3. 功能介绍

接口相应数据的时候,返回的是加密之后的数据 接口入参的时候,接收的是解密之后的数据,但是在进入接口之前,会自动解密,取得对应的数据

4. 功能细节

加密解密使用对称加密的AES算法,使用hutool-crypto模块进行实现

所有的实体类提取一个公共父类,包含属性时间戳,用于加密数据返回之后的实效性,如果超过60分钟,那么其他接口将不进行处理。

如果接口加了加密注解EncryptionAnnotation,并且返回统一的json数据Result类,则自动对数据进行加密。如果是继承了统一父类RequestBase的数据,自动注入时间戳,确保数据的时效性

如果接口加了解密注解DecryptionAnnotation,并且参数使用RequestBody注解标注,传入json使用统一格式RequestData类,并且内容是继承了包含时间长的父类RequestBase,则自动解密,并且转为对应的数据类型

功能提供Springboot的starter,实现开箱即用

5. 代码实现

https://gitee.com/springboot-hlh/spring-boot-csdn/tree/master/09-spring-boot-interface-crypto

5.1 项目结构

5.2 crypto-common

5.2.1 结构

5.3 crypto-spring-boot-starter

5.3.1 接口

5.3.2 重要代码

crypto.properties AES需要的参数配置

spring.factories 自动配置文件

CryptConfig AES需要的配置参数

AppConfig 自动配置类

DecryptRequestBodyAdvice 请求自动解密

EncryptResponseBodyAdvice 相应自动加密

5.4 crypto-test

5.4.1 结构

5.4.2 重要代码

application.yml 配置文件

Teacher 实体类

TestController 测试Controller

2162

2162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?